6 распространенных проблем кибербезопасности и способы их решения

Опубликовано: 2022-03-31Постоянные цифровые инновации привели к появлению новых устройств, приложений и взаимосвязей для повышения производительности сотрудников и бизнес-процессов. Но эти достижения также вызвали интерес у киберпреступников, стремящихся украсть конфиденциальные данные о клиентах и бизнесе, потребовать от организаций выкуп и вообще устроить хаос.

Поэтому ваша система кибербезопасности должна быть хорошо подготовлена к тому, чтобы справляться с целым рядом угроз, которые киберпреступность может создать для нарушения ваших бизнес-операций, жизни клиентов и средств к существованию сотрудников. Ниже приведены 6 распространенных проблем и шаги, которые может предпринять ваш бизнес для их решения.

1. Фишинговые атаки

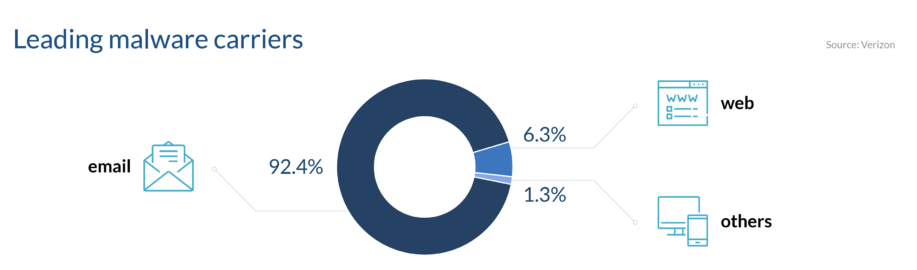

Фишинг — это тип социальной инженерии, который злоумышленники используют, чтобы обманом заставить жертв раскрыть личную информацию, такую как пароли или конфиденциальные данные, и развернуть вредоносное ПО в своих системах.

Термин происходит от слова рыба, поскольку злоумышленники ловят данные. Это происходит с помощью психологических манипуляций и мошеннических коммуникаций, таких как электронная почта, SMS-сообщения, эксплойты в социальных сетях, поддельная реклама и, казалось бы, законные веб-сайты. Подмена адресов электронной почты и номеров телефонов может сделать сообщения законными.

Например, вы можете получить электронное письмо от своего банка с просьбой срочно изменить пароль по ссылке в электронном письме, поскольку ваша учетная запись могла быть взломана в результате утечки данных. Адрес электронной почты отправителя включает домен вашего банка, и электронная почта выглядит законной. Но, введя свои данные по предоставленной ссылке, вы передаете свои учетные данные для входа.

Создавая срочность, фишинговый злоумышленник может манипулировать самым осторожным человеком, чтобы он пропустил простые процедуры безопасности и сделал то, что хочет злоумышленник. Он может поставить под угрозу бизнес-операции, банковские реквизиты, конфиденциальные данные клиентов, коммерческую тайну и многое другое.

Фишинг — хорошо зарекомендовавшая себя практика. Последние достижения в области искусственного интеллекта пополнили его арсенал, усложнив обнаружение мошенничества. Однако вы можете обновить свои меры кибербезопасности.

Источник изображения

- Убедитесь, что программное обеспечение безопасности и ИТ-оборудование обновлены, чтобы избежать фишинговых атак вредоносных программ.

- Орфографические и грамматические ошибки в адресах электронной почты, URL-адресах, веб-сайтах или контенте являются отличительными признаками фишинга.

- Обучите сотрудников не паниковать из-за тревожных электронных писем или звонков.

- Исследуйте и проверяйте странные или подозрительные сообщения, такие как утечка данных или неправильное написание названий компаний.

- Излишняя самоуверенность — черта мечты фишингового злоумышленника, поскольку она заставляет людей терять бдительность. Убедитесь, что ваши сотрудники знают, что они подвержены мошенничеству.

- Если вы стали жертвой фишинга, немедленно свяжитесь с соответствующими органами/отделами. Измените любые затронутые учетные данные для входа, если можете, через соответствующие каналы.

Целью фишинговых атак является система, которую трудно защитить, — люди. Итак, научите своих сотрудников задавать вопросы. Например, узнать, что такое домен .ae, если они никогда не слышали о домене AE, прежде чем продолжить.

2. Программы-вымогатели

Программа-вымогатель — это вредоносное ПО, которое блокирует/шифрует файлы, препятствуя доступу пользователя к системе. Он требует выкуп за расшифровку данных и восстановление доступа. Это может дорого обойтись вашему бизнесу из-за простоев, выплат выкупа и потери данных.

Он часто распространяется через фишинговые атаки, обманом заставляя жертв устанавливать вредоносное программное обеспечение. Результатом является беспомощность, так как файлы блокируются, а данные теряются. Примите во внимание следующее, чтобы предотвратить атаку и повысить безопасность бизнеса.

- Убедитесь, что на всех устройствах установлено актуальное антивирусное и антивирусное программное обеспечение.

- Запускайте только авторизованное программное обеспечение. Избегайте открытия несанкционированного программного обеспечения или файлов.

- Регулярно делайте резервные копии данных.

- Используйте защиту от фишинга, чтобы устранить точки входа.

- В случае атаки немедленно отключите устройства от сети, уведомите группы кибербезопасности, проинформируйте власти и не платите выкуп, поскольку нет никаких гарантий, что вы восстановите доступ.

Источник изображения

3. Атака человека посередине

Атака «человек посередине» или MITM — это когда злоумышленник вставляет себя между двумя сторонами, позволяя им перехватывать сообщения, изменять информацию или проводить атаку. Это может быть при использовании службы расшифровки звонков, общении с клиентами или коллегами.

Например, подумайте о том, как вы заказываете еду на вынос. Вы выбираете ресторан, решаете, что хотите, и делаете заказ. Ресторан подтверждает ваш заказ, готовит еду и отправляет ее в путь.

Если злоумышленник подслушал ваше общение, он знает, что вы заказываете, откуда вы заказываете и где вы живете. Они могут перехватить доставку, украсть вашу еду, заменить ее или добавить что-то вредоносное. Кроме того, они могут притвориться курьером, чтобы проникнуть в ваш дом.

Здесь ваш дом и ресторан — это два приложения, коллеги или взаимодействие клиента и сотрудника. Еда — это информация, которой обмениваются, а доставщик — это API, сеть Wi-Fi или система, обеспечивающая связь.

В приведенном выше примере вы бы поняли, что атака имела место, только когда было бы слишком поздно. Это затрудняет обнаружение и остановку MITM-атак после их повторения, поскольку вы не знаете метод, продолжительность, какие системы и где они заразили.

Это подвергает риску данные клиентов и бизнес-информацию, такую как банковские реквизиты или реквизиты счета. Таким образом, ваши кибер-усилия должны быть сосредоточены на предотвращении этой угрозы.

- Используйте средства связи и совместной работы со сквозным шифрованием, чтобы ограничить возможности прослушивания.

- Внедрите различные типы тестирования, чтобы проверить наличие пробелов в безопасности.

- Убедитесь, что точки доступа, такие как сети Wi-Fi, защищены надежными паролями и шифрованием.

- Предупредите удаленных сотрудников, чтобы они избегали общедоступных точек доступа Wi-Fi, например, в кафе. Предоставьте им VPN, чтобы гарантировать безопасную среду для передачи конфиденциальной информации.

- Регулярно обновляйте программное и аппаратное обеспечение для исправления уязвимостей и потенциальных точек атаки.

Источник изображения

4. Мобильные атаки

В мире насчитывается около 4 миллиардов пользователей мобильного интернета. Мобильные устройства используются для всего: от социальных сетей до банковских операций и хранения конфиденциальной информации, такой как деловая переписка или личная информация. Поэтому неудивительно, что киберпреступники обратили свое внимание на смартфоны и мобильные устройства. Они могут быть легкой мишенью, так как:

- Мобильные антивирусы и программное обеспечение для защиты от вредоносных программ отстают от настольных аналогов.

- Люди бездумно подключают мобильные устройства к общедоступным сетям Wi-Fi, которые могут быть скомпрометированы.

- Существуют тысячи мобильных приложений из официальных и неофициальных источников, которые могут быть скрытыми вредоносными программами.

- Несколько платформ, типов устройств и программного обеспечения затрудняют универсальную защиту.

- Старые устройства могут иметь устаревшее или уязвимое программное обеспечение, приложения или операционные системы, которые могут быть взломаны.

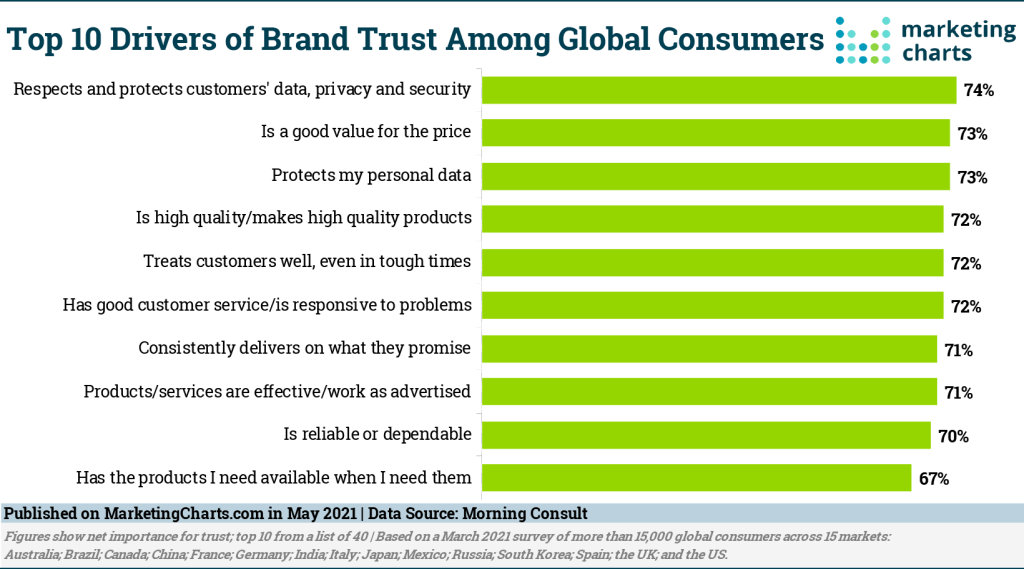

Мобильные атаки могут проникнуть в самое сердце вашего бизнеса через шпионское ПО, атаки MITM, вредоносное ПО и смишинг (SMS-фишинг). Это подвергает риску вашу бизнес-информацию, конфиденциальные данные клиентов и конфиденциальные знания. Кроме того, это может нанести ущерб репутации вашего бренда, чистой прибыли и доверию клиентов, что приведет к потере лояльности и оттоку клиентов.

В худшем случае вас могут даже оштрафовать или подать в суд. Поэтому очень важно защитить мобильные устройства, используемые в вашем рабочем процессе.

- Используйте новейшие устройства, программное обеспечение для обеспечения безопасности и обновленные приложения.

- Скачивайте приложения только из официальных источников.

- Предоставьте VPN для защиты обмена данными удаленных сотрудников.

- Регулярно сканируйте устройства на наличие потенциальных угроз безопасности.

- Используйте методы предотвращения фишинга, чтобы избежать смишинга.

5. Интернет вещей

Интернет вещей (IoT) относится к повседневным устройствам, которые подключаются и обмениваются данными через Интернет. Например, ваш смартфон подключается к виртуальному помощнику, такому как Alexa, который подключается к смарт-телевизорам, лампочкам или регуляторам температуры.

Источник изображения

Хотя это удобно и создает футуристическое ощущение, все устройства и соединения IoT уязвимы для кибератак, таких как MITM или мобильные атаки. Поскольку компании все чаще используют технологии для повседневных задач, например технологии конференц-залов, IoT может быстро превратиться из удобства в кошмар, поскольку злоумышленники используют системы для кражи данных или еще чего-то похуже.

Например, некоторые строительные краны используют IoT для мониторинга в режиме реального времени и удаленного управления. Компрометация этой системы может привести к хаосу.

Атаки IoT может быть сложнее предотвратить и защитить из-за множества потенциальных целевых точек, но следующие шаги могут помочь.

- Устройства и системы, подключенные к IoT, для предотвращения атак.

- Обновляйте программное обеспечение и микропрограммы, чтобы предотвратить использование эксплойтов.

- Используйте VPN для защиты соединений.

6. DDoS-атаки

DDoS-атаки или распределенные атаки типа «отказ в обслуживании» происходят, когда хакеры используют несколько скомпрометированных устройств для перегрузки одной целевой системы. Существует три типа атак: прикладные, протокольные и объемные.

Например, массовая атака может затопить сайт электронной коммерции огромным объемом трафика. Этот увеличенный трафик потребляет пропускную способность и ресурсы сервера, что приводит к сбою сервера и веб-сайта.

Поскольку на одном сервере может размещаться несколько сайтов, DDoS-атаки на серверы могут парализовать многочисленные системы и привести к нескольким непреднамеренным жертвам. Это может быть невероятно вредным для ваших деловых операций.

Например, компании могут использовать Microsoft Teams Direct Routing для создания платформы унифицированных коммуникаций. Однако DDoS-атака может вывести из строя сервер или системы вашей компании, что приведет к тому, что прямая маршрутизация с Microsoft Teams не будет работать.

Это негативно влияет на ваши возможности общения и совместной работы, останавливая обслуживание клиентов и снижая производительность бизнеса. Репутация вашего бренда может не только привести к потере дохода, но и ухудшиться, поскольку клиенты изо всех сил пытаются связаться с вами или беспокоятся о возможной краже данных.

Источник изображения

При борьбе с DDoS-атаками или их предотвращении ваша киберкоманда должна создать группу реагирования, составить план и принять меры на случай, если ваши службы перестанут работать. Чтобы подготовиться к возможным угрозам, необходимо учитывать методологию атаки.

- Атак на уровне приложений или протоколов можно избежать и остановить, занеся IP-адреса злоумышленников в черный список. Может помочь создание надежных брандмауэров и постоянное обновление инфраструктуры программного обеспечения.

- Объемные атаки можно предотвратить с помощью брандмауэров и увеличенной емкости системы или облачных серверов для обработки созданного трафика.

- Выделенные серверы могут избежать побочного ущерба от атак на общие серверы.

- Сети доставки контента (CDN) и резервирование серверов устраняют единые точки отказа и распределяют нагрузку, снижая влияние увеличения пропускной способности.

Безопасность повышает доверие

Взаимосвязанный характер современных цифровых устройств, приложений и учетных записей обеспечивает удобство для сотрудников и предприятий, повышая их производительность и возможности. Однако киберпреступники видят в этом множество уязвимостей, которые можно использовать, данные, которые нужно украсть, и организации, которые нужно разрушить.

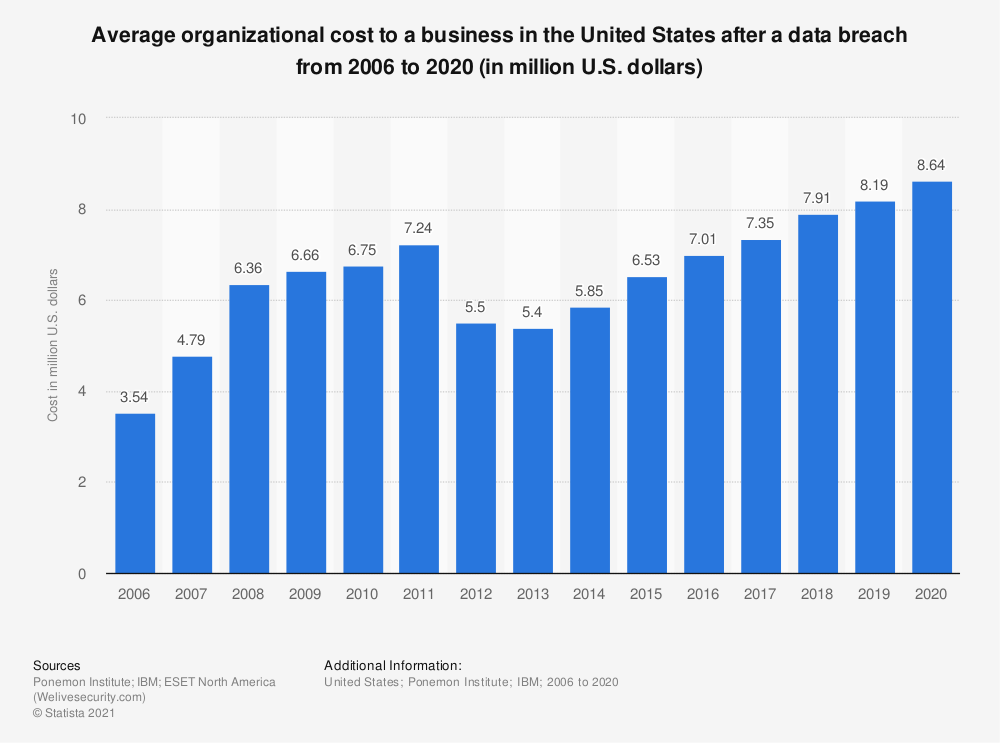

Кибератаки затрагивают всех, но больше всего от последствий могут ощутить предприятия. Украденные клиентские и бизнес-данные приводят к подрыву репутации бренда, потере клиентов, штрафам, судебным искам и значительному сокращению доходов и роста.

Таким образом, комплексная стратегия кибербезопасности может предотвратить дорогостоящие утечки данных и простои, укрепить отношения между бизнесом и клиентами, повысить конверсию клиентов и обеспечить будущее вашего бизнеса.

Биография:

Дженна Баннелл — старший менеджер по контент-маркетингу, панель набора номера

Дженна Баннелл (Jenna Bunnell) — старший менеджер по маркетингу контента в Dialpad, облачной системе объединенных коммуникаций на основе искусственного интеллекта, которая предоставляет ценную информацию о звонках для владельцев бизнеса и торговых представителей. Она увлечена и увлечена передачей чувственности дизайна бренда и визуализацией того, как контент может быть представлен творчески и всесторонне. Она также написала отличные статьи для PayTabs и PrettyLinks. Проверьте ее профиль LinkedIn.