6つの一般的なサイバーセキュリティの課題とそれらに取り組む方法

公開: 2022-03-31絶え間ないデジタルイノベーションにより、新しいデバイス、アプリケーション、相互接続性がもたらされ、従業員の生産性とビジネスワークフローが向上しています。 しかし、これらの進歩はまた、機密性の高い顧客およびビジネスデータを盗み、組織を身代金に拘束し、一般的に騒乱を引き起こそうとしているサイバー犯罪者の興味をそそりました。

したがって、サイバーセキュリティは、サイバー犯罪がビジネスオペレーション、顧客の生活、および従業員の生活を混乱させる可能性のある一連の脅威に対処するための十分な準備が必要です。 以下は、6つの一般的な課題と、それらに取り組むためにビジネスで実行できる手順です。

1.フィッシング攻撃

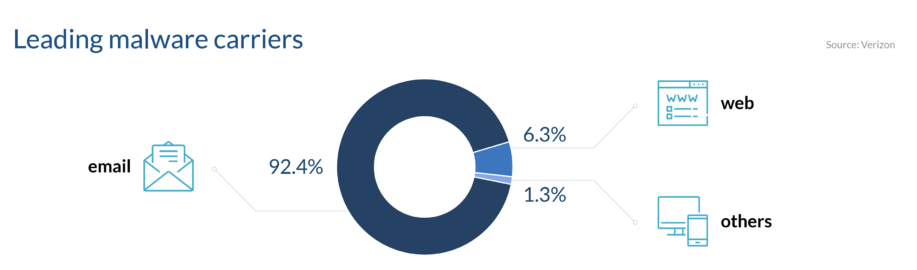

フィッシングは、攻撃者が被害者をだましてパスワードや機密データなどの個人情報をあきらめさせ、システムにマルウェアを配備させるために使用するソーシャルエンジニアリングの一種です。

攻撃者がデータを探すため、この用語は魚という言葉に由来します。 これは、心理的な操作や、電子メール、SMSメッセージ、ソーシャルメディアの悪用、偽の広告、一見正当なWebサイトなどの不正な通信を通じて発生します。 電子メールアドレスと電話番号を偽装すると、メッセージが正当に見える可能性があります。

たとえば、銀行から緊急にメールのリンクを介してパスワードの変更を要求するメールを受信する場合があります。これは、アカウントがデータ侵害で侵害された可能性があるためです。 送信者のメールアドレスには銀行のドメインが含まれており、メールは正当に見えます。 ただし、提供されたリンクから詳細を入力すると、ログイン資格情報が渡されます。

フィッシング攻撃者は、緊急性を高めることで、最も慎重な人物を操作して、単純なセキュリティ手順を見落とし、攻撃者が望むことを実行できます。 事業運営、銀行の詳細、機密性の高い顧客データ、企業秘密などを危険にさらす可能性があります。

フィッシングは確立された慣行です。 AIの最近の進歩により、その武器が増え、詐欺の検出が困難になっています。 ただし、サイバーセキュリティ対策を更新することはできます。

画像ソース

- フィッシングマルウェア攻撃を回避するために、セキュリティソフトウェアとIT機器が更新されていることを確認してください。

- 電子メールアドレス、URL、Webサイト、またはコンテンツのスペルと文法の誤りは、フィッシング詐欺の特徴です。

- 警戒すべき電子メールや電話で慌てないように従業員を訓練します。

- データ侵害や会社名のつづりの間違いなど、奇妙なまたは疑わしい通信を調査して検証します。

- 自信過剰は、フィッシング攻撃者の夢の特徴であり、人々は警戒を怠ります。 従業員が詐欺に陥りやすいことを知っていることを確認してください。

- フィッシング詐欺の被害に遭った場合は、すぐに関係当局/部門に連絡してください。 適切なチャネルを介して可能な場合は、影響を受けるログイン資格情報を変更してください。

フィッシング詐欺は、人間を守るのが難しいシステムを標的としています。 したがって、質問をするように従業員をトレーニングします。 たとえば、先に進む前にAEドメインについて聞いたことがない場合は、.aeドメインとは何かを調査します。

2.ランサムウェア

ランサムウェアは、ファイルをロック/暗号化してユーザーがシステムにアクセスできないようにするマルウェアです。 データを復号化してアクセスを回復するために身代金の支払いを要求します。 ダウンタイム、身代金の支払い、データの損失により、ビジネスに多大なコストがかかる可能性があります。

多くの場合、フィッシング攻撃を介して拡散し、被害者をだまして悪意のあるソフトウェアをインストールさせます。 その結果、ファイルがロックされ、データが失われるため、無力になります。 攻撃を防ぎ、ビジネスのセキュリティを向上させるために、次のことを考慮してください。

- すべてのデバイスで最新のウイルス対策/マルウェア対策ソフトウェアを確認します。

- 許可されたソフトウェアのみを実行してください。 許可されていないソフトウェアやファイルを開かないでください。

- データを定期的にバックアップします。

- フィッシング防止を使用して、エントリポイントを排除します。

- 攻撃が発生した場合は、すぐにネットワークからデバイスを切断し、サイバーセキュリティチームに通知し、当局に通知します。アクセスを取り戻す保証はないため、身代金を支払わないでください。

画像ソース

3.中間者攻撃

Man-In-The-Middle攻撃またはMITM攻撃とは、攻撃者が2つのパーティの間に自分自身を挿入し、通信を傍受したり、情報を変更したり、攻撃を実行したりすることです。 コールトランスクリプションサービスを使用しているとき、顧客や同僚と通信しているときなどです。

たとえば、テイクアウトの注文方法について考えてみましょう。 あなたはレストランを選び、あなたが望むものを決定し、そしてあなたの注文をします。 レストランは注文を確認し、料理を作り、途中で送ります。

攻撃者があなたの通信を盗聴した場合、攻撃者はあなたが何を注文しているのか、どこから注文しているのか、どこに住んでいるのかを知っています。 彼らは配達を傍受したり、あなたの食べ物を盗んだり、それを交換したり、悪意のあるものを追加したりする可能性があります。 あるいは、彼らはあなたの家に侵入する配達人のふりをすることができます。

ここで、あなたの家とレストランは2つのアプリケーション、同僚、または顧客と従業員のやり取りです。 食べ物は交換される情報であり、配達人はAPI、WiFiネットワーク、または通信を可能にするシステムです。

上記の例では、手遅れになったときにのみ攻撃が行われたことに気付くでしょう。 方法、時間の長さ、どのシステム、どこに感染したかがわからないため、MITM攻撃を検出し、永続化すると停止することが困難になります。

銀行や口座の詳細など、顧客データやビジネス情報を危険にさらします。 したがって、サイバー活動はこの脅威に対処するための予防に焦点を当てる必要があります。

- 盗聴の機会を制限するために、エンドツーエンドの暗号化を備えたコミュニケーションおよびコラボレーションツールを使用します。

- さまざまなタイプのテストを実装して、セキュリティギャップをチェックします。

- WiFiネットワークなどのアクセスポイントが強力なパスワードと暗号化で安全であることを確認します。

- コーヒーショップのように、公共のWiFiホットスポットを避けるようにリモートワーカーに警告します。 機密情報を転送するための安全な環境を保証するために、VPNを提供します。

- ソフトウェアとハードウェアを定期的に更新して、脆弱性と潜在的な攻撃ポイントにパッチを適用します。

画像ソース

4.モバイル攻撃

世界中に約40億人のモバイルインターネットユーザーがいます。 モバイルデバイスは、ソーシャルメディアから銀行業務、ビジネス通信や個人情報などの機密情報の保存まで、あらゆるものに使用されます。 したがって、サイバー犯罪者がスマートフォンやモバイルデバイスに注意を向けているのは当然のことです。 それらは次のように簡単なターゲットになる可能性があります。

- モバイルウイルス対策およびマルウェア対策セキュリティソフトウェアは、デスクトップ版に遅れをとっています。

- 人々は無意識のうちにモバイルデバイスをパブリックWiFiネットワークに接続しますが、これは危険にさらされる可能性があります。

- 隠されたマルウェアである可能性のある公式および非公式のソースからの何千ものモバイルアプリがあります。

- 複数のプラットフォーム、デバイスタイプ、およびソフトウェアにより、普遍的に保護することは困難です。

- 古いデバイスには、悪用される可能性のある古いまたは脆弱なソフトウェア、アプリ、またはオペレーティングシステムが含まれている可能性があります。

モバイル攻撃は、スパイウェア、MITM攻撃、マルウェア、およびスミッシング(SMSフィッシング)を通じてビジネスの中心に侵入する可能性があります。 それはあなたのビジネス情報、機密の顧客データ、そして専有知識を危険にさらします。 さらに、ブランドの評判、収益、顧客の信頼を損なう可能性があり、忠誠心の喪失や顧客離れにつながる可能性があります。

最悪の場合、多額の罰金や訴訟が発生することもあります。 したがって、ワークフローで使用されるモバイルデバイスを保護することが重要です。

- 最新のデバイス、セキュリティソフトウェア、および更新されたアプリを使用します。

- 公式ソースからのみアプリをダウンロードしてください。

- リモートの従業員のデータ共有を保護するためのVPNを提供します。

- 潜在的なセキュリティの脅威についてデバイスを定期的にスキャンします。

- スミッシングを回避するためにフィッシング防止技術を使用してください。

5.モノのインターネット

モノのインターネット(IoT)とは、インターネットを介してデータを接続および交換する日常のデバイスを指します。 たとえば、スマートフォンは、スマートTV、電球、または温度制御に接続するAlexaなどの仮想アシスタントに接続します。

画像ソース

これは便利で未来的な感覚を提供しますが、IoTデバイスと接続はすべてMITMやモバイル攻撃などのサイバー攻撃に対して脆弱です。 企業が会議室のテクノロジーなどの日常業務にテクノロジーを使用する機会が増えるにつれ、脅威の攻撃者がシステムを利用してデータを盗んだり、さらに悪化させたりするため、IoTは便利なものから悪夢へと急速に変化する可能性があります。

たとえば、一部の建設用クレーンは、リアルタイムの監視とリモート操作にIoTを使用しています。 このシステムを危険にさらすと、大混乱を引き起こす可能性があります。

IoT攻撃は、潜在的なターゲットポイントが多数あるため、防止と防御が難しい場合がありますが、次の手順が役立ちます。

- 攻撃を先取りするために、IoTに接続されたデバイスとシステムのインベントリを作成します。

- エクスプロイトを防ぐために、ソフトウェアとファームウェアを最新の状態に保ちます。

- VPNを使用して接続を保護します。

6.DDoS攻撃

DDoS攻撃または分散型サービス拒否攻撃は、ハッカーが複数の侵害されたデバイスを使用して単一のターゲットシステムに過負荷をかけると発生します。 攻撃には、アプリケーション、プロトコルレイヤー、ボリュームの3種類があります。

たとえば、ボリューム攻撃は、大量のトラフィックでeコマースサイトを氾濫させる可能性があります。 このトラフィックの増加により、サーバーの帯域幅とリソースが消費され、サーバーとWebサイトがクラッシュします。

1台のサーバーで複数のサイトをホストできるため、DDoSサーバー攻撃は多数のシステムを麻痺させ、意図しない被害者を何人か持つ可能性があります。 それはあなたの事業運営に非常に有害である可能性があります。

たとえば、企業はMicrosoft TeamsDirectRoutingを使用してユニファイドコミュニケーションプラットフォームを作成する場合があります。 ただし、DDoS攻撃により、会社のサーバーまたはシステムがダウンし、MicrosoftTeamsが機能しない直接ルーティングが発生する可能性があります。

コミュニケーションとコラボレーションの機能に悪影響を及ぼし、カスタマーサービスを停止し、ビジネスの生産性を低下させます。 収益の損失につながるだけでなく、顧客が連絡を取ったり、データの盗難の可能性について心配したりするのに苦労しているため、ブランドの評判が損なわれる可能性があります。

画像ソース

DDoS攻撃に対処または防止する場合、サイバーチームは、サービスがダウンした場合の対応チーム、計画、および不測の事態を作成する必要があります。 起こりうる脅威に備えるために、攻撃方法を検討する必要があります。

- アプリケーションまたはプロトコル層の攻撃は、攻撃者のIPアドレスをブラックリストに登録することで回避および阻止できます。 強力なファイアウォールを構築し、ソフトウェアインフラストラクチャを最新の状態に保つことが役立ちます。

- ボリューム攻撃は、ファイアウォールと、製造されたトラフィックを処理するためのシステム容量またはクラウドサーバーの増加によって防ぐことができます。

- 専用サーバーは、共有サーバー攻撃による巻き添え被害を回避できます。

- コンテンツ配信ネットワーク(CDN)とサーバーの冗長性により、単一障害点が排除され、負荷が分散され、帯域幅の増加による影響が軽減されます。

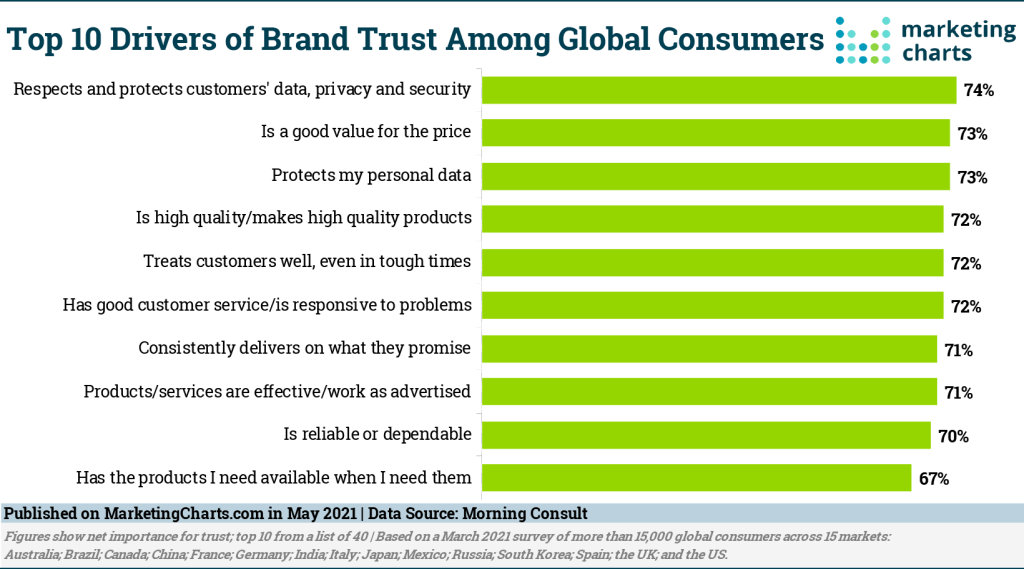

セキュリティは信頼を促進します

最新のデジタルデバイス、アプリケーション、およびアカウントの相互接続された性質は、従業員と企業が生産性と機能を向上させるための利便性を提供します。 ただし、サイバー犯罪者は、これを悪用する脆弱性、盗むデータ、破壊する組織の豊富な脆弱性と見なしています。

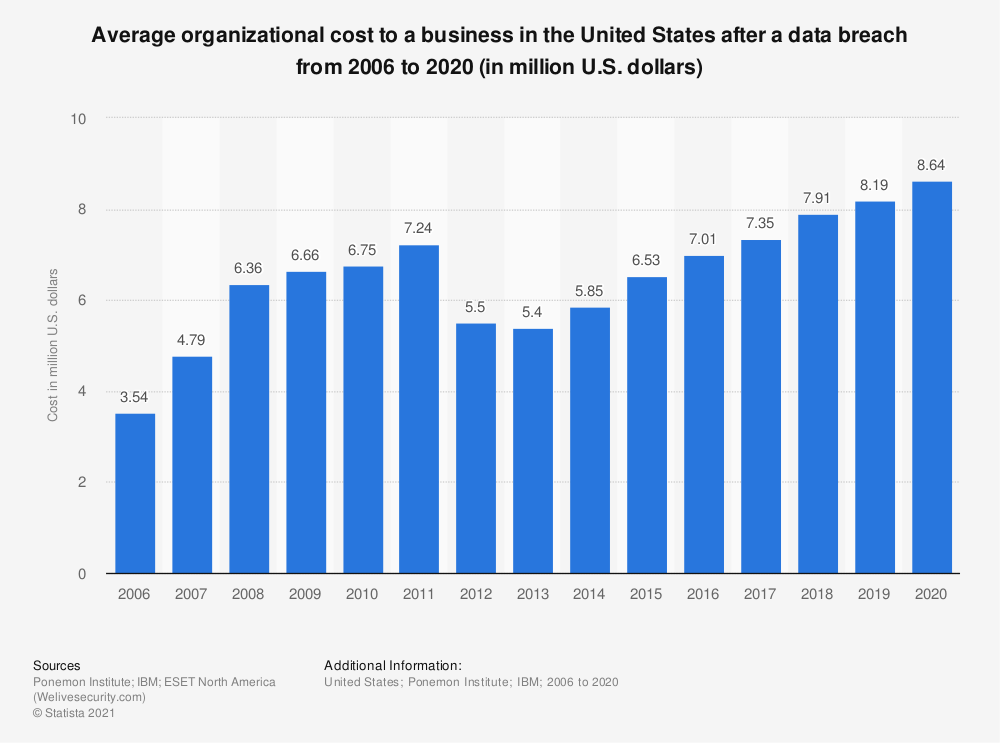

サイバー攻撃はすべての人に影響を及ぼしますが、企業は後遺症を最も感じる可能性があります。 顧客とビジネスのデータが盗まれると、ブランドの評判が損なわれ、顧客が失われ、罰金が科せられ、訴訟が発生し、収益と成長が大幅に低下します。

したがって、包括的なサイバーセキュリティ戦略は、コストのかかるデータ侵害とダウンタイムを防ぎ、ビジネスと顧客の関係を強化し、顧客のコンバージョンを促進し、ビジネスの将来を保護することができます。

バイオ:

Jenna Bunnell – Dialpad、コンテンツマーケティング、シニアマネージャー

Jenna Bunnellは、AIを組み込んだクラウドホスト型ユニファイドコミュニケーションシステムであるDialpadのコンテンツマーケティング担当シニアマネージャーであり、ビジネスオーナーや営業担当者に貴重な通話の詳細を提供します。 彼女は、ブランドのデザインの感性を伝え、コンテンツを創造的かつ包括的な方法で提示する方法を視覚化することに熱心に取り組んでいます。 彼女はまた、PayTabsとPrettyLinksのための素晴らしい記事を書いています。 彼女のLinkedInプロフィールをチェックしてください。