6 Yaygın Siber Güvenlik Zorluğu ve Bunlarla Nasıl Başa Çıkabilirsiniz?

Yayınlanan: 2022-03-31Sürekli dijital yenilik, çalışan üretkenliğini ve iş akışlarını artırmak için yeni cihazlar, uygulamalar ve ara bağlantı getirdi. Ancak bu gelişmeler, hassas müşteri ve iş verilerini çalmak, kuruluşları fidye için tutmak ve genellikle kargaşaya neden olmak isteyen siber suçluların da ilgisini çekti.

Bu nedenle siber güvenliğiniz, siber suçların iş operasyonlarınızı, müşteri yaşamlarınızı ve çalışan geçim kaynaklarını bozmak için açığa çıkarabileceği bir dizi tehditle başa çıkmak için iyi hazırlanmış olmalıdır. Aşağıda yaygın olarak karşılaşılan 6 zorluk ve işletmenizin bunlarla başa çıkmak için atabileceği adımlar yer almaktadır.

1. Kimlik avı saldırıları

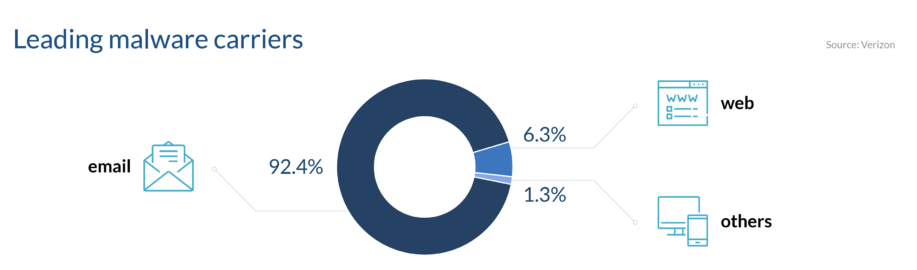

Kimlik avı, saldırganların kurbanları parolalar veya hassas veriler gibi özel bilgilerden vazgeçmeleri ve sistemlerine kötü amaçlı yazılım dağıtmaları için kandırmak için kullandıkları bir tür sosyal mühendisliktir.

Terim, saldırganların veri için balık tutması nedeniyle balık kelimesinden gelmektedir. E-postalar, SMS mesajları, sosyal medya istismarları, sahte reklamlar ve görünüşte meşru web siteleri gibi psikolojik manipülasyon ve hileli iletişimler yoluyla gerçekleşir. Sahte e-posta adresleri ve telefon numaraları, mesajların meşru görünmesine neden olabilir.

Örneğin, bir veri ihlali nedeniyle hesabınızın güvenliği ihlal edilmiş olabileceğinden, e-postadaki bağlantı aracılığıyla bankanızdan acilen şifrenizi değiştirmenizi isteyen bir e-posta alabilirsiniz. Gönderenin e-posta adresi, banka etki alanınızı içerir ve e-posta yasal görünüyor. Ancak, sağlanan bağlantı aracılığıyla bilgilerinizi girerek, oturum açma kimlik bilgilerinizi teslim etmiş olursunuz.

Bir kimlik avı saldırganı, aciliyet yaratarak en temkinli kişiyi basit güvenlik prosedürlerini gözden kaçırması ve saldırganın istediğini yapması için manipüle edebilir. İş operasyonlarını, banka ayrıntılarını, hassas müşteri verilerini, ticari sırları ve daha fazlasını tehlikeye atabilir.

Kimlik avı köklü bir uygulamadır. AI'daki son gelişmeler, cephaneliğine katkıda bulundu ve dolandırıcılıkların tespit edilmesini zorlaştırdı. Ancak siber güvenlik önlemlerinizi güncelleyebilirsiniz.

Görüntü Kaynağı

- Kimlik avı amaçlı kötü amaçlı yazılım saldırılarını önlemek için güvenlik yazılımının ve BT ekipmanının güncellendiğinden emin olun.

- E-posta adresleri, URL'ler, web siteleri veya içerikteki yazım ve dil bilgisi hataları, kimlik avı dolandırıcılığının ayırt edici özellikleridir.

- Çalışanları endişe verici e-postalar veya aramalarla panik yapmamaları için eğitin.

- Veri ihlalleri veya yanlış yazılmış şirket adları gibi garip veya şüpheli iletişimleri araştırın ve doğrulayın.

- Aşırı güven, insanların gardını düşürmesine neden olduğu için bir oltalama saldırganının rüya özelliğidir. Çalışanlarınızın dolandırıcılığa eğilimli olduklarını bilmelerini sağlayın.

- Bir kimlik avı dolandırıcılığının kurbanı olduysanız, derhal ilgili makamlarla/departmanlarla iletişime geçin. Uygun kanallardan yapabiliyorsanız, etkilenen oturum açma kimlik bilgilerini değiştirin.

Kimlik avı dolandırıcılığı, korunması zor bir sistemi hedefler, insanlar. Bu nedenle, çalışanlarınızı soru sormaları için eğitin. Örneğin, devam etmeden önce bir AE alanını hiç duymamışlarsa, .ae alanının ne olduğunu araştırmak.

2. Fidye yazılımı

Fidye yazılımı, kullanıcıların bir sisteme erişimini engelleyen dosyaları kilitleyen/şifreleyen kötü amaçlı yazılımdır. Verilerin şifresini çözmek ve erişimi yeniden kazanmak için fidye ödemesi ister. Kesinti süresi, fidye ödemeleri ve veri kaybı açısından işletmenize çok pahalıya mal olabilir.

Genellikle kimlik avı saldırıları yoluyla yayılır ve kurbanları kötü amaçlı yazılım yüklemeye yönlendirir. Sonuç, dosyalar kilitlendiğinden ve veriler kaybolduğundan çaresizliktir. Bir saldırıyı önlemek ve iş güvenliğini artırmak için aşağıdakileri göz önünde bulundurun.

- Tüm cihazlarda güncel bir virüsten koruma/kötü amaçlı yazılımdan koruma yazılımı sağlayın.

- Yalnızca yetkili yazılımı çalıştırın. Yetkisiz yazılım veya dosyaları açmaktan kaçının.

- Verileri düzenli olarak yedekleyin.

- Giriş noktalarını ortadan kaldırmak için kimlik avı önlemeyi kullanın.

- Bir saldırı meydana gelirse, cihazları ağınızdan hemen ayırın, siber güvenlik ekiplerine haber verin, yetkilileri bilgilendirin ve yeniden erişim elde edeceğinizin garantisi olmadığı için fidye ödemeyin.

Görüntü Kaynağı

3. Ortadaki adam atakları

Ortadaki Adam veya MITM saldırısı, bir saldırganın iki taraf arasına girerek iletişimi kesmesine, bilgileri değiştirmesine veya bir saldırı gerçekleştirmesine izin vermesidir. Bir çağrı transkripsiyon hizmeti kullanırken, müşterilerle veya iş arkadaşlarıyla iletişim kurarken olabilir.

Örneğin, nasıl paket servis sipariş ettiğinizi düşünün. Bir restoran seçiyorsunuz, ne istediğinize karar veriyorsunuz ve siparişinizi veriyorsunuz. Restoran siparişinizi onaylar, yemeği yapar ve yola gönderir.

Bir saldırgan iletişiminize kulak misafiri olursa ne sipariş ettiğinizi, nereden sipariş verdiğinizi ve nerede yaşadığınızı bilir. Teslimatı durdurabilir, yemeğinizi çalabilir, değiştirebilir veya kötü niyetli bir şey ekleyebilirler. Alternatif olarak, evinize giren teslimat görevlisi gibi davranabilirler.

Burada eviniz ve restoranınız iki uygulama, iş arkadaşı veya müşteri-çalışan etkileşimidir. Yiyecek, değiş tokuş edilen bilgidir ve teslimat görevlisi, iletişimin gerçekleşmesini sağlayan bir API, WiFi ağı veya sistemdir.

Yukarıdaki örnekte, bir saldırının gerçekleştiğini ancak çok geç olduğunda anlarsınız. Yöntemi, süreyi, hangi sistemleri ve nereye bulaştıklarını bilmediğiniz için, MITM saldırılarının bir kez sürdürüldükten sonra tespit edilmesini ve durdurulmasını zorlaştırır.

Banka veya hesap bilgileri gibi müşteri verilerini ve işletme bilgilerini riske atar. Bu nedenle, siber çabalarınız bu tehditle başa çıkmak için önlemeye odaklanmalıdır.

- Gizli dinleme fırsatlarını sınırlamak için uçtan uca şifreleme ile iletişim ve işbirliği araçlarını kullanın.

- Güvenlik açıklarını kontrol etmek için farklı testler uygulayın.

- WiFi ağları gibi erişim noktalarının güçlü parolalar ve şifreleme ile güvenli olduğundan emin olun.

- Kafelerdeki gibi halka açık WiFi erişim noktalarından uzak durmaları için uzaktaki çalışanları uyarın. Hassas bilgileri aktarmak için güvenli bir ortam sağlamak için onlara VPN'ler sağlayın.

- Güvenlik açıklarını ve olası saldırı noktalarını düzeltmek için yazılımı ve donanımı düzenli olarak güncelleyin.

Görüntü Kaynağı

4. Mobil saldırılar

Dünya çapında yaklaşık 4 milyar mobil internet kullanıcısı var. Mobil cihazlar, sosyal medyadan bankacılığa ve iş iletişimleri veya kişisel bilgiler gibi hassas bilgilerin saklanmasına kadar her şey için kullanılmaktadır. Dolayısıyla siber suçluların dikkatlerini akıllı telefonlara ve mobil cihazlara çevirmeleri şaşırtıcı değil. Kolay hedefler olabilirler:

- Mobil antivirüs ve kötü amaçlı yazılımdan koruma güvenlik yazılımı, masaüstü benzerlerinin gerisinde kalıyor.

- İnsanlar düşünmeden mobil cihazları, güvenliği ihlal edilebilecek genel WiFi ağlarına bağlar.

- Gizli kötü amaçlı yazılım olabilecek resmi ve resmi olmayan kaynaklardan binlerce mobil uygulama var.

- Birden fazla platform, cihaz türü ve yazılım, evrensel olarak korumayı zorlaştırır.

- Daha eski cihazlarda, istismar edilebilecek eski veya güvenlik açığı bulunan yazılımlar, uygulamalar veya işletim sistemleri olabilir.

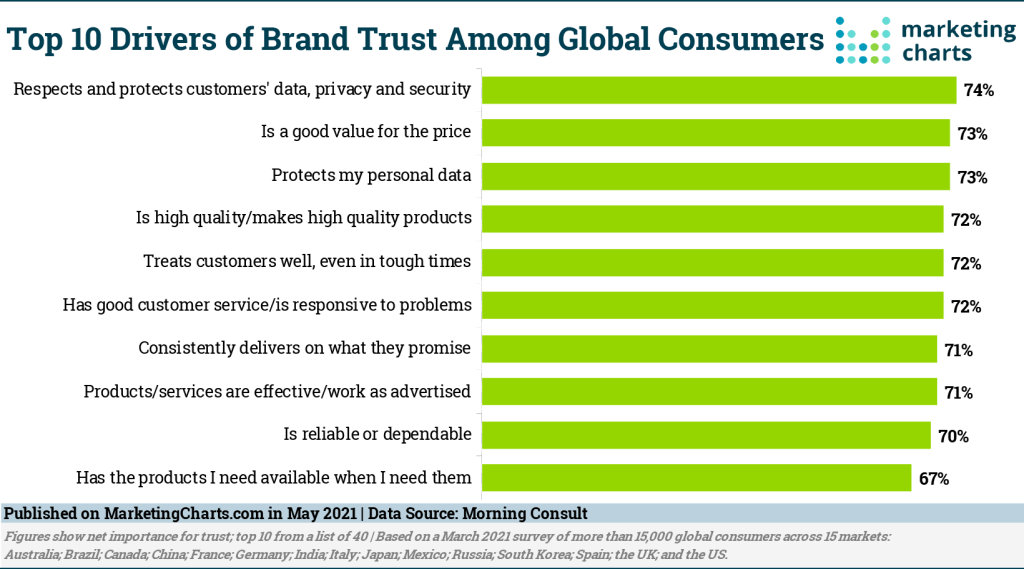

Mobil saldırılar, casus yazılımlar, MITM saldırıları, kötü amaçlı yazılımlar ve smishing (SMS phishing) yoluyla işletmenizin kalbine sızabilir. İş bilgilerinizi, hassas müşteri verilerinizi ve özel bilgilerinizi riske atar. Ek olarak, marka itibarınıza, kârlılığınıza ve müşteri güvenine zarar vererek sadakat kaybına ve müşteri kaybına neden olabilir.

En kötü durumlarda, ağır para cezaları veya davalar bile alabilirsiniz. Bu nedenle, iş akışınızda kullanılan mobil cihazları korumak çok önemlidir.

- En yeni cihazları, güvenlik yazılımını ve güncellenmiş uygulamaları kullanın.

- Uygulamaları yalnızca resmi kaynaklardan indirin.

- Uzak çalışanların veri paylaşımını korumak için VPN'ler sağlayın.

- Potansiyel güvenlik tehditlerine karşı cihazları düzenli olarak tarayın.

- Bozulmayı önlemek için kimlik avı önleme tekniklerini kullanın.

5. Nesnelerin İnterneti

Nesnelerin İnterneti (IoT), internet üzerinden bağlanan ve veri alışverişi yapan günlük cihazları ifade eder. Örneğin, akıllı telefonunuz, akıllı TV'lere, ampullere veya sıcaklık kontrollerine bağlanan Alexa gibi bir sanal asistana bağlanır.

Görüntü Kaynağı

Bu kullanışlı ve fütüristik bir his verse de, IoT cihazları ve bağlantılarının tümü, MITM veya mobil saldırılar gibi siber saldırılara karşı savunmasızdır. Konferans odası teknolojileri gibi günlük görevler için teknoloji kullanımını artıran işletmelerle birlikte, tehdit aktörleri veri çalmak veya daha kötüsü için sistemleri kullandığından IoT hızla kolaylıktan kabusa dönüşebilir.

Örneğin, bazı inşaat vinçleri, gerçek zamanlı izleme ve uzaktan çalıştırma için IoT'yi kullanır. Bu sistemden ödün vermek tahribat yaratabilir.

Potansiyel hedef noktaları dizisi nedeniyle IoT saldırılarını önlemek ve savunmak daha zor olabilir, ancak aşağıdaki adımlar yardımcı olabilir.

- Saldırıları önlemek için IoT bağlantılı cihazların ve sistemlerin envanterini çıkarın.

- İstismarları önlemek için yazılımı ve bellenimi güncel tutun.

- Bağlantıları güvenceye almak için VPN'leri kullanın.

6. DDoS saldırıları

DDoS veya Dağıtılmış Hizmet Reddi saldırıları, bilgisayar korsanları tek bir hedef sistemi aşırı yüklemek için güvenliği ihlal edilmiş birden fazla cihaz kullandığında gerçekleşir. Üç tür saldırı vardır: uygulama, protokol katmanı ve hacimsel.

Örneğin, bir toplu saldırı, bir e-ticaret sitesini büyük miktarda trafikle doldurabilir. Bu artan trafik, sunucu bant genişliğini ve kaynaklarını tüketerek sunucu ve web sitesi çökmesine neden olur.

Tek bir sunucu birden fazla siteyi barındırabileceğinden, DDoS sunucu saldırıları çok sayıda sistemi felç edebilir ve istenmeyen birkaç kurbana neden olabilir. Ticari operasyonlarınız için inanılmaz derecede zararlı olabilir.

Örneğin, şirketler bir birleşik iletişim platformu oluşturmak için Microsoft Teams Doğrudan Yönlendirmeyi kullanabilir. Ancak, bir DDoS saldırısı, şirket sunucunuzu veya sistemlerinizi çökerterek, Microsoft Teams'in çalışmadığı doğrudan yönlendirmeye yol açabilir.

İletişim ve işbirliği yeteneklerinizi olumsuz etkiler, müşteri hizmetlerini durdurur ve iş üretkenliğini engeller. Müşteriler iletişim kurmakta zorlandıkça veya olası veri hırsızlığı konusunda endişelendikçe marka itibarınız gelir kaybına yol açmasının yanı sıra zedelenebilir.

Görüntü Kaynağı

DDoS saldırılarıyla uğraşırken veya bunları önlerken, siber ekibiniz bir müdahale ekibi oluşturmalı, plan yapmalı ve hizmetleriniz bozulursa beklenmedik durumlar oluşturmalıdır. Olası tehditlere hazırlanmak için saldırı metodolojisini göz önünde bulundurmalısınız.

- Uygulama veya protokol katmanı saldırılarından kaçınılabilir ve saldırgan IP adresleri kara listeye alınarak durdurulabilir. Güçlü güvenlik duvarları oluşturmak ve yazılım altyapınızı güncel tutmak yardımcı olabilir.

- Hacimsel saldırılar, güvenlik duvarları ve artırılmış sistem kapasitesi veya üretilen trafiği işlemek için bulut sunucuları ile önlenebilir.

- Adanmış sunucular, paylaşılan sunucu saldırılarından kaynaklanan ikincil hasarı önleyebilir.

- İçerik Dağıtım Ağları (CDN'ler) ve sunucu yedekliliği, tek hata noktalarını ortadan kaldırır ve yükü dağıtarak artan bant genişliğinin etkisini azaltır.

Güvenlik güveni artırır

Modern dijital cihazların, uygulamaların ve hesapların birbirine bağlı doğası, çalışanların ve işletmelerin üretkenliklerini ve kapasitelerini artırmaları için kolaylık sağlar. Bununla birlikte, siber suçlular bunu istismar edilecek çok sayıda güvenlik açığı, çalınacak veri ve organizasyonları bozacak bir dizi olarak görüyor.

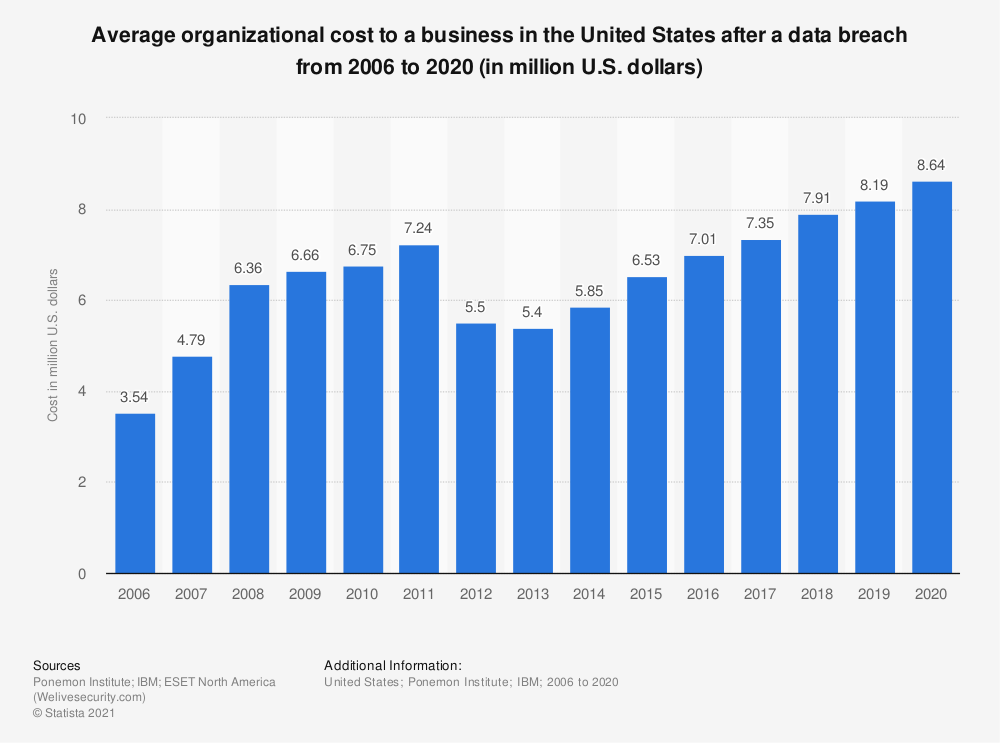

Siber saldırılar herkesi etkiler, ancak etkileri en çok işletmeler hissedebilir. Çalınan müşteri ve işletme verileri, marka itibarının zedelenmesine, müşteri kaybına, para cezalarına, davalara ve gelir ve büyümede önemli düşüşlere yol açar.

Dolayısıyla kapsamlı bir siber güvenlik stratejisi, maliyetli veri ihlallerini ve kesinti sürelerini önleyebilir, işletme-müşteri ilişkilerini güçlendirebilir, müşteri dönüşümlerini hızlandırabilir ve işletmenizin geleceğini güvence altına alabilir.

Biyo:

Jenna Bunnell – Kıdemli Müdür, İçerik Pazarlama, Tuş Takımı

Jenna Bunnell, işletme sahipleri ve satış temsilcileri için değerli çağrı ayrıntıları sağlayan, yapay zeka ile birleştirilmiş, bulutta barındırılan bir birleşik iletişim sistemi olan Dialpad'de İçerik Pazarlamadan Sorumlu Kıdemli Yöneticidir. Bir markanın tasarım duyarlılığını iletme ve içeriğin yaratıcı ve kapsamlı yollarla nasıl sunulabileceğini görselleştirme konusunda istekli ve tutkulu. Ayrıca PayTabs ve PrettyLinks için harika makaleler yazdı. LinkedIn profiline göz atın.