6 défis courants en matière de cybersécurité et comment vous pouvez les relever

Publié: 2022-03-31L'innovation numérique constante a apporté de nouveaux appareils, applications et interconnectivité pour stimuler la productivité des employés et les flux de travail de l'entreprise. Mais ces avancées ont également suscité l'intérêt des cybercriminels qui cherchent à voler des données sensibles sur les clients et les entreprises, à rançonner les organisations et à semer la pagaille.

Par conséquent, votre cybersécurité doit être bien préparée pour faire face à l'éventail de menaces que la cybercriminalité peut déclencher pour perturber vos opérations commerciales, la vie de vos clients et les moyens de subsistance de vos employés. Vous trouverez ci-dessous 6 défis courants et les mesures que votre entreprise peut prendre pour les relever.

1. Attaques de phishing

L'hameçonnage est un type d'ingénierie sociale que les attaquants utilisent pour inciter les victimes à divulguer des informations privées, telles que des mots de passe ou des données sensibles, et à déployer des logiciels malveillants sur leurs systèmes.

Le terme provient du mot poisson, car les attaquants pêchent les données. Cela se produit par la manipulation psychologique et les communications frauduleuses, comme les e-mails, les SMS, les exploits des réseaux sociaux, les fausses publicités et les sites Web apparemment légitimes. L'usurpation d'adresses e-mail et de numéros de téléphone peut rendre les messages légitimes.

Par exemple, vous pourriez recevoir un e-mail de votre banque vous demandant de modifier votre mot de passe en urgence via le lien contenu dans l'e-mail, car votre compte a peut-être été compromis par une violation de données. L'adresse e-mail de l'expéditeur inclut le domaine de votre banque et l'e-mail semble légitime. Mais, en saisissant vos coordonnées via le lien fourni, vous remettez vos identifiants de connexion.

En créant l'urgence, un attaquant par hameçonnage peut manipuler la personne la plus prudente pour qu'elle ignore les procédures de sécurité simples et fasse ce que l'attaquant veut. Cela peut compromettre les opérations commerciales, les coordonnées bancaires, les données sensibles des clients, les secrets commerciaux, etc.

Le phishing est une pratique bien établie. Les progrès récents de l'IA ont ajouté à son arsenal, rendant les escroqueries plus difficiles à détecter. Cependant, vous pouvez mettre à jour vos mesures de cybersécurité.

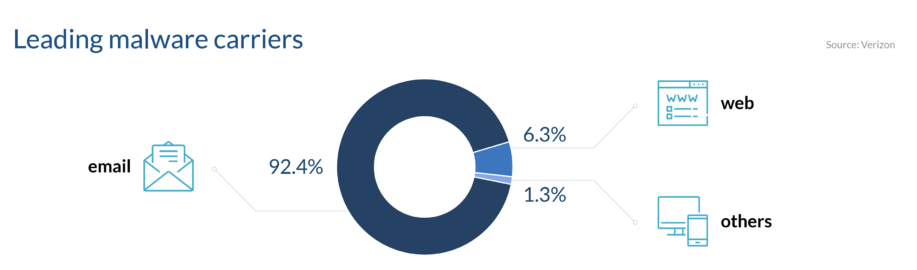

Source des images

- Assurez-vous que les logiciels de sécurité et l'équipement informatique sont mis à jour pour éviter les attaques de logiciels malveillants de phishing.

- Les fautes d'orthographe et de grammaire dans les adresses e-mail, les URL, les sites Web ou le contenu sont des caractéristiques des escroqueries par hameçonnage.

- Formez les employés à ne pas paniquer avec des e-mails ou des appels alarmants.

- Recherchez et vérifiez les communications étranges ou suspectes, comme les violations de données ou les noms de société mal orthographiés.

- L'excès de confiance est le trait de rêve d'un attaquant par hameçonnage car il fait baisser la garde. Assurez-vous que vos employés savent qu'ils sont faillibles face aux escroqueries.

- Si vous avez été victime d'une escroquerie par hameçonnage, contactez immédiatement les autorités/services concernés. Modifiez les identifiants de connexion concernés si vous le pouvez via les canaux appropriés.

Les escroqueries par hameçonnage ciblent un système difficile à protéger, les humains. Alors, formez vos employés à poser des questions. Par exemple, rechercher ce qu'est le domaine .ae, s'ils n'ont jamais entendu parler d'un domaine AE avant de continuer.

2. Rançongiciels

Un rançongiciel est un logiciel malveillant qui verrouille/chiffre les fichiers empêchant l'utilisateur d'accéder à un système. Il demande une rançon pour décrypter les données et retrouver l'accès. Cela peut coûter cher à votre entreprise en termes de temps d'arrêt, de paiements de rançon et de perte de données.

Il se propage souvent via des attaques de phishing, incitant les victimes à installer des logiciels malveillants. Le résultat est l'impuissance car les fichiers sont verrouillés et les données sont perdues. Considérez ce qui suit pour empêcher une attaque et améliorer la sécurité de l'entreprise.

- Assurez-vous que le logiciel antivirus/anti-malware est à jour sur tous les appareils.

- N'exécutez que des logiciels autorisés. Évitez d'ouvrir des logiciels ou des fichiers non autorisés.

- Sauvegardez régulièrement les données.

- Utilisez la prévention du phishing pour éliminer les points d'entrée.

- En cas d'attaque, déconnectez immédiatement les appareils de votre réseau, informez les équipes de cybersécurité, informez les autorités et ne payez pas la rançon car rien ne garantit que vous retrouverez l'accès.

Source des images

3. L'homme au milieu attaque

Une attaque Man-In-The-Middle ou MITM se produit lorsqu'un attaquant s'insère entre deux parties, leur permettant d'intercepter des communications, de modifier des informations ou de mener une attaque. Cela peut être lors de l'utilisation d'un service de transcription d'appels, de la communication avec des clients ou des collègues.

Par exemple, pensez à la façon dont vous commandez des plats à emporter. Vous choisissez un restaurant, décidez ce que vous voulez et passez votre commande. Le restaurant confirme votre commande, prépare la nourriture et l'expédie.

Si un attaquant a écouté votre communication, il sait ce que vous commandez, d'où vous commandez et où vous vivez. Ils peuvent intercepter la livraison, voler votre nourriture, la remplacer ou ajouter quelque chose de malveillant. Alternativement, ils peuvent prétendre être le livreur pour entrer par effraction dans votre maison.

Ici, votre maison et le restaurant sont deux applications, collègues ou interactions client-employé. La nourriture est l'information échangée et le livreur est une API, un réseau WiFi ou un système permettant la communication.

Dans l'exemple ci-dessus, vous ne réaliseriez qu'une attaque avait eu lieu qu'une fois qu'il était trop tard. Cela rend les attaques MITM difficiles à détecter et à arrêter une fois perpétuées, car vous ne connaissez pas la méthode, la durée, les systèmes et où ils ont infecté.

Cela met en danger les données des clients et les informations commerciales, telles que les coordonnées bancaires ou de compte. Ainsi, vos cyber-efforts doivent se concentrer sur la prévention pour faire face à cette menace.

- Utilisez des outils de communication et de collaboration avec chiffrement de bout en bout pour limiter les possibilités d'écoute clandestine.

- Mettez en œuvre différents types de tests pour vérifier les failles de sécurité.

- Assurez-vous que les points d'accès, comme les réseaux WiFi, sont sécurisés avec des mots de passe et un cryptage forts.

- Avertissez les télétravailleurs d'éviter les points d'accès Wi-Fi publics, comme dans les cafés. Fournissez-leur des VPN pour garantir un environnement sécurisé pour transférer des informations sensibles.

- Mettez régulièrement à jour les logiciels et le matériel pour corriger les vulnérabilités et les points d'attaque potentiels.

Source des images

4. Attaques mobiles

Il y a environ 4 milliards d'utilisateurs d'Internet mobile dans le monde. Les appareils mobiles sont utilisés pour tout, des médias sociaux aux opérations bancaires et au stockage d'informations sensibles telles que les communications professionnelles ou les informations personnelles. Il n'est donc pas surprenant que les cybercriminels se soient tournés vers les smartphones et les appareils mobiles. Ils peuvent être des cibles faciles comme :

- Les antivirus mobiles et les logiciels de sécurité anti-malware sont à la traîne par rapport à leurs homologues de bureau.

- Les gens connectent sans réfléchir des appareils mobiles à des réseaux Wi-Fi publics, qui peuvent être compromis.

- Il existe des milliers d'applications mobiles provenant de sources officielles et non officielles qui pourraient être des logiciels malveillants cachés.

- La multiplicité des plates-formes, des types d'appareils et des logiciels complique la protection universelle.

- Les appareils plus anciens peuvent avoir des logiciels, des applications ou des systèmes d'exploitation obsolètes ou vulnérables qui peuvent être exploités.

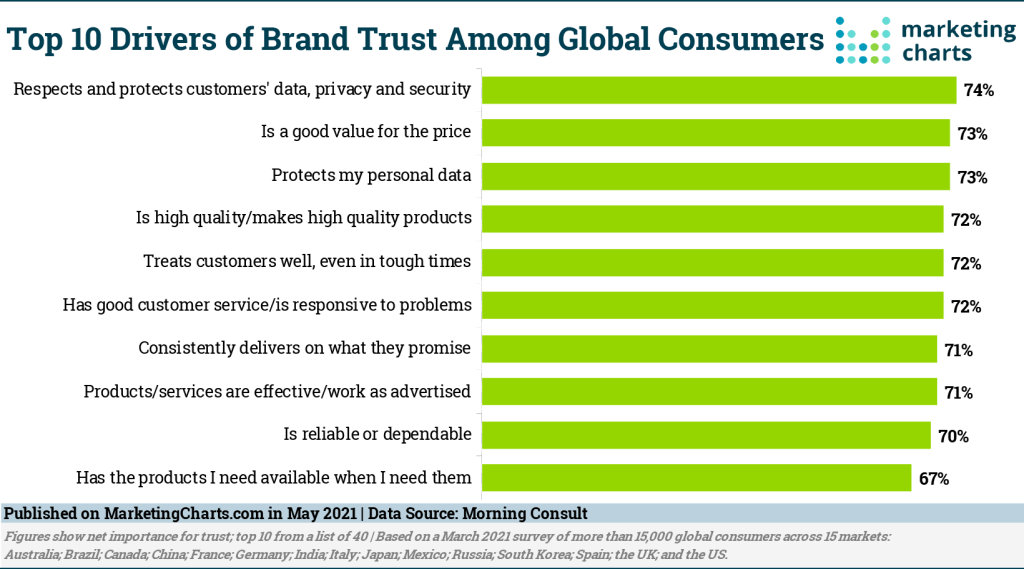

Les attaques mobiles peuvent s'infiltrer au cœur de votre entreprise par le biais de logiciels espions, d'attaques MITM, de logiciels malveillants et de smishing (hameçonnage par SMS). Cela met en péril vos informations commerciales, vos données clients sensibles et vos connaissances exclusives. De plus, cela peut nuire à la réputation de votre marque, à vos résultats et à la confiance de vos clients, entraînant une perte de fidélité et une perte de clientèle.

Dans le pire des cas, vous pourriez même avoir de lourdes amendes ou des poursuites judiciaires. Il est donc essentiel de protéger les appareils mobiles utilisés dans votre flux de travail.

- Utilisez les derniers appareils, logiciels de sécurité et applications mises à jour.

- Téléchargez uniquement des applications à partir de sources officielles.

- Fournissez des VPN pour protéger le partage de données des employés distants.

- Analysez régulièrement les appareils pour détecter les menaces de sécurité potentielles.

- Utilisez des techniques de prévention du phishing pour éviter le smishing.

5. Internet des objets

L'Internet des objets (IoT) fait référence aux appareils du quotidien qui se connectent et échangent des données via Internet. Par exemple, votre smartphone se connecte à un assistant virtuel comme Alexa, qui se connecte aux téléviseurs intelligents, aux ampoules ou aux commandes de température.

Source des images

Bien que cela soit pratique et donne une impression futuriste, les appareils et les connexions IoT sont tous vulnérables aux cyberattaques, telles que MITM ou les attaques mobiles. Alors que les entreprises utilisent de plus en plus la technologie pour les tâches quotidiennes, comme les technologies de salle de conférence, l'IoT peut rapidement passer de la commodité au cauchemar, car les acteurs de la menace exploitent les systèmes pour voler des données ou pire.

Par exemple, certaines grues de construction utilisent l'IoT pour la surveillance en temps réel et le fonctionnement à distance. Compromettre ce système pourrait créer des ravages.

Les attaques IoT peuvent être plus difficiles à prévenir et à défendre en raison du nombre de points cibles potentiels, mais les étapes suivantes peuvent vous aider.

- Inventoriez les appareils et les systèmes connectés à l'IoT pour prévenir les attaques.

- Maintenez les logiciels et micrologiciels à jour pour éviter les exploits.

- Utilisez des VPN pour sécuriser les connexions.

6. Attaques DDoS

Les attaques DDoS ou Distributed-Denial-of-Service se produisent lorsque les pirates utilisent plusieurs appareils compromis pour surcharger un seul système cible. Il existe trois types d'attaques : applicatives, de couche protocole et volumétriques.

Par exemple, une attaque de volume peut inonder un site de commerce électronique avec une quantité massive de trafic. Cette augmentation du trafic consomme de la bande passante et des ressources du serveur, entraînant une panne du serveur et du site Web.

Comme un seul serveur peut héberger plusieurs sites, les attaques de serveur DDoS peuvent paralyser de nombreux systèmes et faire plusieurs victimes involontaires. Cela peut être extrêmement préjudiciable à vos opérations commerciales.

Par exemple, les entreprises peuvent utiliser Microsoft Teams Direct Routing pour créer une plate-forme de communication unifiée. Cependant, une attaque DDoS peut faire tomber le serveur ou les systèmes de votre entreprise, entraînant le non-fonctionnement du routage direct avec Microsoft Teams.

Cela a un impact négatif sur vos capacités de communication et de collaboration, en interrompant le service client et en entravant la productivité de l'entreprise. En plus d'entraîner une perte de revenus, la réputation de votre marque peut se ternir car les clients ont du mal à entrer en contact ou s'inquiètent d'un éventuel vol de données.

Source des images

Lors de la gestion ou de la prévention des attaques DDoS, votre cyberéquipe doit créer une équipe d'intervention, un plan et des éventualités en cas de panne de vos services. Pour vous préparer à d'éventuelles menaces, vous devez tenir compte de la méthodologie d'attaque.

- Les attaques d'application ou de couche de protocole peuvent être évitées et stoppées en mettant sur liste noire les adresses IP des attaquants. La mise en place de pare-feu solides et la mise à jour de votre infrastructure logicielle peuvent vous aider.

- Les attaques volumétriques peuvent être évitées avec des pare-feu et une capacité système accrue ou des serveurs cloud pour gérer le trafic fabriqué.

- Les serveurs dédiés peuvent éviter les dommages collatéraux des attaques de serveurs partagés.

- Les réseaux de diffusion de contenu (CDN) et la redondance des serveurs éliminent les points de défaillance uniques et répartissent la charge, réduisant ainsi l'impact de l'augmentation de la bande passante.

La sécurité renforce la confiance

La nature interconnectée des appareils, applications et comptes numériques modernes offre aux employés et aux entreprises la commodité d'augmenter leur productivité et leurs capacités. Cependant, les cybercriminels y voient une multitude de vulnérabilités à exploiter, de données à voler et d'organisations à perturber.

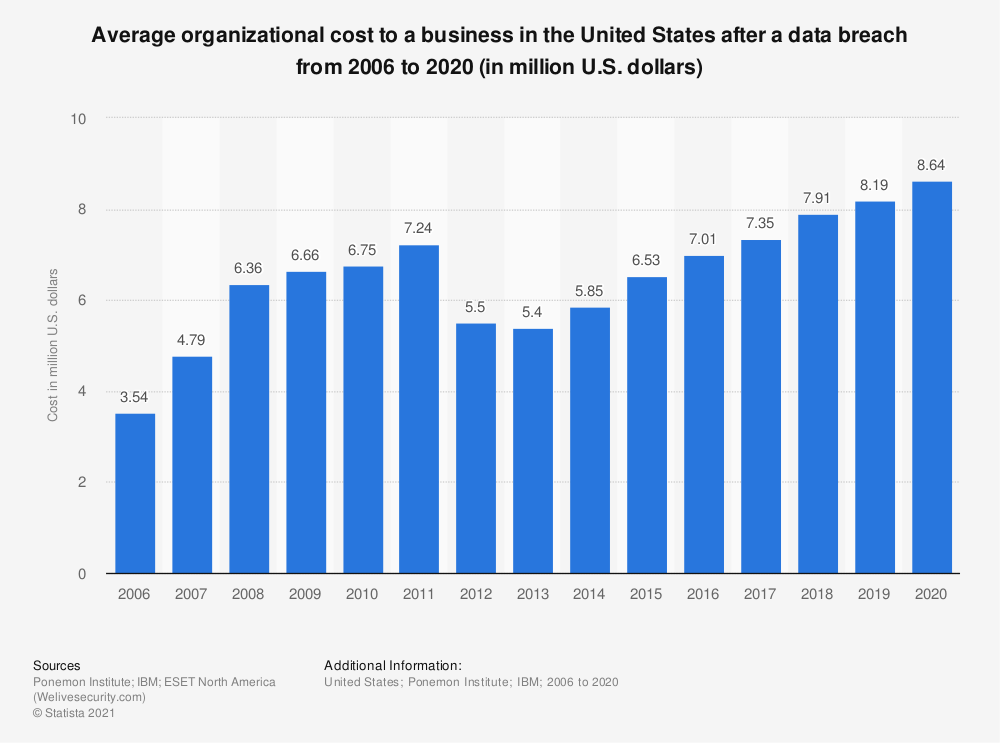

Les cyberattaques affectent tout le monde, mais les entreprises peuvent en ressentir le plus les conséquences. Le vol de données sur les clients et les entreprises entraîne une atteinte à la réputation de la marque, la perte de clients, des amendes, des poursuites et des baisses importantes des revenus et de la croissance.

Ainsi, une stratégie de cybersécurité complète peut prévenir les violations de données et les temps d'arrêt coûteux, renforcer les relations entreprise-client, stimuler les conversions de clients et sécuriser l'avenir de votre entreprise.

Bio :

Jenna Bunnell – Directrice principale, Marketing de contenu, Dialpad

Jenna Bunnell est responsable principale du marketing de contenu chez Dialpad, un système de communications unifiées hébergé dans le cloud et intégrant l'IA qui fournit des détails d'appel précieux aux propriétaires d'entreprise et aux représentants commerciaux. Elle est motivée et passionnée par la communication de la sensibilité du design d'une marque et la visualisation de la façon dont le contenu peut être présenté de manière créative et complète. Elle a également écrit d'excellents articles pour PayTabs et PrettyLinks. Consultez son profil LinkedIn.