6 typowych wyzwań związanych z cyberbezpieczeństwem i jak sobie z nimi radzić

Opublikowany: 2022-03-31Ciągłe innowacje cyfrowe przyniosły nowe urządzenia, aplikacje i łączność, aby zwiększyć produktywność pracowników i przepływy biznesowe. Ale te postępy wzbudziły również zainteresowanie cyberprzestępców, którzy chcą ukraść poufne dane klientów i firm, nakłonić organizacje do okupu i ogólnie wywołać chaos.

Dlatego Twoje cyberbezpieczeństwo musi być dobrze przygotowane do radzenia sobie z szeregiem zagrożeń, które mogą wyzwolić cyberprzestępczość, aby zakłócić operacje biznesowe, życie klientów i życie pracowników. Poniżej przedstawiamy 6 typowych wyzwań oraz kroki, które Twoja firma może podjąć, aby im sprostać.

1. Ataki phishingowe

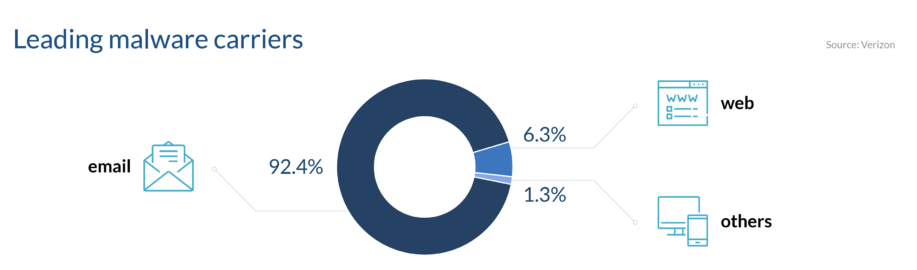

Wyłudzanie informacji to rodzaj socjotechniki, której atakujący używają do nakłaniania ofiar do podania prywatnych informacji, takich jak hasła lub poufne dane, i wdrażania złośliwego oprogramowania na swoich systemach.

Termin pochodzi od słowa fish, ponieważ atakujący wyławiają dane. Dzieje się to poprzez psychologiczną manipulację i oszukańczą komunikację, taką jak e-maile, wiadomości SMS, exploity w mediach społecznościowych, fałszywe reklamy i pozornie legalne strony internetowe. Podszywanie się pod adresy e-mail i numery telefonów może sprawić, że wiadomości będą wyglądać na wiarygodne.

Na przykład możesz otrzymać wiadomość e-mail z banku z pilną prośbą o zmianę hasła za pośrednictwem linku w wiadomości e-mail, ponieważ Twoje konto mogło zostać naruszone w wyniku naruszenia danych. Adres e-mail nadawcy zawiera domenę Twojego banku, a wiadomość e-mail wygląda na wiarygodną. Ale wprowadzając swoje dane za pośrednictwem podanego linku, przekazujesz swoje dane logowania.

Poprzez pilną potrzebę atakujący phishing może zmanipulować najbardziej ostrożną osobę, aby przeoczyła proste procedury bezpieczeństwa i zrobiła to, czego chce napastnik. Może narażać operacje biznesowe, dane bankowe, wrażliwe dane klientów, tajemnice handlowe i nie tylko.

Phishing to ugruntowana praktyka. Niedawne postępy w sztucznej inteligencji wzbogaciły jej arsenał, przez co oszustwa są trudniejsze do wykrycia. Możesz jednak zaktualizować swoje środki bezpieczeństwa cybernetycznego.

Źródło obrazu

- Upewnij się, że oprogramowanie zabezpieczające i sprzęt IT są aktualizowane, aby uniknąć ataków złośliwego oprogramowania typu phishing.

- Błędy pisowni i gramatyki w adresach e-mail, adresach URL, witrynach internetowych lub treści są cechą charakterystyczną oszustw związanych z wyłudzaniem informacji.

- Ucz pracowników, aby nie wpadali w panikę za pomocą alarmujących e-maili lub telefonów.

- Badaj i weryfikuj nieparzyste lub podejrzane komunikaty, takie jak naruszenia danych lub błędne nazwy firm.

- Zbytnia pewność siebie to wymarzona cecha napastnika phishingowego, ponieważ sprawia, że ludzie tracą czujność. Upewnij się, że Twoi pracownicy wiedzą, że są podatni na oszustwa.

- Jeśli padłeś ofiarą oszustwa phishingowego, natychmiast skontaktuj się z odpowiednimi władzami/departamentami. Zmień wszelkie dane logowania, których dotyczy problem, jeśli możesz, korzystając z odpowiednich kanałów.

Oszustwa phishingowe mają na celu system trudny do ochrony, ludzi. Tak więc przeszkol swoich pracowników, aby zadawali pytania. Na przykład badanie, czym jest domena .ae, jeśli nigdy nie słyszeli o domenie AE przed kontynuowaniem.

2. Oprogramowanie ransomware

Ransomware to złośliwe oprogramowanie, które blokuje/szyfruje pliki, uniemożliwiając użytkownikowi dostęp do systemu. Prosi o zapłatę okupu w celu odszyfrowania danych i odzyskania dostępu. Może to drogo kosztować Twoją firmę w przypadku przestojów, płatności okupu i utraty danych.

Często rozprzestrzenia się poprzez ataki phishingowe, nakłaniając ofiary do zainstalowania złośliwego oprogramowania. Rezultatem jest bezradność, ponieważ pliki są blokowane, a dane są tracone. Rozważ następujące kwestie, aby zapobiec atakowi i poprawić bezpieczeństwo biznesowe.

- Zapewnij aktualne oprogramowanie antywirusowe/antymalware na wszystkich urządzeniach.

- Uruchamiaj tylko autoryzowane oprogramowanie. Unikaj otwierania nieautoryzowanego oprogramowania lub plików.

- Regularnie twórz kopie zapasowe danych.

- Użyj ochrony przed phishingiem, aby wyeliminować punkty wejścia.

- Jeśli dojdzie do ataku, natychmiast odłącz urządzenia od sieci, powiadom zespoły ds. cyberbezpieczeństwa, poinformuj władze i nie płać okupu, ponieważ nie ma gwarancji, że odzyskasz dostęp.

Źródło obrazu

3. Mężczyzna w środku atakuje

Atak Man-In-The-Middle lub MITM ma miejsce, gdy osoba atakująca wkracza między dwie strony, umożliwiając im przechwycenie komunikacji, zmianę informacji lub przeprowadzenie ataku. Może to być podczas korzystania z usługi transkrypcji połączeń, komunikowania się z klientami lub współpracownikami.

Zastanów się na przykład, jak zamawiasz na wynos. Wybierasz restaurację, decydujesz, czego chcesz i składasz zamówienie. Restauracja potwierdza zamówienie, przygotowuje jedzenie i wysyła je w drogę.

Jeśli napastnik podsłuchiwał Twoją komunikację, wie, co zamawiasz, skąd zamawiasz i gdzie mieszkasz. Mogą przechwycić dostawę, ukraść jedzenie, wymienić je lub dodać coś złośliwego. Ewentualnie mogą udawać dostawcę, aby włamać się do twojego domu.

Tutaj Twój dom i restauracja to dwie aplikacje, współpracownicy lub interakcje klient-pracownik. Jedzenie to wymieniana informacja, a doręczycielem jest API, sieć WiFi lub system umożliwiający komunikację.

W powyższym przykładzie zdasz sobie sprawę, że atak miał miejsce, gdy będzie za późno. Sprawia to, że ataki MITM są trudne do wykrycia i powstrzymania po ich utrwaleniu, ponieważ nie znasz metody, czasu trwania, jakie systemy i gdzie zostały zainfekowane.

Naraża dane klientów i informacje biznesowe, takie jak dane bankowe lub konta. Dlatego Twoje działania w cyberprzestrzeni muszą koncentrować się na zapobieganiu temu zagrożeniu.

- Korzystaj z narzędzi do komunikacji i współpracy z szyfrowaniem typu end-to-end, aby ograniczyć możliwości podsłuchiwania.

- Implementuj różne rodzaje testów, aby sprawdzić luki w zabezpieczeniach.

- Upewnij się, że punkty dostępu, takie jak sieci Wi-Fi, są zabezpieczone silnymi hasłami i szyfrowaniem.

- Ostrzeż pracowników zdalnych, aby unikali publicznych hotspotów Wi-Fi, takich jak kawiarnie. Zapewnij im VPN, aby zagwarantować bezpieczne środowisko do przesyłania poufnych informacji.

- Regularnie aktualizuj oprogramowanie i sprzęt, aby usuwać luki w zabezpieczeniach i potencjalne punkty ataku.

Źródło obrazu

4. Ataki mobilne

Na całym świecie jest około 4 miliardów użytkowników internetu mobilnego. Urządzenia mobilne są używane do wszystkiego, od mediów społecznościowych po bankowość i przechowywanie poufnych informacji, takich jak komunikacja biznesowa lub dane osobowe. Nic więc dziwnego, że cyberprzestępcy zwrócili uwagę na smartfony i urządzenia mobilne. Mogą być łatwymi celami, ponieważ:

- Mobilne oprogramowanie antywirusowe i chroniące przed złośliwym oprogramowaniem pozostaje w tyle za komputerowymi odpowiednikami.

- Ludzie bezmyślnie łączą urządzenia mobilne z publicznymi sieciami Wi-Fi, które mogą zostać naruszone.

- Istnieją tysiące aplikacji mobilnych z oficjalnych i nieoficjalnych źródeł, które mogą być ukrytym złośliwym oprogramowaniem.

- Wiele platform, typów urządzeń i oprogramowania utrudnia uniwersalną ochronę.

- Starsze urządzenia mogą mieć przestarzałe lub podatne na ataki oprogramowanie, aplikacje lub systemy operacyjne, które można wykorzystać.

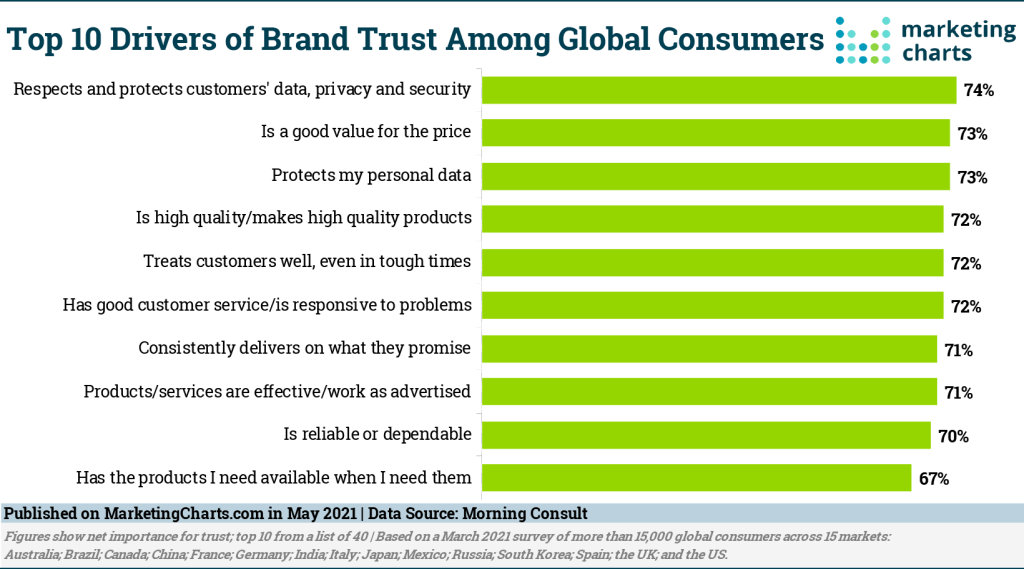

Ataki mobilne mogą przeniknąć do serca Twojej firmy poprzez oprogramowanie szpiegujące, ataki MITM, złośliwe oprogramowanie i smishing (phishing SMS). Naraża na ryzyko informacje biznesowe, wrażliwe dane klientów i zastrzeżoną wiedzę. Ponadto może to zaszkodzić reputacji Twojej marki, wynikom finansowym i zaufaniu klientów, prowadząc do utraty lojalności i odejścia klientów.

W najgorszych przypadkach możesz nawet otrzymać wysokie grzywny lub procesy sądowe. Dlatego ochrona urządzeń mobilnych używanych w przepływie pracy ma kluczowe znaczenie.

- Korzystaj z najnowszych urządzeń, oprogramowania zabezpieczającego i zaktualizowanych aplikacji.

- Pobieraj aplikacje tylko z oficjalnych źródeł.

- Zapewnij VPN, aby chronić udostępnianie danych przez pracowników zdalnych.

- Regularnie skanuj urządzenia pod kątem potencjalnych zagrożeń bezpieczeństwa.

- Używaj technik zapobiegania wyłudzaniu informacji, aby uniknąć smishingu.

5. Internet rzeczy

Internet rzeczy (IoT) odnosi się do urządzeń codziennego użytku, które łączą się i wymieniają dane za pośrednictwem Internetu. Na przykład smartfon łączy się z wirtualnym asystentem, takim jak Alexa, który łączy się z inteligentnymi telewizorami, żarówkami lub regulatorami temperatury.

Źródło obrazu

Chociaż jest to wygodne i zapewnia futurystyczne wrażenie, urządzenia i połączenia IoT są podatne na cyberataki, takie jak MITM lub ataki mobilne. Ponieważ firmy coraz częściej wykorzystują technologię do codziennych zadań, takich jak technologie sal konferencyjnych, Internet Rzeczy może szybko zmienić się z wygody w koszmar, ponieważ cyberprzestępcy wykorzystują systemy do kradzieży danych lub gorzej.

Na przykład niektóre żurawie budowlane wykorzystują IoT do monitorowania w czasie rzeczywistym i zdalnej obsługi. Naruszenie tego systemu może spowodować spustoszenie.

Ataki IoT mogą być trudniejsze do zapobiegania i obrony ze względu na szereg potencjalnych punktów docelowych, ale poniższe kroki mogą pomóc.

- Inwentaryzacja podłączonych urządzeń i systemów IoT w celu zapobiegania atakom.

- Aktualizuj oprogramowanie i oprogramowanie układowe, aby zapobiec exploitom.

- Używaj VPN do zabezpieczania połączeń.

6. Ataki DDoS

Ataki typu DDoS lub Distributed-Denial-of-Service mają miejsce, gdy hakerzy używają wielu zhakowanych urządzeń do przeciążenia jednego systemu docelowego. Istnieją trzy rodzaje ataków: aplikacyjne, w warstwie protokołu i wolumetryczne.

Na przykład atak masowy może zalać witrynę e-commerce ogromnym ruchem. Ten zwiększony ruch pochłania przepustowość serwera i zasoby, prowadząc do awarii serwera i witryny.

Ponieważ jeden serwer może obsługiwać wiele witryn, ataki na serwery DDoS mogą sparaliżować wiele systemów i mieć kilka niezamierzonych ofiar. Może to być niezwykle szkodliwe dla Twojej działalności biznesowej.

Na przykład firmy mogą używać Microsoft Teams Direct Routing do tworzenia ujednoliconej platformy komunikacyjnej. Jednak atak DDoS może spowodować awarię serwera lub systemów firmy, prowadząc do bezpośredniego routingu bez działania Microsoft Teams.

Ma to negatywny wpływ na możliwości komunikacji i współpracy, zatrzymując obsługę klienta i ograniczając produktywność biznesową. Oprócz utraty przychodów reputacja Twojej marki może zepsuć się, gdy klienci mają trudności z nawiązaniem kontaktu lub martwią się możliwą kradzieżą danych.

Źródło obrazu

Podczas radzenia sobie z atakami DDoS lub zapobiegania im, Twój cyberzespół powinien stworzyć oddział reagowania, plan i nieprzewidziane sytuacje na wypadek awarii Twoich usług. Aby przygotować się na możliwe zagrożenia, musisz wziąć pod uwagę metodologię ataku.

- Ataki w warstwie aplikacji lub protokołu można uniknąć i zatrzymać, umieszczając na czarnej liście adresy IP atakujących. Pomocne może być budowanie silnych zapór i aktualizowanie infrastruktury oprogramowania.

- Atakom wolumetrycznym można zapobiegać za pomocą zapór ogniowych i zwiększonej pojemności systemu lub serwerów w chmurze do obsługi wytwarzanego ruchu.

- Serwery dedykowane mogą uniknąć dodatkowych szkód spowodowanych atakami na serwer współdzielony.

- Sieci dostarczania treści (CDN) i nadmiarowość serwerów eliminują pojedyncze punkty awarii i rozprowadzają obciążenie, zmniejszając wpływ zwiększonej przepustowości.

Bezpieczeństwo napędza zaufanie

Połączony charakter nowoczesnych urządzeń cyfrowych, aplikacji i kont zapewnia wygodę pracownikom i firmom, zwiększając ich produktywność i możliwości. Jednak cyberprzestępcy postrzegają to jako bogactwo luk w zabezpieczeniach, które można wykorzystać, dane do kradzieży i organizacje, które można zakłócić.

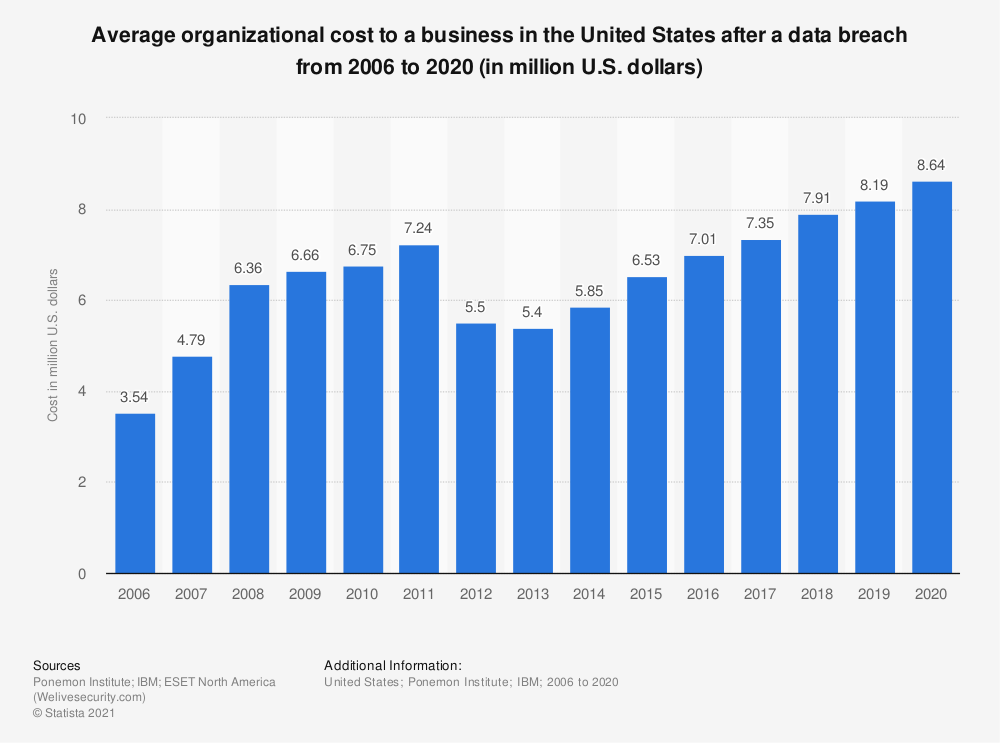

Cyberataki dotykają wszystkich, ale firmy najbardziej odczuwają ich następstwa. Skradzione dane klientów i firm prowadzą do utraty reputacji marki, utraty klientów, grzywien, procesów sądowych oraz znacznych spadków przychodów i wzrostu.

Tak więc kompleksowa strategia cyberbezpieczeństwa może zapobiec kosztownym naruszeniom danych i przestojom, wzmocnić relacje biznes-klient, zwiększyć konwersję klientów i zabezpieczyć przyszłość firmy.

Biografia:

Jenna Bunnell – starszy menedżer, marketing treści, klawiatura numeryczna

Jenna Bunnell jest starszym menedżerem ds. marketingu treści w Dialpad, opartym na sztucznej inteligencji, hostowanym w chmurze systemie ujednoliconej komunikacji, który dostarcza cennych informacji o rozmowach właścicielom firm i przedstawicielom handlowym. Jej pasją i pasją jest komunikowanie wrażliwości projektowej marki oraz wizualizowanie sposobu, w jaki treść może być prezentowana w kreatywny i kompleksowy sposób. Napisała również świetne artykuły dla PayTabs i PrettyLinks. Sprawdź jej profil na LinkedIn.