6 desafios comuns de segurança cibernética e como você pode enfrentá-los

Publicados: 2022-03-31A constante inovação digital trouxe novos dispositivos, aplicativos e interconectividade para aumentar a produtividade dos funcionários e os fluxos de trabalho de negócios. Mas esses avanços também despertaram o interesse de cibercriminosos que procuram roubar dados confidenciais de clientes e negócios, manter as organizações como resgate e geralmente causar caos.

Portanto, sua segurança cibernética deve estar bem preparada para lidar com a variedade de ameaças que o crime cibernético pode desencadear para interromper suas operações comerciais, vidas de clientes e meios de subsistência de funcionários. Abaixo estão 6 desafios comuns e as etapas que sua empresa pode tomar para enfrentá-los.

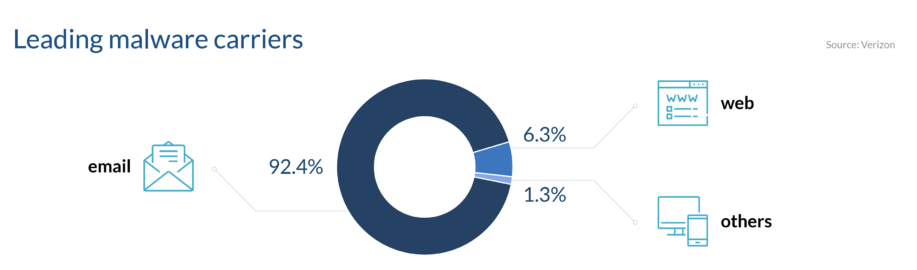

1. Ataques de phishing

Phishing é um tipo de engenharia social que os invasores usam para induzir as vítimas a fornecer informações privadas, como senhas ou dados confidenciais, e implantar malware em seus sistemas.

O termo se origina da palavra peixe, pois os atacantes pescam dados. Isso acontece por meio de manipulação psicológica e comunicações fraudulentas, como e-mails, mensagens SMS, explorações de mídia social, anúncios falsos e sites aparentemente legítimos. A falsificação de endereços de e-mail e números de telefone pode fazer com que as mensagens pareçam legítimas.

Por exemplo, você pode receber um e-mail do seu banco solicitando urgentemente que você altere sua senha por meio do link no e-mail, pois sua conta pode ter sido comprometida em uma violação de dados. O endereço de e-mail do remetente inclui o domínio do seu banco e o e-mail parece legítimo. Mas, ao inserir seus dados por meio do link fornecido, você está entregando suas credenciais de login.

Ao criar urgência, um invasor de phishing pode manipular a pessoa mais cautelosa para ignorar procedimentos de segurança simples e fazer o que o invasor deseja. Ele pode comprometer operações comerciais, dados bancários, dados confidenciais de clientes, segredos comerciais e muito mais.

O phishing é uma prática bem estabelecida. Avanços recentes em IA aumentaram seu arsenal, tornando os golpes mais difíceis de detectar. No entanto, você pode atualizar suas medidas de segurança cibernética.

Fonte da imagem

- Certifique-se de que o software de segurança e os equipamentos de TI sejam atualizados para evitar ataques de malware de phishing.

- Erros de ortografia e gramática em endereços de e-mail, URLs, sites ou conteúdo são características de golpes de phishing.

- Treine os funcionários para não entrarem em pânico com e-mails ou chamadas alarmantes.

- Pesquise e verifique comunicações estranhas ou suspeitas, como violações de dados ou nomes de empresas com erros ortográficos.

- O excesso de confiança é a característica dos sonhos de um invasor de phishing, pois faz com que as pessoas baixem a guarda. Garanta que seus funcionários saibam que são falíveis a golpes.

- Se você foi vítima de um golpe de phishing, entre em contato com as autoridades/departamentos relevantes imediatamente. Altere quaisquer credenciais de login afetadas, se puder, pelos canais apropriados.

Os golpes de phishing visam um sistema difícil de proteger, humanos. Portanto, treine seus funcionários para fazer perguntas. Por exemplo, pesquisando o que é domínio .ae, se eles nunca ouviram falar de um domínio AE antes de prosseguir.

2. Ransomware

Ransomware é um malware que bloqueia/criptografa arquivos impedindo o acesso do usuário a um sistema. Ele pede um pagamento de resgate para descriptografar os dados e recuperar o acesso. Isso pode custar caro à sua empresa em tempo de inatividade, pagamentos de resgate e perda de dados.

Muitas vezes, é espalhado por meio de ataques de phishing, enganando as vítimas para que instalem software malicioso. O resultado é o desamparo, pois os arquivos são bloqueados e os dados são perdidos. Considere o seguinte para evitar um ataque e melhorar a segurança dos negócios.

- Garanta um software antivírus/antimalware atualizado em todos os dispositivos.

- Execute apenas software autorizado. Evite abrir software ou arquivos não autorizados.

- Faça backup dos dados regularmente.

- Use a prevenção de phishing para eliminar pontos de entrada.

- Se ocorrer um ataque, desconecte imediatamente os dispositivos de sua rede, notifique as equipes de segurança cibernética, informe as autoridades e não pague o resgate, pois não há garantia de que você recuperará o acesso.

Fonte da imagem

3. O homem no meio ataca

Um ataque Man-In-The-Middle ou MITM ocorre quando um invasor se insere entre duas partes, permitindo que interceptem comunicações, alterem informações ou conduzam um ataque. Pode ser ao usar um serviço de transcrição de chamadas, comunicar-se com clientes ou colegas.

Por exemplo, pense em como você pede comida para viagem. Você escolhe um restaurante, decide o que quer e faz seu pedido. O restaurante confirma seu pedido, faz a comida e a envia.

Se um invasor bisbilhotou sua comunicação, ele saberá o que você está pedindo, de onde você está pedindo e onde você mora. Eles podem interceptar a entrega, roubar sua comida, substituí-la ou adicionar algo malicioso. Alternativamente, eles podem fingir ser o entregador para invadir sua casa.

Aqui, sua casa e o restaurante são dois aplicativos, colegas ou interações cliente-empregado. A comida é a informação trocada, e o entregador é uma API, rede WiFi ou sistema que permite que a comunicação aconteça.

No exemplo acima, você só perceberia que um ataque ocorreu quando já fosse tarde demais. Isso torna os ataques MITM difíceis de detectar e interromper uma vez perpetuados, pois você não conhece o método, a duração, quais sistemas e onde eles foram infectados.

Coloca em risco os dados do cliente e as informações comerciais, como detalhes bancários ou de contas. Portanto, seus esforços cibernéticos devem se concentrar na prevenção para lidar com essa ameaça.

- Use ferramentas de comunicação e colaboração com criptografia de ponta a ponta para limitar as oportunidades de espionagem.

- Implemente diferentes tipos de testes para verificar falhas de segurança.

- Garanta que os pontos de acesso, como redes WiFi, sejam seguros com senhas fortes e criptografia.

- Avise os funcionários remotos para evitar pontos de acesso WiFi públicos, como em cafeterias. Forneça VPNs para garantir um ambiente seguro para transferir informações confidenciais.

- Atualize regularmente o software e o hardware para corrigir vulnerabilidades e possíveis pontos de ataque.

Fonte da imagem

4. Ataques móveis

Existem cerca de 4 bilhões de usuários de internet móvel em todo o mundo. Os dispositivos móveis são usados para tudo, desde mídias sociais até serviços bancários e armazenamento de informações confidenciais, como comunicações comerciais ou informações pessoais. Portanto, não é de surpreender que os cibercriminosos tenham voltado sua atenção para smartphones e dispositivos móveis. Eles podem ser alvos fáceis como:

- O software de segurança antivírus e antimalware móvel fica atrás dos equivalentes de desktop.

- As pessoas sem pensar conectam dispositivos móveis a redes Wi-Fi públicas, que podem ser comprometidas.

- Existem milhares de aplicativos móveis de fontes oficiais e não oficiais que podem ser malware oculto.

- Várias plataformas, tipos de dispositivos e software dificultam a proteção universal.

- Dispositivos mais antigos podem ter software, aplicativos ou sistemas operacionais desatualizados ou vulneráveis que podem ser explorados.

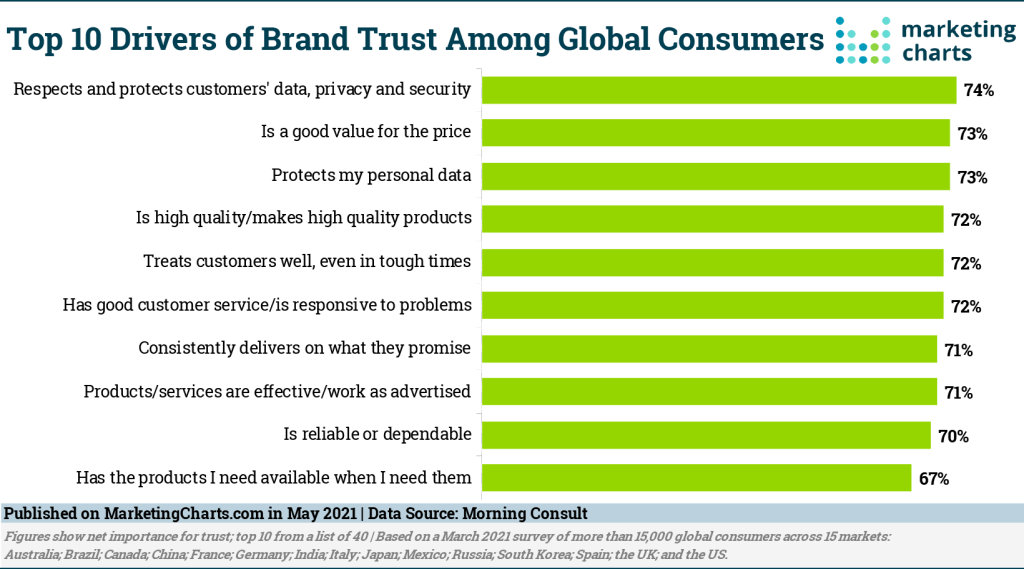

Os ataques móveis podem se infiltrar no coração da sua empresa por meio de spyware, ataques MITM, malware e smishing (phishing por SMS). Ele coloca em risco suas informações comerciais, dados confidenciais de clientes e conhecimento proprietário. Além disso, pode ser prejudicial à reputação da sua marca, resultados financeiros e confiança do cliente, levando à perda de fidelidade e rotatividade de clientes.

Nos piores casos, você pode até ter multas pesadas ou ações judiciais. Portanto, é fundamental proteger os dispositivos móveis usados em seu fluxo de trabalho.

- Use os dispositivos, software de segurança e aplicativos atualizados mais recentes.

- Baixe apenas aplicativos de fontes oficiais.

- Forneça VPNs para proteger o compartilhamento de dados de funcionários remotos.

- Examine os dispositivos regularmente em busca de possíveis ameaças à segurança.

- Use técnicas de prevenção de phishing para evitar smishing.

5. Internet das coisas

A Internet das Coisas (IoT) refere-se a dispositivos cotidianos que se conectam e trocam dados via internet. Por exemplo, seu smartphone se conecta a um assistente virtual como o Alexa, que se conecta a smart TVs, lâmpadas ou controles de temperatura.

Fonte da imagem

Embora isso seja conveniente e forneça uma sensação futurista, os dispositivos e conexões de IoT são todos vulneráveis a ataques cibernéticos, como MITM ou ataques móveis. Com as empresas aumentando o uso da tecnologia para tarefas cotidianas, como tecnologias de sala de conferência, a IoT pode se transformar rapidamente de conveniência em pesadelo, à medida que os agentes de ameaças aproveitam os sistemas para roubar dados ou algo pior.

Por exemplo, alguns guindastes de construção usam IoT para monitoramento em tempo real e operação remota. Comprometer este sistema pode criar estragos.

Os ataques de IoT podem ser mais difíceis de prevenir e defender devido à variedade de pontos-alvo em potencial, mas as etapas a seguir podem ajudar.

- Faça um inventário de dispositivos e sistemas conectados à IoT para evitar ataques.

- Mantenha o software e o firmware atualizados para evitar explorações.

- Use VPNs para proteger as conexões.

6. Ataques DDoS

Ataques DDoS ou Distributed-Denial-of-Service acontecem quando hackers usam vários dispositivos comprometidos para sobrecarregar um único sistema de destino. Existem três tipos de ataques: aplicativo, camada de protocolo e volumétrico.

Por exemplo, um ataque de volume pode inundar um site de comércio eletrônico com uma enorme quantidade de tráfego. Esse aumento de tráfego consome a largura de banda e os recursos do servidor, levando a uma falha do servidor e do site.

Como um único servidor pode hospedar vários sites, os ataques de servidor DDoS podem paralisar vários sistemas e ter várias vítimas não intencionais. Pode ser incrivelmente prejudicial para as operações de sua empresa.

Por exemplo, as empresas podem usar o roteamento direto do Microsoft Teams para criar uma plataforma de comunicação unificada. No entanto, um ataque DDoS pode derrubar o servidor ou os sistemas da sua empresa, levando ao roteamento direto com o Microsoft Teams não funcionando.

Isso afeta negativamente seus recursos de comunicação e colaboração, interrompendo o atendimento ao cliente e prejudicando a produtividade dos negócios. Além de levar a uma perda de receita, a reputação da sua marca pode ser manchada à medida que os clientes lutam para entrar em contato ou se preocupam com um possível roubo de dados.

Fonte da imagem

Ao lidar ou prevenir ataques DDoS, sua equipe cibernética deve criar um esquadrão de resposta, plano e contingências caso seus serviços caiam. Para se preparar para possíveis ameaças, você deve considerar a metodologia de ataque.

- Os ataques de aplicativo ou de camada de protocolo podem ser evitados e interrompidos por meio da lista negra de endereços IP de invasores. Construir firewalls fortes e manter sua infraestrutura de software atualizada pode ajudar.

- Ataques volumétricos podem ser evitados com firewalls e aumento da capacidade do sistema ou servidores em nuvem para lidar com o tráfego fabricado.

- Servidores dedicados podem evitar danos colaterais de ataques a servidores compartilhados.

- Redes de entrega de conteúdo (CDNs) e redundância de servidor eliminam pontos únicos de falha e distribuem a carga, reduzindo o impacto do aumento da largura de banda.

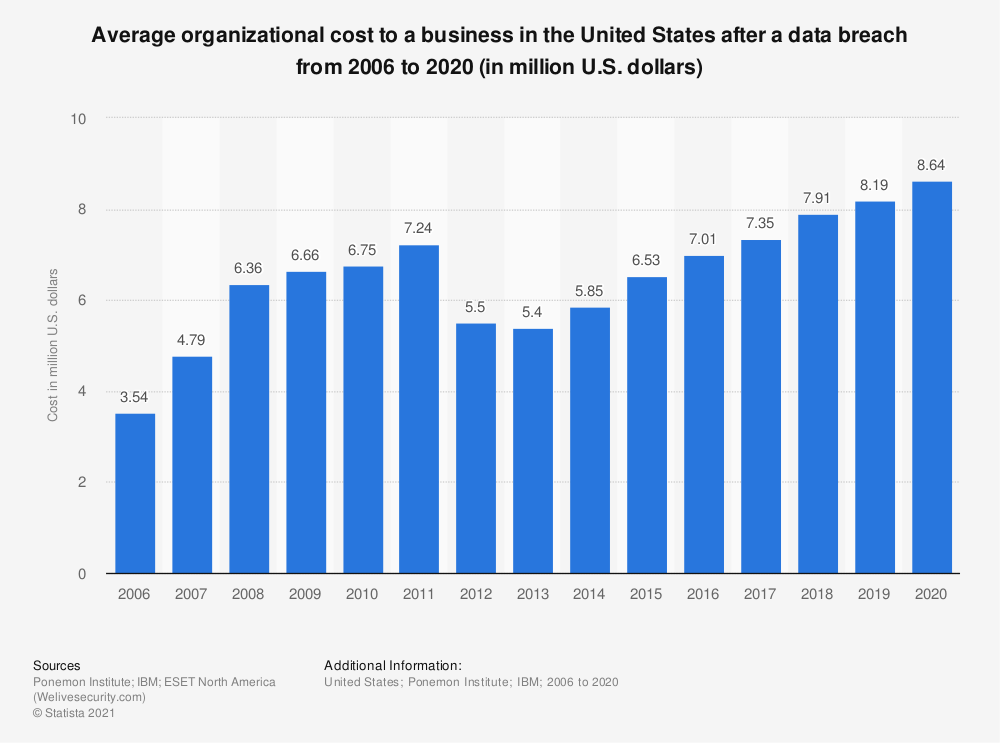

A segurança impulsiona a confiança

A natureza interconectada dos dispositivos, aplicativos e contas digitais modernos oferece conveniência para funcionários e empresas aumentarem sua produtividade e capacidade. No entanto, os cibercriminosos veem isso como uma riqueza de vulnerabilidades a serem exploradas, dados a serem roubados e organizações a serem interrompidas.

Os ataques cibernéticos afetam a todos, mas as empresas podem sentir mais os efeitos posteriores. Dados de clientes e negócios roubados causam danos à reputação da marca, perda de clientes, multas, ações judiciais e reduções significativas na receita e no crescimento.

Assim, uma estratégia abrangente de segurança cibernética pode evitar violações de dados dispendiosas e tempo de inatividade, fortalecer os relacionamentos entre empresas e clientes, impulsionar as conversões de clientes e proteger o futuro da sua empresa.

Biografia:

Jenna Bunnell – Gerente Sênior, Marketing de Conteúdo, Dialpad

Jenna Bunnell é gerente sênior de marketing de conteúdo da Dialpad, um sistema de comunicações unificadas hospedado em nuvem incorporado por IA que fornece detalhes valiosos de chamadas para proprietários de empresas e representantes de vendas. Ela é motivada e apaixonada por comunicar a sensibilidade de design de uma marca e visualizar como o conteúdo pode ser apresentado de maneira criativa e abrangente. Ela também escreveu ótimos artigos para PayTabs e PrettyLinks. Confira o perfil dela no LinkedIn.