6 sfide comuni alla sicurezza informatica e come affrontarle

Pubblicato: 2022-03-31La costante innovazione digitale ha portato nuovi dispositivi, applicazioni e interconnettività per aumentare la produttività dei dipendenti e i flussi di lavoro aziendali. Ma questi progressi hanno anche suscitato l'interesse dei criminali informatici che cercano di sottrarre dati sensibili di clienti e business, trattenere le organizzazioni in ostaggio e, in generale, causare caos.

Pertanto la tua sicurezza informatica deve essere ben preparata ad affrontare la serie di minacce che la criminalità informatica può scatenare per interrompere le operazioni aziendali, la vita dei clienti e i mezzi di sussistenza dei dipendenti. Di seguito sono elencate 6 sfide comuni e i passaggi che la tua azienda può intraprendere per affrontarle.

1. Attacchi di phishing

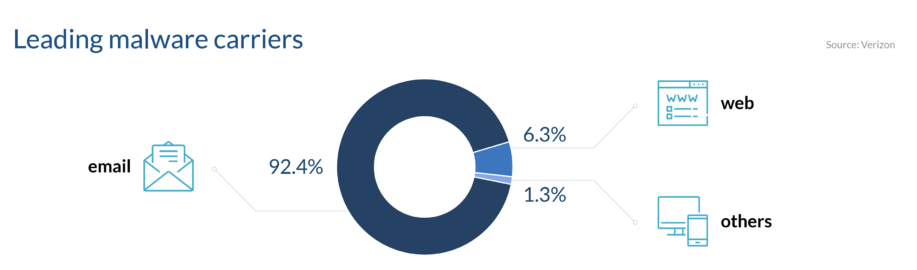

Il phishing è un tipo di ingegneria sociale che gli aggressori utilizzano per indurre le vittime a rinunciare a informazioni private, come password o dati sensibili, e a distribuire malware sui propri sistemi.

Il termine deriva dalla parola pesce, poiché gli aggressori cercano dati. Succede attraverso manipolazioni psicologiche e comunicazioni fraudolente, come e-mail, messaggi SMS, exploit sui social media, annunci falsi e siti Web apparentemente legittimi. Lo spoofing di indirizzi e-mail e numeri di telefono può far sembrare legittimi i messaggi.

Ad esempio, potresti ricevere un'e-mail dalla tua banca che richiede urgentemente di modificare la tua password tramite il collegamento nell'e-mail poiché il tuo account potrebbe essere stato compromesso a causa di una violazione dei dati. L'indirizzo e-mail del mittente include il dominio della tua banca e l'e-mail sembra legittima. Tuttavia, inserendo i tuoi dati tramite il link fornito, stai consegnando le tue credenziali di accesso.

Attraverso la creazione di urgenza, un utente malintenzionato può manipolare la persona più cauta per ignorare le semplici procedure di sicurezza e fare ciò che vuole l'attaccante. Può compromettere operazioni aziendali, dettagli bancari, dati sensibili dei clienti, segreti commerciali e altro ancora.

Il phishing è una pratica consolidata. I recenti progressi nell'IA si sono aggiunti al suo arsenale, rendendo le truffe più difficili da rilevare. Tuttavia, puoi aggiornare le tue misure di sicurezza informatica.

Fonte immagine

- Assicurati che il software di sicurezza e le apparecchiature IT siano aggiornati per evitare attacchi di malware di phishing.

- Errori di ortografia e grammatica negli indirizzi e-mail, negli URL, nei siti Web o nei contenuti sono segni distintivi delle truffe di phishing.

- Addestra i dipendenti a non farsi prendere dal panico con e-mail o chiamate allarmanti.

- Ricerca e verifica comunicazioni strane o sospette, come violazioni dei dati o nomi di società errati.

- L'eccessiva sicurezza è la caratteristica dei sogni di un attaccante di phishing in quanto fa abbassare la guardia alle persone. Assicurati che i tuoi dipendenti sappiano che sono fallibili alle truffe.

- Se sei caduto vittima di una truffa di phishing, contatta immediatamente le autorità/dipartimenti competenti. Se possibile, modifica le credenziali di accesso interessate tramite i canali appropriati.

Le truffe di phishing prendono di mira un sistema difficile da proteggere, gli umani. Quindi, addestra i tuoi dipendenti a porre domande. Ad esempio, ricercare cos'è il dominio .ae, se non hanno mai sentito parlare di un dominio AE prima di procedere.

2. Ransomware

Il ransomware è un malware che blocca/crittografa i file impedendo l'accesso degli utenti a un sistema. Richiede il pagamento di un riscatto per decrittografare i dati e riottenere l'accesso. Può costare caro alla tua azienda in termini di tempi di inattività, pagamenti di riscatti e perdita di dati.

Viene spesso diffuso tramite attacchi di phishing, inducendo le vittime a installare software dannoso. Il risultato è l'impotenza poiché i file vengono bloccati e i dati vengono persi. Considera quanto segue per prevenire un attacco e migliorare la sicurezza aziendale.

- Garantire un software antivirus/antimalware aggiornato su tutti i dispositivi.

- Eseguire solo software autorizzato. Evitare di aprire software o file non autorizzati.

- Eseguire il backup dei dati regolarmente.

- Usa la prevenzione del phishing per eliminare i punti di ingresso.

- Se si verifica un attacco, disconnetti immediatamente i dispositivi dalla tua rete, avvisa i team di sicurezza informatica, informa le autorità e non pagare il riscatto poiché non c'è alcuna garanzia che tu possa riottenere l'accesso.

Fonte immagine

3. L'uomo nel mezzo attacca

Un attacco Man-In-The-Middle o MITM è quando un utente malintenzionato si inserisce tra due parti, consentendo loro di intercettare comunicazioni, alterare informazioni o condurre un attacco. Potrebbe essere quando si utilizza un servizio di trascrizione delle chiamate, si comunica con clienti o colleghi.

Ad esempio, pensa a come ordini il cibo da asporto. Scegli un ristorante, decidi cosa vuoi e fai l'ordine. Il ristorante conferma l'ordine, prepara il cibo e lo spedisce.

Se un utente malintenzionato ha origliato la tua comunicazione, sa cosa stai ordinando, da dove stai ordinando e dove vivi. Possono intercettare la consegna, rubare il cibo, sostituirlo o aggiungere qualcosa di dannoso. In alternativa, possono fingere di essere l'addetto alle consegne per entrare in casa tua.

Qui, la tua casa e il ristorante sono due applicazioni, colleghi o interazioni cliente-dipendente. Il cibo è l'informazione scambiata e l'addetto alla consegna è un'API, una rete Wi-Fi o un sistema che consente la comunicazione.

Nell'esempio sopra, ti renderesti conto che un attacco ha avuto luogo solo quando era troppo tardi. Rende gli attacchi MITM difficili da rilevare e fermare una volta perpetuati, poiché non si conosce il metodo, la durata, quali sistemi e dove sono stati infettati.

Mette a rischio i dati dei clienti e le informazioni aziendali, come i dettagli bancari o del conto. Quindi, i tuoi sforzi informatici devono concentrarsi sulla prevenzione per affrontare questa minaccia.

- Utilizza strumenti di comunicazione e collaborazione con crittografia end-to-end per limitare le opportunità di intercettazione.

- Implementa diversi tipi di test per verificare la presenza di lacune nella sicurezza.

- Assicurati che i punti di accesso, come le reti Wi-Fi, siano protetti con password complesse e crittografia.

- Avvisa i lavoratori remoti di evitare gli hotspot Wi-Fi pubblici, come nei bar. Fornisci loro VPN per garantire un ambiente sicuro per il trasferimento di informazioni sensibili.

- Aggiorna regolarmente software e hardware per correggere vulnerabilità e potenziali punti di attacco.

Fonte immagine

4. Attacchi mobili

Ci sono circa 4 miliardi di utenti Internet mobili in tutto il mondo. I dispositivi mobili vengono utilizzati per qualsiasi cosa, dai social media alle operazioni bancarie e alla memorizzazione di informazioni sensibili come comunicazioni aziendali o informazioni personali. Quindi non sorprende che i criminali informatici abbiano rivolto la loro attenzione a smartphone e dispositivi mobili. Possono essere facili bersagli come:

- I software di sicurezza antivirus e antimalware per dispositivi mobili sono in ritardo rispetto alle controparti desktop.

- Le persone collegano senza pensarci i dispositivi mobili alle reti Wi-Fi pubbliche, che possono essere compromesse.

- Esistono migliaia di app mobili da fonti ufficiali e non ufficiali che potrebbero essere malware nascosti.

- Più piattaforme, tipi di dispositivi e software rendono difficile la protezione universale.

- I dispositivi meno recenti potrebbero avere software, app o sistemi operativi obsoleti o vulnerabili che possono essere sfruttati.

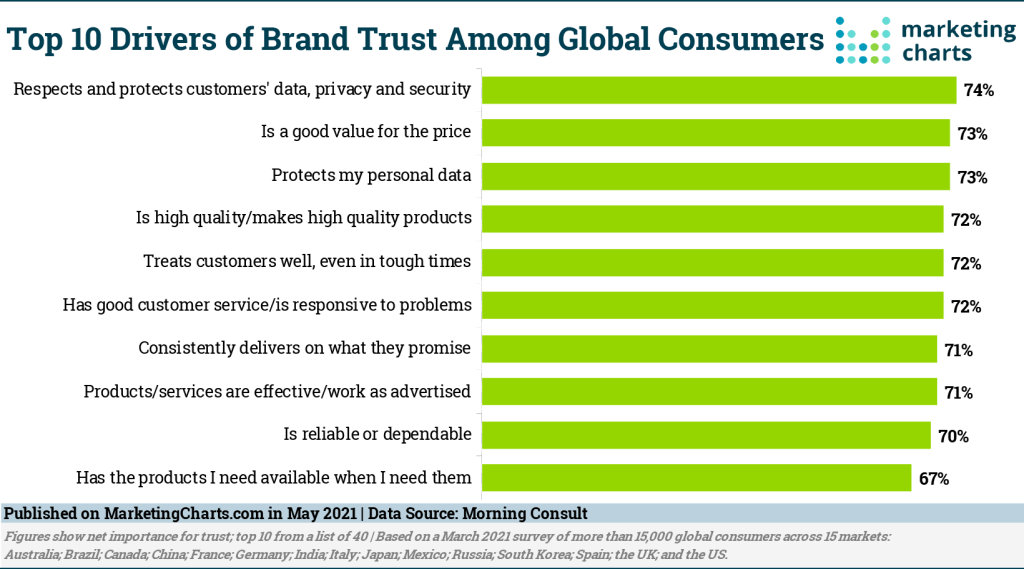

Gli attacchi mobili possono infiltrarsi nel cuore della tua azienda attraverso spyware, attacchi MITM, malware e smishing (phishing via SMS). Mette a rischio le informazioni aziendali, i dati sensibili dei clienti e le conoscenze proprietarie. Inoltre, può essere dannoso per la reputazione del tuo marchio, i profitti e la fiducia dei clienti, portando alla perdita di fedeltà e abbandono dei clienti.

Nei casi peggiori, potresti anche avere pesanti multe o azioni legali. Pertanto, è fondamentale proteggere i dispositivi mobili utilizzati nel flusso di lavoro.

- Usa i dispositivi più recenti, il software di sicurezza e le app aggiornate.

- Scarica app solo da fonti ufficiali.

- Fornisci VPN per proteggere la condivisione dei dati dei dipendenti remoti.

- Scansiona regolarmente i dispositivi per potenziali minacce alla sicurezza.

- Utilizzare tecniche di prevenzione del phishing per evitare lo smishing.

5. Internet delle cose

L'Internet of Things (IoT) si riferisce ai dispositivi di uso quotidiano che si connettono e scambiano dati tramite Internet. Ad esempio, il tuo smartphone si connette a un assistente virtuale come Alexa, che si collega a smart TV, lampadine o controlli della temperatura.

Fonte immagine

Sebbene ciò sia conveniente e fornisca una sensazione futuristica, i dispositivi e le connessioni IoT sono tutti vulnerabili agli attacchi informatici, come MITM o attacchi mobili. Con le aziende che stanno aumentando l'uso della tecnologia per le attività quotidiane, come le tecnologie per le sale conferenze, l'IoT può passare rapidamente dalla comodità all'incubo mentre gli attori delle minacce sfruttano i sistemi per rubare dati o peggio.

Ad esempio, alcune gru edili utilizzano l'IoT per il monitoraggio in tempo reale e il funzionamento remoto. La compromissione di questo sistema potrebbe creare scompiglio.

Gli attacchi IoT possono essere più difficili da prevenire e difendere a causa della serie di potenziali punti bersaglio, ma i passaggi seguenti possono essere d'aiuto.

- Inventaria dispositivi e sistemi connessi all'IoT per prevenire gli attacchi.

- Mantieni il software e il firmware aggiornati per prevenire exploit.

- Usa le VPN per proteggere le connessioni.

6. Attacchi DDoS

Gli attacchi DDoS o Distributed Denial of Service si verificano quando gli hacker utilizzano più dispositivi compromessi per sovraccaricare un singolo sistema di destinazione. Esistono tre tipi di attacchi: applicativo, a livello di protocollo e volumetrico.

Ad esempio, un attacco di volume potrebbe inondare un sito di e-commerce con un'enorme quantità di traffico. Questo aumento del traffico consuma la larghezza di banda e le risorse del server, causando un arresto anomalo del server e del sito Web.

Poiché un singolo server può ospitare più siti, gli attacchi ai server DDoS possono paralizzare numerosi sistemi e avere diverse vittime indesiderate. Può essere incredibilmente dannoso per le tue operazioni aziendali.

Ad esempio, le aziende potrebbero utilizzare Microsoft Teams Direct Routing per creare una piattaforma di comunicazione unificata. Tuttavia, un attacco DDoS può far cadere il server o i sistemi della tua azienda, portando al routing diretto con Microsoft Teams che non funziona.

Ha un impatto negativo sulle tue capacità di comunicazione e collaborazione, interrompendo il servizio clienti e ostacolando la produttività aziendale. Oltre a portare a una perdita di entrate, la reputazione del tuo marchio può offuscare poiché i clienti faticano a mettersi in contatto o si preoccupano di un possibile furto di dati.

Fonte immagine

Quando si affrontano o si prevengono gli attacchi DDoS, il cyberteam dovrebbe creare una squadra di risposta, un piano e le emergenze in caso di interruzione dei servizi. Per prepararsi a possibili minacce, è necessario considerare la metodologia di attacco.

- Gli attacchi a livello di applicazione o protocollo possono essere evitati e fermati inserendo nella blacklist gli indirizzi IP degli aggressori. La creazione di firewall potenti e l'aggiornamento dell'infrastruttura software possono aiutare.

- Gli attacchi volumetrici possono essere prevenuti con firewall e una maggiore capacità del sistema o server cloud per gestire il traffico prodotto.

- I server dedicati possono evitare danni collaterali da attacchi ai server condivisi.

- Le reti di distribuzione dei contenuti (CDN) e la ridondanza del server eliminano i singoli punti di errore e distribuiscono il carico, riducendo l'impatto dell'aumento della larghezza di banda.

La sicurezza genera fiducia

La natura interconnessa dei moderni dispositivi digitali, applicazioni e account offre ai dipendenti e alle aziende la comodità di aumentare la propria produttività e capacità. Tuttavia, i criminali informatici lo vedono come una ricchezza di vulnerabilità da sfruttare, dati da rubare e organizzazioni da distruggere.

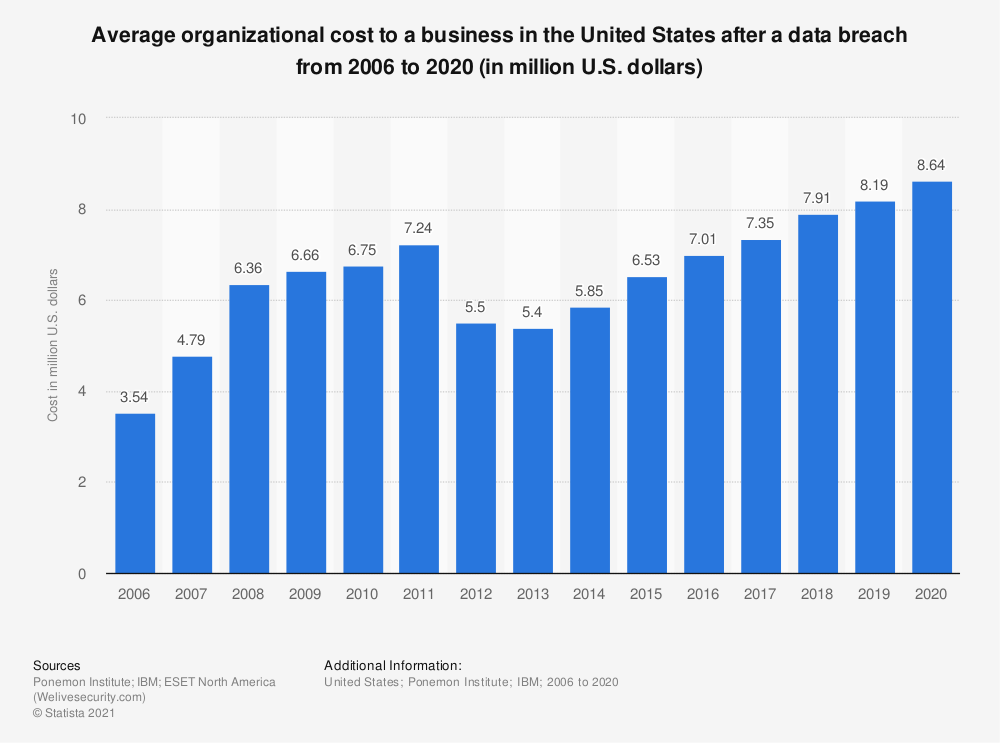

Gli attacchi informatici colpiscono tutti, ma le aziende possono risentirne maggiormente. I dati aziendali e dei clienti rubati portano a danni alla reputazione del marchio, perdita di clienti, multe, azioni legali e ammaccature significative nelle entrate e nella crescita.

Pertanto, una strategia di sicurezza informatica completa può prevenire costose violazioni dei dati e tempi di inattività, rafforzare le relazioni business-clienti, guidare le conversioni dei clienti e proteggere il futuro della tua azienda.

Biografia:

Jenna Bunnell – Senior Manager, Content Marketing, Tastierino

Jenna Bunnell è Senior Manager per il marketing dei contenuti presso Dialpad, un sistema di comunicazioni unificate ospitato nel cloud e dotato di intelligenza artificiale che fornisce preziosi dettagli sulle chiamate per imprenditori e rappresentanti di vendita. È motivata e appassionata nel comunicare la sensibilità del design di un marchio e nel visualizzare come i contenuti possono essere presentati in modi creativi e completi. Ha anche scritto ottimi articoli per PayTabs e PrettyLinks. Dai un'occhiata al suo profilo LinkedIn.