6 häufige Cybersicherheitsherausforderungen und wie Sie sie angehen können

Veröffentlicht: 2022-03-31Ständige digitale Innovationen haben neue Geräte, Anwendungen und Interkonnektivität hervorgebracht, um die Produktivität der Mitarbeiter und die Geschäftsabläufe zu steigern. Aber diese Fortschritte haben auch das Interesse von Cyberkriminellen geweckt, die versuchen, vertrauliche Kunden- und Geschäftsdaten zu stehlen, Organisationen als Lösegeld zu fordern und allgemein Chaos anzurichten.

Daher muss Ihre Cybersicherheit gut vorbereitet sein, um mit der Vielzahl von Bedrohungen fertig zu werden, die Cyberkriminalität auslösen kann, um Ihren Geschäftsbetrieb, das Leben Ihrer Kunden und die Existenzgrundlage Ihrer Mitarbeiter zu stören. Im Folgenden finden Sie 6 häufige Herausforderungen und die Schritte, die Ihr Unternehmen unternehmen kann, um sie anzugehen.

1. Phishing-Angriffe

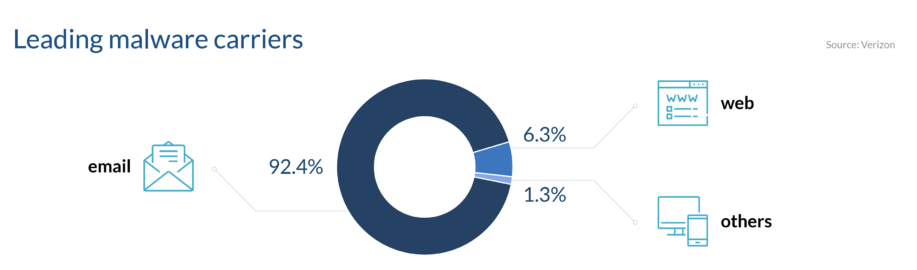

Phishing ist eine Art von Social Engineering, mit der Angreifer Opfer dazu verleiten, private Informationen wie Passwörter oder sensible Daten preiszugeben und Malware auf ihren Systemen zu installieren.

Der Begriff leitet sich vom Wort fish ab, da Angreifer nach Daten fischen. Dies geschieht durch psychologische Manipulation und betrügerische Kommunikation wie E-Mails, SMS-Nachrichten, Exploits in sozialen Medien, gefälschte Anzeigen und scheinbar legitime Websites. Das Spoofing von E-Mail-Adressen und Telefonnummern kann dazu führen, dass die Nachrichten legitim aussehen.

Beispielsweise erhalten Sie möglicherweise eine E-Mail von Ihrer Bank, in der Sie dringend aufgefordert werden, Ihr Passwort über den Link in der E-Mail zu ändern, da Ihr Konto möglicherweise durch eine Datenpanne kompromittiert wurde. Die E-Mail-Adresse des Absenders enthält Ihre Bankdomain und die E-Mail sieht seriös aus. Aber wenn Sie Ihre Daten über den bereitgestellten Link eingeben, geben Sie Ihre Anmeldeinformationen weiter.

Durch das Schaffen von Dringlichkeit kann ein Phishing-Angreifer die vorsichtigste Person dazu manipulieren, einfache Sicherheitsverfahren zu übersehen und zu tun, was der Angreifer will. Es kann Geschäftsabläufe, Bankdaten, sensible Kundendaten, Geschäftsgeheimnisse und mehr gefährden.

Phishing ist eine etablierte Praxis. Jüngste Fortschritte in der KI haben ihr Arsenal erweitert, wodurch Betrug schwieriger zu erkennen ist. Sie können jedoch Ihre Cybersicherheitsmaßnahmen aktualisieren.

Bildquelle

- Stellen Sie sicher, dass Sicherheitssoftware und IT-Ausrüstung aktualisiert werden, um Phishing-Malware-Angriffe zu vermeiden.

- Rechtschreib- und Grammatikfehler in E-Mail-Adressen, URLs, Websites oder Inhalten sind Kennzeichen von Phishing-Betrug.

- Schulen Sie Ihre Mitarbeiter, damit sie nicht mit alarmierenden E-Mails oder Anrufen in Panik geraten.

- Recherchieren und überprüfen Sie ungewöhnliche oder verdächtige Mitteilungen, wie Datenschutzverletzungen oder falsch geschriebene Firmennamen.

- Selbstüberschätzung ist die Traumeigenschaft eines Phishing-Angreifers, da es Menschen dazu bringt, ihre Wachsamkeit aufzugeben. Stellen Sie sicher, dass Ihre Mitarbeiter wissen, dass sie für Betrug anfällig sind.

- Wenn Sie Opfer eines Phishing-Angriffs geworden sind, wenden Sie sich umgehend an die zuständigen Behörden/Abteilungen. Ändern Sie alle betroffenen Anmeldeinformationen, wenn Sie können, über die richtigen Kanäle.

Phishing-Angriffe zielen auf ein System ab, das schwer zu schützen ist: Menschen. Also schulen Sie Ihre Mitarbeiter darin, Fragen zu stellen. Zum Beispiel recherchieren, was eine .ae-Domain ist, wenn sie noch nie von einer AE-Domain gehört haben, bevor sie fortfahren.

2. Ransomware

Ransomware ist Malware, die Dateien sperrt/verschlüsselt und den Benutzerzugriff auf ein System verhindert. Es fordert eine Lösegeldzahlung, um die Daten zu entschlüsseln und den Zugriff wiederzuerlangen. Es kann Ihr Unternehmen durch Ausfallzeiten, Lösegeldzahlungen und Datenverlust teuer zu stehen kommen.

Es wird oft über Phishing-Angriffe verbreitet, die die Opfer dazu verleiten, bösartige Software zu installieren. Das Ergebnis ist Hilflosigkeit, da Dateien gesperrt sind und Daten verloren gehen. Beachten Sie Folgendes, um einen Angriff zu verhindern und die Unternehmenssicherheit zu verbessern.

- Stellen Sie sicher, dass alle Geräte mit aktueller Antiviren-/Anti-Malware-Software ausgestattet sind.

- Führen Sie nur autorisierte Software aus. Vermeiden Sie das Öffnen nicht autorisierter Software oder Dateien.

- Daten regelmäßig sichern.

- Verwenden Sie Phishing-Prävention, um Einstiegspunkte zu eliminieren.

- Wenn ein Angriff stattfindet, trennen Sie Geräte sofort von Ihrem Netzwerk, benachrichtigen Sie Cybersicherheitsteams, informieren Sie die Behörden und zahlen Sie kein Lösegeld, da es keine Garantie dafür gibt, dass Sie wieder Zugriff erhalten.

Bildquelle

3. Man-in-the-Middle-Angriffe

Ein Man-in-the-Middle- oder MITM-Angriff liegt vor, wenn sich ein Angreifer zwischen zwei Parteien einfügt und es ihnen ermöglicht, die Kommunikation abzufangen, Informationen zu ändern oder einen Angriff durchzuführen. Dies kann der Fall sein, wenn Sie einen Anruftranskriptionsdienst verwenden, mit Kunden oder Kollegen kommunizieren.

Denken Sie zum Beispiel darüber nach, wie Sie Essen zum Mitnehmen bestellen. Sie suchen sich ein Restaurant aus, entscheiden, was Sie möchten, und geben Ihre Bestellung auf. Das Restaurant bestätigt Ihre Bestellung, bereitet das Essen zu und schickt es auf den Weg.

Wenn ein Angreifer Ihre Kommunikation belauscht hat, weiß er, was Sie bestellen, wo Sie bestellen und wo Sie wohnen. Sie können die Lieferung abfangen, Ihr Essen stehlen, es ersetzen oder etwas Böswilliges hinzufügen. Alternativ können sie vorgeben, der Zusteller zu sein, der in Ihr Haus einbricht.

Hier sind Ihr Zuhause und das Restaurant zwei Anwendungen, Kollegen oder Kunden-Mitarbeiter-Interaktionen. Das Essen sind die ausgetauschten Informationen, und der Zusteller ist eine API, ein WLAN-Netzwerk oder ein System, das die Kommunikation ermöglicht.

Im obigen Beispiel würden Sie erst erkennen, dass ein Angriff stattgefunden hat, als es zu spät war. Es macht es schwierig, MITM-Angriffe zu erkennen und zu stoppen, wenn sie einmal fortgesetzt wurden, da Sie die Methode, die Dauer, die Systeme und den Ort der Infektion nicht kennen.

Es gefährdet Kundendaten und Geschäftsinformationen wie Bank- oder Kontodaten. Daher müssen sich Ihre Cyber-Bemühungen auf die Prävention konzentrieren, um mit dieser Bedrohung fertig zu werden.

- Verwenden Sie Kommunikations- und Kollaborationstools mit End-to-End-Verschlüsselung, um Abhörmöglichkeiten einzuschränken.

- Implementieren Sie verschiedene Arten von Tests, um auf Sicherheitslücken zu prüfen.

- Stellen Sie sicher, dass Zugangspunkte wie WLAN-Netzwerke mit starken Passwörtern und Verschlüsselung sicher sind.

- Weisen Sie Remote-Mitarbeiter darauf hin, öffentliche WLAN-Hotspots, wie z. B. in Cafés, zu meiden. Stellen Sie ihnen VPNs zur Verfügung, um eine sichere Umgebung für die Übertragung vertraulicher Informationen zu gewährleisten.

- Aktualisieren Sie Software und Hardware regelmäßig, um Schwachstellen und potenzielle Angriffspunkte zu patchen.

Bildquelle

4. Mobile Angriffe

Weltweit gibt es rund 4 Milliarden mobile Internetnutzer. Mobile Geräte werden für alles verwendet, von Social Media bis hin zu Bankgeschäften und zum Speichern vertraulicher Informationen wie geschäftlicher Kommunikation oder persönlicher Informationen. Daher ist es nicht verwunderlich, dass Cyberkriminelle ihre Aufmerksamkeit auf Smartphones und mobile Geräte gelenkt haben. Sie können leichte Ziele sein als:

- Mobile Antivirus- und Anti-Malware-Sicherheitssoftware bleibt hinter Desktop-Gegenstücken zurück.

- Menschen verbinden Mobilgeräte gedankenlos mit öffentlichen WLAN-Netzwerken, die kompromittiert werden können.

- Es gibt Tausende von mobilen Apps aus offiziellen und inoffiziellen Quellen, die versteckte Malware sein könnten.

- Mehrere Plattformen, Gerätetypen und Software erschweren den universellen Schutz.

- Ältere Geräte verfügen möglicherweise über veraltete oder anfällige Software, Apps oder Betriebssysteme, die ausgenutzt werden können.

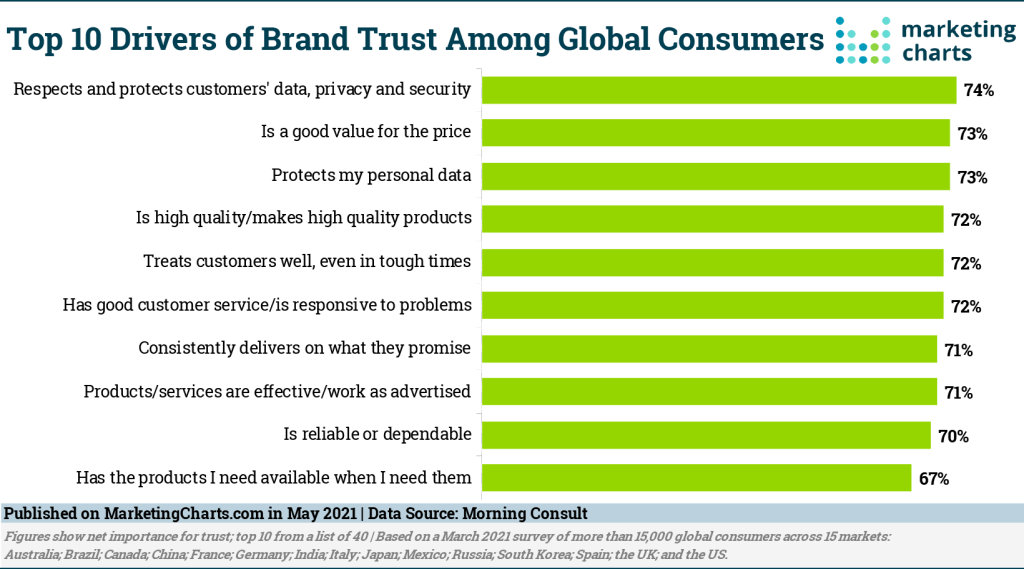

Mobile Angriffe können das Herz Ihres Unternehmens durch Spyware, MITM-Angriffe, Malware und Smishing (SMS-Phishing) infiltrieren. Es gefährdet Ihre Geschäftsinformationen, sensiblen Kundendaten und proprietäres Wissen. Darüber hinaus kann es sich nachteilig auf den Ruf Ihrer Marke, das Endergebnis und das Kundenvertrauen auswirken und zu Loyalitätsverlust und Kundenabwanderung führen.

Im schlimmsten Fall drohen sogar saftige Bußgelder oder Klagen. Daher ist es wichtig, die in Ihrem Workflow verwendeten Mobilgeräte zu schützen.

- Verwenden Sie die neuesten Geräte, Sicherheitssoftware und aktualisierten Apps.

- Laden Sie Apps nur von offiziellen Quellen herunter.

- Stellen Sie VPNs bereit, um die Datenfreigabe von Remote-Mitarbeitern zu schützen.

- Scannen Sie Geräte regelmäßig auf potenzielle Sicherheitsbedrohungen.

- Verwenden Sie Phishing-Präventionstechniken, um Smishing zu vermeiden.

5. Internet der Dinge

Das Internet der Dinge (IoT) bezeichnet alltägliche Geräte, die sich über das Internet verbinden und Daten austauschen. Beispielsweise verbindet sich Ihr Smartphone mit einem virtuellen Assistenten wie Alexa, der sich mit Smart-TVs, Glühbirnen oder Temperaturreglern verbindet.

Bildquelle

Dies ist zwar praktisch und vermittelt ein futuristisches Gefühl, aber IoT-Geräte und -Verbindungen sind alle anfällig für Cyberangriffe wie MITM oder mobile Angriffe. Da Unternehmen zunehmend Technologie für alltägliche Aufgaben einsetzen, wie z. B. Konferenzraumtechnologien, kann sich das IoT schnell von einer Bequemlichkeit in einen Albtraum verwandeln, da Bedrohungsakteure Systeme nutzen, um Daten oder Schlimmeres zu stehlen.

Beispielsweise nutzen einige Baukräne IoT für die Echtzeitüberwachung und den Fernbetrieb. Eine Kompromittierung dieses Systems könnte zu Chaos führen.

IoT-Angriffe können aufgrund der Vielzahl potenzieller Angriffspunkte schwieriger zu verhindern und abzuwehren sein, aber die folgenden Schritte können helfen.

- Inventarisieren Sie IoT-verbundene Geräte und Systeme, um Angriffen vorzubeugen.

- Halten Sie Software und Firmware auf dem neuesten Stand, um Exploits zu verhindern.

- Verwenden Sie VPNs, um Verbindungen zu sichern.

6. DDoS-Angriffe

DDoS- oder Distributed-Denial-of-Service-Angriffe treten auf, wenn Hacker mehrere kompromittierte Geräte verwenden, um ein einzelnes Zielsystem zu überlasten. Es gibt drei Arten von Angriffen: Anwendung, Protokollschicht und volumetrische.

Beispielsweise kann ein Massenangriff eine E-Commerce-Website mit einer enormen Menge an Datenverkehr überfluten. Dieser erhöhte Datenverkehr verbraucht Serverbandbreite und Ressourcen, was zu einem Absturz des Servers und der Website führt.

Da ein einzelner Server mehrere Sites hosten kann, können DDoS-Serverangriffe zahlreiche Systeme lahmlegen und mehrere unbeabsichtigte Opfer haben. Es kann für Ihren Geschäftsbetrieb unglaublich schädlich sein.

Beispielsweise könnten Unternehmen Microsoft Teams Direct Routing verwenden, um eine Unified Communications-Plattform zu erstellen. Ein DDoS-Angriff kann jedoch Ihren Unternehmensserver oder Ihre Systeme zum Absturz bringen, was dazu führt, dass das direkte Routing mit Microsoft Teams nicht funktioniert.

Es wirkt sich negativ auf Ihre Kommunikations- und Zusammenarbeitsfähigkeiten aus, stoppt den Kundenservice und behindert die Unternehmensproduktivität. Der Ruf Ihrer Marke kann nicht nur zu Umsatzeinbußen führen, sondern auch, wenn Kunden Schwierigkeiten haben, Kontakt aufzunehmen, oder sich Sorgen über einen möglichen Datendiebstahl machen.

Bildquelle

Beim Umgang mit oder Verhindern von DDoS-Angriffen sollte Ihr Cyberteam einen Reaktionstrupp, einen Plan und Notfallpläne für den Fall erstellen, dass Ihre Dienste ausfallen. Um sich auf mögliche Bedrohungen vorzubereiten, müssen Sie die Angriffsmethode berücksichtigen.

- Angriffe auf Anwendungs- oder Protokollebene können vermieden und gestoppt werden, indem die IP-Adressen der Angreifer auf eine schwarze Liste gesetzt werden. Es kann hilfreich sein, starke Firewalls aufzubauen und Ihre Softwareinfrastruktur auf dem neuesten Stand zu halten.

- Volumetrische Angriffe können mit Firewalls und erhöhter Systemkapazität oder Cloud-Servern zur Verarbeitung von künstlichem Datenverkehr verhindert werden.

- Dedizierte Server können Kollateralschäden durch Shared-Server-Angriffe vermeiden.

- Content Delivery Networks (CDNs) und Serverredundanz eliminieren Single Points of Failure und verteilen die Last, wodurch die Auswirkungen einer erhöhten Bandbreite reduziert werden.

Sicherheit schafft Vertrauen

Die Vernetzung moderner digitaler Geräte, Anwendungen und Konten bietet Mitarbeitern und Unternehmen Komfort, um ihre Produktivität und Leistungsfähigkeit zu steigern. Cyberkriminelle sehen darin jedoch eine Fülle von Schwachstellen, die es auszunutzen, Daten zu stehlen und Organisationen zu stören.

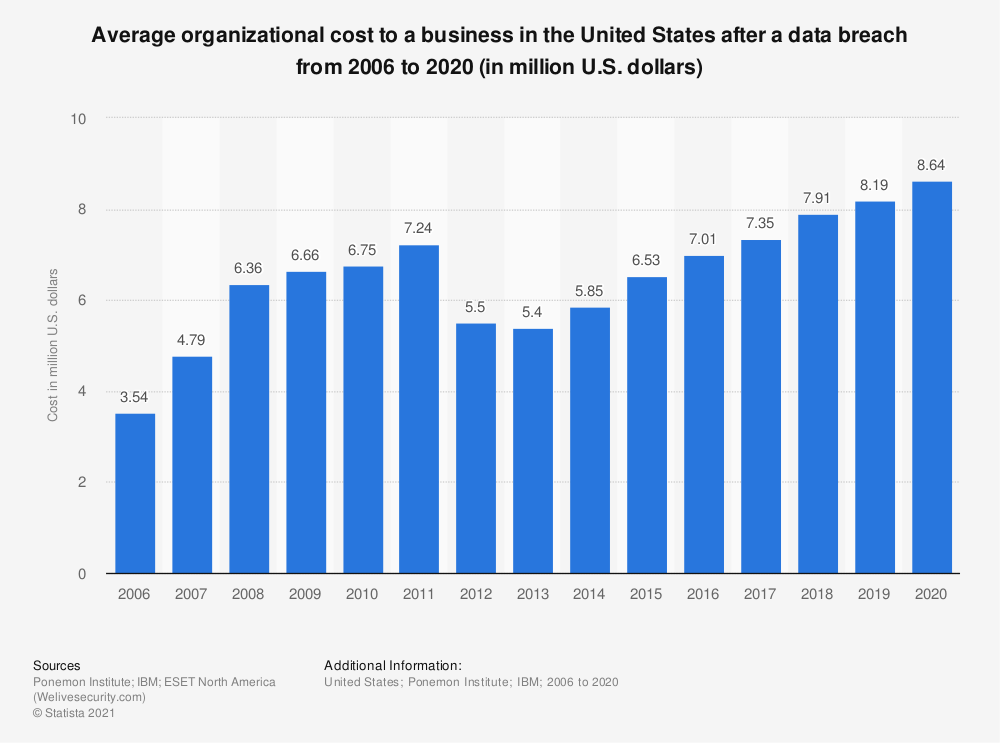

Cyberangriffe betreffen jeden, aber Unternehmen können die Nachwirkungen am stärksten spüren. Gestohlene Kunden- und Geschäftsdaten führen zu beschädigtem Markenruf, Kundenverlust, Bußgeldern, Klagen und erheblichen Umsatz- und Wachstumseinbußen.

Eine umfassende Cybersicherheitsstrategie kann also kostspielige Datenschutzverletzungen und Ausfallzeiten verhindern, die Geschäftskundenbeziehungen stärken, die Kundenumwandlung fördern und die Zukunft Ihres Unternehmens sichern.

Bio:

Jenna Bunnell – Senior Manager, Content-Marketing, Wähltastatur

Jenna Bunnell ist Senior Manager for Content Marketing bei Dialpad, einem Cloud-gehosteten Unified Communications-System mit integrierter KI, das Geschäftsinhabern und Vertriebsmitarbeitern wertvolle Anrufdetails liefert. Sie ist motiviert und leidenschaftlich darin, die Design-Sensibilität einer Marke zu vermitteln und zu visualisieren, wie Inhalte auf kreative und umfassende Weise präsentiert werden können. Sie hat auch großartige Artikel für PayTabs und PrettyLinks geschrieben. Schauen Sie sich ihr LinkedIn-Profil an.