6 desafíos comunes de ciberseguridad y cómo puede abordarlos

Publicado: 2022-03-31La innovación digital constante ha traído nuevos dispositivos, aplicaciones e interconectividad para impulsar la productividad de los empleados y los flujos de trabajo comerciales. Pero estos avances también han despertado el interés de los ciberdelincuentes que buscan robar datos confidenciales de clientes y negocios, pedir rescate a las organizaciones y, en general, causar caos.

Por lo tanto, su seguridad cibernética debe estar bien preparada para hacer frente a la variedad de amenazas que el delito cibernético puede desencadenar para interrumpir sus operaciones comerciales, la vida de los clientes y los medios de subsistencia de los empleados. A continuación se presentan 6 desafíos comunes y los pasos que su empresa puede tomar para enfrentarlos.

1. Ataques de phishing

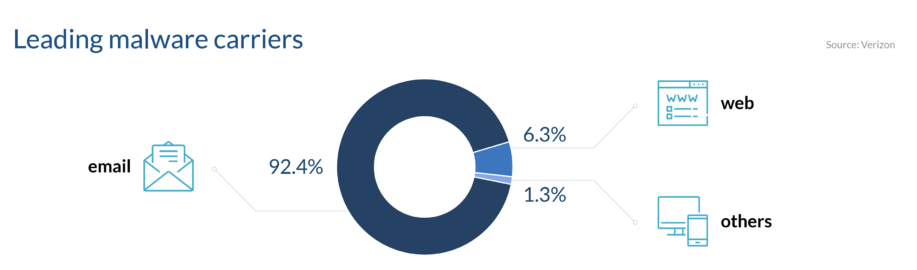

El phishing es un tipo de ingeniería social que utilizan los atacantes para engañar a las víctimas para que entreguen información privada, como contraseñas o datos confidenciales, e implementar malware en sus sistemas.

El término proviene de la palabra pez, ya que los atacantes pescan datos. Ocurre a través de la manipulación psicológica y las comunicaciones fraudulentas, como correos electrónicos, mensajes SMS, vulnerabilidades en las redes sociales, anuncios falsos y sitios web aparentemente legítimos. La falsificación de direcciones de correo electrónico y números de teléfono puede hacer que los mensajes parezcan legítimos.

Por ejemplo, puede recibir un correo electrónico de su banco solicitándole urgentemente que cambie su contraseña a través del enlace en el correo electrónico, ya que su cuenta puede haberse visto comprometida en una violación de datos. La dirección de correo electrónico del remitente incluye el dominio de su banco y el correo electrónico parece legítimo. Pero, al ingresar sus datos a través del enlace proporcionado, está entregando sus credenciales de inicio de sesión.

Mediante la creación de urgencia, un atacante de phishing puede manipular a la persona más cautelosa para que pase por alto procedimientos de seguridad simples y haga lo que el atacante quiere. Puede comprometer las operaciones comerciales, los datos bancarios, los datos confidenciales de los clientes, los secretos comerciales y más.

El phishing es una práctica bien establecida. Los avances recientes en IA se han sumado a su arsenal, lo que hace que las estafas sean más difíciles de detectar. No obstante, puedes actualizar tus medidas de ciberseguridad.

Fuente de imagen

- Asegúrese de que el software de seguridad y el equipo de TI estén actualizados para evitar ataques de malware de phishing.

- Los errores ortográficos y gramaticales en direcciones de correo electrónico, URL, sitios web o contenido son características de las estafas de phishing.

- Capacite a los empleados para que no entren en pánico con correos electrónicos o llamadas alarmantes.

- Investigue y verifique comunicaciones extrañas o sospechosas, como filtraciones de datos o nombres de empresas mal escritos.

- El exceso de confianza es el rasgo soñado de un atacante de phishing, ya que hace que las personas bajen la guardia. Asegúrese de que sus empleados sepan que son falibles a las estafas.

- Si ha sido víctima de una estafa de phishing, comuníquese con las autoridades/departamentos pertinentes de inmediato. Cambie las credenciales de inicio de sesión afectadas si puede a través de los canales adecuados.

Las estafas de phishing se dirigen a un sistema difícil de proteger, los humanos. Por lo tanto, capacite a sus empleados para que hagan preguntas. Por ejemplo, investigar qué es un dominio .ae, si nunca han oído hablar de un dominio AE antes de continuar.

2. ransomware

El ransomware es malware que bloquea/encripta archivos impidiendo el acceso del usuario a un sistema. Solicita el pago de un rescate para descifrar los datos y recuperar el acceso. Puede costarle mucho a su negocio en tiempo de inactividad, pagos de rescate y pérdida de datos.

A menudo se propaga a través de ataques de phishing, engañando a las víctimas para que instalen software malicioso. El resultado es la impotencia ya que los archivos se bloquean y los datos se pierden. Considere lo siguiente para prevenir un ataque y mejorar la seguridad empresarial.

- Garantice un software antivirus/antimalware actualizado en todos los dispositivos.

- Ejecute solo software autorizado. Evite abrir software o archivos no autorizados.

- Copia de seguridad de los datos con regularidad.

- Use la prevención de phishing para eliminar los puntos de entrada.

- Si ocurre un ataque, desconecte inmediatamente los dispositivos de su red, notifique a los equipos de seguridad cibernética, informe a las autoridades y no pague el rescate ya que no hay garantía de que recuperará el acceso.

Fuente de imagen

3. El hombre en el medio ataca

Un ataque Man-In-The-Middle o MITM es cuando un atacante se inserta entre dos partes, lo que les permite interceptar comunicaciones, alterar información o realizar un ataque. Podría ser cuando se usa un servicio de transcripción de llamadas, cuando se comunica con clientes o colegas.

Por ejemplo, piense en cómo pide comida para llevar. Eliges un restaurante, decides lo que quieres y haces tu pedido. El restaurante confirma tu pedido, hace la comida y la envía a su destino.

Si un atacante escuchó su comunicación, sabrá lo que está pidiendo, de dónde lo está pidiendo y dónde vive. Pueden interceptar la entrega, robar su comida, reemplazarla o agregar algo malicioso. Alternativamente, pueden pretender ser el repartidor para entrar en su casa.

Aquí, su hogar y el restaurante son dos aplicaciones, colegas o interacciones cliente-empleado. La comida es la información intercambiada, y el repartidor es una API, una red WiFi o un sistema que permite que se produzca la comunicación.

En el ejemplo anterior, solo se daría cuenta de que se ha producido un ataque una vez que sea demasiado tarde. Hace que los ataques MITM sean difíciles de detectar y detener una vez que se perpetúan, ya que no sabe el método, el tiempo, los sistemas y dónde se han infectado.

Pone en riesgo los datos de los clientes y la información comercial, como los datos bancarios o de cuentas. Por lo tanto, sus esfuerzos cibernéticos deben centrarse en la prevención para hacer frente a esta amenaza.

- Utilice herramientas de comunicación y colaboración con cifrado de extremo a extremo para limitar las oportunidades de espionaje.

- Implemente diferentes tipos de pruebas para comprobar si hay brechas de seguridad.

- Asegúrese de que los puntos de acceso, como las redes WiFi, sean seguros con contraseñas seguras y encriptación.

- Advierta a los trabajadores remotos que eviten los puntos de acceso WiFi públicos, como en las cafeterías. Proporcióneles VPN para garantizar un entorno seguro para transferir información confidencial.

- Actualice regularmente el software y el hardware para parchear vulnerabilidades y posibles puntos de ataque.

Fuente de imagen

4. Ataques móviles

Hay alrededor de 4 mil millones de usuarios de Internet móvil en todo el mundo. Los dispositivos móviles se utilizan para todo, desde las redes sociales hasta la banca y el almacenamiento de información confidencial, como comunicaciones comerciales o información personal. Por lo tanto, no sorprende que los ciberdelincuentes hayan centrado su atención en los teléfonos inteligentes y los dispositivos móviles. Pueden ser blancos fáciles como:

- El software de seguridad antivirus y antimalware móvil va a la zaga de sus contrapartes de escritorio.

- Las personas conectan sin pensar dispositivos móviles a redes Wi-Fi públicas, que pueden verse comprometidas.

- Hay miles de aplicaciones móviles de fuentes oficiales y no oficiales que podrían ser malware oculto.

- Múltiples plataformas, tipos de dispositivos y software dificultan la protección universal.

- Los dispositivos más antiguos pueden tener software, aplicaciones o sistemas operativos desactualizados o vulnerables que pueden ser explotados.

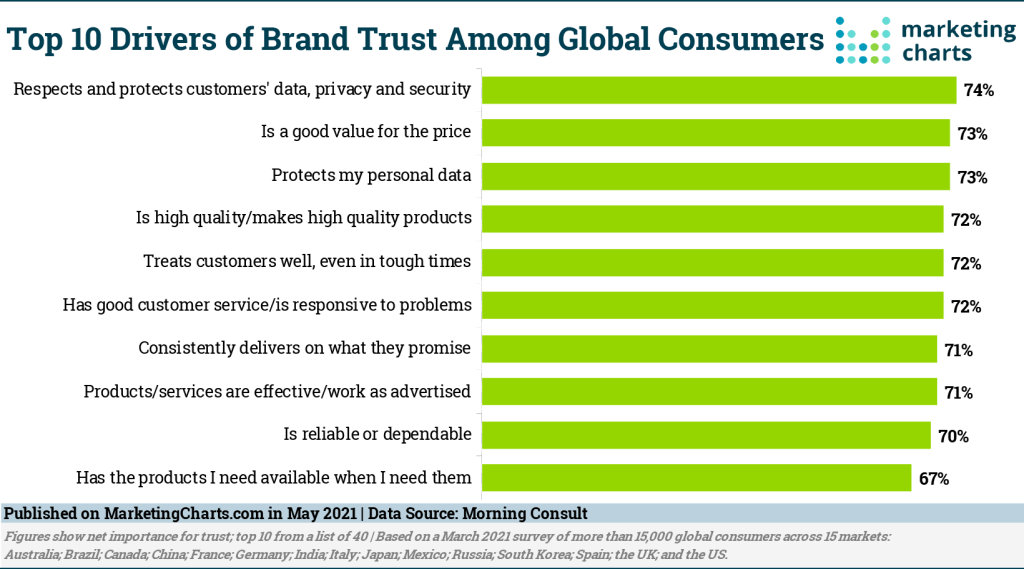

Los ataques móviles pueden infiltrarse en el corazón de su negocio a través de spyware, ataques MITM, malware y smishing (phishing por SMS). Pone en riesgo la información de su empresa, los datos confidenciales de los clientes y el conocimiento patentado. Además, puede ser perjudicial para la reputación de su marca, el resultado final y la confianza del cliente, lo que lleva a la pérdida de lealtad y la pérdida de clientes.

En el peor de los casos, incluso puede tener fuertes multas o demandas. Por lo tanto, es fundamental proteger los dispositivos móviles utilizados en su flujo de trabajo.

- Utilice los últimos dispositivos, software de seguridad y aplicaciones actualizadas.

- Solo descargue aplicaciones de fuentes oficiales.

- Proporcione VPN para proteger el intercambio de datos de los empleados remotos.

- Escanee los dispositivos regularmente en busca de posibles amenazas de seguridad.

- Utilice técnicas de prevención de phishing para evitar el smishing.

5. Internet de las cosas

El Internet de las cosas (IoT) se refiere a los dispositivos cotidianos que se conectan e intercambian datos a través de Internet. Por ejemplo, su teléfono inteligente se conecta a un asistente virtual como Alexa, que se conecta a televisores inteligentes, bombillas o controles de temperatura.

Fuente de imagen

Si bien esto es conveniente y brinda una sensación futurista, los dispositivos y las conexiones de IoT son vulnerables a los ataques cibernéticos, como MITM o ataques móviles. Dado que las empresas utilizan cada vez más la tecnología para las tareas cotidianas, como las tecnologías de salas de conferencias, IoT puede pasar rápidamente de la comodidad a la pesadilla a medida que los actores de amenazas aprovechan los sistemas para robar datos o algo peor.

Por ejemplo, algunas grúas de construcción usan IoT para monitoreo en tiempo real y operación remota. Comprometer este sistema podría crear estragos.

Los ataques de IoT pueden ser más difíciles de prevenir y defender debido a la variedad de posibles puntos de destino, pero los siguientes pasos pueden ayudar.

- Haga un inventario de los dispositivos y sistemas conectados a IoT para evitar ataques.

- Mantenga el software y el firmware actualizados para evitar vulnerabilidades.

- Use VPN para asegurar las conexiones.

6. Ataques DDoS

Los ataques DDoS o Distributed-Denial-of-Service ocurren cuando los piratas informáticos usan varios dispositivos comprometidos para sobrecargar un solo sistema de destino. Hay tres tipos de ataques: aplicación, capa de protocolo y volumétrico.

Por ejemplo, un ataque de volumen podría inundar un sitio de comercio electrónico con una gran cantidad de tráfico. Este aumento del tráfico consume el ancho de banda y los recursos del servidor, lo que provoca un bloqueo del servidor y del sitio web.

Como un solo servidor puede albergar varios sitios, los ataques de servidor DDoS pueden paralizar numerosos sistemas y tener varias víctimas no deseadas. Puede ser increíblemente perjudicial para sus operaciones comerciales.

Por ejemplo, las empresas pueden usar el enrutamiento directo de Microsoft Teams para crear una plataforma de comunicaciones unificadas. Sin embargo, un ataque DDoS puede derribar el servidor o los sistemas de su empresa, lo que hace que el enrutamiento directo con Microsoft Teams no funcione.

Afecta negativamente sus capacidades de comunicación y colaboración, deteniendo el servicio al cliente y obstaculizando la productividad empresarial. Además de generar una pérdida de ingresos, la reputación de su marca puede empañarse cuando los clientes luchan por ponerse en contacto o se preocupan por el posible robo de datos.

Fuente de imagen

Al lidiar con o prevenir ataques DDoS, su equipo cibernético debe crear un equipo de respuesta, un plan y contingencias en caso de que sus servicios dejen de funcionar. Para prepararse para posibles amenazas, debe considerar la metodología de ataque.

- Los ataques a la capa de aplicación o de protocolo se pueden evitar y detener mediante la inclusión en una lista negra de las direcciones IP del atacante. Construir cortafuegos fuertes y mantener su infraestructura de software actualizada puede ayudar.

- Los ataques volumétricos se pueden prevenir con firewalls y una mayor capacidad del sistema o servidores en la nube para manejar el tráfico fabricado.

- Los servidores dedicados pueden evitar los daños colaterales de los ataques a servidores compartidos.

- Las redes de entrega de contenido (CDN) y la redundancia del servidor eliminan los puntos únicos de falla y distribuyen la carga, lo que reduce el impacto del aumento del ancho de banda.

La seguridad impulsa la confianza

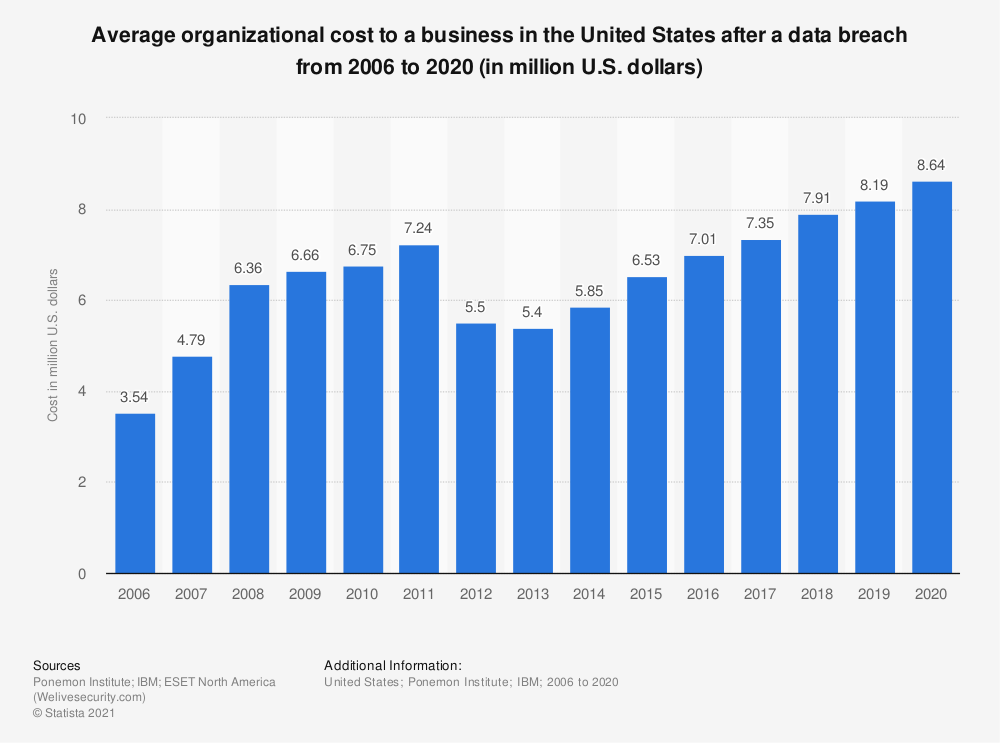

La naturaleza interconectada de los dispositivos, aplicaciones y cuentas digitales modernos brinda comodidad a los empleados y las empresas para aumentar su productividad y capacidad. Sin embargo, los ciberdelincuentes lo ven como una gran cantidad de vulnerabilidades para explotar, datos para robar y organizaciones para interrumpir.

Los ataques cibernéticos afectan a todos, pero las empresas son las que más sienten las secuelas. Los datos comerciales y de clientes robados conducen a daños en la reputación de la marca, pérdida de clientes, multas, demandas y mellas significativas en los ingresos y el crecimiento.

Por lo tanto, una estrategia integral de ciberseguridad puede evitar costosas filtraciones de datos y tiempo de inactividad, fortalecer las relaciones empresa-cliente, impulsar las conversiones de clientes y asegurar el futuro de su empresa.

biografía:

Jenna Bunnell, gerente sénior, marketing de contenido, Dialpad

Jenna Bunnell es gerente sénior de marketing de contenido en Dialpad, un sistema de comunicaciones unificadas alojado en la nube e incorporado por IA que proporciona detalles valiosos de llamadas para propietarios de negocios y representantes de ventas. Está motivada y apasionada por comunicar la sensibilidad del diseño de una marca y visualizar cómo se puede presentar el contenido de manera creativa e integral. También ha escrito excelentes artículos para PayTabs y PrettyLinks. Echa un vistazo a su perfil de LinkedIn.