6 تحديات مشتركة للأمن السيبراني وكيف يمكنك معالجتها

نشرت: 2022-03-31جلب الابتكار الرقمي المستمر أجهزة وتطبيقات وترابطًا جديدًا لتعزيز إنتاجية الموظفين وسير عمل الأعمال. لكن هذه التطورات أثارت أيضًا اهتمام مجرمي الإنترنت الذين يتطلعون إلى سرقة بيانات العملاء والأعمال الحساسة ، وإخضاع المؤسسات للفدية ، والتسبب بشكل عام في الفوضى.

لذلك يجب أن يكون الأمن السيبراني لديك على استعداد جيد للتعامل مع مجموعة التهديدات التي يمكن أن تطلقها الجريمة الإلكترونية لتعطيل عمليات عملك وحياة العملاء وسبل عيش الموظفين. فيما يلي 6 تحديات شائعة والخطوات التي يمكن أن يتخذها عملك لمواجهتها.

1. هجمات التصيد

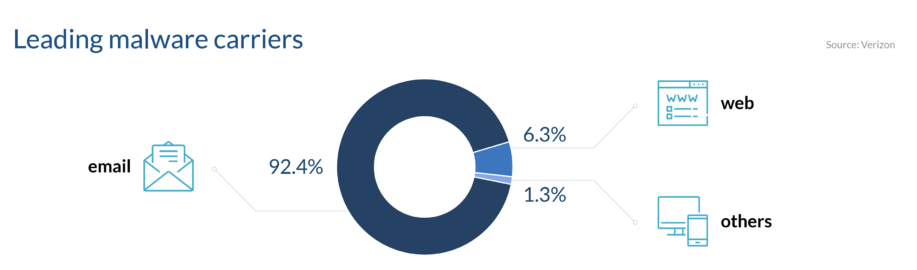

التصيد هو نوع من الهندسة الاجتماعية يستخدمه المهاجمون لخداع الضحايا للتخلي عن معلومات خاصة ، مثل كلمات المرور أو البيانات الحساسة ، ونشر البرامج الضارة على أنظمتهم.

ينشأ المصطلح من كلمة fish ، حيث يبحث المهاجمون عن البيانات. يحدث ذلك من خلال التلاعب النفسي والاتصالات الاحتيالية ، مثل رسائل البريد الإلكتروني والرسائل النصية القصيرة واستغلال وسائل التواصل الاجتماعي والإعلانات المزيفة والمواقع التي تبدو شرعية. يمكن أن يؤدي انتحال عناوين البريد الإلكتروني وأرقام الهواتف إلى جعل الرسائل تبدو شرعية.

على سبيل المثال ، قد تتلقى بريدًا إلكترونيًا من البنك الذي تتعامل معه يطلب منك بشكل عاجل تغيير كلمة مرورك عبر الرابط الموجود في البريد الإلكتروني حيث قد يكون حسابك قد تعرض للاختراق في خرق البيانات. يتضمن عنوان البريد الإلكتروني الخاص بالمرسل مجالك المصرفي ، ويبدو البريد الإلكتروني شرعيًا. ولكن ، بإدخال التفاصيل الخاصة بك عبر الرابط المقدم ، فإنك تقوم بتسليم بيانات اعتماد تسجيل الدخول الخاصة بك.

من خلال إنشاء حالة الاستعجال ، يمكن لمهاجم التصيد الاحتيالي التلاعب بأكثر الأشخاص حذرًا للتغاضي عن إجراءات الأمان البسيطة والقيام بما يريده المهاجم. يمكن أن تعرض العمليات التجارية والتفاصيل المصرفية وبيانات العملاء الحساسة والأسرار التجارية للخطر والمزيد.

التصيد هو ممارسة راسخة. لقد أضافت التطورات الحديثة في الذكاء الاصطناعي إلى ترسانتها ، مما يجعل اكتشاف عمليات الاحتيال أكثر صعوبة. ومع ذلك ، يمكنك تحديث تدابير الأمن السيبراني الخاصة بك.

مصدر الصورة

- تأكد من تحديث برامج الأمان ومعدات تكنولوجيا المعلومات لتجنب هجمات البرامج الضارة للتصيد الاحتيالي.

- تعد الأخطاء الإملائية والنحوية في عناوين البريد الإلكتروني أو عناوين URL أو مواقع الويب أو المحتوى من السمات المميزة لعمليات التصيد الاحتيالي.

- درب الموظفين على عدم الذعر من رسائل البريد الإلكتروني أو المكالمات المزعجة.

- البحث والتحقق من الاتصالات الفردية أو المشبوهة ، مثل خروقات البيانات أو أسماء الشركات التي بها أخطاء إملائية.

- الثقة الزائدة هي سمة يحلم بها مهاجم التصيد الاحتيالي لأنها تجعل الناس يتخلون عن حذرهم. تأكد من أن موظفيك يعرفون أنهم عرضة للخطأ عن عمليات الاحتيال.

- إذا وقعت ضحية لعملية احتيال تصيد احتيالي ، فاتصل بالسلطات / الإدارات ذات الصلة على الفور. قم بتغيير أي بيانات اعتماد تسجيل دخول متأثرة إذا أمكنك ذلك عبر القنوات المناسبة.

تستهدف عمليات التصيد الاحتيالي نظامًا يصعب حمايته ، أي البشر. لذا ، درب موظفيك على طرح الأسئلة. على سبيل المثال ، البحث عن نطاق .ae ، إذا لم يسمعوا عن مجال AE قبل المتابعة.

2. انتزاع الفدية

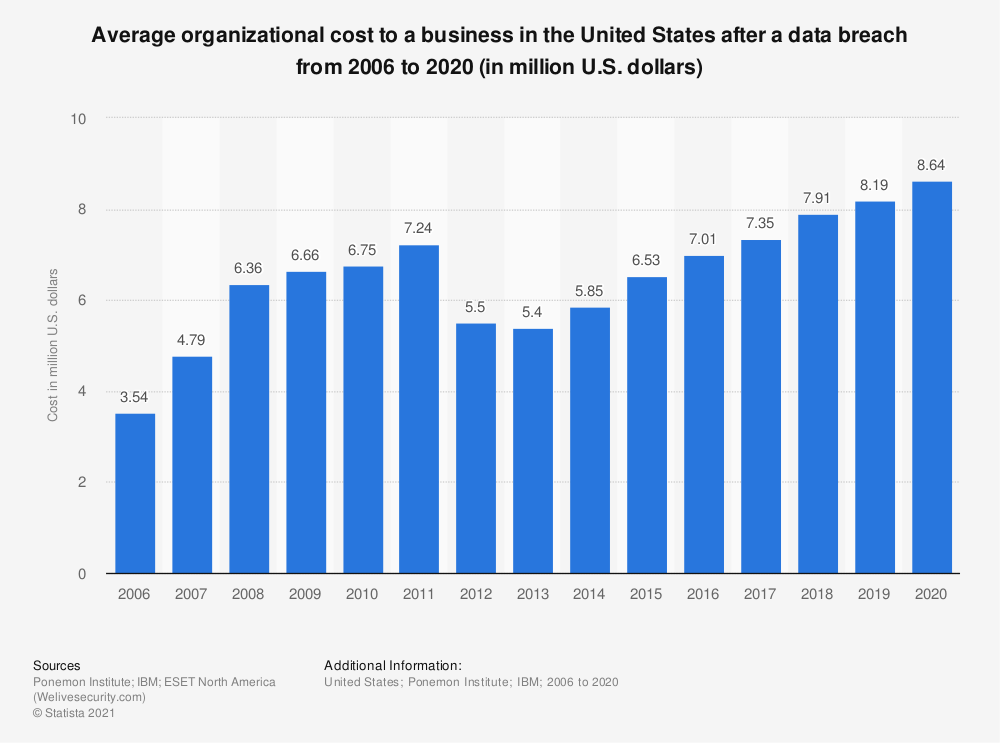

برامج الفدية هي برامج ضارة تقوم بتأمين / تشفير الملفات لمنع وصول المستخدم إلى النظام. يطلب دفع فدية لفك تشفير البيانات واستعادة الوصول. يمكن أن يكلف عملك غالياً في أوقات التعطل ، ودفع الفدية ، وفقدان البيانات.

غالبًا ما ينتشر عبر هجمات التصيد الاحتيالي ، ويخدع الضحايا في تثبيت برامج ضارة. والنتيجة هي العجز حيث يتم قفل الملفات وفقدان البيانات. ضع في اعتبارك ما يلي لمنع حدوث هجوم وتحسين أمان الأعمال.

- تأكد من تحديث برنامج مكافحة الفيروسات / مكافحة البرامج الضارة على جميع الأجهزة.

- قم بتشغيل البرامج المصرح بها فقط. تجنب فتح برامج أو ملفات غير مصرح بها.

- بيانات النسخ الاحتياطي بانتظام.

- استخدم منع التصيد الاحتيالي لإزالة نقاط الدخول.

- في حالة حدوث هجوم ، افصل الأجهزة على الفور من شبكتك ، وأبلغ فرق الأمن السيبراني ، وأبلغ السلطات ، ولا تدفع الفدية لأنه لا يوجد ما يضمن أنك ستستعيد الوصول.

مصدر الصورة

3. رجل في وسط الهجمات

يحدث هجوم Man-In-The-Middle أو MITM عندما يُدخل المهاجم نفسه بين طرفين ، مما يسمح لهما باعتراض الاتصالات أو تغيير المعلومات أو شن هجوم. قد يكون ذلك عند استخدام خدمة نسخ المكالمات أو التواصل مع العملاء أو الزملاء.

على سبيل المثال ، فكر في كيفية طلب تناول الطعام في الخارج. أنت تختار مطعمًا ، وتقرر ما تريد ، وتضع طلبك. يؤكد المطعم طلبك ويصنع الطعام ويرسله في طريقه.

إذا تنصت أحد المهاجمين على اتصالك ، فإنهم يعرفون ما تطلبه ، ومن أين تطلب ، وأين تعيش. يمكنهم اعتراض التسليم أو سرقة طعامك أو استبداله أو إضافة شيء ضار. بدلاً من ذلك ، يمكنهم التظاهر بأنه الشخص المسؤول عن التوصيل لاقتحام منزلك.

هنا ، منزلك والمطعم عبارة عن تطبيقين ، أو زملاء ، أو تفاعل بين العميل والموظف. الطعام هو المعلومات المتبادلة ، وشخص التوصيل عبارة عن واجهة برمجة تطبيقات أو شبكة WiFi أو نظام يتيح حدوث الاتصال.

في المثال أعلاه ، ستدرك أن الهجوم قد حدث فقط بعد فوات الأوان. إنه يجعل من الصعب اكتشاف هجمات MITM وإيقافها بمجرد استمرارها ، لأنك لا تعرف الطريقة ، وطول الوقت ، والأنظمة ، ومكان الإصابة.

يعرض بيانات العميل ومعلومات العمل للخطر ، مثل تفاصيل البنك أو الحساب. لذلك ، يجب أن تركز جهودك الإلكترونية على المنع للتعامل مع هذا التهديد.

- استخدم أدوات الاتصال والتعاون مع التشفير الشامل للحد من فرص التنصت.

- نفذ أنواعًا مختلفة من الاختبارات للتحقق من الثغرات الأمنية.

- تأكد من أن نقاط الوصول ، مثل شبكات WiFi آمنة بكلمات مرور قوية وتشفير.

- حذر العمال عن بُعد لتجنب نقاط اتصال WiFi العامة ، كما هو الحال في المقاهي. قم بتزويدهم بشبكات VPN لضمان بيئة آمنة لنقل المعلومات الحساسة.

- قم بتحديث البرامج والأجهزة بانتظام لتصحيح الثغرات الأمنية ونقاط الهجوم المحتملة.

مصدر الصورة

4. هجمات المحمول

يوجد حوالي 4 مليارات مستخدم للإنترنت عبر الهاتف المحمول في جميع أنحاء العالم. تُستخدم الأجهزة المحمولة في كل شيء من وسائل التواصل الاجتماعي إلى الخدمات المصرفية وتخزين المعلومات الحساسة مثل اتصالات الأعمال أو المعلومات الشخصية. لذا فليس من المستغرب أن يوجه مجرمو الإنترنت انتباههم إلى الهواتف الذكية والأجهزة المحمولة. يمكن أن تكون أهدافًا سهلة مثل:

- برامج الحماية من الفيروسات وبرامج الحماية من البرامج الضارة للأجهزة المحمولة متأخرة عن نظيراتها على سطح المكتب.

- يقوم الأشخاص دون تفكير بتوصيل الأجهزة المحمولة بشبكات WiFi العامة ، والتي يمكن اختراقها.

- هناك الآلاف من تطبيقات الأجهزة المحمولة من مصادر رسمية وغير رسمية والتي يمكن أن تكون برامج ضارة مخفية.

- تجعل الأنظمة الأساسية وأنواع الأجهزة والبرامج المتعددة من الصعب الحماية عالميًا.

- قد تحتوي الأجهزة القديمة على برامج أو تطبيقات أو أنظمة تشغيل قديمة أو معرضة للخطر يمكن استغلالها.

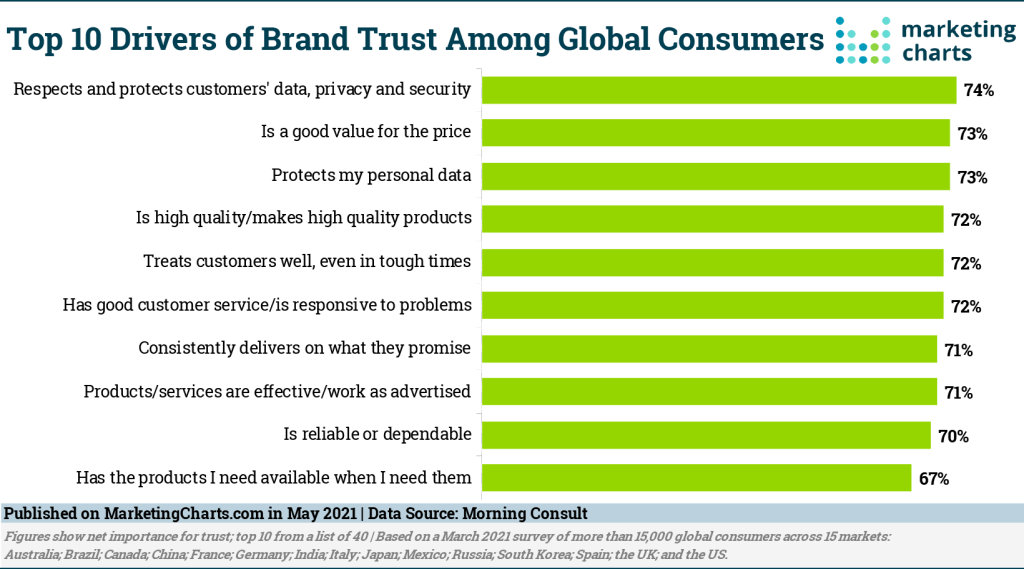

يمكن أن تتسلل هجمات الهاتف المحمول إلى قلب عملك من خلال برامج التجسس وهجمات MITM والبرامج الضارة والتصيد (التصيد الاحتيالي عبر الرسائل القصيرة). إنه يعرض معلومات عملك وبيانات العملاء الحساسة والمعرفة الخاصة بك للخطر. بالإضافة إلى ذلك ، يمكن أن يكون ضارًا بسمعة علامتك التجارية والنتيجة النهائية وثقة العملاء ، مما يؤدي إلى فقدان الولاء وزعزعة العملاء.

في أسوأ الحالات ، قد يكون لديك حتى غرامات كبيرة أو دعاوى قضائية. لذلك ، من الضروري حماية الأجهزة المحمولة المستخدمة في سير عملك.

- استخدم أحدث الأجهزة وبرامج الأمان والتطبيقات المحدثة.

- قم بتنزيل التطبيقات من المصادر الرسمية فقط.

- توفير شبكات VPN لحماية مشاركة بيانات الموظفين عن بُعد.

- افحص الأجهزة بانتظام بحثًا عن تهديدات أمنية محتملة.

- استخدم تقنيات منع التصيد الاحتيالي لتجنب التصيد الاحتيالي.

5. إنترنت الأشياء

يشير إنترنت الأشياء (IoT) إلى الأجهزة اليومية التي تتصل بالبيانات وتتبادلها عبر الإنترنت. على سبيل المثال ، يتصل هاتفك الذكي بمساعد افتراضي مثل Alexa ، والذي يتصل بأجهزة التلفزيون الذكية أو المصابيح الكهربائية أو أدوات التحكم في درجة الحرارة.

مصدر الصورة

في حين أن هذا مناسب ويوفر شعوراً مستقبلياً ، فإن أجهزة واتصالات إنترنت الأشياء كلها عرضة للهجمات الإلكترونية ، مثل MITM أو هجمات الهاتف المحمول. مع زيادة استخدام الشركات للتكنولوجيا في المهام اليومية ، مثل تقنيات غرف الاجتماعات ، يمكن لإنترنت الأشياء أن تتحول بسرعة من الراحة إلى الكابوس حيث تستفيد الجهات الفاعلة في التهديد من الأنظمة لسرقة البيانات أو ما هو أسوأ.

على سبيل المثال ، تستخدم بعض رافعات البناء إنترنت الأشياء للمراقبة في الوقت الفعلي والتشغيل عن بُعد. قد يؤدي التنازل عن هذا النظام إلى الخراب.

قد يكون من الصعب منع هجمات إنترنت الأشياء والدفاع عنها بسبب مجموعة النقاط المستهدفة المحتملة ، ولكن الخطوات التالية يمكن أن تساعد.

- جرد الأجهزة والأنظمة المتصلة بإنترنت الأشياء لمنع الهجمات.

- حافظ على تحديث البرامج والبرامج الثابتة لمنع عمليات الاستغلال.

- استخدم شبكات VPN لتأمين الاتصالات.

6. هجمات DDoS

تحدث هجمات DDoS أو رفض الخدمة الموزعة عندما يستخدم المتسللون العديد من الأجهزة المخترقة لزيادة التحميل على نظام هدف واحد. هناك ثلاثة أنواع من الهجمات: التطبيقات وطبقة البروتوكول والحجم.

على سبيل المثال ، قد يؤدي هجوم الحجم إلى إغراق موقع التجارة الإلكترونية بكمية هائلة من حركة المرور. تستهلك هذه الحركة المتزايدة عرض النطاق الترددي للخادم والموارد ، مما يؤدي إلى تعطل الخادم والموقع الإلكتروني.

نظرًا لأن خادمًا واحدًا يمكنه استضافة مواقع متعددة ، يمكن لهجمات خادم DDoS أن تشل العديد من الأنظمة ويكون لها العديد من الضحايا غير المقصودين. يمكن أن يكون ضارًا بشكل لا يصدق لعمليات عملك.

على سبيل المثال ، قد تستخدم الشركات التوجيه المباشر لـ Microsoft Teams لإنشاء نظام أساسي للاتصالات الموحدة. ومع ذلك ، يمكن أن يؤدي هجوم DDoS إلى تعطيل خادم الشركة أو الأنظمة الخاصة بك ، مما يؤدي إلى عدم عمل التوجيه المباشر مع عدم عمل فرق Microsoft.

إنه يؤثر سلبًا على قدرات الاتصال والتعاون لديك ، ويوقف خدمة العملاء ويعيق إنتاجية العمل. بالإضافة إلى التسبب في خسارة الإيرادات ، يمكن أن تلطخ سمعة علامتك التجارية حيث يكافح العملاء للتواصل أو القلق بشأن سرقة البيانات المحتملة.

مصدر الصورة

عند التعامل مع هجمات DDoS أو منعها ، يجب على فريق الإنترنت الخاص بك إنشاء فريق استجابة وخطة وحالات طارئة في حالة تعطل خدماتك. للتحضير للتهديدات المحتملة ، يجب عليك التفكير في منهجية الهجوم.

- يمكن تجنب هجمات التطبيقات أو طبقة البروتوكول وإيقافها من خلال القائمة السوداء لعناوين IP الخاصة بالمهاجم. يمكن أن يساعدك بناء جدران حماية قوية والحفاظ على تحديث البنية الأساسية لبرامجك.

- يمكن منع الهجمات الحجمية بجدران الحماية وزيادة سعة النظام أو الخوادم السحابية للتعامل مع حركة المرور المصنعة.

- يمكن للخوادم المخصصة تجنب الأضرار الجانبية الناجمة عن هجمات الخوادم المشتركة.

- تعمل شبكات توصيل المحتوى (CDNs) وتكرار الخادم على التخلص من نقاط الفشل الفردية وتوزيع الحمل ، مما يقلل من تأثير النطاق الترددي المتزايد.

الأمن يقود الثقة

توفر الطبيعة المترابطة للأجهزة والتطبيقات والحسابات الرقمية الحديثة الراحة للموظفين والشركات لتعزيز إنتاجيتهم وقدراتهم. ومع ذلك ، فإن مجرمي الإنترنت يرون أنها ثروة من نقاط الضعف للاستغلال ، وبيانات للسرقة ، والمنظمات التي يجب تعطيلها.

تؤثر الهجمات الإلكترونية على الجميع ، لكن الشركات يمكن أن تشعر بآثارها أكثر من غيرها. تؤدي بيانات العملاء والأعمال المسروقة إلى إتلاف سمعة العلامة التجارية ، وفقدان العملاء ، والغرامات ، والدعاوى القضائية ، والتأثيرات الكبيرة في الإيرادات والنمو.

لذلك ، يمكن لاستراتيجية الأمن السيبراني الشاملة أن تمنع خروقات البيانات المكلفة وتعطلها ، وتقوي العلاقات بين العمل والعملاء ، وتحفيز تحويلات العملاء ، وتأمين مستقبل عملك.

السيرة الذاتية:

جينا بونيل - مدير أول ، تسويق المحتوى ، Dialpad

جينا بونيل هي المدير الأول لتسويق المحتوى في Dialpad ، وهو نظام اتصالات موحد مستضاف على السحابة مدمج بالذكاء الاصطناعي يوفر تفاصيل مكالمات قيمة لأصحاب الأعمال وممثلي المبيعات. إنها مدفوعة ومتحمسة لتوصيل حساسية تصميم العلامة التجارية وتصور كيف يمكن تقديم المحتوى بطرق إبداعية وشاملة. لقد كتبت أيضًا مقالات رائعة لـ PayTabs و PrettyLinks. تحقق من ملفها الشخصي على LinkedIn.