BT Güvenlik Denetimleri - Temel Kavramlar

Yayınlanan: 2022-01-04BT güvenlik denetimi, kuruluşun siber savunma stratejisinin kritik bir parçasıdır ve dikkatli bir şekilde planlanmalı ve yürütülmelidir. Siber riskler, ele geçirilmiş parolalar, üzerlerinde hassas veriler bulunan kayıp veya çalıntı cihazlar, bir e-posta ekindeki kötü amaçlı yazılımlar veya cihazınızı veya ağınızı tehlikeye atan web siteleri gibi birçok kaynaktan gelebilir.

Bir BT güvenlik denetiminden önce neyi araştırdığınızı bilmek çok önemlidir. Denetimdeki ilk adım, BT güvenlik denetiminin ne olduğu, nasıl çalıştığı ve bunlara neden ihtiyacımız olduğu gibi temel kavramları anlamaktır. Bu makale gönderisi bu soruları ve daha fazlasını cevaplayacak!

BT Güvenlik Denetimleri Nelerdir?

BT güvenlik denetimi, güvenlik kontrollerinin etkinliğini değerlendirmek için bir kuruluşun bilgi teknolojisi (BT) altyapısının ve operasyonlarının kapsamlı bir incelemesidir. Herhangi bir kuruluşun amacı, siber savunmasına %100 güvenmektir, ancak bu her zaman mümkün değildir. BT güvenlik denetimlerinin giriş yaptığı yer burasıdır!

BT güvenlik denetiminin amacı, siber riski azaltmak için iyileştirmelerin yapılabileceği alanları belirlemektir. Ayrıca, kuruluşun bilgi varlıklarının yeterince korunduğuna dair güvence sağlar.

BT güvenlik denetimleri genellikle bu alanda uzmanlaşmış üçüncü taraf kuruluşlar tarafından gerçekleştirilir. Bu şirketlerden bazıları hem dahili hem de harici BT güvenlik denetim hizmetleri sunmaktadır.

BT güvenliği ve BT güvenlik denetimleri aynı değildir. BT güvenliği, kuruluşun tüm siber güvenlik kontrolleri için geniş bir terimdir, BT güvenlik denetimleri ise kontrolleri ve olası geliştirme alanlarını değerlendirmek ve keşfetmek için derinlemesine gider.

Artık BT güvenlik denetimlerinin ne olduğunu ele aldığımıza göre, şirketler için uygunluklarını kontrol edelim!

BT Güvenlik Denetimleri Neden Önemlidir?

BT güvenlik denetimleri, kuruluşun siber savunma stratejisinin ayrılmaz bir parçasıdır. Siber saldırıların sayısı artıyor ve işletmeler, verilerini ve sistemlerini korumak için düzenli BT güvenlik denetimleri yapmanın önemini giderek daha iyi anlıyor. Denetim, güvenlik açıklarının bilgisayar korsanları tarafından kullanılmadan önce belirlenmesine yardımcı olabilir ve ayrıca kuruluşunuzun uyumluluk gereksinimlerini karşıladığından emin olmanıza yardımcı olabilir.

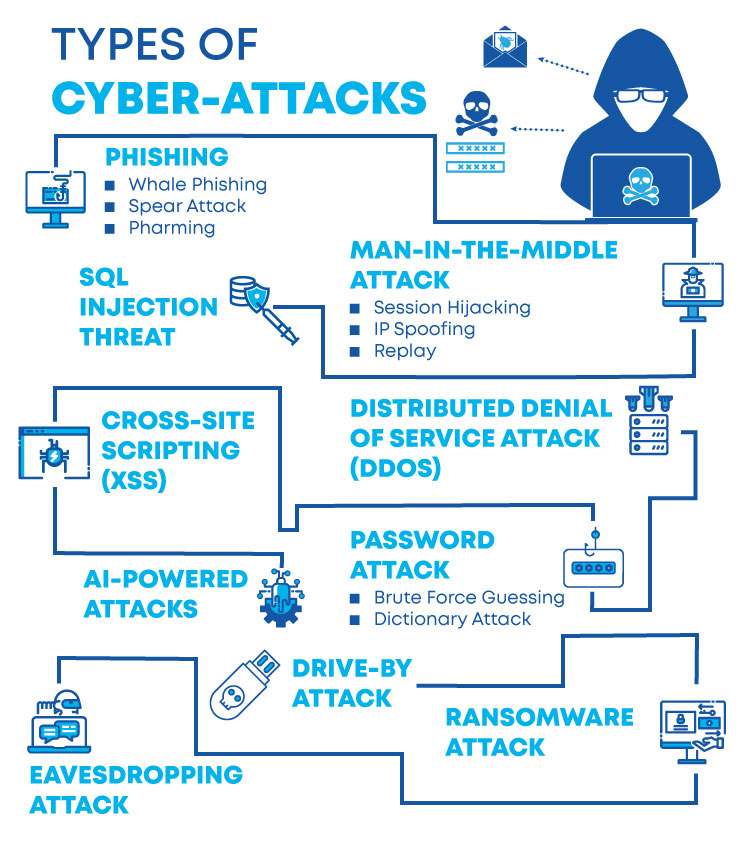

BT güvenlik denetimlerinin neden önemli olduğunu anlamak için öncelikle işletmelerin günlük olarak karşılaştığı farklı siber saldırı türlerine bir göz atmamız gerekiyor.

Siber Saldırı Türleri:

İşletmelerin kurbanı olabilecek birçok farklı siber saldırı türü vardır, ancak en yaygın olanlarından bazıları şunlardır:

- Kimlik avı saldırıları

- Hizmet reddi (DoS) saldırıları

- Kötü amaçlı yazılım ve fidye yazılımı saldırıları

Tüm siber saldırıların büyük ölçekli olmadığını, birçoğunun oldukça küçük olabileceğini, ancak yine de çok zararlı olabileceğini unutmamak önemlidir. İşletmenizin bilgisayar korsanlarının hedefleyemeyeceği kadar küçük veya önemsiz olduğunu düşünseniz bile, önleyici bir önlem olarak düzenli BT güvenlik denetimleri yapmalısınız. Gerçek dünya koşullarında, bulut öğesindeki güvenlikten yaygın olarak yararlanılır. Güvenli olmayan bir AWS örneği, tüm işletmenizi ve müşteri verilerinizi bilgisayar korsanlarına maruz bırakır ve tehlikeye atılırsa markanızın itibarı, tüketici güveni ve geliri üzerinde ciddi sonuçlar doğurabilir. Sonuç olarak, hala zaman varken bir AWS Güvenlik Denetimi yapmak da çok önemlidir.

BT güvenlik denetim raporları şirketlere nasıl yardımcı olur?

Bir BT güvenlik denetim raporu, siber güvenlik duruşunuzu iyileştirmeye yönelik önerilerle birlikte bir denetim görevinden elde edilen bulguların ayrıntılı bir özetini sunar. Denetim ayrıca şirketinizin kendisini kötü amaçlı yazılım saldırıları, fidye yazılımı, veri hırsızlığı vb. gibi tehditlerden korumak için elinden gelenin en iyisini yaptığına dair kanıt sağlayacaktır. Rapor, bir veri ihlali veya başka bir siber saldırı durumunda durum tespiti kanıtı sağlamak için kullanılabilir. olay ve kuruluşunuzun siber güvenlik savunmasını geliştirmek için finansman talepleri.

Harici bir BT güvenlik denetim raporunun temel amacı, ele alınmadığı takdirde müşteriler veya iş operasyonları üzerindeki potansiyel etkilerine göre öncelik sırasına koyabilmeniz için riskleri vurgulamaktır. Raporda verilen bilgiler, kısa bir zaman dilimi içinde genel siber güvenlik duruşunu iyileştirmek için gereken tüm gerekli değişiklikler konusunda yönetim ekiplerine rehberlik edebilmesi için eyleme dönüştürülebilir olmalıdır. Ayrıca, günlük rutin sorunlar ve zorluklarla uğraşırken kuruluş genelinde her düzeydeki yöneticileri proaktif çözümler uygulamaya teşvik etmelidir.

BT Güvenlik Denetimleri Nasıl Çalışır?

O nasıl çalışır? BT güvenlik denetimi yapma süreci, belirli bir sistem veya uygulamadan tüm ağa kadar herhangi bir şey olabilecek bir hedefin seçilmesiyle başlar. Hedef seçildikten sonra denetçiler, politikalar ve prosedürler, yapılandırma ayarları ve güvenlik açığı raporları gibi ilgili belgeleri gözden geçirecektir.

Bir BT güvenlik denetiminin kapsamı, kuruluşunuzun ihtiyaçlarına göre değişir, ancak genellikle, parola koruması, güvenlik duvarları, ağ yapılandırması ve diğerlerinin yanı sıra şifreleme ilkeleri gibi siber savunmayla ilgili tüm yönlerin kapsamlı bir incelemesini içerir.

Değerlendirmeyi yürüten kurum, her bir kontrolün ne kadar iyi uygulandığına ve risk maruziyetini azaltmak için etkin bir şekilde çalışıp çalışmadığına bakacaktır. Ardından, hem otomatikleştirilmiş araçları hem de manuel analizleri kullanarak sistemleri ve uygulamaları yerleşik temel değerlere veya sektördeki en iyi uygulamalara göre test edecekler. Son olarak, bulguları ve önerileri içeren bir rapor hazırlayacaklardır.

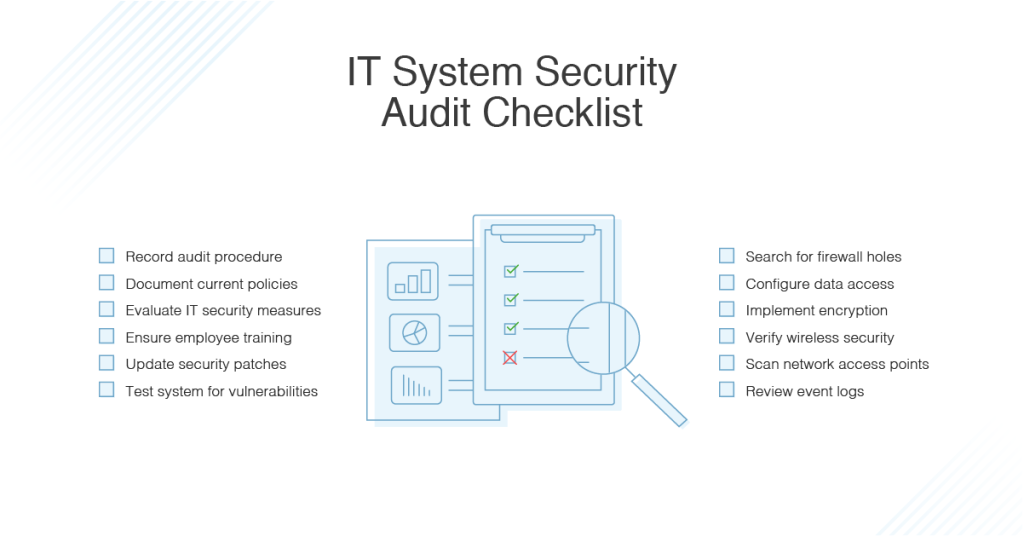

BT Güvenliği Denetim Kontrol Listesi Nedir?

BT güvenlik denetimi kontrol listesi, harici veya dahili bir BT güvenlik denetimi sırasında kontrol edilmesi gereken kapsamlı bir öğe listesidir. Harici veya dahili bir BT güvenlik denetimi sırasında kullanılan tipik bir kontrol listesi şunları içerir:

- Parola yönetimi uygulamaları

- Güvenlik güncellemeleri

- Güvenlik duvarı yapılandırması ve yönetimi (dahili)

- Harici güvenlik duvarı güvenliği

- İzinsiz giriş tespit politikaları, prosedürleri ve araçları

- Siber güvenlik izleme araçları ve kullanılan teknolojiler

- Spam filtreleme uygulamaları

- Hassas veri depolama ve iletimi için şifreleme protokolleri

- Yazılım yama yönetimi prosedürleri ve araçları

- Mobil cihaz güvenlik politikaları, Mobil Uygulama Sızma Testi gibi işlemler

- Windows Server, Unix/Linux tabanlı sistemler gibi İşletim Sistemleri

- Veri Kaybını Önleme stratejileri

- İçerik Yönetimi Kontrolleri

- Çalışanlar için en iyi uygulamalar

BT Güvenliği Denetimine Nasıl Hazırlanır?

Kuruluşunuzu harici veya dahili bir BT güvenlik denetiminden geçmeye hazırlamanın ilk adımı doğru planlamadır. Sisteminizin siber savunma yeteneklerini kapsamlı bir şekilde gözden geçirebilmeleri için diğer şeylerin yanı sıra şifreler, ağ yapılandırmaları gibi değerlendirmeyi yapan kurumun ihtiyaç duyacağı tüm bilgileri belirlemeniz gerekecektir. Bu şekilde, siber güvenlik tehditlerine karşı savunmanızı en iyi nasıl geliştireceğinize dair ayrıntılı önerilerle doğru sonuçlar elde edersiniz.

Şimdi bir BT güvenlik denetimine hazırlanırken göz önünde bulundurulması gereken bazı önemli noktalara bir göz atalım.

- Kuruluşunuzun siber güvenlik politikalarını ve prosedürlerini gözden geçirme

- Denetlenmesi gereken sistem ve uygulamaların belirlenmesi

- Denetimin kapsamını ve gerekliliklerini belgelemek

- Çalışanlar tarafından kullanılan tüm cihazların doğru şekilde yapılandırılmasının sağlanması

- Mevcut siber güvenlik uygulamalarınızla ilişkili boşlukları veya riskleri belirleme

- Çalışanlar için güvenlik bilinci eğitim programlarının değerlendirilmesi

- Çevrimiçi Penetrasyon Sistemlerinizi ve uygulamalarınızı yerleşik temellere veya sektördeki en iyi uygulamalara göre test etme

- Sistem yamalarını ve yazılımı güncelleme

- Güvenlik duvarı yapılandırmalarını gözden geçirme

- İzinsiz giriş tespit stratejilerinin uygulanması

BT Güvenlik Denetiminden Sonra Ne Yapılmalı?

BT güvenlik denetimi tamamlandıktan sonra denetçi, bulguları ve önerileri içeren bir rapor hazırlayacaktır. Rapor, kuruluşunuzun siber güvenlik duruşundaki boşlukları veya eksiklikleri belirlemeye yardımcı olacak ve bu riskleri azaltmanın yollarını önerecektir.

Ayrıca, raporda tanımlanan sorunları ele alacak bir eylem planı geliştirmek için denetçiyle birlikte çalışmalısınız. Riske maruz kalmanızı azaltmak ve kuruluşunuzu olası siber saldırılardan korumak için bu plan mümkün olan en kısa sürede uygulanmalıdır.

Çözüm

Bu makale size BT güvenlik denetimlerine ve bunlar için gerekli olan tüm temel kavramlara bir giriş yapmıştır. Şirketlerin veri varlıklarının daha iyi korunmasını sağlayabilecekleri için buna yatırım yapmaları önemlidir. Şirketinizin güvenliğini içeren bu konularda yardımcı olması için BT güvenlik denetimi ihtiyaçlarınızı karşılayacak en iyi organizasyonu bulun.

Yazar Biyografisi: Ankit Pahuja, Astra Security'de Pazarlama Lideri ve Evangelisttir. Yetişkinliğinden beri (kelimenin tam anlamıyla 20 yaşındaydı), web sitelerinde ve ağ altyapılarında güvenlik açıkları bulmaya başladı. Profesyonel kariyerine tek boynuzlu atlardan birinde yazılım mühendisi olarak başlamak, “pazarlama mühendisliğini” gerçeğe dönüştürmesini sağlar. 2 yıldan fazla bir süredir siber güvenlik alanında aktif olarak çalışmak, onu mükemmel bir T-şekilli pazarlama uzmanı yapıyor. Ankit, güvenlik alanında hevesli bir konuşmacıdır ve en iyi şirketlerde, erken yaştaki girişimlerde ve çevrimiçi etkinliklerde çeşitli konuşmalar yapmıştır.

Linkedin: https://www.linkedin.com/in/ankit-pahuja/