Аудит ИТ-безопасности — ключевые понятия

Опубликовано: 2022-01-04Аудит ИТ-безопасности является важной частью стратегии киберзащиты организации, и его необходимо тщательно планировать и проводить. Кибер-риски могут исходить из многих источников, таких как скомпрометированные пароли, потерянные или украденные устройства с конфиденциальными данными на них, вредоносное ПО во вложении электронной почты или веб-сайт, который подвергает риску ваше устройство или сеть.

Очень важно знать, во что вы вникаете, перед аудитом ИТ-безопасности . Первым шагом в аудите является понимание ключевых понятий, таких как аудит ИТ-безопасности, как он работает и зачем он нам нужен? Эта статья ответит на эти и другие вопросы!

Что такое аудит ИТ-безопасности?

Аудит ИТ-безопасности — это всестороннее изучение инфраструктуры и операций информационных технологий (ИТ) организации для оценки эффективности ее мер безопасности. Цель любой организации — быть на 100 % уверенным в своей киберзащите, но это не всегда возможно. Вот где аудит ИТ-безопасности делает запись!

Целью аудита ИТ-безопасности является определение областей, в которых можно внести улучшения для снижения киберриска. Это также обеспечивает уверенность в том, что информационные активы организации адекватно защищены.

Аудиты ИТ-безопасности часто выполняются сторонними агентствами, специализирующимися в этой области. Некоторые из этих компаний предлагают услуги как внутреннего, так и внешнего аудита ИТ-безопасности.

ИТ-безопасность и аудит ИТ-безопасности — это не одно и то же. ИТ-безопасность — это широкий термин, обозначающий все элементы управления кибербезопасностью организации, в то время как аудиты ИТ-безопасности проводят углубленную оценку и обнаружение средств управления и областей возможного развития.

Теперь, когда мы рассмотрели, что такое аудит ИТ-безопасности, давайте проверим его актуальность для компаний!

Почему аудит ИТ-безопасности важен?

Аудиты ИТ-безопасности являются неотъемлемой частью стратегии киберзащиты организации. Число кибератак растет, и компании все больше осознают важность проведения регулярных проверок ИТ-безопасности для защиты своих данных и систем. Аудит может помочь выявить уязвимости до того, как они будут использованы хакерами, а также может помочь убедиться, что ваша организация соответствует требованиям соответствия.

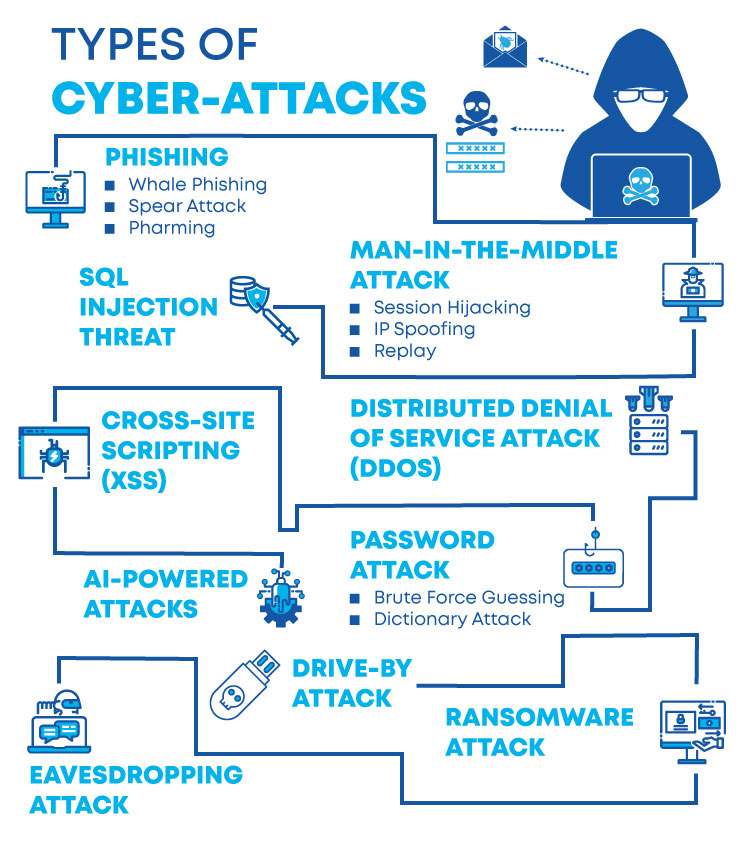

Чтобы понять, почему аудит ИТ-безопасности важен, нам сначала нужно взглянуть на различные типы кибератак, с которыми предприятия сталкиваются ежедневно.

Типы кибератак:

Существует множество различных типов кибератак, жертвами которых могут стать предприятия, но некоторые из наиболее распространенных включают в себя:

- Фишинговые атаки

- Атаки отказа в обслуживании (DoS)

- Атаки вредоносных программ и программ-вымогателей

Важно отметить, что не все кибератаки имеют большие масштабы, многие могут быть совсем небольшими, но все же очень опасными. Даже если вы считаете, что ваш бизнес слишком мал или незначителен для хакеров, вам все равно следует проводить регулярные проверки ИТ-безопасности в качестве превентивной меры. В реальных условиях безопасность в облачном элементе обычно эксплуатируется. Незащищенный экземпляр AWS открывает хакерам доступ ко всей вашей компании и данным о клиентах, и в случае взлома это может иметь серьезные последствия для репутации вашего бренда, доверия потребителей и доходов. Поэтому очень важно провести аудит безопасности AWS, пока еще есть время.

Как отчеты аудита ИТ-безопасности помогают компаниям?

В отчете об аудите ИТ-безопасности содержится подробная сводка результатов аудита, а также рекомендации по улучшению вашего состояния кибербезопасности. Аудит также предоставит доказательства того, что ваша компания делает все возможное, чтобы защитить себя от таких угроз, как вредоносные программы, программы-вымогатели, кража данных и т. д. инцидент, а также запросы поддержки на финансирование для улучшения защиты вашей организации от кибербезопасности.

Основная цель отчета о внешнем аудите ИТ-безопасности — выделить риски, чтобы вы могли определить их приоритетность на основе потенциального влияния, которое они могут оказать на клиентов или бизнес-операции, если их не устранить. Информация, представленная в отчете, должна иметь практическое значение, чтобы она могла помочь управленческим командам вносить любые необходимые изменения, необходимые для улучшения общего состояния кибербезопасности в короткие сроки. Он также должен поощрять руководителей на всех уровнях организации к внедрению упреждающих решений при решении повседневных рутинных проблем и задач.

Как работает аудит ИТ-безопасности?

Как это работает? Процесс проведения аудита ИТ-безопасности начинается с выбора цели, которой может быть что угодно, от конкретной системы или приложения до всей сети. После выбора цели аудиторы просматривают соответствующую документацию, такую как политики и процедуры, параметры конфигурации и отчеты об уязвимостях.

Объем аудита ИТ-безопасности варьируется в зависимости от потребностей вашей организации, но обычно он включает в себя всесторонний анализ всех аспектов, связанных с киберзащитой, таких как защита паролем, брандмауэры, конфигурация сети и политики шифрования среди прочего.

Агентство, проводящее оценку, рассмотрит, насколько хорошо реализован каждый контроль и эффективно ли они работают над снижением подверженности риску. Затем они будут тестировать системы и приложения в соответствии с установленными базовыми показателями или лучшими отраслевыми практиками, используя как автоматизированные инструменты, так и ручной анализ. Наконец, они подготовят отчет, содержащий выводы и рекомендации.

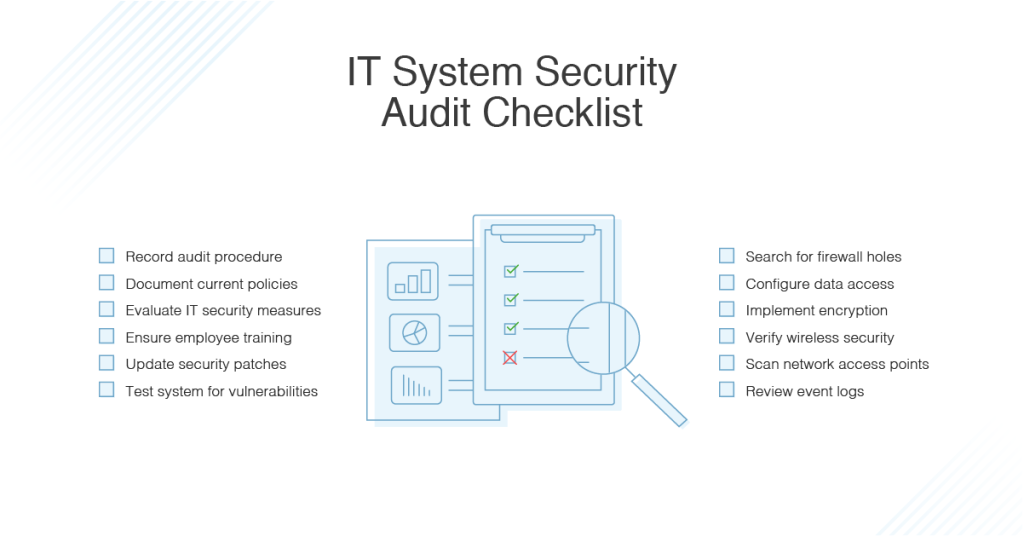

Что такое контрольный список аудита ИТ-безопасности?

Контрольный список аудита ИТ-безопасности — это исчерпывающий список элементов, которые необходимо проверить во время внешнего или внутреннего аудита ИТ-безопасности. Типичный контрольный список, используемый во время внешнего или внутреннего аудита ИТ-безопасности, включает:

- Практика управления паролями

- Обновления безопасности

- Настройка и управление брандмауэром (внутренним)

- Безопасность внешнего брандмауэра

- Политики, процедуры и инструменты обнаружения вторжений

- Используемые инструменты и технологии мониторинга кибербезопасности

- Методы фильтрации спама

- Протоколы шифрования для хранения и передачи конфиденциальных данных

- Процедуры и инструменты управления исправлениями программного обеспечения

- Политики безопасности мобильных устройств, такие процессы, как тестирование на проникновение мобильных приложений

- Операционные системы, такие как Windows Server, системы на базе Unix/Linux

- Стратегии предотвращения потери данных

- Элементы управления контентом

- Лучшие практики для сотрудников

Как подготовиться к аудиту ИТ-безопасности?

Первым шагом в подготовке вашей организации к проведению внешнего или внутреннего аудита ИТ-безопасности является надлежащее планирование. Вам нужно будет указать всю информацию, которая потребуется агентству, проводящему оценку, например, пароли, сетевые конфигурации и многое другое, чтобы они могли провести тщательный анализ возможностей киберзащиты ваших систем. Таким образом, вы получите точные результаты с подробными рекомендациями о том, как лучше всего улучшить защиту от угроз кибербезопасности.

Теперь давайте рассмотрим некоторые ключевые моменты, которые следует учитывать при подготовке к аудиту ИТ-безопасности.

- Проверка политик и процедур кибербезопасности вашей организации

- Определение систем и приложений, которые необходимо проверить

- Документирование объема и требований аудита

- Обеспечение правильной настройки всех устройств, используемых сотрудниками

- Выявление любых пробелов или рисков, связанных с вашими текущими методами кибербезопасности

- Оценка программ обучения по вопросам безопасности для сотрудников

- Онлайн-тестирование на проникновение. Тестирование ваших систем и приложений на соответствие установленным базовым показателям или передовым отраслевым практикам.

- Обновление системных исправлений и программного обеспечения

- Просмотр конфигураций брандмауэра

- Внедрение стратегий обнаружения вторжений

Что делать после аудита ИТ-безопасности?

После завершения аудита ИТ-безопасности аудитор составляет отчет, включающий выводы и рекомендации. Отчет поможет определить пробелы или недостатки в системе кибербезопасности вашей организации и предложит способы снижения этих рисков.

Вам также следует вместе с аудитором разработать план действий, который позволит решить проблемы, указанные в отчете. Этот план следует реализовать как можно скорее, чтобы снизить подверженность риску и защитить вашу организацию от потенциальных кибератак.

Вывод

Эта статья познакомила вас с аудитом ИТ-безопасности и всеми ключевыми понятиями, которые для него необходимы. Важно, чтобы компании инвестировали в это, поскольку они смогут обеспечить лучшую защиту своих активов данных. Найдите лучшую организацию для решения ваших задач по аудиту ИТ-безопасности, чтобы помочь с вопросами, связанными с безопасностью вашей компании.

Биография автора: Анкит Пахуджа — ведущий специалист по маркетингу и евангелист в Astra Security. Уже во взрослом возрасте (буквально, ему было 20 лет) он начал находить уязвимости в веб-сайтах и сетевой инфраструктуре. Начав свою профессиональную карьеру в качестве инженера-программиста в одном из единорогов, он смог воплотить в жизнь «инженерию в маркетинге». Активная работа в сфере кибербезопасности более 2 лет делает его идеальным Т-образным маркетологом. Анкит активно выступает в сфере безопасности и выступал с различными докладами в ведущих компаниях, молодых стартапах и онлайн-мероприятиях.

LinkedIn: https://www.linkedin.com/in/ankit-pahuja/