การตรวจสอบความปลอดภัยไอที - แนวคิดหลัก

เผยแพร่แล้ว: 2022-01-04การตรวจสอบความปลอดภัยด้านไอทีเป็นส่วนสำคัญของกลยุทธ์การป้องกันทางไซเบอร์ขององค์กร และต้องมีการวางแผนและดำเนินการอย่างรอบคอบ ความเสี่ยงทางไซเบอร์อาจมาจากหลายแหล่ง เช่น รหัสผ่านที่ถูกบุกรุก อุปกรณ์ที่สูญหายหรือถูกขโมยซึ่งมีข้อมูลที่ละเอียดอ่อนอยู่ มัลแวร์ในไฟล์แนบอีเมลหรือเว็บไซต์ที่บุกรุกอุปกรณ์หรือเครือข่ายของคุณ

สิ่งสำคัญคือต้องรู้ว่าคุณกำลังเจาะลึกอะไรอยู่ก่อนการ ตรวจสอบความปลอดภัยด้านไอที ขั้นตอนแรกในการตรวจสอบคือการทำความเข้าใจแนวคิดหลัก เช่น การตรวจสอบความปลอดภัย IT คืออะไร ทำงานอย่างไร และเหตุใดเราจึงต้องการ โพสต์บทความนี้จะตอบคำถามเหล่านี้และอีกมากมาย!

การตรวจสอบความปลอดภัยไอทีคืออะไร?

การตรวจสอบความปลอดภัยด้านไอทีคือการตรวจสอบโครงสร้างพื้นฐานและการดำเนินงานด้านเทคโนโลยีสารสนเทศ (IT) ขององค์กรอย่างครอบคลุม เพื่อประเมินประสิทธิภาพของการควบคุมความปลอดภัย เป้าหมายขององค์กรใดๆ ก็คือต้องมีความมั่นใจ 100% ในการป้องกันทางไซเบอร์ แต่ก็ไม่สามารถทำได้เสมอไป นี่คือจุดที่การตรวจสอบความปลอดภัยไอทีทำรายการ!

เป้าหมายของการตรวจสอบความปลอดภัยด้านไอทีคือการระบุพื้นที่ที่สามารถปรับปรุงได้เพื่อลดความเสี่ยงทางไซเบอร์ นอกจากนี้ยังให้ความมั่นใจว่าทรัพย์สินข้อมูลขององค์กรได้รับการคุ้มครองอย่างเพียงพอ

การตรวจสอบความปลอดภัยด้านไอทีมักดำเนินการโดยหน่วยงานบุคคลที่สามที่เชี่ยวชาญในสาขานี้ บริษัทเหล่านี้บางแห่งเสนอบริการตรวจสอบความปลอดภัยไอทีทั้งภายในและภายนอก

การตรวจสอบความปลอดภัยด้านไอทีและความปลอดภัยด้านไอทีไม่เหมือนกัน การรักษาความปลอดภัยด้านไอทีเป็นคำที่กว้างสำหรับการควบคุมความปลอดภัยในโลกไซเบอร์ทั้งหมดขององค์กร ในขณะที่การตรวจสอบความปลอดภัยด้านไอทีจะเจาะลึกเพื่อประเมินและค้นพบการควบคุมและส่วนต่างๆ ของการพัฒนาที่เป็นไปได้

เมื่อเราได้กล่าวถึงการตรวจสอบความปลอดภัยด้านไอทีแล้ว ให้เราตรวจสอบความเกี่ยวข้องสำหรับบริษัท!

เหตุใดการตรวจสอบความปลอดภัยไอทีจึงมีความสำคัญ

การตรวจสอบความปลอดภัยไอทีเป็นส่วนสำคัญของกลยุทธ์การป้องกันทางไซเบอร์ขององค์กร จำนวนการโจมตีทางไซเบอร์กำลังเพิ่มสูงขึ้น และธุรกิจต่างๆ เริ่มตระหนักถึงความสำคัญของการดำเนินการตรวจสอบความปลอดภัยไอทีเป็นประจำเพื่อปกป้องข้อมูลและระบบของตนมากขึ้น การตรวจสอบสามารถช่วยระบุช่องโหว่ก่อนที่จะถูกโจมตีโดยแฮกเกอร์ และยังช่วยให้แน่ใจว่าองค์กรของคุณปฏิบัติตามข้อกำหนด

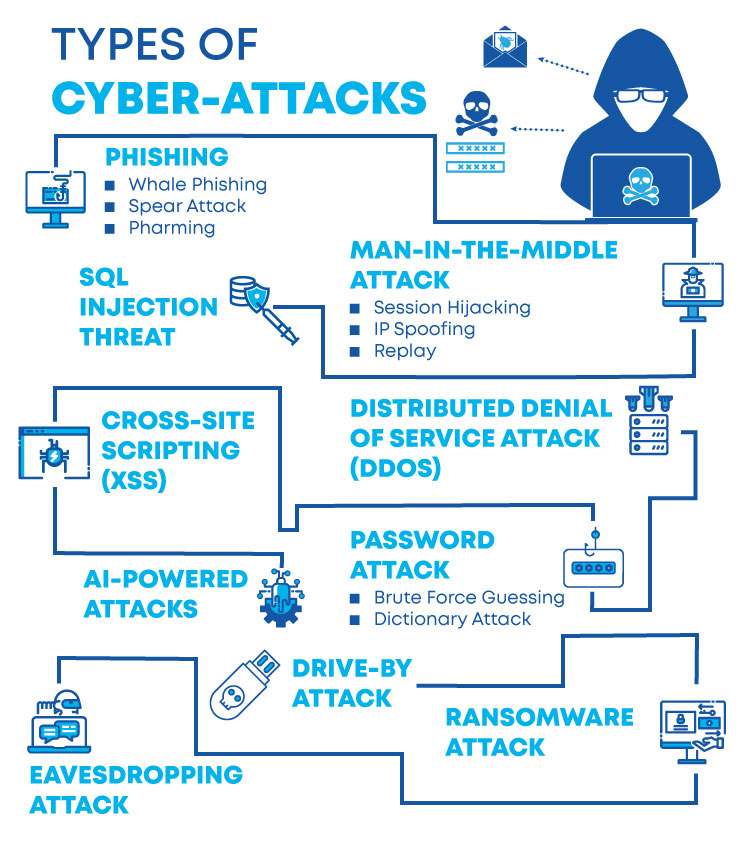

เพื่อให้เข้าใจว่าทำไมการตรวจสอบความปลอดภัยด้านไอทีจึงมีความสำคัญ ก่อนอื่นเราต้องพิจารณาประเภทของการโจมตีทางไซเบอร์ที่ธุรกิจต้องเผชิญในแต่ละวัน

ประเภทของการโจมตีทางไซเบอร์:

มีการโจมตีทางไซเบอร์หลายประเภทที่ธุรกิจสามารถตกเป็นเหยื่อได้ แต่ประเภทที่พบบ่อยที่สุด ได้แก่:

- การโจมตีแบบฟิชชิ่ง

- การโจมตีแบบปฏิเสธการให้บริการ (DoS)

- การโจมตีของมัลแวร์และแรนซัมแวร์

สิ่งสำคัญที่ควรทราบคือไม่ใช่ว่าการโจมตีทางไซเบอร์ทั้งหมดจะมีขนาดใหญ่ หลายครั้งอาจมีขนาดเล็กมาก แต่ก็ยังเป็นอันตรายอย่างมาก แม้ว่าคุณจะคิดว่าธุรกิจของคุณเล็กเกินไปหรือไม่มีความสำคัญสำหรับแฮ็กเกอร์ที่จะกำหนดเป้าหมาย คุณก็ควรทำการตรวจสอบความปลอดภัยไอทีเป็นประจำเพื่อเป็นมาตรการป้องกัน ในสถานการณ์จริง การรักษาความปลอดภัยในองค์ประกอบระบบคลาวด์มักถูกเอารัดเอาเปรียบ อินสแตนซ์ AWS ที่ไม่ปลอดภัยจะเปิดเผยข้อมูลธุรกิจและข้อมูลลูกค้าทั้งหมดของคุณต่อแฮ็กเกอร์ และหากถูกบุกรุก อาจส่งผลกระทบร้ายแรงต่อชื่อเสียงของแบรนด์ ความไว้วางใจของผู้บริโภค และรายได้ ด้วยเหตุนี้ จึงเป็นเรื่องสำคัญที่ต้องทำ AWS Security Audit ในขณะที่ยังมีเวลา

รายงานการตรวจสอบความปลอดภัยด้านไอทีช่วยบริษัทต่างๆ ได้อย่างไร

รายงานการตรวจสอบความปลอดภัยด้านไอทีจะให้ข้อมูลสรุปโดยละเอียดของสิ่งที่ค้นพบจากการมีส่วนร่วมในการตรวจสอบ พร้อมด้วยคำแนะนำสำหรับการปรับปรุงรูปแบบการรักษาความปลอดภัยทางไซเบอร์ของคุณ การตรวจสอบยังจะให้หลักฐานว่าบริษัทของคุณพยายามอย่างเต็มที่ในการป้องกันตัวเองจากภัยคุกคาม เช่น การโจมตีของมัลแวร์ แรนซัมแวร์ การโจรกรรมข้อมูล ฯลฯ รายงานสามารถใช้เพื่อให้หลักฐานของการตรวจสอบวิเคราะห์สถานะในกรณีที่มีการละเมิดข้อมูลหรือทางไซเบอร์อื่น ๆ เหตุการณ์ตลอดจนการสนับสนุนการร้องขอเงินทุนเพื่อปรับปรุงการป้องกันความปลอดภัยทางไซเบอร์ขององค์กรของคุณ

วัตถุประสงค์หลักของรายงานการตรวจสอบความปลอดภัยไอทีภายนอกคือการเน้นย้ำถึงความเสี่ยง เพื่อให้คุณสามารถจัดลำดับความสำคัญตามผลกระทบที่อาจเกิดขึ้นกับลูกค้าหรือการดำเนินธุรกิจ หากไม่ได้รับการแก้ไข ข้อมูลที่ให้ในรายงานควรนำไปปฏิบัติได้ เพื่อเป็นแนวทางให้กับทีมผู้บริหารตลอดการเปลี่ยนแปลงที่จำเป็นในการปรับปรุงท่าทางการรักษาความปลอดภัยทางไซเบอร์โดยรวมภายในกรอบเวลาอันสั้น นอกจากนี้ยังควรส่งเสริมให้ผู้บริหารทุกระดับทั่วทั้งองค์กรนำโซลูชันเชิงรุกเมื่อต้องรับมือกับปัญหาและความท้าทายในชีวิตประจำวัน

การตรวจสอบความปลอดภัยไอทีทำงานอย่างไร

มันทำงานอย่างไร? กระบวนการตรวจสอบความปลอดภัยไอทีเริ่มต้นด้วยการเลือกเป้าหมาย ซึ่งอาจเป็นอะไรก็ได้ตั้งแต่ระบบหรือแอปพลิเคชันเฉพาะไปจนถึงเครือข่ายทั้งหมด เมื่อเลือกเป้าหมายแล้ว ผู้ตรวจสอบจะตรวจสอบเอกสารที่เกี่ยวข้อง เช่น นโยบายและขั้นตอน การตั้งค่าการกำหนดค่า และรายงานช่องโหว่

ขอบเขตสำหรับการตรวจสอบความปลอดภัยด้านไอทีจะแตกต่างกันไปขึ้นอยู่กับความต้องการขององค์กรของคุณ แต่โดยทั่วไปแล้วจะเกี่ยวข้องกับการตรวจสอบอย่างครอบคลุมในทุกด้านที่เกี่ยวข้องกับการป้องกันทางไซเบอร์ เช่น การป้องกันด้วยรหัสผ่าน ไฟร์วอลล์ การกำหนดค่าเครือข่าย และนโยบายการเข้ารหัส และอื่นๆ

หน่วยงานที่ดำเนินการประเมินจะพิจารณาว่าการควบคุมแต่ละอย่างดำเนินการได้ดีเพียงใด และหากการควบคุมเหล่านั้นทำงานอย่างมีประสิทธิภาพเพื่อลดความเสี่ยง ต่อไป พวกเขาจะทดสอบระบบและแอปพลิเคชันกับพื้นฐานที่กำหนดไว้หรือแนวปฏิบัติที่ดีที่สุดของอุตสาหกรรมโดยใช้ทั้งเครื่องมืออัตโนมัติและการวิเคราะห์ด้วยตนเอง สุดท้าย พวกเขาจะจัดทำรายงานที่มีข้อค้นพบและข้อเสนอแนะ

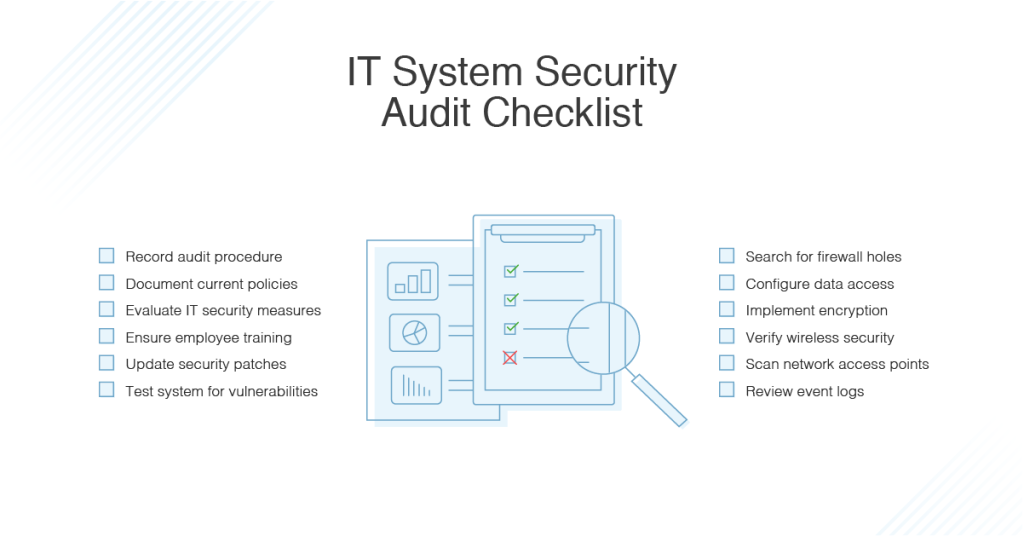

รายการตรวจสอบการตรวจสอบความปลอดภัยไอทีคืออะไร?

รายการตรวจสอบการตรวจสอบความปลอดภัยไอทีเป็นรายการที่ครอบคลุมของรายการที่ต้องตรวจสอบระหว่างการตรวจสอบความปลอดภัยไอทีภายนอกหรือภายใน รายการตรวจสอบทั่วไปที่ใช้ระหว่างการตรวจสอบความปลอดภัยไอทีภายนอกหรือภายในประกอบด้วย:

- แนวทางการจัดการรหัสผ่าน

- อัพเดทความปลอดภัย

- การกำหนดค่าและการจัดการไฟร์วอลล์ (ภายใน)

- ความปลอดภัยของไฟร์วอลล์ภายนอก

- นโยบาย ขั้นตอน และเครื่องมือในการตรวจจับการบุกรุก

- เครื่องมือและเทคโนโลยีการตรวจสอบความปลอดภัยทางไซเบอร์ที่ใช้

- แนวทางปฏิบัติในการกรองสแปม

- โปรโตคอลการเข้ารหัสสำหรับการจัดเก็บและส่งข้อมูลที่ละเอียดอ่อน

- ขั้นตอนและเครื่องมือการจัดการแพตช์ซอฟต์แวร์

- นโยบายการรักษาความปลอดภัยของอุปกรณ์พกพา กระบวนการต่างๆ เช่น การทดสอบการเจาะแอปพลิเคชันบนมือถือ

- ระบบปฏิบัติการ เช่น Windows Server, ระบบที่ใช้ Unix/Linux

- กลยุทธ์การป้องกันข้อมูลสูญหาย

- การควบคุมการจัดการเนื้อหา

- แนวปฏิบัติที่ดีที่สุดสำหรับพนักงาน

จะต้องเตรียมตัวอย่างไรสำหรับการตรวจสอบความปลอดภัยด้านไอที?

ขั้นตอนแรกในการเตรียมองค์กรของคุณให้พร้อมรับการตรวจสอบความปลอดภัยไอทีภายนอกหรือภายในคือการวางแผนที่เหมาะสม คุณจะต้องระบุข้อมูลทั้งหมดที่จำเป็นสำหรับหน่วยงานที่ดำเนินการประเมิน เช่น รหัสผ่าน การกำหนดค่าเครือข่าย และอื่นๆ เพื่อให้พวกเขาสามารถดำเนินการตรวจสอบความสามารถในการป้องกันทางไซเบอร์ของระบบของคุณอย่างละเอียด ด้วยวิธีนี้ คุณจะได้ผลลัพธ์ที่แม่นยำพร้อมคำแนะนำโดยละเอียดเกี่ยวกับวิธีที่ดีที่สุดในการปรับปรุงการป้องกันของคุณจากภัยคุกคามความปลอดภัยทางไซเบอร์

ตอนนี้ ให้เรามาดูประเด็นสำคัญบางประการที่ควรพิจารณาเมื่อเตรียมการตรวจสอบความปลอดภัยด้านไอที

- ทบทวนนโยบายและขั้นตอนความปลอดภัยทางไซเบอร์ขององค์กรของคุณ

- การระบุระบบและแอปพลิเคชันที่ต้องตรวจสอบ

- จัดทำเอกสารขอบเขตและข้อกำหนดของการตรวจสอบ

- ตรวจสอบให้แน่ใจว่าอุปกรณ์ทั้งหมดที่ใช้โดยพนักงานได้รับการกำหนดค่าอย่างถูกต้อง

- ระบุช่องว่างหรือความเสี่ยงที่เกี่ยวข้องกับแนวทางปฏิบัติด้านความปลอดภัยทางไซเบอร์ในปัจจุบันของคุณ

- การประเมินโปรแกรมการฝึกอบรมความตระหนักด้านความปลอดภัยสำหรับพนักงาน

- การเจาะระบบออนไลน์ การทดสอบระบบและแอปพลิเคชันของคุณกับพื้นฐานที่กำหนดไว้หรือแนวปฏิบัติที่ดีที่สุดในอุตสาหกรรม

- กำลังอัปเดตแพตช์ระบบและซอฟต์แวร์

- กำลังตรวจสอบการกำหนดค่าไฟร์วอลล์

- การใช้กลยุทธ์การตรวจจับการบุกรุก

จะต้องทำอะไรหลังจากตรวจสอบความปลอดภัยด้านไอทีแล้ว

หลังจากการตรวจสอบความปลอดภัยด้านไอทีเสร็จสิ้น ผู้ตรวจสอบจะรวบรวมรายงานที่มีข้อค้นพบและข้อเสนอแนะ รายงานจะช่วยระบุช่องว่างหรือจุดบกพร่องในสถานะความปลอดภัยทางไซเบอร์ขององค์กรของคุณและแนะนำวิธีการลดความเสี่ยงเหล่านี้

คุณควรทำงานร่วมกับผู้ตรวจสอบบัญชีเพื่อจัดทำแผนปฏิบัติการที่จะกล่าวถึงประเด็นต่างๆ ที่ระบุไว้ในรายงาน ควรดำเนินการตามแผนนี้โดยเร็วที่สุดเพื่อลดความเสี่ยงและปกป้ององค์กรของคุณจากการโจมตีทางไซเบอร์ที่อาจเกิดขึ้น

บทสรุป

บทความนี้ได้ให้ข้อมูลเบื้องต้นเกี่ยวกับการตรวจสอบความปลอดภัยด้านไอทีและแนวคิดหลักทั้งหมดที่จำเป็นสำหรับพวกเขา เป็นสิ่งสำคัญที่บริษัทต่างๆ จะต้องลงทุนในสิ่งนี้ เนื่องจากจะสามารถให้การปกป้องทรัพย์สินข้อมูลของตนได้ดียิ่งขึ้น ค้นหาองค์กรที่ดีที่สุดเพื่อจัดการกับความต้องการด้านการตรวจสอบความปลอดภัยด้านไอทีของคุณ เพื่อช่วยในเรื่องเหล่านี้ที่เกี่ยวข้องกับความปลอดภัยของบริษัทของคุณ

ผู้เขียน Bio: Ankit Pahuja เป็นหัวหน้าฝ่ายการตลาดและผู้เผยแพร่ศาสนาที่ Astra Security นับตั้งแต่วัยผู้ใหญ่ (ตามตัวอักษร เขาอายุ 20 ปี) เขาเริ่มค้นหาช่องโหว่ในเว็บไซต์และโครงสร้างพื้นฐานของเครือข่าย การเริ่มต้นอาชีพการงานในฐานะวิศวกรซอฟต์แวร์ที่หนึ่งในยูนิคอร์นช่วยให้เขานำ “วิศวกรรมการตลาด” มาสู่ความเป็นจริงได้ การทำงานอย่างแข็งขันในพื้นที่ความปลอดภัยทางไซเบอร์มานานกว่า 2 ปีทำให้เขาเป็นผู้เชี่ยวชาญด้านการตลาดรูปตัว T ที่สมบูรณ์แบบ Ankit เป็นวิทยากรตัวยงในด้านความปลอดภัยและได้พูดคุยหลากหลายในบริษัทชั้นนำ บริษัทที่เพิ่งเริ่มต้น และกิจกรรมออนไลน์

Linkedin: https://www.linkedin.com/in/ankit-pahuja/