عمليات تدقيق أمن تكنولوجيا المعلومات- المفاهيم الأساسية

نشرت: 2022-01-04يعد تدقيق أمن تكنولوجيا المعلومات جزءًا مهمًا من استراتيجية الدفاع الإلكتروني للمؤسسة ، ويجب التخطيط لها وتنفيذها بعناية. يمكن أن تأتي المخاطر السيبرانية من العديد من المصادر مثل كلمات المرور المخترقة أو الأجهزة المفقودة أو المسروقة التي تحتوي على بيانات حساسة أو البرامج الضارة في مرفق البريد الإلكتروني أو موقع الويب الذي يعرض جهازك أو شبكتك للخطر.

من الأهمية بمكان أن تعرف ما الذي تبحث عنه قبل إجراء تدقيق لأمن تكنولوجيا المعلومات . تتمثل الخطوة الأولى في التدقيق في فهم المفاهيم الأساسية مثل ما هو تدقيق أمن تكنولوجيا المعلومات ، وكيف يعمل ، ولماذا نحتاج إليها؟ هذه المقالة سوف تجيب على هذه الأسئلة وأكثر!

ما هي عمليات تدقيق أمن تكنولوجيا المعلومات؟

تدقيق أمن تكنولوجيا المعلومات هو الفحص الشامل للبنية التحتية لتكنولوجيا المعلومات (IT) للمؤسسة والعمليات لتقييم فعالية ضوابطها الأمنية. تهدف أي مؤسسة إلى الحصول على ثقة بنسبة 100٪ في دفاعاتها الإلكترونية ، ولكن هذا ليس ممكنًا دائمًا. هذا هو المكان الذي تدخل فيه عمليات تدقيق أمن تكنولوجيا المعلومات!

الهدف من تدقيق أمن تكنولوجيا المعلومات هو تحديد المجالات التي يمكن فيها إجراء تحسينات من أجل تقليل المخاطر السيبرانية. كما يوفر ضمانًا بأن أصول معلومات المنظمة محمية بشكل كافٍ.

غالبًا ما يتم إجراء عمليات تدقيق أمن تكنولوجيا المعلومات من قبل وكالات خارجية متخصصة في هذا المجال. تقدم بعض هذه الشركات خدمات تدقيق أمن تكنولوجيا المعلومات داخليًا وخارجيًا.

عمليات تدقيق أمن تكنولوجيا المعلومات وأمن تكنولوجيا المعلومات ليست هي نفسها. أمن تكنولوجيا المعلومات هو مصطلح واسع لجميع ضوابط الأمن السيبراني للمؤسسة ، بينما تتعمق عمليات تدقيق أمن تكنولوجيا المعلومات لتقييم واكتشاف الضوابط ومجالات التطوير المحتمل.

الآن بعد أن غطينا ماهية عمليات تدقيق أمن تكنولوجيا المعلومات ، دعنا نتحقق من مدى ملاءمتها للشركات!

لماذا تعتبر عمليات تدقيق أمن تكنولوجيا المعلومات مهمة؟

تعد عمليات تدقيق أمن تكنولوجيا المعلومات جزءًا لا يتجزأ من استراتيجية الدفاع الإلكتروني للمؤسسة. يتزايد عدد الهجمات الإلكترونية ، وتدرك الشركات بشكل متزايد أهمية إجراء عمليات تدقيق منتظمة لأمن تكنولوجيا المعلومات لحماية بياناتها وأنظمتها. يمكن أن يساعد التدقيق في تحديد نقاط الضعف قبل أن يستغلها المتسللون ، ويمكن أن يساعد أيضًا في ضمان تلبية مؤسستك لمتطلبات الامتثال.

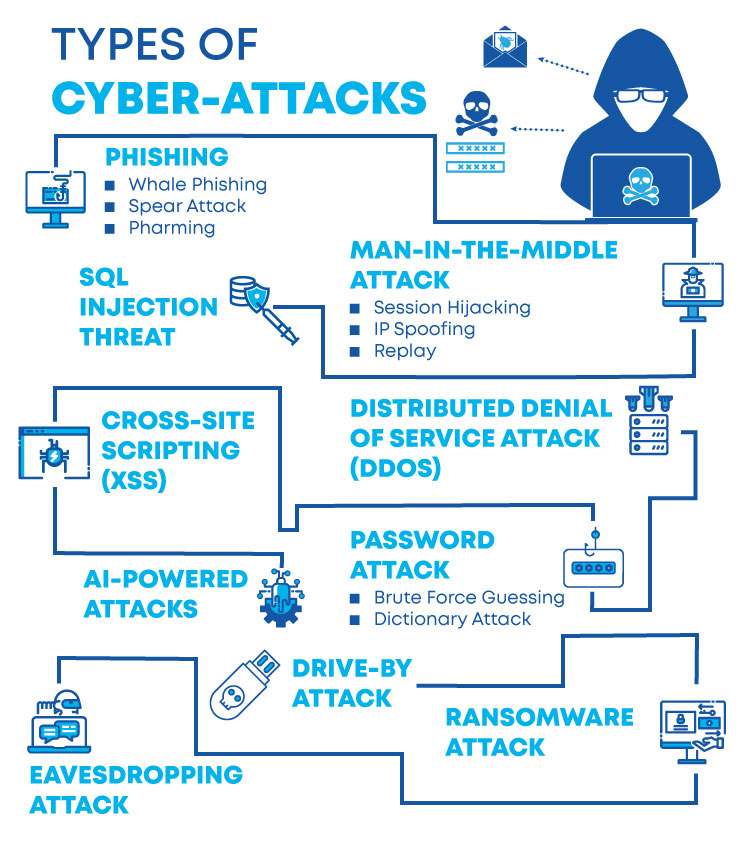

لفهم سبب أهمية عمليات تدقيق أمن تكنولوجيا المعلومات ، نحتاج أولاً إلى إلقاء نظرة على الأنواع المختلفة للهجمات الإلكترونية التي تواجهها الشركات بشكل يومي.

أنواع الهجمات الإلكترونية:

هناك العديد من الأنواع المختلفة للهجمات الإلكترونية التي يمكن أن تقع الشركات ضحية لها ، ولكن بعضًا من أكثرها شيوعًا تشمل:

- هجمات التصيد

- هجمات رفض الخدمة (DoS)

- هجمات البرمجيات الخبيثة وبرامج الفدية

من المهم ملاحظة أنه ليست كل الهجمات الإلكترونية كبيرة الحجم ، فالعديد منها يمكن أن يكون صغيرًا جدًا ولكنه لا يزال ضارًا للغاية. حتى إذا كنت تعتقد أن عملك صغير جدًا أو غير مهم لاستهداف المتسللين ، فلا يزال يتعين عليك إجراء عمليات تدقيق منتظمة لأمن تكنولوجيا المعلومات كإجراء وقائي. في ظروف العالم الحقيقي ، يتم استغلال الأمان في عنصر السحابة بشكل شائع. يعرض مثيل AWS غير الآمن بيانات عملك وعملائك بالكامل للمتسللين ، وإذا تم اختراقها ، فقد يكون لها عواقب وخيمة على سمعة علامتك التجارية وثقة المستهلك والدخل. نتيجة لذلك ، من المهم أيضًا إجراء تدقيق أمان AWS بينما لا يزال هناك متسع من الوقت.

كيف تساعد تقارير تدقيق أمن تكنولوجيا المعلومات الشركات؟

يوفر تقرير تدقيق أمن تكنولوجيا المعلومات ملخصًا تفصيليًا لنتائج عملية التدقيق ، جنبًا إلى جنب مع توصيات لتحسين وضع الأمن السيبراني لديك. سيوفر التدقيق أيضًا دليلًا على أن شركتك تبذل قصارى جهدها لحماية نفسها من التهديدات مثل هجمات البرامج الضارة ، وبرامج الفدية ، وسرقة البيانات ، وما إلى ذلك. حادثة ، بالإضافة إلى طلبات الدعم للحصول على تمويل لتحسين دفاعات الأمن السيبراني لمؤسستك.

الهدف الرئيسي لتقرير تدقيق أمن تكنولوجيا المعلومات الخارجي هو تسليط الضوء على المخاطر حتى تتمكن من تحديد أولوياتها بناءً على التأثير المحتمل الذي قد يكون لها على العملاء أو العمليات التجارية إذا لم تتم معالجتها. يجب أن تكون المعلومات الواردة في التقرير قابلة للتنفيذ حتى تتمكن من توجيه فرق الإدارة من خلال أي تغييرات مطلوبة لتحسين الوضع العام للأمن السيبراني في غضون فترة زمنية قصيرة. كما يجب أن يشجع المديرين التنفيذيين على كل المستويات في جميع أنحاء المنظمة على تنفيذ حلول استباقية عند التعامل مع القضايا والتحديات الروتينية اليومية.

كيف تعمل عمليات تدقيق أمن تكنولوجيا المعلومات؟

كيف يعمل؟ تبدأ عملية إجراء تدقيق أمن تكنولوجيا المعلومات باختيار هدف ، والذي يمكن أن يكون أي شيء من نظام أو تطبيق معين إلى الشبكة بأكملها. بمجرد تحديد الهدف ، سيقوم المدققون بمراجعة الوثائق ذات الصلة مثل السياسات والإجراءات وإعدادات التكوين وتقارير الثغرات الأمنية.

يختلف نطاق تدقيق أمن تكنولوجيا المعلومات اعتمادًا على احتياجات مؤسستك ، ولكنه يتضمن عمومًا مراجعة شاملة لجميع الجوانب المتعلقة بالدفاع السيبراني مثل حماية كلمة المرور ، والجدران النارية ، وتكوين الشبكة ، وسياسات التشفير من بين أمور أخرى.

ستنظر الوكالة التي تجري التقييم في مدى جودة تنفيذ كل عنصر تحكم وما إذا كانت تعمل بشكل فعال للحد من التعرض للمخاطر. بعد ذلك ، سيختبرون الأنظمة والتطبيقات مقابل خطوط الأساس المعمول بها أو أفضل ممارسات الصناعة باستخدام كل من الأدوات الآلية والتحليل اليدوي. أخيرًا ، سيصدرون تقريرًا يتضمن النتائج والتوصيات.

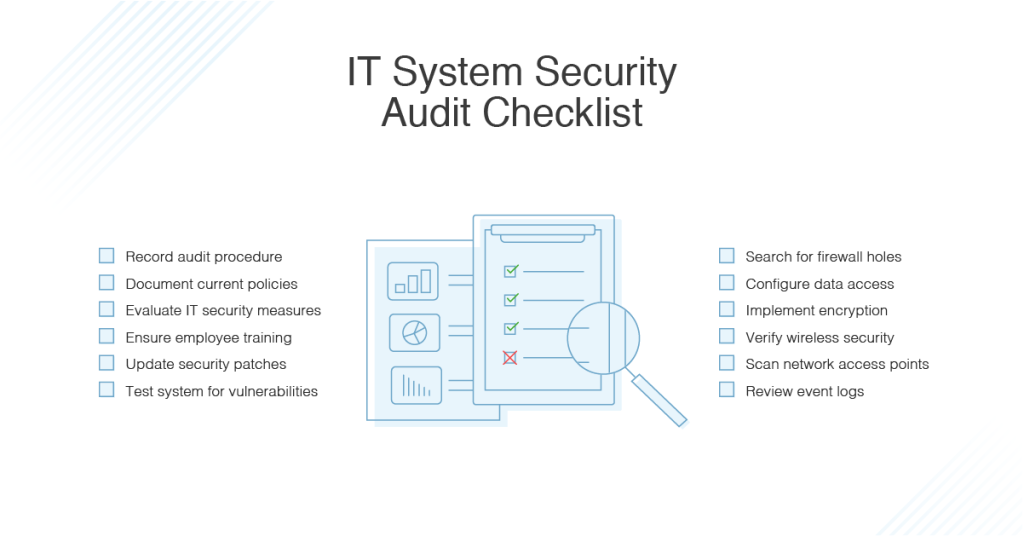

ما هي قائمة مراجعة تدقيق أمن تكنولوجيا المعلومات؟

قائمة تدقيق أمن تكنولوجيا المعلومات هي قائمة شاملة بالعناصر التي يجب فحصها أثناء تدقيق أمن تكنولوجيا المعلومات خارجي أو داخلي. تتضمن قائمة التحقق النموذجية المستخدمة أثناء التدقيق الخارجي أو الداخلي لأمن تكنولوجيا المعلومات ما يلي:

- ممارسات إدارة كلمة المرور

- تحديثات الأمان

- تكوين جدار الحماية وإدارته (داخليًا)

- أمان جدار الحماية الخارجي

- سياسات وإجراءات وأدوات كشف التطفل

- أدوات وتقنيات مراقبة الأمن السيبراني المستخدمة

- ممارسات تصفية البريد العشوائي

- بروتوكولات التشفير لتخزين ونقل البيانات الحساسة

- إجراءات وأدوات إدارة تصحيح البرامج

- سياسات وعمليات أمان الجهاز المحمول مثل اختبار اختراق تطبيقات الهاتف المحمول

- أنظمة التشغيل مثل Windows Server والأنظمة المستندة إلى Unix / Linux

- استراتيجيات منع فقدان البيانات

- ضوابط إدارة المحتوى

- أفضل الممارسات للموظفين

كيف تستعد لتدقيق أمن تكنولوجيا المعلومات؟

الخطوة الأولى في إعداد مؤسستك للخضوع لتدقيق أمن تكنولوجيا المعلومات خارجي أو داخلي هي التخطيط السليم. ستحتاج إلى تحديد جميع المعلومات التي ستحتاجها الوكالة التي تجري التقييم مثل كلمات المرور وتكوينات الشبكة من بين أشياء أخرى حتى يتمكنوا من إجراء مراجعة شاملة لقدرات الدفاع السيبراني لأنظمتك. بهذه الطريقة ستحصل على نتائج دقيقة مع توصيات مفصلة حول أفضل السبل لتحسين دفاعاتك ضد تهديدات الأمن السيبراني.

الآن دعونا نلقي نظرة على بعض النقاط الرئيسية التي يجب أخذها في الاعتبار عند التحضير لتدقيق أمن تكنولوجيا المعلومات.

- مراجعة سياسات وإجراءات الأمن السيبراني لمؤسستك

- تحديد الأنظمة والتطبيقات التي تحتاج إلى تدقيق

- توثيق نطاق ومتطلبات التدقيق

- التأكد من تكوين جميع الأجهزة المستخدمة من قبل الموظفين بشكل صحيح

- تحديد أي ثغرات أو مخاطر مرتبطة بممارسات الأمن السيبراني الحالية

- تقييم برامج تدريب التوعية الأمنية للموظفين

- الاختراق عبر الإنترنت اختبار أنظمتك وتطبيقاتك وفقًا للخطوط الأساسية المعمول بها أو أفضل الممارسات الصناعية

- تحديث تصحيحات النظام والبرمجيات

- مراجعة تكوينات جدار الحماية

- تنفيذ استراتيجيات كشف التطفل

ما الذي يجب عمله بعد تدقيق أمن تكنولوجيا المعلومات؟

بعد اكتمال تدقيق أمن تكنولوجيا المعلومات ، سيقوم المدقق بتجميع تقرير يتضمن النتائج والتوصيات. سيساعد التقرير في تحديد أي ثغرات أو أوجه قصور في وضع الأمن السيبراني لمؤسستك ويقترح طرقًا للتخفيف من هذه المخاطر.

يجب عليك أيضًا العمل مع المدقق لتطوير خطة عمل تتناول المشكلات المحددة في التقرير. يجب تنفيذ هذه الخطة في أقرب وقت ممكن لتقليل تعرضك للمخاطر وحماية مؤسستك من الهجمات الإلكترونية المحتملة.

خاتمة

أعطتك المقالة مقدمة عن عمليات تدقيق أمن تكنولوجيا المعلومات وجميع المفاهيم الأساسية المطلوبة لها. من المهم أن تستثمر الشركات في هذا الأمر ، حيث ستكون قادرة على توفير حماية أفضل لأصول البيانات الخاصة بها. ابحث عن أفضل مؤسسة لتلبية احتياجات تدقيق أمن تكنولوجيا المعلومات لديك للمساعدة في هذه الأمور التي تنطوي على سلامة شركتك.

المؤلف السيرة الذاتية: Ankit Pahuja هو قائد التسويق والمبشر في Astra Security. منذ أن بلغ سن الرشد (حرفيًا ، كان يبلغ من العمر 20 عامًا) ، بدأ في العثور على نقاط ضعف في مواقع الويب والبنى التحتية للشبكات. يتيح له بدء حياته المهنية كمهندس برمجيات في إحدى شركات يونيكورن تحويل "الهندسة في التسويق" إلى واقع ملموس. العمل بنشاط في مجال الأمن السيبراني لأكثر من عامين يجعله محترفًا مثاليًا للتسويق على شكل حرف T. إنكيت هو متحدث شغوف في مجال الأمان وقد ألقى العديد من المحادثات في الشركات الكبرى والشركات الناشئة في سن مبكرة والأحداث عبر الإنترنت.

لينكد إن: https://www.linkedin.com/in/ankit-pahuja/