Audits de sécurité informatique - Concepts clés

Publié: 2022-01-04L'audit de sécurité informatique est un élément essentiel de la stratégie de cyberdéfense de l'organisation, et il doit être planifié et exécuté avec soin. Les cyberrisques peuvent provenir de nombreuses sources telles que des mots de passe compromis, des appareils perdus ou volés contenant des données sensibles, des logiciels malveillants dans une pièce jointe à un e-mail ou un site Web qui compromet votre appareil ou votre réseau.

Il est essentiel de savoir dans quoi vous vous embarquez avant un audit de sécurité informatique . La première étape d'un audit consiste à comprendre les concepts clés tels que qu'est-ce qu'un audit de sécurité informatique, comment il fonctionne et pourquoi en avons-nous besoin ? Cet article répondra à ces questions et plus encore !

Que sont les audits de sécurité informatique ?

Un audit de sécurité informatique est l'examen complet de l'infrastructure et des opérations de technologie de l'information (TI) d'une organisation pour évaluer l'efficacité de ses contrôles de sécurité. L'objectif de toute organisation est d'avoir une confiance à 100 % dans ses cyberdéfense, mais ce n'est pas toujours possible. C'est là que les audits de sécurité informatique font leur entrée !

L'objectif d'un audit de sécurité informatique est d'identifier les domaines où des améliorations peuvent être apportées afin de réduire le risque cyber. Il fournit également l'assurance que les actifs informationnels de l'organisation sont protégés de manière adéquate.

Les audits de sécurité informatique sont souvent réalisés par des agences tierces spécialisées dans le domaine. Certaines de ces entreprises proposent des services d'audit de sécurité informatique internes et externes.

La sécurité informatique et les audits de sécurité informatique ne sont pas les mêmes. La sécurité informatique est un terme général pour tous les contrôles de cybersécurité de l'organisation, tandis que les audits de sécurité informatique vont en profondeur pour évaluer et découvrir les contrôles et les domaines de développement possibles.

Maintenant que nous avons couvert ce que sont les audits de sécurité informatique, voyons leur pertinence pour les entreprises !

Pourquoi les audits de sécurité informatique sont-ils importants ?

Les audits de sécurité informatique font partie intégrante de la stratégie de cyberdéfense de l'organisation. Le nombre de cyberattaques est en augmentation et les entreprises reconnaissent de plus en plus l'importance de mener régulièrement des audits de sécurité informatique pour protéger leurs données et leurs systèmes. Un audit peut aider à identifier les vulnérabilités avant qu'elles ne soient exploitées par des pirates, et il peut également aider à garantir que votre organisation répond aux exigences de conformité.

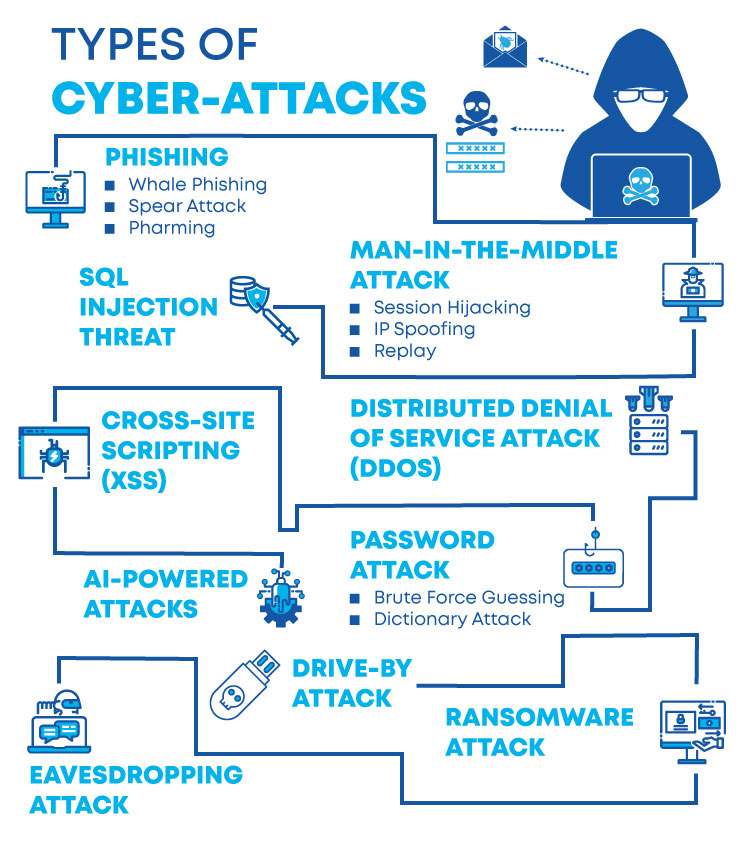

Afin de comprendre pourquoi les audits de sécurité informatique sont importants, nous devons d'abord examiner les différents types de cyberattaques auxquelles les entreprises sont confrontées au quotidien.

Types de cyberattaques :

Il existe de nombreux types de cyberattaques dont les entreprises peuvent être victimes, mais certaines des plus courantes incluent :

- Attaques de phishing

- Attaques par déni de service (DoS)

- Attaques de logiciels malveillants et de rançongiciels

Il est important de noter que toutes les cyberattaques ne sont pas à grande échelle, beaucoup peuvent être assez petites mais toujours très nuisibles. Même si vous pensez que votre entreprise est trop petite ou insignifiante pour être ciblée par des pirates, vous devez quand même effectuer des audits de sécurité informatique réguliers à titre préventif. Dans des circonstances réelles, la sécurité de l'élément cloud est couramment exploitée. Une instance AWS non sécurisée expose l'ensemble de vos données commerciales et clients aux pirates, et si elle est compromise, elle peut avoir de graves conséquences pour la réputation de votre marque, la confiance des consommateurs et les revenus. Par conséquent, il est également essentiel d'effectuer un audit de sécurité AWS pendant qu'il est encore temps.

Comment les rapports d'audit de sécurité informatique aident-ils les entreprises ?

Un rapport d'audit de sécurité informatique fournit un résumé détaillé des conclusions d'une mission d'audit, ainsi que des recommandations pour améliorer votre position en matière de cybersécurité. L'audit fournira également la preuve que votre entreprise fait de son mieux pour se protéger contre les menaces telles que les attaques de logiciels malveillants, les rançongiciels, le vol de données, etc. Le rapport peut être utilisé pour fournir des preuves de diligence raisonnable en cas de violation de données ou d'autres cyber incident, ainsi que les demandes de soutien de financement pour améliorer les défenses de cybersécurité de votre organisation.

L'objectif principal d'un rapport d'audit de sécurité informatique externe est de mettre en évidence les risques afin que vous puissiez les hiérarchiser en fonction de l'impact potentiel qu'ils peuvent avoir sur les clients ou les opérations commerciales s'ils ne sont pas traités. Les informations fournies dans le rapport doivent être exploitables afin de guider les équipes de direction dans les changements nécessaires pour améliorer la posture globale de cybersécurité dans un court laps de temps. Il devrait également encourager les cadres à tous les niveaux de l'organisation à mettre en œuvre des solutions proactives lorsqu'ils traitent des problèmes et des défis quotidiens.

Comment fonctionnent les audits de sécurité informatique ?

Comment ça marche? Le processus de réalisation d'un audit de sécurité informatique commence par la sélection d'une cible, qui peut aller d'un système ou d'une application spécifique à l'ensemble du réseau. Une fois la cible sélectionnée, les auditeurs examineront la documentation pertinente, telle que les politiques et procédures, les paramètres de configuration et les rapports de vulnérabilité.

La portée d'un audit de sécurité informatique varie en fonction des besoins de votre organisation, mais il implique généralement un examen complet de tous les aspects liés à la cyberdéfense tels que la protection par mot de passe, les pare-feu, la configuration du réseau et les politiques de cryptage, entre autres.

L'agence chargée de l'évaluation examinera dans quelle mesure chaque contrôle est mis en œuvre et s'il travaille efficacement pour réduire l'exposition aux risques. Ensuite, ils testeront les systèmes et les applications par rapport aux références établies ou aux meilleures pratiques de l'industrie en utilisant à la fois des outils automatisés et une analyse manuelle. Enfin, ils produiront un rapport comprenant des conclusions et des recommandations.

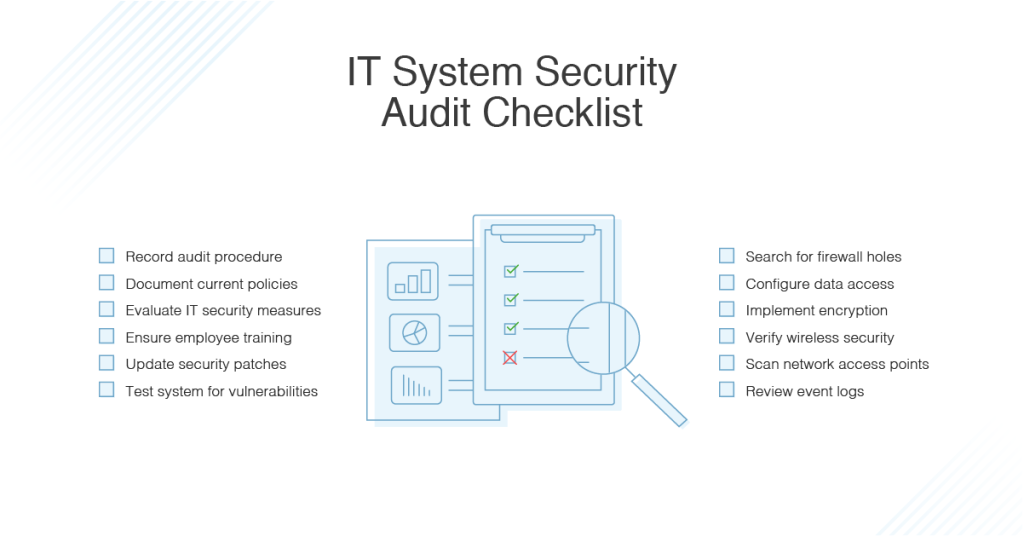

Qu'est-ce qu'une liste de contrôle d'audit de sécurité informatique ?

Une liste de contrôle d'audit de sécurité informatique est une liste complète des éléments qui doivent être vérifiés lors d'un audit de sécurité informatique externe ou interne. Une liste de contrôle typique utilisée lors d'un audit de sécurité informatique externe ou interne comprend :

- Pratiques de gestion des mots de passe

- Mises à jour de sécurité

- Configuration et gestion du pare-feu (interne)

- Sécurité par pare-feu externe

- Politiques, procédures et outils de détection des intrusions

- Outils et technologies de surveillance de la cybersécurité utilisés

- Pratiques de filtrage anti-spam

- Protocoles de cryptage pour le stockage et la transmission de données sensibles

- Procédures et outils de gestion des correctifs logiciels

- Politiques de sécurité des appareils mobiles, processus tels que les tests de pénétration des applications mobiles

- Systèmes d'exploitation tels que Windows Server, systèmes basés sur Unix/Linux

- Stratégies de prévention des pertes de données

- Contrôles de gestion de contenu

- Bonnes pratiques pour les employés

Comment se préparer à un audit de sécurité informatique ?

La première étape pour préparer votre organisation à subir un audit de sécurité informatique externe ou interne est une bonne planification. Vous devrez identifier toutes les informations qui seront nécessaires à l'agence effectuant l'évaluation, telles que les mots de passe, les configurations réseau, entre autres, afin qu'elle puisse effectuer un examen approfondi des capacités de cyberdéfense de vos systèmes. De cette façon, vous obtiendrez des résultats précis avec des recommandations détaillées sur la meilleure façon d'améliorer vos défenses contre les menaces de cybersécurité.

Voyons maintenant quelques-uns des points clés à prendre en compte lors de la préparation d'un audit de sécurité informatique.

- Examiner les politiques et procédures de cybersécurité de votre organisation

- Identifier les systèmes et les applications qui doivent être audités

- Documenter la portée et les exigences de l'audit

- S'assurer que tous les appareils utilisés par les employés sont correctement configurés

- Identifier les lacunes ou les risques associés à vos pratiques actuelles en matière de cybersécurité

- Évaluation des programmes de formation de sensibilisation à la sécurité pour les employés

- Test de pénétration en ligne de vos systèmes et applications par rapport aux références établies ou aux meilleures pratiques de l'industrie

- Mise à jour des correctifs système et des logiciels

- Examen des configurations de pare-feu

- Mise en place de stratégies de détection d'intrusion

Que faire après un audit de sécurité informatique ?

Une fois l'audit de sécurité informatique terminé, l'auditeur rédigera un rapport contenant ses conclusions et ses recommandations. Le rapport aidera à identifier les lacunes ou les lacunes dans la posture de cybersécurité de votre organisation et suggérera des moyens d'atténuer ces risques.

Vous devez également travailler avec l'auditeur pour élaborer un plan d'action qui traitera les problèmes identifiés dans le rapport. Ce plan doit être mis en œuvre dès que possible pour réduire votre exposition aux risques et protéger votre organisation des cyberattaques potentielles.

Conclusion

L'article vous a donné une introduction aux audits de sécurité informatique et à tous les concepts clés qui leur sont nécessaires. Il est important que les entreprises investissent dans ce domaine, car elles seront en mesure d'assurer une meilleure protection de leurs actifs de données. Trouvez la meilleure organisation pour répondre à vos besoins d'audit de sécurité informatique afin de vous aider à résoudre ces problèmes impliquant la sécurité de votre entreprise.

Biographie de l' auteur : Ankit Pahuja est responsable marketing et évangéliste chez Astra Security. Depuis son âge adulte (littéralement, il avait 20 ans), il a commencé à trouver des vulnérabilités dans les sites Web et les infrastructures de réseau. Commencer sa carrière professionnelle en tant qu'ingénieur logiciel chez l'une des licornes lui permet de concrétiser "l'ingénierie en marketing". Travailler activement dans le domaine de la cybersécurité pendant plus de 2 ans fait de lui le parfait professionnel du marketing en forme de T. Ankit est un conférencier passionné dans le domaine de la sécurité et a prononcé diverses conférences dans des entreprises de premier plan, des startups en début de carrière et des événements en ligne.

Linkedin : https://www.linkedin.com/in/ankit-pahuja/