IT-Sicherheitsaudits – Schlüsselkonzepte

Veröffentlicht: 2022-01-04Das IT-Sicherheitsaudit ist ein kritischer Bestandteil der Cyber-Abwehrstrategie des Unternehmens und muss sorgfältig geplant und durchgeführt werden. Cyber-Risiken können aus vielen Quellen stammen, wie z. B. kompromittierte Passwörter, verlorene oder gestohlene Geräte mit sensiblen Daten darauf, Malware in einem E-Mail-Anhang oder einer Website, die Ihr Gerät oder Netzwerk kompromittiert.

Vor einem IT-Sicherheitsaudit ist es wichtig zu wissen, worauf Sie sich einlassen. Der erste Schritt bei einem Audit besteht darin, die Schlüsselkonzepte zu verstehen, z. B. was ist ein IT-Sicherheitsaudit, wie es funktioniert und warum wir es brauchen? Dieser Artikelbeitrag wird diese Fragen und mehr beantworten!

Was sind IT-Sicherheitsaudits?

Ein IT-Sicherheitsaudit ist die umfassende Untersuchung der IT-Infrastruktur und -Operationen einer Organisation, um die Wirksamkeit ihrer Sicherheitskontrollen zu bewerten. Das Ziel jeder Organisation ist es, hundertprozentiges Vertrauen in ihre Cyberabwehr zu haben, aber das ist nicht immer möglich. Hier setzen IT-Sicherheitsaudits an!

Ziel eines IT-Sicherheitsaudits ist es, Bereiche zu identifizieren, in denen Verbesserungen vorgenommen werden können, um das Cyber-Risiko zu reduzieren. Es bietet auch die Gewissheit, dass die Informationsbestände der Organisation angemessen geschützt sind.

IT-Sicherheitsaudits werden häufig von auf diesem Gebiet spezialisierten Drittagenturen durchgeführt. Einige dieser Unternehmen bieten sowohl interne als auch externe IT-Sicherheitsprüfungsdienste an.

IT-Sicherheit und IT-Sicherheitsaudit sind nicht dasselbe. IT-Sicherheit ist ein weit gefasster Begriff für alle Cyber-Sicherheitskontrollen der Organisation, während IT-Sicherheitsaudits in die Tiefe gehen, um Kontrollen und Bereiche möglicher Entwicklung zu bewerten und zu entdecken.

Nachdem wir uns nun damit befasst haben, was IT-Sicherheitsaudits sind, wollen wir ihre Relevanz für Unternehmen überprüfen!

Warum sind IT-Sicherheitsaudits wichtig?

IT-Sicherheitsaudits sind ein integraler Bestandteil der Cyber-Abwehrstrategie des Unternehmens. Die Zahl der Cyberangriffe nimmt zu und Unternehmen erkennen zunehmend die Bedeutung regelmäßiger IT-Sicherheitsaudits zum Schutz ihrer Daten und Systeme. Ein Audit kann helfen, Schwachstellen zu identifizieren, bevor sie von Hackern ausgenutzt werden, und es kann auch dazu beitragen, sicherzustellen, dass Ihr Unternehmen die Compliance-Anforderungen erfüllt.

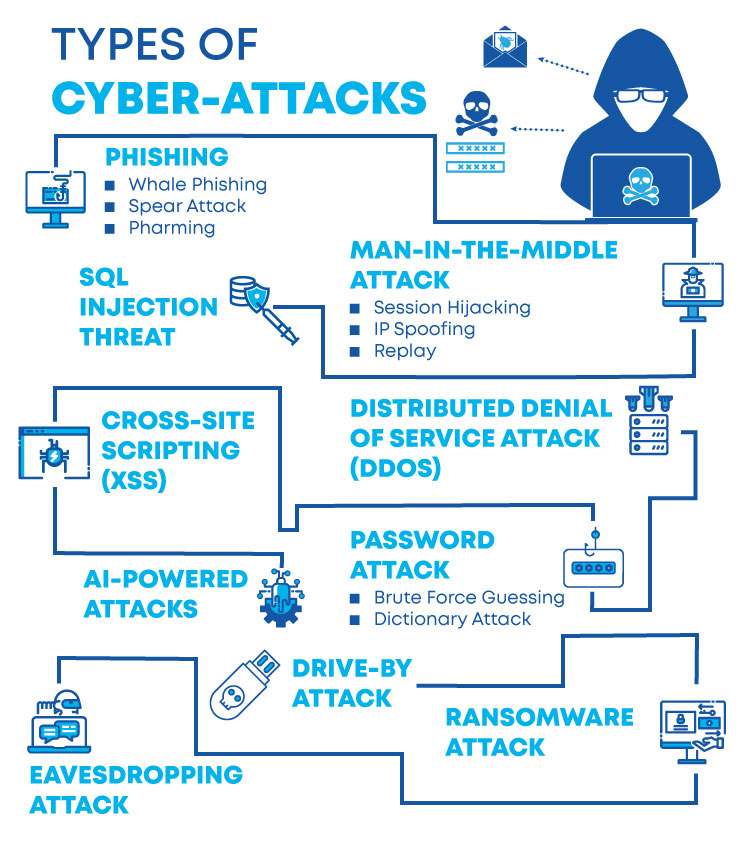

Um zu verstehen, warum IT-Sicherheitsaudits wichtig sind, müssen wir uns zunächst die verschiedenen Arten von Cyberangriffen ansehen, denen Unternehmen täglich ausgesetzt sind.

Arten von Cyberangriffen:

Es gibt viele verschiedene Arten von Cyberangriffen, denen Unternehmen zum Opfer fallen können, aber einige der häufigsten sind:

- Phishing-Angriffe

- Denial-of-Service (DoS)-Angriffe

- Malware- und Ransomware-Angriffe

Es ist wichtig zu beachten, dass nicht alle Cyberangriffe groß angelegt sind, viele können recht klein, aber dennoch sehr schädlich sein. Auch wenn Sie der Meinung sind, dass Ihr Unternehmen zu klein oder zu unbedeutend für Hacker ist, sollten Sie dennoch regelmäßige IT-Sicherheitsaudits als vorbeugende Maßnahme durchführen. Unter realen Umständen wird die Sicherheit im Cloud-Element häufig ausgenutzt. Eine unsichere AWS-Instanz setzt Ihre gesamten Geschäfts- und Kundendaten Hackern aus, und wenn sie kompromittiert wird, kann dies schwerwiegende Folgen für den Ruf Ihrer Marke, das Vertrauen der Verbraucher und das Einkommen haben. Daher ist es auch wichtig, ein AWS-Sicherheitsaudit durchzuführen, solange noch Zeit ist.

Wie helfen IT-Sicherheitsauditberichte Unternehmen?

Ein IT-Sicherheitsprüfungsbericht bietet eine detaillierte Zusammenfassung der Ergebnisse eines Prüfungsauftrags sowie Empfehlungen zur Verbesserung Ihrer Cybersicherheitslage. Das Audit liefert auch den Nachweis, dass Ihr Unternehmen sein Bestes tut, um sich vor Bedrohungen wie Malware-Angriffen, Ransomware, Datendiebstahl usw. zu schützen. Der Bericht kann verwendet werden, um im Falle einer Datenpanne oder eines anderen Cyberangriffs den Nachweis der gebotenen Sorgfalt zu erbringen Vorfall sowie Supportanfragen zur Finanzierung zur Verbesserung der Cybersicherheitsabwehr Ihres Unternehmens.

Das Hauptziel eines externen IT-Sicherheitsauditberichts besteht darin, Risiken hervorzuheben, damit Sie sie basierend auf den potenziellen Auswirkungen, die sie auf Kunden oder den Geschäftsbetrieb haben können, wenn sie nicht behandelt werden, priorisieren können. Die im Bericht enthaltenen Informationen sollten umsetzbar sein, damit sie Managementteams durch alle erforderlichen Änderungen führen können, die zur Verbesserung der allgemeinen Cybersicherheitslage innerhalb eines kurzen Zeitrahmens erforderlich sind. Es sollte auch Führungskräfte auf allen Ebenen im gesamten Unternehmen ermutigen, proaktive Lösungen im Umgang mit alltäglichen Routineproblemen und Herausforderungen umzusetzen.

Wie funktionieren IT-Sicherheitsaudits?

Wie funktioniert es? Der Prozess der Durchführung eines IT-Sicherheitsaudits beginnt mit der Auswahl eines Ziels, das alles sein kann, von einem bestimmten System oder einer Anwendung bis hin zum gesamten Netzwerk. Sobald das Ziel ausgewählt ist, überprüfen Prüfer die relevante Dokumentation wie Richtlinien und Verfahren, Konfigurationseinstellungen und Schwachstellenberichte.

Der Umfang eines IT-Sicherheitsaudits hängt von den Anforderungen Ihres Unternehmens ab, beinhaltet jedoch im Allgemeinen eine umfassende Überprüfung aller Aspekte im Zusammenhang mit der Cyberabwehr, wie unter anderem Passwortschutz, Firewalls, Netzwerkkonfiguration und Verschlüsselungsrichtlinien.

Die Behörde, die die Bewertung durchführt, prüft, wie gut jede Kontrolle implementiert ist und ob sie effektiv daran arbeitet, das Risiko zu reduzieren. Als nächstes testen sie die Systeme und Anwendungen anhand etablierter Baselines oder bewährter Verfahren der Branche, wobei sie sowohl automatisierte Tools als auch manuelle Analysen verwenden. Schließlich werden sie einen Bericht erstellen, der Erkenntnisse und Empfehlungen enthält.

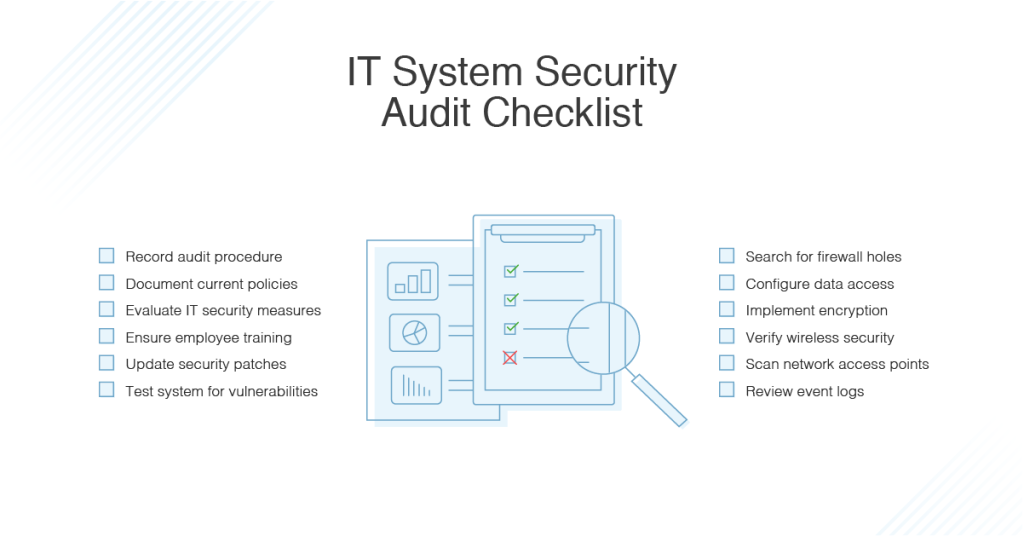

Was ist eine Checkliste für IT-Sicherheitsaudits?

Eine Checkliste für IT-Sicherheitsaudits ist eine umfassende Liste von Punkten, die während eines externen oder internen IT-Sicherheitsaudits überprüft werden müssen. Eine typische Checkliste, die während eines externen oder internen IT-Sicherheitsaudits verwendet wird, umfasst:

- Praktiken der Passwortverwaltung

- Sicherheitsupdates

- Firewall-Konfiguration und -Verwaltung (intern)

- Externe Firewall-Sicherheit

- Richtlinien, Verfahren und Tools zur Erkennung von Eindringlingen

- Verwendete Tools und Technologien zur Überwachung der Cybersicherheit

- Spam-Filterpraktiken

- Verschlüsselungsprotokolle für die Speicherung und Übertragung sensibler Daten

- Software-Patch-Management-Verfahren und -Tools

- Sicherheitsrichtlinien für mobile Geräte, Prozesse wie Mobile Application Penetration Testing

- Betriebssysteme wie Windows Server, Unix/Linux-basierte Systeme

- Strategien zur Verhinderung von Datenverlust

- Content-Management-Steuerelemente

- Best Practices für Mitarbeiter

Wie bereitet man sich auf ein IT-Sicherheitsaudit vor?

Der erste Schritt zur Vorbereitung Ihres Unternehmens auf ein externes oder internes IT-Sicherheitsaudit ist die richtige Planung. Sie müssen alle Informationen identifizieren, die von der Behörde benötigt werden, die die Bewertung durchführt, wie Passwörter, Netzwerkkonfigurationen und andere Dinge, damit sie eine gründliche Überprüfung der Cyber-Abwehrfähigkeiten Ihrer Systeme durchführen kann. Auf diese Weise erhalten Sie genaue Ergebnisse mit detaillierten Empfehlungen, wie Sie Ihre Abwehrmaßnahmen gegen Cybersicherheitsbedrohungen am besten verbessern können.

Lassen Sie uns nun einen Blick auf einige der wichtigsten Punkte werfen, die bei der Vorbereitung auf ein IT-Sicherheitsaudit berücksichtigt werden sollten.

- Überprüfung der Cybersicherheitsrichtlinien und -verfahren Ihres Unternehmens

- Identifizieren von Systemen und Anwendungen, die geprüft werden müssen

- Dokumentieren des Umfangs und der Anforderungen des Audits

- Sicherstellen, dass alle von den Mitarbeitern verwendeten Geräte korrekt konfiguriert sind

- Identifizieren Sie alle Lücken oder Risiken, die mit Ihren aktuellen Cybersicherheitspraktiken verbunden sind

- Bewertung von Schulungsprogrammen zum Sicherheitsbewusstsein für Mitarbeiter

- Online-Penetrationstests Ihrer Systeme und Anwendungen anhand etablierter Baselines oder bewährter Verfahren der Branche

- Aktualisieren von Systempatches und Software

- Überprüfen von Firewall-Konfigurationen

- Implementierung von Strategien zur Erkennung von Eindringlingen

Was ist nach einem IT-Sicherheitsaudit zu tun?

Nach Abschluss des IT-Sicherheitsaudits erstellt der Auditor einen Bericht mit Feststellungen und Empfehlungen. Der Bericht hilft dabei, Lücken oder Mängel in der Cybersicherheitshaltung Ihres Unternehmens zu identifizieren und Möglichkeiten zur Minderung dieser Risiken vorzuschlagen.

Sie sollten auch mit dem Prüfer zusammenarbeiten, um einen Aktionsplan zu entwickeln, der die im Bericht identifizierten Probleme angeht. Dieser Plan sollte so schnell wie möglich umgesetzt werden, um Ihr Risiko zu reduzieren und Ihr Unternehmen vor potenziellen Cyberangriffen zu schützen.

Fazit

Der Artikel hat Ihnen eine Einführung in IT-Sicherheitsaudits und alle Schlüsselkonzepte gegeben, die dafür erforderlich sind. Es ist wichtig, dass Unternehmen hierin investieren, da sie ihre Datenbestände besser schützen können. Finden Sie die beste Organisation für Ihre Anforderungen an IT-Sicherheitsaudits, um Sie bei diesen Angelegenheiten zu unterstützen, die die Sicherheit Ihres Unternehmens betreffen.

Biografie des Autors: Ankit Pahuja ist Marketing Lead & Evangelist bei Astra Security. Seit seinem Erwachsenenalter (buchstäblich er war 20 Jahre alt) begann er, Schwachstellen in Websites und Netzwerkinfrastrukturen zu finden. Sein Berufseinstieg als Software Engineer bei einem der Unicorns ermöglicht es ihm, „Engineering in Marketing“ Wirklichkeit werden zu lassen. Seine mehr als 2-jährige aktive Arbeit im Bereich Cybersicherheit macht ihn zum perfekten T-förmigen Marketingprofi. Ankit ist ein begeisterter Redner im Sicherheitsbereich und hat verschiedene Vorträge in Top-Unternehmen, jungen Startups und Online-Veranstaltungen gehalten.

Linkedin: https://www.linkedin.com/in/ankit-pahuja/