Audyty bezpieczeństwa IT — kluczowe pojęcia

Opublikowany: 2022-01-04Audyt bezpieczeństwa IT jest krytyczną częścią strategii cyberobrony organizacji i musi być starannie zaplanowany i wykonany. Zagrożenia cybernetyczne mogą pochodzić z wielu źródeł, takich jak złamane hasła, zgubione lub skradzione urządzenia z poufnymi danymi, złośliwe oprogramowanie w załączniku do wiadomości e-mail lub witryna internetowa, która zagraża Twojemu urządzeniu lub sieci.

Przed audytem bezpieczeństwa IT ważne jest, aby wiedzieć, w co się zagłębiasz. Pierwszym krokiem w audycie jest zrozumienie kluczowych pojęć, takich jak: czym jest audyt bezpieczeństwa IT, jak to działa i dlaczego ich potrzebujemy? Ten post z artykułem odpowie na te pytania i nie tylko!

Czym są audyty bezpieczeństwa IT?

Audyt bezpieczeństwa IT to kompleksowe badanie infrastruktury informatycznej (IT) i operacji organizacji w celu oceny skuteczności stosowanych przez nią mechanizmów kontroli bezpieczeństwa. Celem każdej organizacji jest posiadanie 100% zaufania do swojej cyberobrony, ale nie zawsze jest to możliwe. Tu właśnie wpisują się audyty bezpieczeństwa IT!

Celem audytu bezpieczeństwa IT jest identyfikacja obszarów, w których można wprowadzić ulepszenia w celu zmniejszenia ryzyka cybernetycznego. Daje również pewność, że zasoby informacyjne organizacji są odpowiednio chronione.

Audyty bezpieczeństwa IT są często wykonywane przez agencje zewnętrzne, które specjalizują się w tej dziedzinie. Niektóre z tych firm oferują zarówno wewnętrzne, jak i zewnętrzne usługi audytu bezpieczeństwa IT.

Bezpieczeństwo IT i audyty bezpieczeństwa IT to nie to samo. Bezpieczeństwo IT to szerokie pojęcie dla wszystkich kontroli bezpieczeństwa cybernetycznego organizacji, podczas gdy audyty bezpieczeństwa IT są dogłębne w celu oceny i wykrycia kontroli i obszarów możliwego rozwoju.

Teraz, gdy omówiliśmy już, czym są audyty bezpieczeństwa IT, sprawdźmy ich znaczenie dla firm!

Dlaczego audyty bezpieczeństwa IT są ważne?

Audyty bezpieczeństwa IT są integralną częścią strategii cyberobrony organizacji. Liczba cyberataków rośnie, a firmy coraz częściej dostrzegają znaczenie przeprowadzania regularnych audytów bezpieczeństwa IT w celu ochrony swoich danych i systemów. Audyt może pomóc w zidentyfikowaniu luk w zabezpieczeniach, zanim zostaną one wykorzystane przez hakerów, a także może pomóc w upewnieniu się, że organizacja spełnia wymagania dotyczące zgodności.

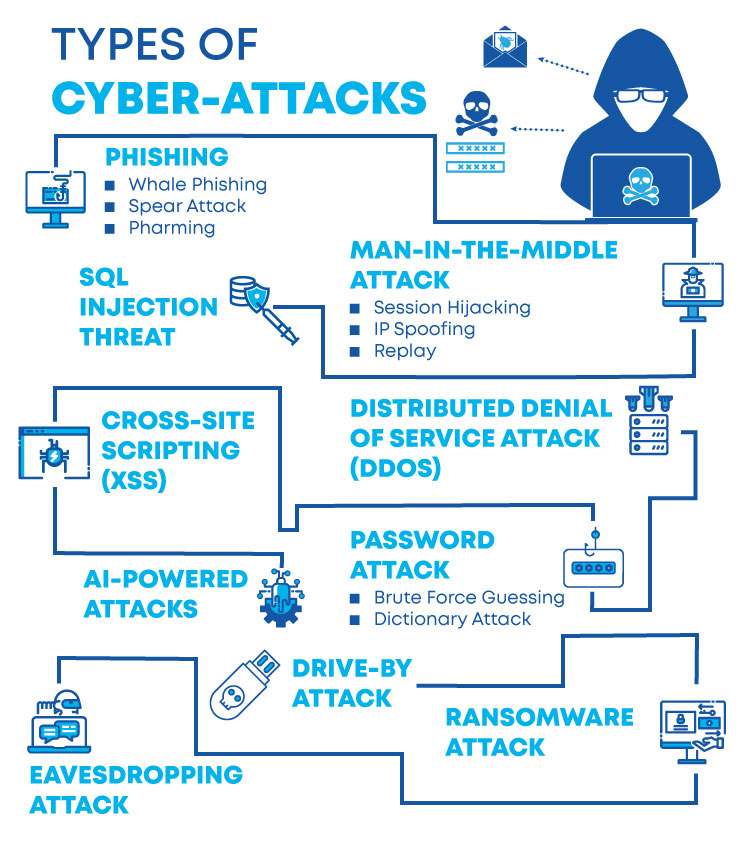

Aby zrozumieć, dlaczego audyty bezpieczeństwa IT są ważne, musimy najpierw przyjrzeć się różnym typom cyberataków, z którymi na co dzień borykają się firmy.

Rodzaje cyberataków:

Istnieje wiele różnych rodzajów cyberataków, których ofiarą mogą paść firmy, ale do najczęstszych należą:

- Ataki phishingowe

- Ataki typu „odmowa usługi” (DoS)

- Ataki złośliwego oprogramowania i oprogramowania ransomware

Należy zauważyć, że nie wszystkie cyberataki mają dużą skalę, wiele z nich może być dość małych, ale nadal bardzo szkodliwych. Nawet jeśli uważasz, że Twoja firma jest zbyt mała lub nieistotna dla hakerów, nadal powinieneś przeprowadzać regularne audyty bezpieczeństwa IT jako środek zapobiegawczy. W rzeczywistych warunkach powszechnie wykorzystuje się zabezpieczenia w elemencie chmury. Niezabezpieczona instancja AWS naraża całą Twoją firmę i dane klientów na hakerów, a jeśli zostanie naruszona, może mieć poważne konsekwencje dla reputacji Twojej marki, zaufania konsumentów i dochodów. W rezultacie bardzo ważne jest również przeprowadzenie audytu bezpieczeństwa AWS, gdy jest jeszcze czas.

W jaki sposób raporty z audytów bezpieczeństwa IT pomagają firmom?

Raport z audytu bezpieczeństwa IT zawiera szczegółowe podsumowanie ustaleń z audytu wraz z zaleceniami dotyczącymi poprawy postawy w zakresie cyberbezpieczeństwa. Audyt będzie również dowodem na to, że Twoja firma dokłada wszelkich starań, aby chronić się przed zagrożeniami, takimi jak ataki złośliwego oprogramowania, oprogramowanie ransomware, kradzież danych itp. Raport może być wykorzystany jako dowód zachowania należytej staranności w przypadku naruszenia danych lub innego cyberbezpieczeństwa incydent, a także prośby o wsparcie finansowe w celu poprawy ochrony cyberbezpieczeństwa w Twojej organizacji.

Głównym celem raportu z zewnętrznego audytu bezpieczeństwa IT jest zwrócenie uwagi na zagrożenia, dzięki czemu można nadać im priorytety w oparciu o potencjalny wpływ, jaki mogą mieć na klientów lub operacje biznesowe, jeśli nie zostaną uwzględnione. Informacje podane w raporcie powinny umożliwiać podjęcie działań, aby w krótkim czasie poprowadzić zespoły zarządzające przez wszelkie wymagane zmiany potrzebne do poprawy ogólnej postawy cyberbezpieczeństwa. Powinno również zachęcać kadrę kierowniczą na każdym szczeblu w całej organizacji do wdrażania proaktywnych rozwiązań w radzeniu sobie z codziennymi, rutynowymi problemami i wyzwaniami.

Jak działają audyty bezpieczeństwa IT?

Jak to działa? Proces przeprowadzania audytu bezpieczeństwa IT rozpoczyna się od wybrania celu, którym może być cokolwiek, od konkretnego systemu lub aplikacji po całą sieć. Po wybraniu celu audytorzy dokonają przeglądu odpowiedniej dokumentacji, takiej jak zasady i procedury, ustawienia konfiguracji i raporty o podatnościach.

Zakres audytu bezpieczeństwa IT różni się w zależności od potrzeb Twojej organizacji, ale zazwyczaj obejmuje kompleksowy przegląd wszystkich aspektów związanych z cyberobroną, takich jak między innymi ochrona hasłem, zapory ogniowe, konfiguracja sieci i zasady szyfrowania.

Agencja przeprowadzająca ocenę sprawdzi, jak dobrze wdrożona jest każda kontrola i czy działają one skutecznie w celu zmniejszenia narażenia na ryzyko. Następnie przetestują systemy i aplikacje pod kątem ustalonych punktów odniesienia lub najlepszych praktyk branżowych przy użyciu zarówno zautomatyzowanych narzędzi, jak i ręcznej analizy. Na koniec opracują raport zawierający ustalenia i zalecenia.

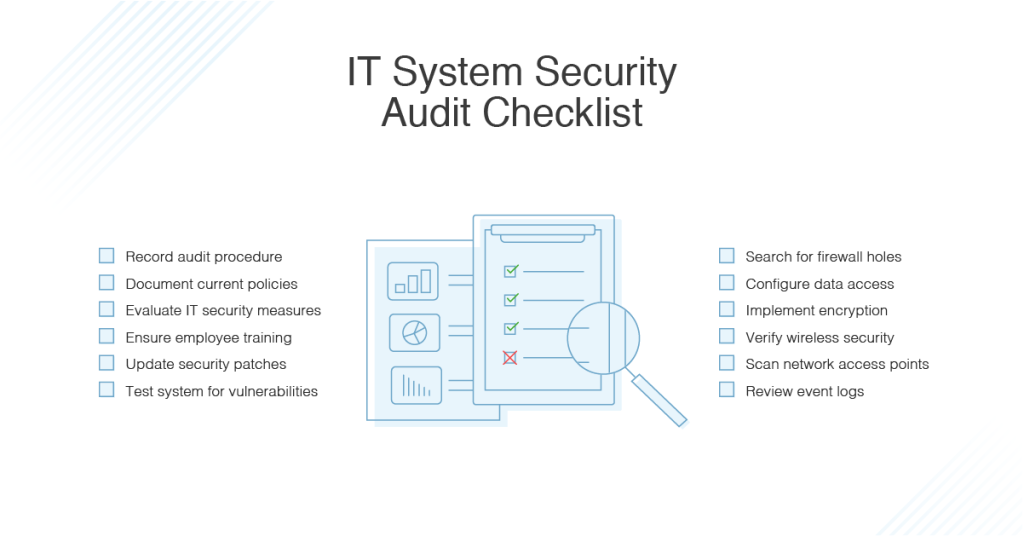

Co to jest lista kontrolna audytu bezpieczeństwa IT?

Lista kontrolna audytu bezpieczeństwa IT to wyczerpująca lista elementów, które należy sprawdzić podczas zewnętrznego lub wewnętrznego audytu bezpieczeństwa IT. Typowa lista kontrolna stosowana podczas zewnętrznego lub wewnętrznego audytu bezpieczeństwa IT obejmuje:

- Praktyki zarządzania hasłami

- Aktualizacje bezpieczeństwa

- Konfiguracja i zarządzanie zaporą (wewnętrzną)

- Ochrona zewnętrznej zapory

- Zasady, procedury i narzędzia wykrywania włamań

- Wykorzystywane narzędzia i technologie monitorowania cyberbezpieczeństwa

- Praktyki filtrowania spamu

- Protokoły szyfrowania do przechowywania i przesyłania wrażliwych danych

- Procedury i narzędzia do zarządzania poprawkami oprogramowania

- Zasady bezpieczeństwa urządzeń mobilnych, procesy takie jak Testowanie penetracji aplikacji mobilnych

- Systemy operacyjne, takie jak Windows Server, systemy oparte na Unix/Linux

- Strategie zapobiegania utracie danych

- Kontrola zarządzania treścią

- Najlepsze praktyki dla pracowników

Jak przygotować się do audytu bezpieczeństwa IT?

Pierwszym krokiem w przygotowaniu Twojej organizacji do poddania się zewnętrznemu lub wewnętrznemu audytowi bezpieczeństwa IT jest odpowiednie planowanie. Będziesz musiał zidentyfikować wszystkie informacje, które będą potrzebne agencji przeprowadzającej ocenę, takie jak hasła, konfiguracje sieci, między innymi, aby mogła przeprowadzić dokładny przegląd możliwości cyberobrony Twoich systemów. W ten sposób uzyskasz dokładne wyniki ze szczegółowymi zaleceniami, jak najlepiej ulepszyć ochronę przed zagrożeniami cyberbezpieczeństwa.

Przyjrzyjmy się teraz niektórym kluczowym punktom, które należy wziąć pod uwagę przygotowując się do audytu bezpieczeństwa IT.

- Przegląd zasad i procedur cyberbezpieczeństwa w Twojej organizacji

- Identyfikacja systemów i aplikacji wymagających audytu

- Dokumentowanie zakresu i wymagań audytu

- Zapewnienie poprawnej konfiguracji wszystkich urządzeń używanych przez pracowników

- Identyfikacja wszelkich luk lub zagrożeń związanych z Twoimi obecnymi praktykami w zakresie cyberbezpieczeństwa

- Ocena programów szkoleniowych dla pracowników w zakresie świadomości bezpieczeństwa

- Penetracja online Testowanie systemów i aplikacji pod kątem ustalonych wartości bazowych lub najlepszych praktyk branżowych

- Aktualizowanie poprawek systemowych i oprogramowania

- Przeglądanie konfiguracji zapory

- Wdrażanie strategii wykrywania włamań

Co należy zrobić po audycie bezpieczeństwa IT?

Po zakończeniu audytu bezpieczeństwa IT audytor sporządzi raport zawierający ustalenia i zalecenia. Raport pomoże zidentyfikować wszelkie luki lub niedociągnięcia w postawie cyberbezpieczeństwa Twojej organizacji i zasugeruje sposoby ograniczenia tych zagrożeń.

Powinieneś również współpracować z audytorem w celu opracowania planu działania, który zajmie się kwestiami wskazanymi w raporcie. Plan ten powinien zostać wdrożony jak najszybciej, aby zmniejszyć narażenie na ryzyko i chronić organizację przed potencjalnymi cyberatakami.

Wniosek

W artykule przedstawiono wprowadzenie do audytów bezpieczeństwa IT i wszystkich kluczowych pojęć, które są dla nich wymagane. Ważne jest, aby firmy w to inwestowały, ponieważ będą w stanie zapewnić lepszą ochronę swoich zasobów danych. Znajdź najlepszą organizację, która zajmie się audytem bezpieczeństwa IT, aby pomóc w tych sprawach dotyczących bezpieczeństwa Twojej firmy.

Bio autora: Ankit Pahuja jest kierownikiem marketingu i ewangelistą w firmie Astra Security. Odkąd osiągnął dorosłość (dosłownie miał 20 lat), zaczął znajdować luki w zabezpieczeniach witryn internetowych i infrastruktur sieciowych. Rozpoczęcie kariery zawodowej jako inżynier oprogramowania u jednego z jednorożców umożliwia mu urzeczywistnienie „inżynierii w marketingu”. Aktywna praca w przestrzeni cyberbezpieczeństwa od ponad 2 lat czyni go idealnym specjalistą od marketingu w kształcie litery T. Ankit jest zapalonym mówcą w przestrzeni bezpieczeństwa i wygłaszał różne prelekcje w najlepszych firmach, młodych start-upach i wydarzeniach online.

Linkedin: https://www.linkedin.com/in/ankit-pahuja/