Audit di sicurezza IT: concetti chiave

Pubblicato: 2022-01-04L'audit della sicurezza IT è una parte fondamentale della strategia di difesa informatica dell'organizzazione e deve essere pianificato ed eseguito con attenzione. I rischi informatici possono derivare da molte fonti come password compromesse, dispositivi smarriti o rubati con dati sensibili, malware in un allegato e-mail o un sito Web che compromette il dispositivo o la rete.

È fondamentale sapere che cosa stai approfondendo prima di un audit di sicurezza IT . Il primo passo in un audit è comprendere i concetti chiave come che cos'è un audit di sicurezza IT, come funziona e perché ne abbiamo bisogno? Questo articolo risponderà a queste domande e molto altro!

Cosa sono gli audit di sicurezza IT?

Un audit di sicurezza IT è l'esame completo dell'infrastruttura e delle operazioni IT (Information Technology) di un'organizzazione per valutare l'efficacia dei suoi controlli di sicurezza. L'obiettivo di qualsiasi organizzazione è avere fiducia al 100% nelle proprie difese informatiche, ma ciò non è sempre possibile. È qui che entrano in gioco gli audit di sicurezza IT!

L'obiettivo di un audit di sicurezza IT è identificare le aree in cui è possibile apportare miglioramenti al fine di ridurre il rischio informatico. Fornisce inoltre la garanzia che le risorse informative dell'organizzazione siano adeguatamente protette.

Gli audit di sicurezza IT vengono spesso eseguiti da agenzie di terze parti specializzate nel settore. Alcune di queste aziende offrono servizi di audit di sicurezza IT interni ed esterni.

La sicurezza informatica e gli audit di sicurezza informatica non sono la stessa cosa. Sicurezza IT è un termine ampio per tutti i controlli di sicurezza informatica dell'organizzazione, mentre gli audit di sicurezza IT vanno in profondità per valutare e scoprire i controlli e le aree di possibile sviluppo.

Ora che abbiamo spiegato cosa sono gli audit di sicurezza IT, diamo un'occhiata alla loro rilevanza per le aziende!

Perché gli audit di sicurezza IT sono importanti?

Gli audit di sicurezza IT sono parte integrante della strategia di difesa informatica dell'organizzazione. Il numero di attacchi informatici è in aumento e le aziende stanno riconoscendo sempre più l'importanza di condurre controlli di sicurezza IT regolari per proteggere i propri dati e sistemi. Un controllo può aiutare a identificare le vulnerabilità prima che vengano sfruttate dagli hacker e può anche aiutare a garantire che l'organizzazione soddisfi i requisiti di conformità.

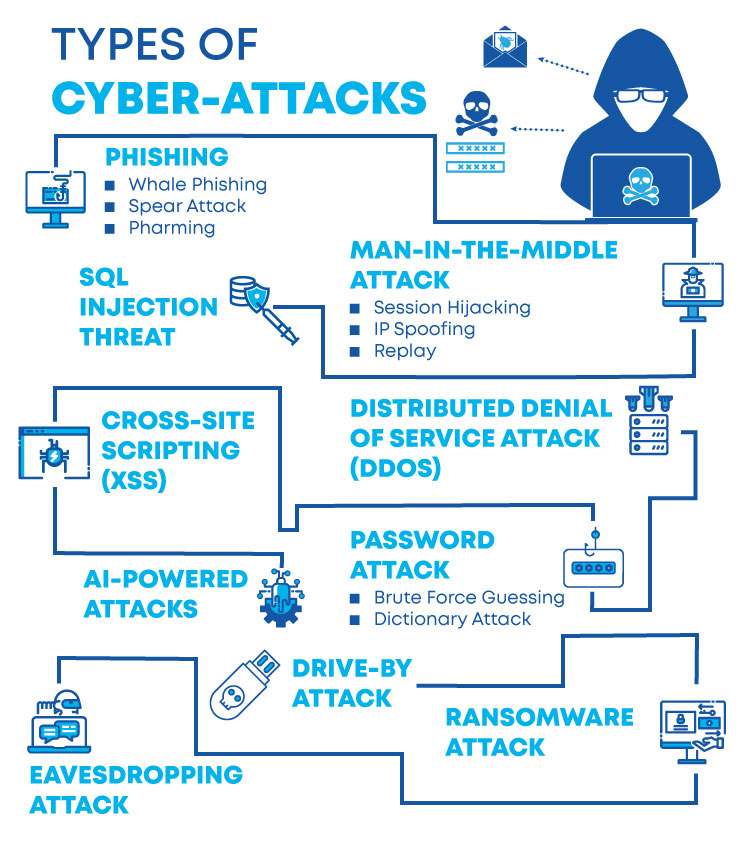

Per capire perché gli audit di sicurezza IT sono importanti, dobbiamo prima dare un'occhiata ai diversi tipi di attacchi informatici che le aziende devono affrontare quotidianamente.

Tipi di attacchi informatici:

Esistono molti tipi diversi di attacchi informatici di cui le aziende possono essere vittime, ma alcuni dei più comuni includono:

- Attacchi di phishing

- Attacchi Denial of Service (DoS).

- Attacchi malware e ransomware

È importante notare che non tutti gli attacchi informatici sono su larga scala, molti possono essere piuttosto piccoli ma comunque molto dannosi. Anche se ritieni che la tua azienda sia troppo piccola o insignificante per essere presa di mira dagli hacker, dovresti comunque condurre controlli di sicurezza IT regolari come misura preventiva. In circostanze reali, la sicurezza nell'elemento cloud viene comunemente sfruttata. Un'istanza AWS non sicura espone l'intera azienda e i dati dei clienti agli hacker e, se compromessa, potrebbe avere gravi conseguenze per la reputazione, la fiducia dei consumatori e il reddito del tuo marchio. Di conseguenza, è anche fondamentale eseguire un audit di sicurezza AWS quando c'è ancora tempo.

In che modo i report di audit sulla sicurezza IT aiutano le aziende?

Un rapporto di audit sulla sicurezza IT fornisce un riepilogo dettagliato dei risultati di un incarico di audit, insieme a consigli per migliorare il proprio approccio alla sicurezza informatica. L'audit fornirà anche la prova che la tua azienda sta facendo del suo meglio per proteggersi da minacce come attacchi di malware, ransomware, furto di dati, ecc. Il rapporto può essere utilizzato per fornire prove di due diligence in caso di violazione dei dati o altro cyber incidente, nonché richieste di supporto per finanziamenti per migliorare le difese della sicurezza informatica della tua organizzazione.

L'obiettivo principale di un report di audit di sicurezza IT esterno è evidenziare i rischi in modo da poterli assegnare priorità in base al potenziale impatto che potrebbero avere sui clienti o sulle operazioni aziendali se non affrontati. Le informazioni fornite nel rapporto dovrebbero essere utilizzabili in modo da poter guidare i team di gestione attraverso tutte le modifiche necessarie per migliorare la posizione generale della sicurezza informatica in un breve lasso di tempo. Dovrebbe inoltre incoraggiare i dirigenti a tutti i livelli dell'organizzazione a implementare soluzioni proattive quando affrontano problemi e sfide quotidiane di routine.

Come funzionano gli audit di sicurezza IT?

Come funziona? Il processo di conduzione di un audit di sicurezza IT inizia con la selezione di un obiettivo, che potrebbe essere qualsiasi cosa, da un sistema o un'applicazione specifici all'intera rete. Una volta selezionato l'obiettivo, i revisori esamineranno la documentazione pertinente come politiche e procedure, impostazioni di configurazione e rapporti di vulnerabilità.

L'ambito di un audit di sicurezza IT varia a seconda delle esigenze dell'organizzazione, ma in genere comporta una revisione completa di tutti gli aspetti relativi alla difesa informatica come protezione tramite password, firewall, configurazione di rete e criteri di crittografia, tra gli altri.

L'agenzia che conduce la valutazione esaminerà quanto bene ogni controllo è implementato e se stanno lavorando efficacemente per ridurre l'esposizione al rischio. Successivamente, testeranno i sistemi e le applicazioni rispetto a linee di base consolidate o alle migliori pratiche del settore utilizzando sia strumenti automatizzati che analisi manuali. Infine, produrranno un rapporto che include risultati e raccomandazioni.

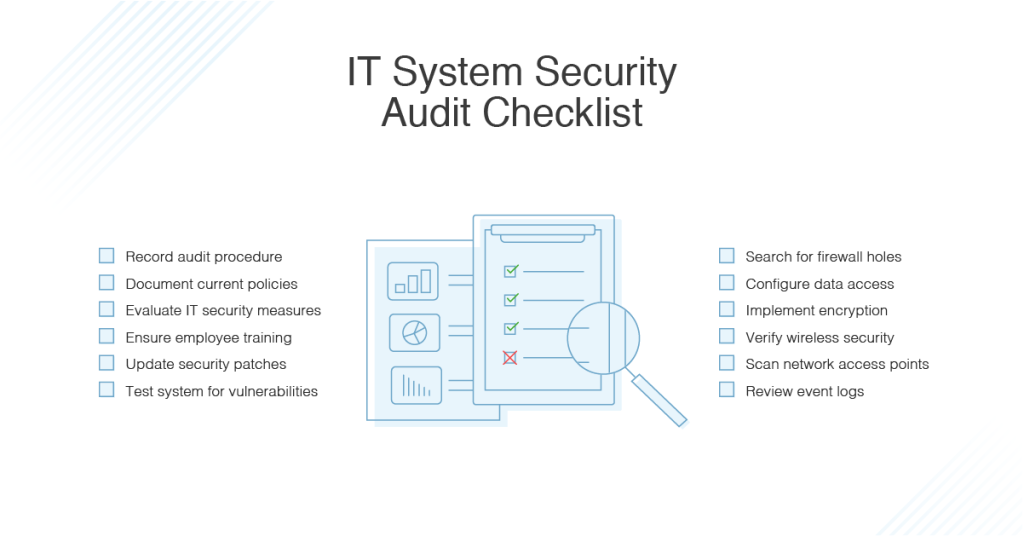

Che cos'è un elenco di controllo per l'audit della sicurezza IT?

Un elenco di controllo della sicurezza IT è un elenco completo di elementi che devono essere controllati durante un audit della sicurezza IT esterno o interno. Un tipico elenco di controllo utilizzato durante un audit di sicurezza IT esterno o interno include:

- Pratiche di gestione delle password

- Aggiornamenti di sicurezza

- Configurazione e gestione del firewall (interno)

- Protezione del firewall esterno

- Politiche, procedure e strumenti di rilevamento delle intrusioni

- Strumenti e tecnologie di monitoraggio della sicurezza informatica utilizzati

- Pratiche di filtro antispam

- Protocolli di crittografia per l'archiviazione e la trasmissione di dati sensibili

- Procedure e strumenti di gestione delle patch software

- Politiche di sicurezza dei dispositivi mobili, processi come il test di penetrazione delle applicazioni mobili

- Sistemi operativi come Windows Server, sistemi basati su Unix/Linux

- Strategie di prevenzione della perdita di dati

- Controlli di gestione dei contenuti

- Migliori pratiche per i dipendenti

Come prepararsi per un audit di sicurezza IT?

Il primo passo per preparare la tua organizzazione a sottoporsi a un audit di sicurezza IT esterno o interno è una pianificazione adeguata. Dovrai identificare tutte le informazioni che saranno necessarie all'agenzia che conduce la valutazione, come password, configurazioni di rete, tra le altre cose, in modo che possano condurre un'analisi approfondita delle capacità di difesa informatica dei tuoi sistemi. In questo modo otterrai risultati accurati con consigli dettagliati su come migliorare al meglio le tue difese contro le minacce alla sicurezza informatica.

Ora diamo un'occhiata ad alcuni dei punti chiave che dovrebbero essere considerati quando ci si prepara per un audit di sicurezza IT.

- Revisione delle politiche e delle procedure di sicurezza informatica della tua organizzazione

- Identificazione di sistemi e applicazioni che devono essere controllati

- Documentare l'ambito e i requisiti dell'audit

- Garantire che tutti i dispositivi utilizzati dai dipendenti siano configurati correttamente

- Identificare eventuali lacune o rischi associati alle tue attuali pratiche di sicurezza informatica

- Valutazione dei programmi di sensibilizzazione alla sicurezza per i dipendenti

- Penetrazione online Testare i sistemi e le applicazioni rispetto a linee di base consolidate o alle migliori pratiche del settore

- Aggiornamento di patch e software di sistema

- Revisione delle configurazioni del firewall

- Implementazione di strategie di rilevamento delle intrusioni

Cosa fare dopo un audit di sicurezza IT?

Al termine dell'audit di sicurezza IT, l'auditor compilerà un rapporto che include risultati e raccomandazioni. Il report aiuterà a identificare eventuali lacune o carenze nella posizione di sicurezza informatica dell'organizzazione e suggerirà modi per mitigare questi rischi.

Dovresti anche collaborare con l'auditor per sviluppare un piano d'azione che affronterà le questioni individuate nel rapporto. Questo piano dovrebbe essere implementato il prima possibile per ridurre l'esposizione al rischio e proteggere la tua organizzazione da potenziali attacchi informatici.

Conclusione

L'articolo ha fornito un'introduzione agli audit di sicurezza IT e tutti i concetti chiave necessari per essi. È importante che le aziende investano in questo, poiché saranno in grado di fornire una migliore protezione delle proprie risorse di dati. Trova l'organizzazione migliore per affrontare le tue esigenze di audit di sicurezza IT per aiutare con queste questioni che riguardano la sicurezza della tua azienda.

Biografia dell'autore: Ankit Pahuja è Marketing Lead & Evangelist presso Astra Security. Fin dalla sua età adulta (letteralmente, aveva 20 anni), ha iniziato a trovare vulnerabilità nei siti Web e nelle infrastrutture di rete. L'inizio della sua carriera professionale come ingegnere del software presso uno degli unicorni gli consente di portare "l'ingegneria nel marketing" alla realtà. Lavorare attivamente nello spazio della sicurezza informatica per più di 2 anni lo rende il perfetto professionista del marketing a forma di T. Ankit è un appassionato oratore nel settore della sicurezza e ha tenuto vari discorsi nelle migliori aziende, startup in tenera età ed eventi online.

Linkedin: https://www.linkedin.com/in/ankit-pahuja/