O VoIP é seguro? O guia definitivo para segurança VoIP e criptografia de chamadas

Publicados: 2024-03-27O VoIP é seguro? — Essa é uma pergunta que vários líderes de TI têm feito ultimamente. E o recente comprometimento do VoIP da 3CX por meio de um ataque à cadeia de suprimentos também não está ajudando em nada [*].

Na maior parte, a natureza do VoIP envolve a transmissão de comunicações de voz pela Internet, em vez de através de linhas telefônicas tradicionais.

Uma maneira avançada de ver isso é que o VoIP converte sinais de voz analógicos em pacotes de dados digitais, que são então transmitidos pela Internet ou outras redes de comutação de pacotes. E a melhor parte do VoIP é a sua relação custo-eficácia, flexibilidade e capacidades de integração.

No entanto, a própria natureza da transmissão de comunicações de voz pela Internet abre diversas vulnerabilidades que podem ser exploradas pelos cibercriminosos.

Com isso em mente, mais perguntas surgem – como você protege suas chamadas VoIP? Melhores Práticas? Táticas de mitigação? Tudo isso e muito mais será respondido neste guia.

Mas primeiro -

Como funciona o VoIP?

Aqui está um rápido resumo de como funciona o sistema VoIP:

- Conversão de sinal de voz : quando você fala em um dispositivo habilitado para VoIP (como um smartphone, computador ou telefone VoIP), ele converte sua voz em dados digitais. Essa conversão é feita pelo microfone do seu aparelho e por um conversor analógico-digital (ADC), transformando as ondas sonoras da sua voz em pacotes digitais de dados.

- Compressão de dados : Em seguida, comprime seus dados de voz digital usando um codec (codificador-decodificador).

Nota → Esta etapa é importante para reduzir o tamanho dos pacotes de dados para que possam ser transmitidos com mais eficiência pela Internet. Diferentes codecs oferecem um equilíbrio entre a qualidade da voz e a quantidade de largura de banda de dados utilizada.

- Packetização : Os dados digitais compactados são divididos em pequenos pacotes. Cada pacote é embalado com um cabeçalho que contém as informações necessárias para rotear e remontar os pacotes na ordem correta quando chegarem ao seu destino.

- Transmissão : Os pacotes são enviados pela Internet ou qualquer outra rede IP. Para chegar ao destino, eles viajam por vários roteadores e redes, o que é determinado pelas informações de roteamento no cabeçalho de cada pacote. A estrutura da Internet permite que esses pacotes sigam o caminho mais eficiente disponível no momento da transmissão.

- Remontagem : Assim que os pacotes de dados chegam ao seu destino, eles são remontados na sequência original para reproduzir com precisão as palavras faladas. Essa remontagem leva em consideração quaisquer pacotes que possam ter chegado fora de ordem ou perdidos durante a transmissão.

- Descompressão e conversão : Os dados digitais são então descompactados (se necessário) e convertidos novamente em ondas sonoras analógicas usando um conversor digital para analógico (DAC).

Nota → Esta etapa é o inverso do que aconteceu no final do remetente.

- Reprodução : Por fim, o sinal analógico é enviado ao alto-falante do dispositivo receptor, permitindo ao destinatário ouvir a voz do remetente como se fosse uma chamada telefônica tradicional.

Recomendado → Como funciona o VoIP? O guia para iniciantes em sistemas telefônicos VoIP

Por que a segurança VoIP é importante

A segurança é essencial para todos os negócios. Não importa se você tem uma grande organização ou uma pequena empresa. Uma interrupção no seu sistema telefônico seria nada menos que catastrófica.

O protocolo de voz sobre Internet (VoIP) não é diferente. Os custos mais baixos do VoIP atraem o proprietário de uma empresa. Um invasor adoraria explorar sua rede VoIP quando você não estivesse olhando.

A boa notícia é que o VoIP é bastante seguro hoje. Ele resistiu mesmo depois de duas décadas de testes de penetração. No geral, os provedores de serviços VoIP são confiáveis e seguros , mesmo que a natureza das ameaças à segurança continue a evoluir.

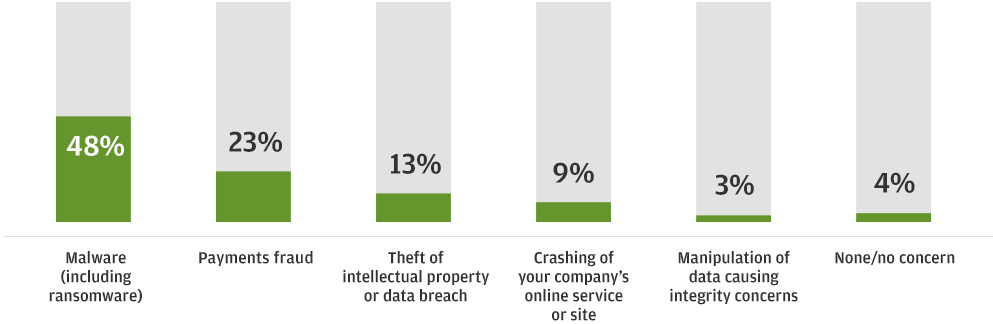

O JP Morgan entrevistou líderes empresariais e descobriu que 94% das empresas tomaram medidas para reforçar a sua infraestrutura. Malware, fraude em pagamentos e violações de dados estão no topo das preocupações.

Ao contrário de outras ameaças à segurança de TI, a Voz sobre IP apresenta novas oportunidades para os invasores. Os principais riscos incluem interceptação de chamadas, falsificação de identificador de chamadas, vishing e ataques de negação de serviço (DoS). Veremos mais detalhes sobre esses detalhes mais tarde.

A segurança VoIP não envolve apenas criptografia de chamadas. É uma questão do nível de confiança transmitido por uma rede de voz e texto. Sua plataforma de comunicação empresarial pode realizar mais ataques se estiver comprometida.

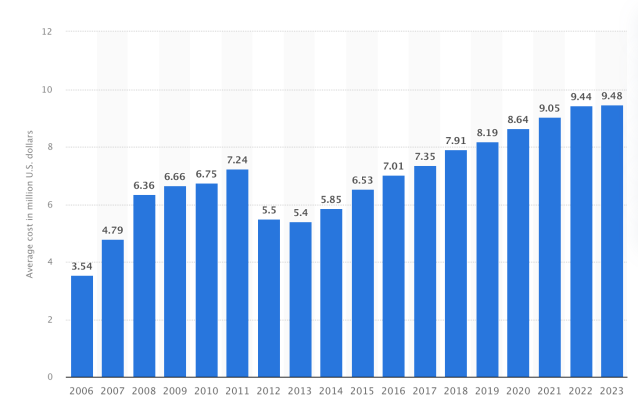

O custo de uma violação continua a aumentar a cada ano. Em média, uma violação de segurança nos Estados Unidos custa US$ 9,4 milhões, segundo relatórios do Statista.

Os invasores podem realizar ataques com a ajuda de VoIP, como:

- Engenharia social por meio de ligações telefônicas.

- Divulgação de senhas de redes Wi-Fi internas.

- Discar números de telefone caros (fraude de tarifação).

- Interceptando mensagens de texto de autenticação multifator.

- Obter acesso não autorizado sob falso pretexto às redes de dados.

Por exemplo, o Twitter enfrentou vários ataques coordenados. A empresa conhece bem os riscos de segurança de VoIP, e o ex-CEO Jack Dorsey foi alvo de uma solicitação fraudulenta de portabilidade de número no ano passado.

Esse problema de segurança provavelmente teve pouco a ver com senhas fortes. Foi pior.

A engenharia social pode ajudar a realizar ataques coordenados contra usuários VoIP conhecidos. A equipe do Network Operations Center (NOC) e as equipes de atendimento ao cliente são sempre os principais alvos. Basta conceder acesso não autorizado à sua empresa uma vez e seu sistema de detecção de intrusão se tornará inútil.

Famoso hacker o consultor de segurança Kevin Mitnick comprometeu os sistemas não apenas com habilidades técnicas. Ele explorou a disposição de seu alvo em ajudar . A melhor defesa aqui é educar sua equipe sobre como identificar a engenharia social.

A boa notícia é que existem contramedidas eficazes para mitigar os problemas de segurança do VoIP. As redes VoIP profissionais tornaram-se resistentes ao abuso de atores conhecidos e desconhecidos.

Vamos examinar mais profundamente as ameaças à segurança que assolam os sistemas telefônicos comerciais.

Relacionado: Como funciona o VoIP? O guia para iniciantes em sistemas telefônicos VoIP

Sistemas telefônicos tradicionais vs. VoIP

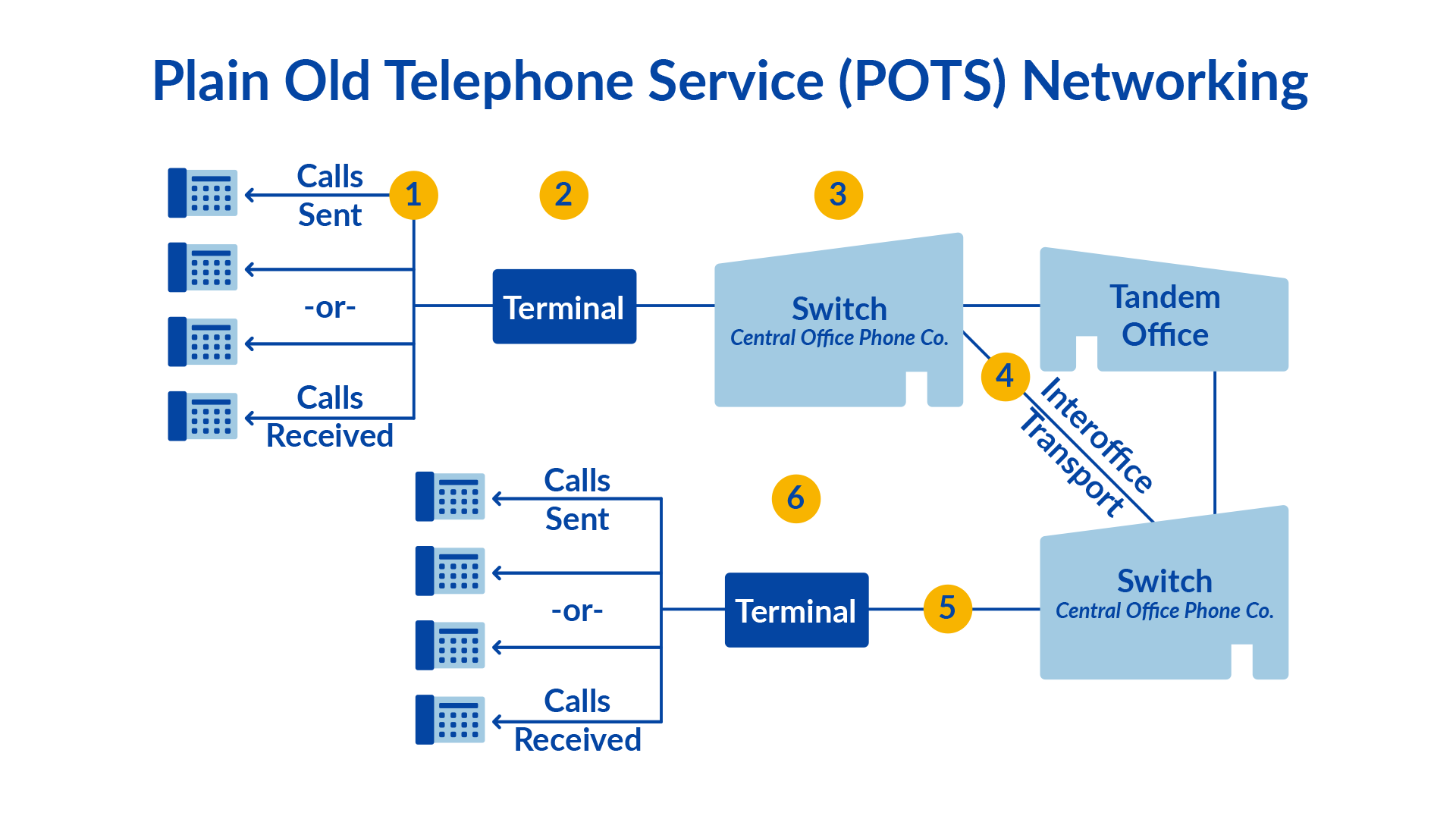

As pessoas fizeram chamadas pela Rede Telefônica Pública Comutada (PSTN) por mais de um século. Esta rede de voz é analógica. Ele permanece vulnerável em qualquer lugar onde o acesso físico à fiação seja possível.

Este sistema telefônico legado também é conhecido como Plain Old Telephone System (POTS). As chamadas são conectadas por meio de sinais de áudio, que os invasores podem interceptar com facilidade.

No diagrama abaixo você pode ver que as chamadas passam através de terminais analógicos para uma Central. As companhias telefônicas hoje estabeleceram medidas e protocolos de segurança para garantir a segurança entre os escritórios centrais. Mas essa segurança não se estende ao seu sistema telefônico interno.

Toda uma subcultura se formou em torno das vulnerabilidades dos sistemas telefônicos empresariais. Phreaking , uma combinação de telefone + hacking, é uma prática de explorar sistemas telefônicos vulneráveis. Na década de 1970, era possível fazer chamadas gratuitas pela PSTN. No final dos anos 90, os phreakers se voltaram para equipamentos Private Branch Exchange (PBX). Ou seja, eles podem impulsionar ataques de sistemas telefônicos corporativos inseguros. Vá até a Barnes & Noble local para pegar 2600 e ler sobre as vulnerabilidades de um antigo sistema telefônico Lucent ou Avaya .

As redes telefônicas hoje separam o tráfego de voz da sinalização para estabelecer chamadas utilizando o protocolo SS7 . Apesar disso, muitos sistemas PBX permanecem vulneráveis e os invasores irão encontrá-los.

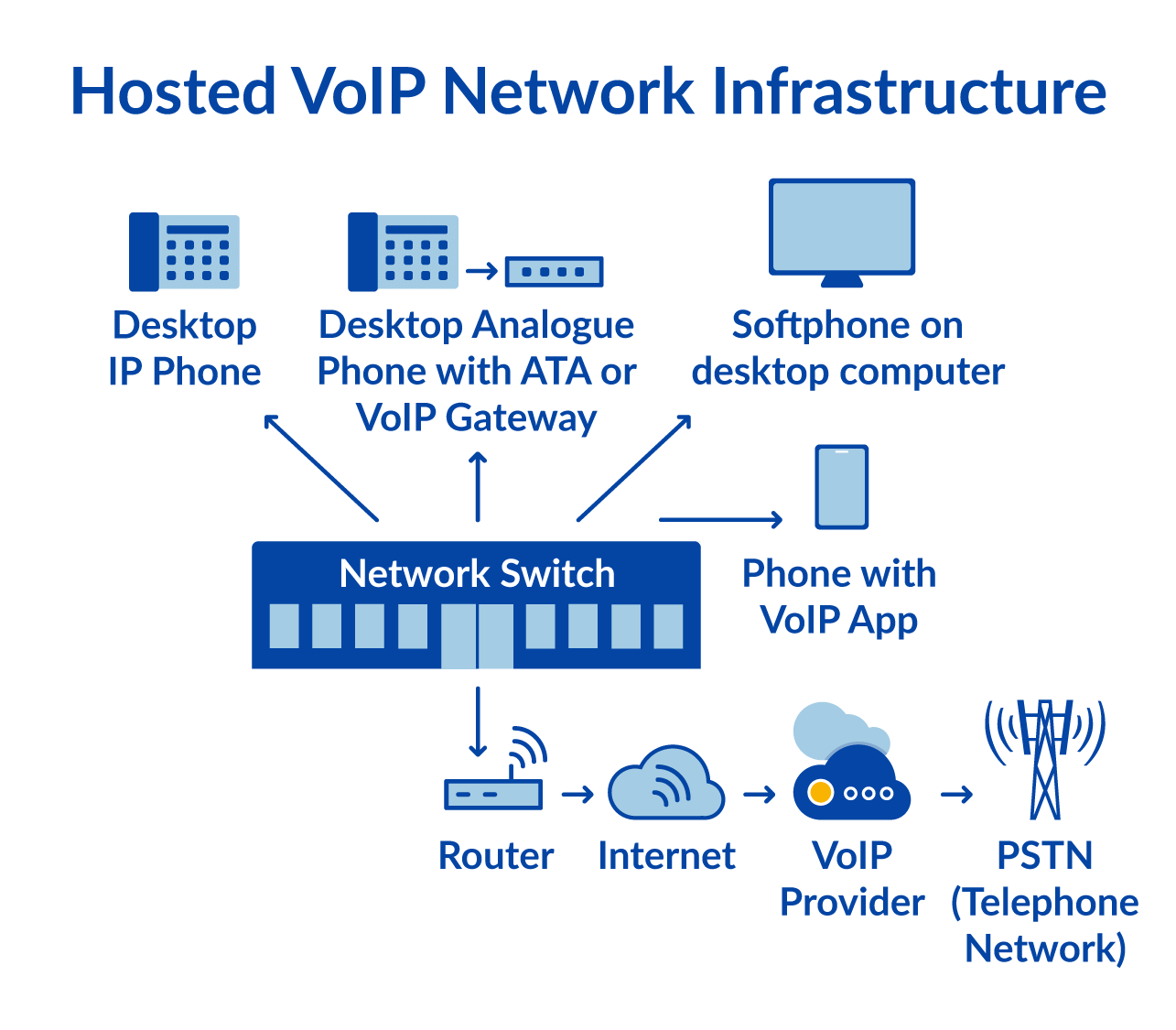

O protocolo de voz sobre Internet é diferente.

As chamadas são estabelecidas usando o protocolo SIP. O Session Initiation Protocol ( SIP ) atua como um protocolo de sinalização para telefonia confiável pela Internet. Um servidor SIP compacta o tráfego de voz em fluxos de mídia e os envia por meio de uma conexão com a Internet.

Está claro por que grandes e pequenas empresas se aglomeraram para fazer chamadas pela Internet . Ele economiza despesas de TI e comunicação e oferece aos usuários muita flexibilidade para trabalhar em casa .

Os sistemas telefônicos VoIP usam a mesma rede de dados para estabelecer chamadas telefônicas. O provedor de VoIP lida exclusivamente com todo o tráfego VoIP. A equipe de TI só precisa manter uma rede segura para sua equipe.

No diagrama abaixo, é necessária uma conexão de rede estável para o serviço telefônico VoIP. Você não precisa construir ou manter a infraestrutura VoIP.

A maior diferença aqui é que os telefones e as identidades existem virtualmente . Isso significa que os usuários podem levar seus telefones VoIP e trabalhar em qualquer lugar. Além disso, significa que as pessoas podem usar aplicativos de chamada SIP, também conhecidos como softphone , para fazer chamadas.

Os serviços telefônicos VoIP oferecem muitas vantagens de segurança em relação aos sistemas telefônicos tradicionais. Os principais benefícios incluem:

- Monitoramento em tempo real do uso do plano de chamadas.

- Aplicação estrita de chamadas gratuitas.

- Chame a criptografia para evitar espionagem.

- Recursos robustos de correio de voz com entrega de e-mail.

Então, e quando as chamadas VoIP chegam à PSTN?

Provedores de VoIP respeitáveis mantêm segurança de nível militar. Eles usam Session Border Controllers (SBCs) para segurança e desempenho ideais. Um SBC atua como um firewall que mantém o desempenho e o roteamento lógico de chamadas. As operadoras mantêm padrões elevados para corrigir vulnerabilidades de segurança e atualizações de firmware do fabricante.

Os registros de chamadas de um sistema telefônico antigo costumam ser muito limitados. Isso torna quase impossível rastrear dados comerciais roubados. Mais riscos PSTN enquadram-se em lacunas na continuidade dos negócios.

Por exemplo, muitos sistemas telefônicos PBX não são bem suportados, as peças de reposição são caras e encontrar técnicos qualificados é um desafio. Uma interrupção pode prejudicar a comunicação da sua empresa por semanas.

O resultado final é que os sistemas telefônicos VoIP oferecem melhor privacidade, segurança e confiabilidade para as empresas.

Principais ameaças à segurança VoIP

Você provavelmente está curioso sobre os tipos de problemas de segurança de VoIP que existem. Aqui está um resumo do que você precisa enfrentar.

- Negação de serviço (DoS) – Este ataque priva a rede de recursos para interromper o serviço telefônico e interromper chamadas. Isso pode degradar a qualidade da chamada, a latência e o tempo de atividade de um call center.

- Discagem de guerra – Este tipo de ataque envolve o controle do seu PBX para “varredura” de outras redes telefônicas. Funciona discando números para conectar-se a modems ou outras extensões interessantes.

- Fraude tarifária – Assim como a discagem de guerra, isso requer acesso para ligar para uma linha externa de seu sistema telefônico. Os invasores podem discar números internacionais caros que geram tarifas caras.

- Phishing – Este hack de VoIP ataca usuários desavisados que confiam em seu identificador de chamadas. As vítimas divulgam detalhes sobre a rede IP interna, senhas ou outros dados confidenciais.

- Interceptação de chamadas – Os invasores usam redes não seguras para interceptar tráfego SIP não criptografado. Para piorar a situação, isso também pode incluir vídeo.

- Spam – Não deve ser surpresa que a caixa de correio de voz seja um alvo comum para chamadas automáticas e outros golpes telefônicos . Muitos usam identificador de chamadas restrito ou “privado”.

- Malware – Os invasores usam diferentes softwares maliciosos para credenciais de telefone ou e-mail. Isso pode abrir mais oportunidades de infiltração em sua rede e exfiltração de dados comerciais confidenciais.

Essas ameaças são mais alarmantes se você configurar um sistema telefônico DIY. À medida que a empresa se expandiu, não é mais a opção certa. Por exemplo, um PBX Asterisk auto-hospedado pode ser suficiente para alguns, mas é um alvo atraente para hackers. Os ataques VoIP podem permanecer silenciosos e não serem detectados durante meses.

Então, o que você deve procurar em um provedor de serviços VoIP? É tentador olhar apenas para os custos do sistema telefônico , mas há mais a considerar quando se trata de segurança.

Relacionado: Melhores práticas de call center de saúde para melhor atendimento ao paciente

Escolhendo um provedor de VoIP seguro

A segurança do seu sistema telefônico se resume à implementação e conformidade com protocolos de segurança.

Como acontece com qualquer PBX na nuvem , certifique-se de que o provedor atenda aos requisitos de segurança. Eles variam dependendo do seu setor e das necessidades específicas. A melhor maneira de começar esta investigação é perguntando ao seu provedor:

- Quais credenciamentos você possui?

- Você usa ferramentas ou software de terceiros?

- Como você treina e retreina a equipe?

- Como você responde a incidentes de segurança?

- Vocês oferecem criptografia de chamadas TLS e SRTP?

Acreditações

Depois de responder a essas perguntas, aprofunde-se em seus próprios requisitos de VoIP . Listadas abaixo estão as principais certificações a serem lembradas:

- Conformidade com HIPAA – Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA) exige que os prestadores de serviços de saúde protejam os dados dos pacientes. Essas regras também se aplicam aos seus sistemas telefônicos, como correio de voz e gravações de chamadas. Os servidores VoIP precisam ser configurados para proteger a privacidade do paciente.

- ISO/IEC 20071 – Esta norma global estabelece que as organizações avaliem e respondam às ameaças à segurança. Isso significa que a organização implementou controles rigorosos de segurança da informação.

- Conformidade com PCI – A conformidade com a indústria de cartões de pagamento (PCI) exige que você proteja sua infraestrutura se aceitar cartões de crédito. Ele exige atualizações do sistema operacional e VLANs seguras. Também requer testes de penetração nos endereços IP da sua organização. Proteger os dados de pagamento é uma aposta importante para o comércio eletrônico. Você corre o risco de taxas de transação e penalidades mais altas se sua solução VoIP não for compatível com PCI.

- Conformidade com SOC 2 – A conformidade com o Controle de Organização de Serviços (SOC) consiste em práticas para garantir a confiança do consumidor. Ao contrário de outros padrões, há flexibilidade em cinco áreas: privacidade, segurança, disponibilidade e integridade de dados. Muitas empresas de SaaS respeitáveis e serviços baseados em nuvem atendem à conformidade com SOC 2.

É fácil ver como essas certificações podem lhe proporcionar maior tranquilidade. Pode ser um desafio certificar seu PBX local ou sistema telefônico local executado na Amazon ou no Google Cloud. Você não quer correr riscos quando se trata de segurança VoIP.

Peça certificações ao seu provedor de VoIP e compare-as com as suas necessidades. Se desejar uma versão resumida de todas as informações acima, confira nosso vídeo rápido de três minutos sobre segurança VoIP abaixo:

Relacionado: Um guia de implementação de VoIP em 5 etapas (+Como fazer você mesmo)

Comunicações com o cliente

Outro fator a considerar é o quão bem a empresa se comunica com os clientes. Como você sabe? Procure sua página de status, também conhecida como página confiável. O exemplo mostrado abaixo é a página Nextiva Status .

As páginas de status detalham atualizações sobre o sistema VoIP e incidentes que afetam o serviço de voz. Eles são específicos? Eles são úteis? As atualizações têm carimbo de data/hora?

Confirme se houve algum tempo de inatividade ou interrupção generalizada. Procure um tempo de atividade de 99,999% , o que significa que há apenas seis minutos de inatividade anualmente. Além disso, procure manutenção planejada para aplicar atualizações à rede VoIP. Geralmente incluem atualizações essenciais do sistema operacional.

A realidade da telefonia IP é que podem ocorrer algumas interrupções, mas é importante como o seu fornecedor de VoIP se comunica com você sobre isso.

Criptografia de chamada

Além de certificações e comunicação direta com o cliente, você deseja criptografia de chamadas em 2020. A criptografia de chamadas usa Transport Layer Security (TLS) e Secure Real-time Transport Protocol (SRTP). Esses protocolos VoIP trabalham juntos para estabelecer segurança de alto nível em todas as chamadas.

Redes não criptografadas são propensas a espionagem. Por outro lado, os dados criptografados não têm utilidade para quem consegue registrar a transmissão de dados. A criptografia executada do telefone até o provedor de serviços é importante. Os dados devem ser criptografados em todas as camadas possíveis.

Para maior interoperabilidade, o SIP não é criptografado. Como a telefonia IP utiliza a pilha IP, a criptografia é gerenciada pela camada de transporte. Quando ativado, a sessão de chamada VoIP e os dados da chamada que a acompanham não ficam disponíveis para ladrões de dados.

Pergunte ao seu provedor de VoIP sobre criptografia de chamadas para garantir que seus dispositivos SIP possam usar TLS e SRTP.

Segurança VoIP para prestadores de cuidados de saúde

Se sua empresa gerencia dados de pacientes ou precisa seguir a HIPAA, continue lendo.

Os consultórios médicos devem proteger a privacidade dos pacientes configurando seus sistemas de comunicação. Isto inclui o seu serviço telefônico VoIP . Os prestadores de cuidados de saúde são os principais alvos porque as informações dos pacientes são frequentemente utilizadas para realizar roubo de identidade .

As redes de voz sobre IP atendem aos requisitos da HIPAA quando implementam medidas de segurança adequadas. Certifique-se de que seu provedor de VoIP tenha acordos com parceiros comerciais para manter a conformidade.

Considerações sobre VoIP para atender à HIPAA

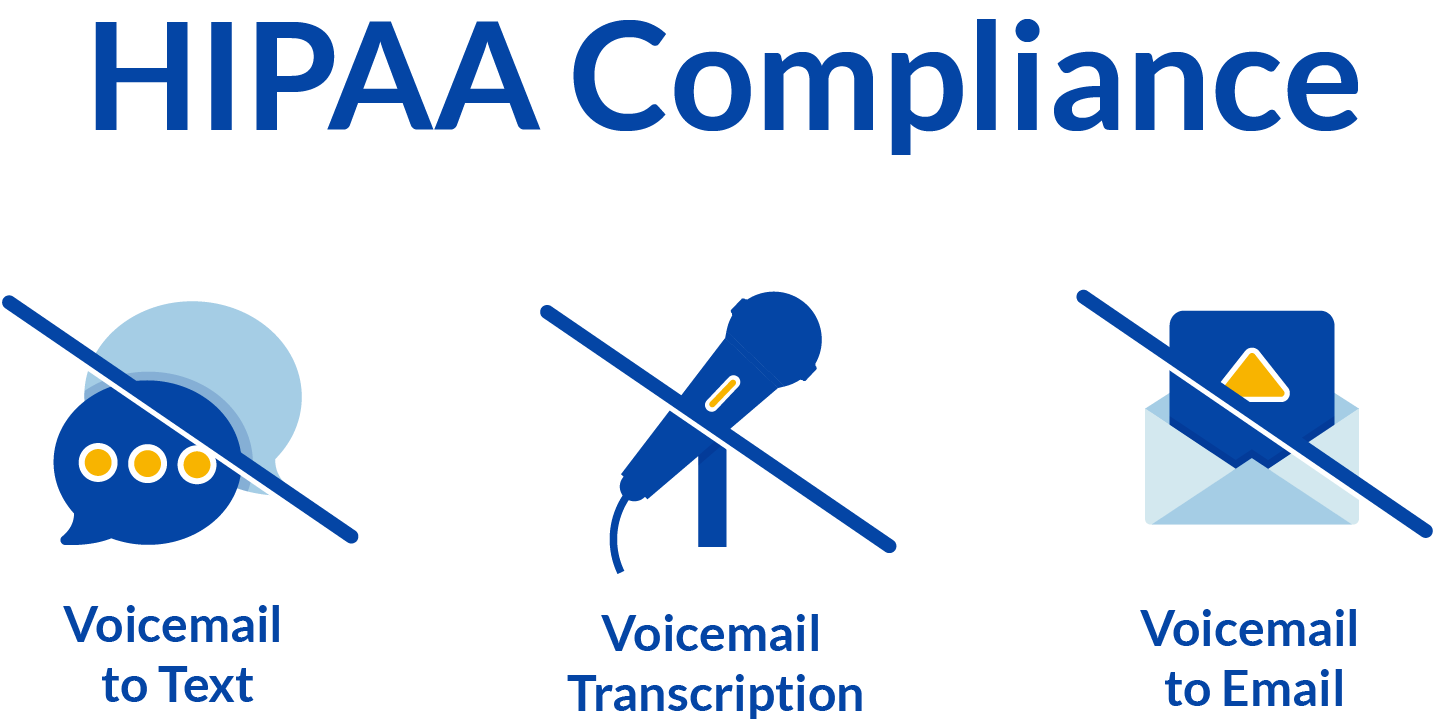

Alguns usuários de VoIP não sabem que são obrigados a desabilitar determinados serviços para permanecerem em conformidade. A transcrição do correio de voz, anexos de correio de voz para e-mail e correio de voz visual não são permitidos.

Com Nextiva, você pode ter certeza de que sua solução VoIP é compatível com HIPAA. Informe-nos e poderemos provisionar sua conta em nossos servidores VoIP seguros.

Melhores práticas de segurança VoIP

A segurança não é tão obscura como alguns podem pensar. Simplificamos as práticas recomendadas para garantir a segurança ideal para sua organização.

Veja como você pode proteger sua rede VoIP contra ameaças.

- Aplique uma política de senha forte. Senhas fortes são essenciais para proteger seu sistema telefônico. Use uma combinação de letras, números e caracteres não alfanuméricos. Certifique-se de que os funcionários não armazenem senhas em arquivos de texto ou post-its em seus computadores.

- Aplique atualizações do sistema operacional com frequência. A aplicação de atualizações do sistema operacional é um dado adquirido para a maioria dos administradores de sistemas. Incentive seus usuários a aceitar atualizações de sistema operacional para iPhone ou Android. Essas atualizações podem proteger contra softwares maliciosos e explorações.

- Configure uma rede privada virtual (VPN) para funcionários remotos. As VPNs podem criptografar todo o tráfego, independentemente de onde o funcionário trabalha. É ideal para trabalhar em casa. Considere uma VPN de nível empresarial da Cisco, Sophos ou Cloudflare. Pesquisas acadêmicas recentes mostraram que as VPNs não degradam a qualidade das chamadas.

- Exigir criptografia Wi-Fi. Ative o WPA2 nas redes sem fio da sua empresa. Instrua os funcionários a também usarem essa criptografia em suas redes Wi-Fi. Como prática recomendada, atualize sua senha de Wi-Fi todos os anos.

- Revise seus registros de chamadas. Examine os registros de chamadas da sua empresa para identificar tendências ou comportamentos de chamadas incomuns. Configure um painel útil usando um recurso de análise de chamadas para monitorar o volume de chamadas semanal e mensalmente.

- Restrinja suas chamadas e bloqueie chamadas privadas. A menos que sua empresa faça negócios no exterior, você não precisa discar números internacionais. Melhor ainda, só conceda acesso a ligações internacionais para quem liga para o exterior. Confirme que seu serviço VoIP bloqueia números de 1 a 900 para evitar fraudes tarifárias. Ative o bloqueio de chamadas para filtrar chamadas restritas/privadas com uma mensagem instruindo-os a ativar o identificador de chamadas.

- Desative contas inativas. Quando funcionários deixarem a empresa, não se esqueça de avisar sua equipe de TI. Ao desabilitar as contas dos funcionários imediatamente, você pode minimizar as interrupções no local de trabalho. Do ponto de vista técnico, você não deseja que as contas VoIP permaneçam funcionais sem um usuário real atribuído a elas.

- Incentive sua equipe a relatar comportamentos estranhos. Peça à sua equipe para relatar mensagens de voz perdidas e chamadas fantasmas. Uma chamada fantasma ocorre quando seu telefone toca sem ninguém ligando. Além disso, recomende que eles não armazenem mensagens de correio de voz por mais tempo do que o necessário.

- Implemente o gerenciamento remoto de dispositivos. Em nível empresarial, é essencial ter a capacidade de limpar um dispositivo remotamente. Forneça gerenciamento remoto aos laptops para que você possa rastrear e limpar um dispositivo em caso de roubo ou comprometimento.

- Eduque os usuários sobre práticas de segurança. Lembre aos usuários que você nunca precisará da senha deles. Treine-os para detectar golpes de phishing e engenharia social. Conduza avaliações de segurança regulares para descobrir vulnerabilidades emergentes. Por último, mas não menos importante, certifique-se de que sabem quem contactar em caso de violação de segurança.

Embora muitas dessas práticas recomendadas se sobreponham à segurança da rede, observe-as através das lentes de um invasor.

Os executivos dependem de você para mantê-los protegidos do cenário de segurança em constante mudança. Ao segui-los, você minimizará o impacto de um incidente de segurança.

O futuro da segurança dos sistemas telefônicos

O VoIP evoluiu de um serviço pessoal para uma plataforma essencial de comunicações empresariais.

A grama é sempre mais verde onde você a rega. O VoIP foi testado para se mostrar valioso para as organizações. Chamadas seguras baseadas em SIP agora são o padrão.

Manter um PBX local e outros equipamentos de telefonia é uma grande responsabilidade. O sistema telefônico não é diferente, pois as organizações transferem seus sistemas de e-mail e hospedagem na web para a nuvem.

Um sistema telefônico em nuvem como o Nextiva permite que a equipe de TI lide com projetos maiores. Em vez de consertar equipamentos antigos, eles podem equipar a empresa com uma força de trabalho remota.

Considerações finais sobre segurança VoIP

As organizações que protegem o tráfego de voz são mais resilientes do que aquelas que ficam ociosas. Se há algo que 2020 nos ensinou é que você deve estar preparado para todas as contingências.

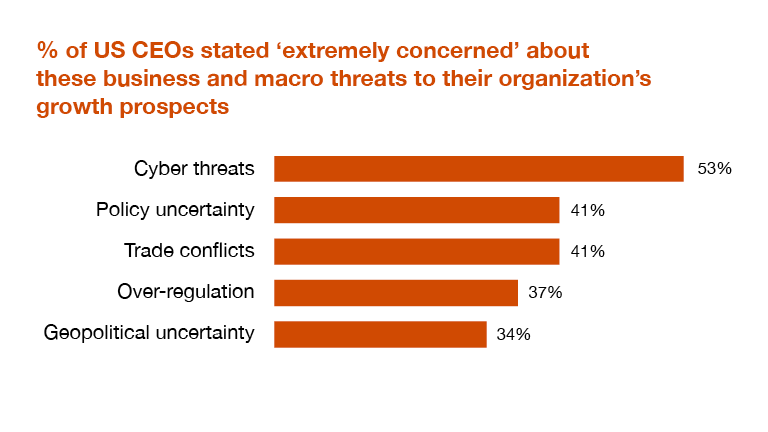

De acordo com as conclusões da pesquisa de CEOs dos EUA de 2020 da PwC , 53% dos CEOs estavam “extremamente preocupados” com a segurança cibernética. Isto é surpreendente, dado que as ameaças cibernéticas superaram as políticas, o comércio, a regulamentação governamental e a incerteza geopolítica.

Grande parte da responsabilidade pela segurança reside na manutenção da segurança operacional. Você pode mitigar melhor as ameaças aceitando os telefones VoIP como dispositivos de rede poderosos.

Apesar de tudo isso, os provedores de VoIP seguros não podem fazer muito. Você deve fortalecer suas defesas internas de rede e educar os usuários primeiro.

Um serviço telefônico comercial confiável pode ser a garantia de que você precisa para manter um ambiente de chamadas seguro. Verifique suas certificações e pesquise sua confiabilidade, medidas de segurança e recursos de criptografia de chamadas.

O sistema telefônico que ele adora

Segurança empresarial. Recursos intransigentes. Veja por que as equipes de TI confiam no Nextiva para o serviço telefônico de sua empresa.