هل VoIP آمن؟ الدليل النهائي لأمن VoIP وتشفير المكالمات

نشرت: 2024-03-27هل VoIP آمن؟ - هذا سؤال طرحه العديد من قادة تكنولوجيا المعلومات مؤخرًا. والتسوية الأخيرة على VoIP الخاصة بـ 3CX عبر هجوم سلسلة التوريد لا تساعد في الأمور أيضًا [*].

بالنسبة للجزء الأكبر، تتضمن طبيعة VoIP نقل الاتصالات الصوتية عبر الإنترنت وليس عبر خطوط الهاتف التقليدية.

إحدى الطرق المتقدمة للنظر إلى ذلك هي أن تقنية VoIP تقوم بتحويل الإشارات الصوتية التناظرية إلى حزم بيانات رقمية، والتي يتم إرسالها بعد ذلك عبر الإنترنت أو شبكات تبديل الحزم الأخرى. وأفضل ما في VoIP هو فعالية التكلفة والمرونة وقدرات التكامل.

ومع ذلك، فإن طبيعة نقل الاتصالات الصوتية عبر الإنترنت تفتح العديد من نقاط الضعف التي يمكن لمجرمي الإنترنت استغلالها.

مع أخذ ذلك في الاعتبار، تطرح المزيد من الأسئلة – كيف يمكنك تأمين مكالمات VoIP الخاصة بك؟ أفضل الممارسات؟ تكتيكات التخفيف؟ كل هذا وأكثر سنجيب عنه في هذا الدليل.

لكن اولا -

كيف يعمل الصوت عبر بروتوكول الإنترنت؟

فيما يلي نظرة سريعة على كيفية عمل نظام VoIP:

- تحويل الإشارة الصوتية : عندما تتحدث إلى جهاز يدعم تقنية VoIP (مثل الهاتف الذكي أو الكمبيوتر أو هاتف VoIP)، فإنه يحول صوتك إلى بيانات رقمية. ويتم هذا التحويل بواسطة ميكروفون جهازك ومحول تناظري إلى رقمي (ADC)، مما يحول الموجات الصوتية لصوتك إلى حزم رقمية من البيانات.

- ضغط البيانات : بعد ذلك، يقوم بضغط بياناتك الصوتية الرقمية باستخدام برنامج الترميز (جهاز فك التشفير).

ملاحظة ← هذه الخطوة مهمة لتقليل حجم حزم البيانات حتى يمكن نقلها بكفاءة أكبر عبر الإنترنت. توفر برامج الترميز المختلفة توازنًا بين جودة الصوت ومقدار النطاق الترددي للبيانات المستخدم.

- الحزم : يتم تقسيم البيانات الرقمية المضغوطة إلى حزم صغيرة. يتم تغليف كل حزمة برأس يحتوي على المعلومات اللازمة لتوجيه وإعادة تجميع الحزم بالترتيب الصحيح بمجرد وصولها إلى وجهتها.

- الإرسال : يتم إرسال الحزم عبر الإنترنت أو أي شبكة IP أخرى. للوصول إلى الوجهة، ينتقلون عبر أجهزة توجيه وشبكات مختلفة، والتي يتم تحديدها من خلال معلومات التوجيه الموجودة في رأس كل حزمة. تسمح بنية الإنترنت لهذه الحزم باتخاذ المسار الأكثر كفاءة المتاح في وقت الإرسال.

- إعادة التجميع : بمجرد وصول حزم البيانات إلى وجهتها، يتم إعادة تجميعها في التسلسل الأصلي لإعادة إنتاج الكلمات المنطوقة بدقة. تأخذ عملية إعادة التجميع هذه في الاعتبار أي حزم قد تكون وصلت خارج الترتيب أو تم فقدها أثناء الإرسال.

- تخفيف الضغط والتحويل : يتم بعد ذلك فك ضغط البيانات الرقمية (إذا لزم الأمر) وتحويلها مرة أخرى إلى موجات صوتية تناظرية باستخدام محول رقمي إلى تناظري (DAC).

ملاحظة → هذه الخطوة هي عكس ما حدث في نهاية المرسل.

- التشغيل : أخيرًا، يتم إرسال الإشارة التناظرية إلى مكبر صوت الجهاز المستقبل، مما يسمح للمستلم بسماع صوت المرسل كما لو كانت مكالمة هاتفية تقليدية.

موصى به → كيف يعمل VoIP؟ دليل المبتدئين لأنظمة الهاتف VoIP

لماذا يهم أمان VoIP؟

الأمن ضروري لكل الأعمال. لا يهم إذا كان لديك مؤسسة كبيرة أو شركة صغيرة. إن تعطيل نظام الهاتف الخاص بك لن يكون أقل من كارثة.

لا يختلف بروتوكول الصوت عبر الإنترنت (VoIP). التكاليف المنخفضة لـ VoIP تغري صاحب العمل. يرغب المهاجم في استغلال شبكة VoIP الخاصة بك عندما لا تنظر.

والخبر السار هو أن VoIP آمن تمامًا اليوم. لقد صمد حتى بعد عقدين من اختبار الاختراق. بشكل عام، يتمتع مقدمو خدمات VoIP بالموثوقية والأمان ، حتى مع استمرار تطور طبيعة التهديدات الأمنية.

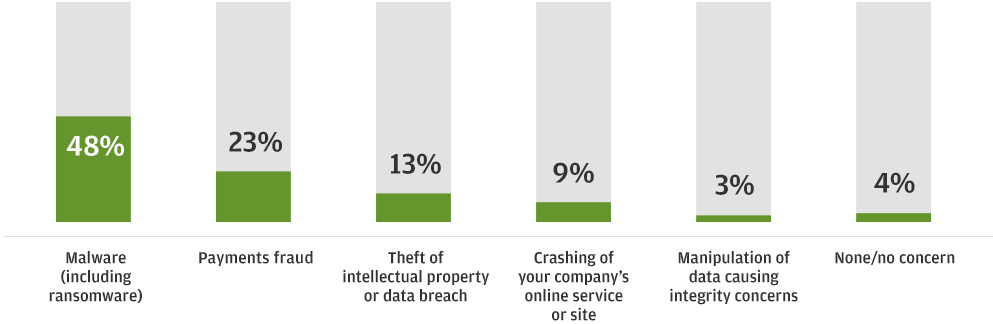

قام بنك جيه بي مورجان باستطلاع رأي قادة الأعمال واكتشف أن 94% من الشركات قد اتخذت خطوات لتقوية بنيتها التحتية. تصدرت البرامج الضارة والاحتيال في الدفع وانتهاكات البيانات مخاوفهم.

على عكس التهديدات الأمنية الأخرى لتكنولوجيا المعلومات، توفر خدمة نقل الصوت عبر بروتوكول الإنترنت (Voice over IP) فرصًا جديدة للمهاجمين. تشمل المخاطر الرئيسية اعتراض المكالمات وانتحال هوية المتصل والتصيد الاحتيالي وهجمات رفض الخدمة (DoS). سنتعرف أكثر على تلك التفاصيل لاحقًا.

لا يقتصر أمان VoIP على تشفير المكالمات فقط. يتعلق الأمر بمستوى الثقة الذي يتم نقله عبر شبكة الصوت والنص. يمكن لمنصة اتصالات عملك تنفيذ المزيد من الهجمات إذا تم اختراقها.

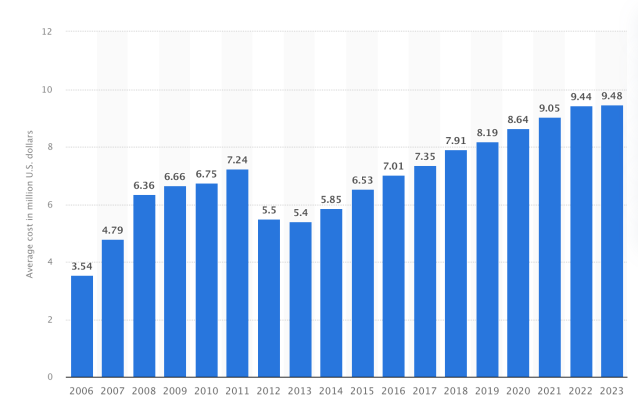

وتستمر تكلفة الانتهاك في الارتفاع كل عام. في المتوسط، تبلغ تكلفة الاختراق الأمني في الولايات المتحدة 9.4 مليون دولار، وفقًا لتقارير Statista.

يمكن للمهاجمين تنفيذ هجمات بمساعدة VoIP، مثل:

- الهندسة الاجتماعية عبر المكالمات الهاتفية.

- الكشف عن كلمات مرور شبكة Wi-Fi الداخلية.

- طلب أرقام هواتف باهظة الثمن (الاحتيال).

- اعتراض الرسائل النصية للمصادقة متعددة العوامل.

- الوصول غير المصرح به تحت ذريعة كاذبة إلى شبكات البيانات.

على سبيل المثال، واجه تويتر عدة هجمات منسقة. الشركة ليست غريبة على المخاطر الأمنية لتقنية VoIP، وقد تم استهداف الرئيس التنفيذي السابق جاك دورسي في طلب نقل رقم احتيالي العام الماضي.

من المحتمل أن هذه المشكلة الأمنية ليس لها علاقة بكلمات المرور القوية. كان الأمر أسوأ.

يمكن أن تساعد الهندسة الاجتماعية في شن هجمات منسقة ضد مستخدمي VoIP المعروفين. يعد موظفو مركز عمليات الشبكة (NOC) وفرق خدمة العملاء دائمًا أهم الأهداف. كل ما يتطلبه الأمر هو منح حق الوصول غير المصرح به إلى شركتك مرة واحدة، ويصبح نظام كشف التسلل الخاص بك عديم القيمة.

مشهور hacker قام المستشار الأمني كيفن ميتنيك باختراق الأنظمة ليس فقط من خلال المهارات التقنية. لقد استغل رغبة هدفه في المساعدة . أفضل دفاع هنا هو تثقيف موظفيك حول كيفية اكتشاف الهندسة الاجتماعية.

والخبر السار هو أن هناك إجراءات مضادة فعالة للتخفيف من مشكلات أمان VoIP. أصبحت شبكات VoIP الاحترافية مقاومة لإساءة الاستخدام من جهات معروفة وغير معروفة.

دعونا نلقي نظرة أعمق على التهديدات الأمنية التي تعاني منها أنظمة هواتف العمل.

ذات صلة: كيف يعمل VoIP؟ دليل المبتدئين لأنظمة الهاتف VoIP

أنظمة الهاتف التقليدية مقابل VoIP

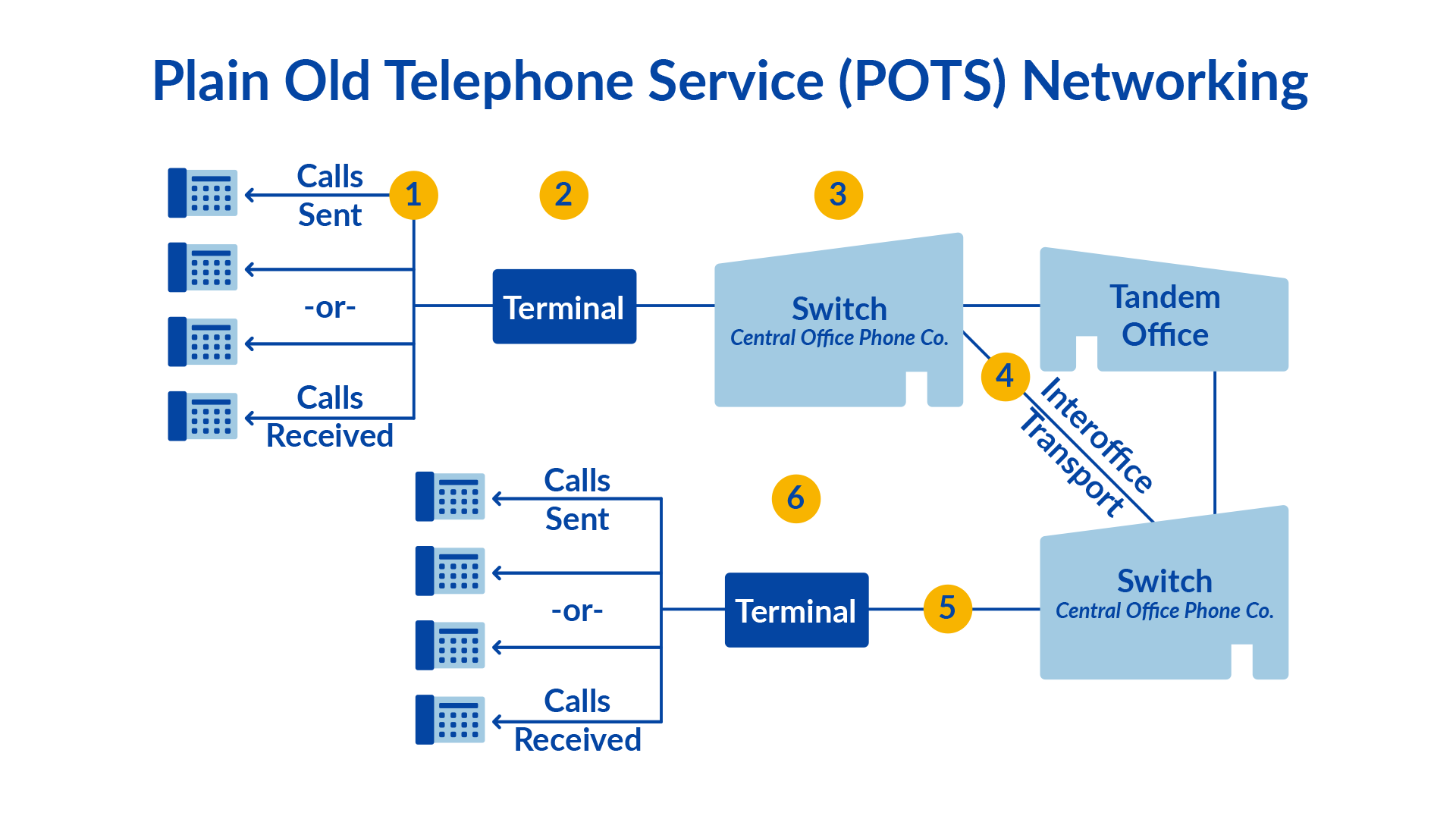

أجرى الأشخاص مكالمات عبر شبكة الهاتف العامة (PSTN) لأكثر من قرن من الزمان. هذه الشبكة الصوتية تناظرية. ويظل عرضة للخطر في أي مكان يكون فيه الوصول المادي إلى الأسلاك ممكنًا.

يُعرف نظام الهاتف القديم هذا أيضًا باسم نظام الهاتف القديم العادي (POTS). يتم ربط المكالمات باستخدام الإشارات الصوتية، والتي يمكن للمهاجمين اعتراضها بسهولة.

في الرسم البياني أدناه، يمكنك أن ترى أن المكالمات تمر عبر محطات تناظرية إلى المكتب المركزي. أنشأت شركات الهاتف اليوم إجراءات وبروتوكولات أمنية لضمان الأمن بين المكاتب المركزية. لكن هذا الأمان لا يمتد إلى نظام هاتفك الداخلي.

تشكلت ثقافة فرعية بأكملها حول نقاط الضعف في أنظمة الهاتف التجارية. Phreaking ، عبارة عن مزيج من الهاتف + القرصنة، وهي ممارسة لاستكشاف أنظمة الهاتف الضعيفة. في السبعينيات، كان من الممكن الحصول على مكالمات مجانية عبر شبكة PSTN. في أواخر التسعينيات، ركز المتسللون على معدات تبادل الفروع الخاصة (PBX). أي أنها يمكن أن تنطلق من هجمات من أنظمة هواتف الشركات غير الآمنة. توجه إلى Barnes & Noble المحلي لديك لالتقاط 2600 واقرأ عن نقاط الضعف في نظام هاتف Lucent أو Avaya القديم.

تقوم شبكات الهاتف اليوم بفصل حركة الصوت عن الإشارة لإجراء المكالمات باستخدام بروتوكول SS7 . وعلى الرغم من ذلك، تظل العديد من أنظمة PBX عرضة للخطر، وسيجدها المهاجمون.

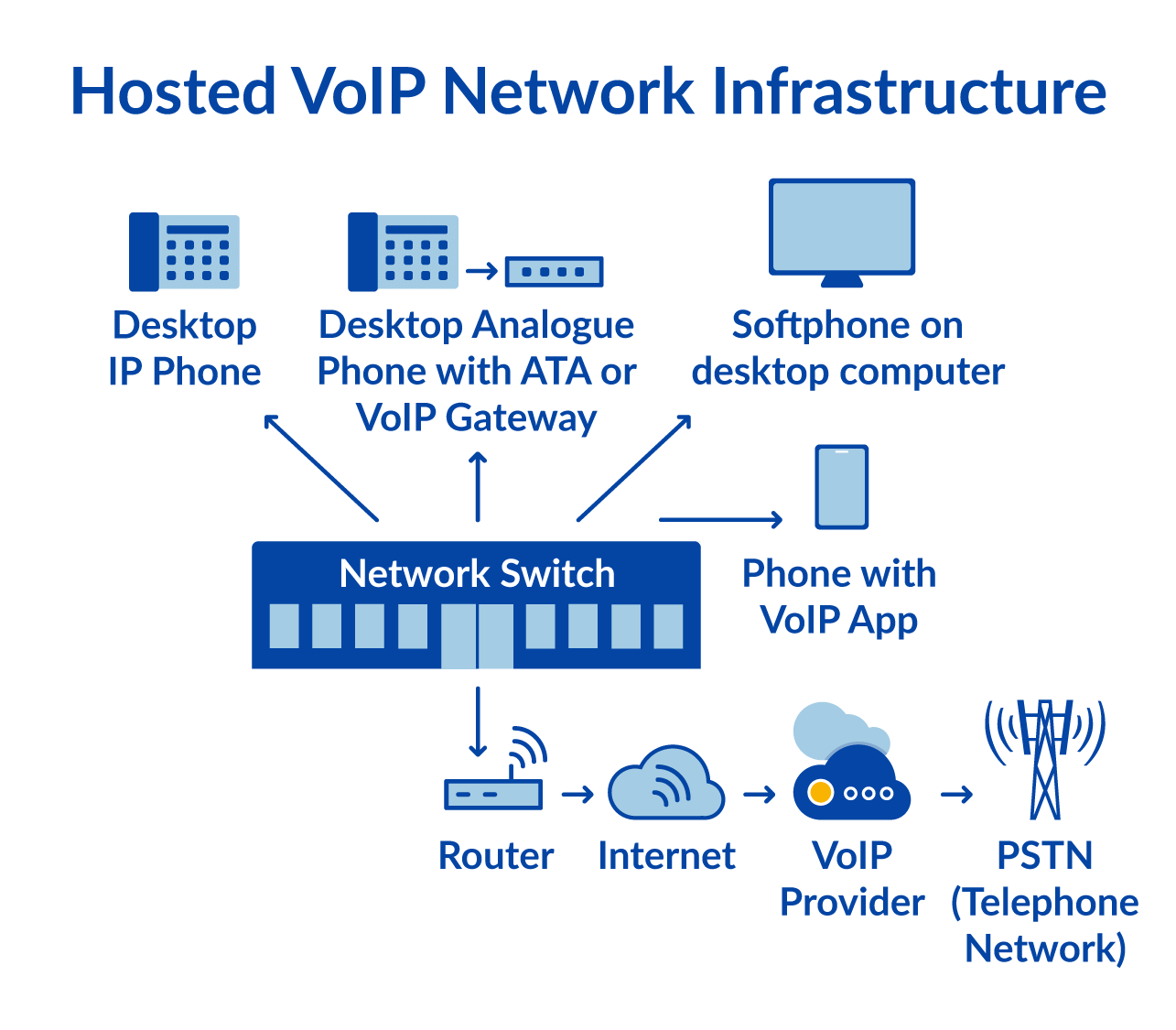

يختلف بروتوكول نقل الصوت عبر الإنترنت.

يتم إنشاء المكالمات باستخدام بروتوكول SIP. يعمل بروتوكول بدء الجلسة ( SIP ) كبروتوكول إشارة للاتصال الهاتفي عبر الإنترنت الموثوق به. يقوم خادم SIP بضغط حركة المرور الصوتية في تدفقات الوسائط ويرسلها عبر اتصال بالإنترنت.

من الواضح سبب توافد الشركات الكبيرة والشركات الصغيرة لإجراء المكالمات عبر الإنترنت . فهو يوفر تكاليف تكنولوجيا المعلومات والاتصالات ويوفر للمستخدمين قدرًا كبيرًا من المرونة للعمل من المنزل .

تستخدم أنظمة الهاتف VoIP نفس شبكة البيانات لإجراء مكالمات هاتفية. يتعامل موفر VoIP حصريًا مع جميع حركة مرور VoIP. يحتاج موظفو تكنولوجيا المعلومات فقط إلى الحفاظ على شبكة آمنة لموظفيهم.

في الرسم البياني أدناه، هناك حاجة إلى اتصال شبكة مستقر لخدمة الهاتف عبر بروتوكول الإنترنت (VoIP). لا تحتاج إلى إنشاء أو صيانة البنية التحتية لـ VoIP.

والفرق الأكبر هنا هو أن الهواتف والهويات موجودة فعليا . وهذا يعني أنه يمكن للمستخدمين اصطحاب هواتف VoIP معهم والعمل من أي مكان. بالإضافة إلى ذلك، فهذا يعني أنه يمكن للأشخاص استخدام تطبيقات الاتصال SIP، والمعروفة أيضًا باسم الهاتف الرقمي ، لإجراء الاتصال.

توفر خدمات الهاتف VoIP العديد من المزايا الأمنية مقارنة بأنظمة الهاتف التقليدية. تشمل أهم الفوائد ما يلي:

- مراقبة في الوقت الحقيقي لاستخدام خطة الاتصال.

- تطبيق صارم للمكالمات المجانية.

- تشفير المكالمات لمنع التنصت.

- ميزات بريد صوتي قوية مع تسليم البريد الإلكتروني.

إذن، ماذا عن متى تصل مكالمات VoIP إلى شبكة PSTN؟

يحافظ موفرو خدمة VoIP ذوي السمعة الطيبة على مستوى الأمان العسكري. يستخدمون وحدات تحكم حدود الجلسة (SBCs) لتحقيق الأمان والأداء الأمثل. تعمل وحدة SBC كجدار حماية يحافظ على الأداء وتوجيه المكالمات المنطقية. يحافظ المشغلون على معايير عالية لتصحيح الثغرات الأمنية وتحديثات البرامج الثابتة الخاصة بالشركة المصنعة.

غالبًا ما تكون سجلات المكالمات لنظام الهاتف القديم محدودة للغاية. وهذا يجعل تعقب بيانات الأعمال المسروقة أمرًا شبه مستحيل. المزيد من مخاطر PSTN تندرج تحت الثغرات في استمرارية الأعمال.

على سبيل المثال، العديد من أنظمة هواتف PBX غير مدعومة بشكل جيد، وقطع الغيار باهظة الثمن، كما أن العثور على فنيين مؤهلين يمثل تحديًا. قد يؤدي انقطاع الخدمة إلى تعطيل اتصالات عملك لأسابيع.

خلاصة القول هي أن أنظمة الهاتف VoIP توفر خصوصية وأمان وموثوقية أفضل للشركات.

أعلى التهديدات الأمنية عبر بروتوكول الإنترنت (VoIP).

من المحتمل أن تكون مهتمًا بمعرفة أنواع مشكلات أمان VoIP الموجودة هناك. فيما يلي ملخص لما ستحتاج إلى صده.

- رفض الخدمة (DoS) – يؤدي هذا الهجوم إلى تجويع شبكة الموارد لمقاطعة خدمة الهاتف وإسقاط المكالمات الهاتفية. قد يؤدي ذلك إلى انخفاض جودة الاتصال وزمن الوصول ووقت التشغيل لمركز الاتصال.

- الاتصال الحربي - يتضمن هذا النوع من الهجوم التحكم في نظام PBX الخاص بك "لمسح" شبكات الهاتف الأخرى. إنه يعمل عن طريق طلب الأرقام للاتصال بأجهزة المودم أو الامتدادات الأخرى المثيرة للاهتمام.

- الاحتيال على المكالمات الهاتفية - مثل الاتصال الحربي، يتطلب هذا الوصول للاتصال بخط خارجي من نظام الهاتف الخاص بك. يمكن للمهاجمين الاتصال بأرقام دولية باهظة الثمن مما يؤدي إلى فرض رسوم باهظة الثمن.

- التصيد الاحتيالي – يفترس اختراق VoIP هذا المستخدمين المطمئنين الذين يثقون في معرف المتصل الخاص بهم. يكشف الضحايا عن تفاصيل حول شبكة IP الداخلية أو كلمات المرور أو البيانات الحساسة الأخرى.

- اعتراض المكالمات – يستخدم المهاجمون شبكات غير آمنة لاعتراض حركة مرور SIP غير المشفرة. ومما يزيد الطين بلة أن هذا يمكن أن يشمل الفيديو أيضًا.

- البريد العشوائي - لا ينبغي أن يكون مفاجئًا أن يكون صندوق البريد الصوتي هدفًا شائعًا للمكالمات الآلية وعمليات الاحتيال الهاتفية الأخرى. يستخدم العديد من الأشخاص معرف المتصل المقيد أو "الخاص".

- البرامج الضارة - يستخدم المهاجمون برامج ضارة مختلفة للاتصال ببيانات اعتماد الهاتف أو البريد الإلكتروني. يمكن أن يفتح هذا المزيد من الفرص لاختراق شبكتك وتسلل بيانات العمل الحساسة.

تكون هذه التهديدات أكثر إثارة للقلق إذا قمت بإعداد نظام هاتف DIY. مع توسع الشركة، لم تعد الشركة مناسبة. على سبيل المثال، قد يكون Asterisk PBX المستضاف ذاتيًا كافيًا بالنسبة للبعض، ولكنه هدف جذاب للمتسللين. قد تظل هجمات VoIP صامتة وغير مكتشفة لعدة أشهر.

إذًا، ما الذي يجب أن تبحث عنه في مزود خدمة VoIP؟ من المغري النظر فقط إلى تكاليف نظام الهاتف ، ولكن هناك المزيد مما يجب مراعاته عندما يتعلق الأمر بالأمان.

ذات صلة: أفضل ممارسات مركز اتصال الرعاية الصحية لتحسين رعاية المرضى

اختيار مزود VoIP آمن

يعتمد أمان نظام هاتفك على التنفيذ والامتثال لبروتوكولات الأمان.

كما هو الحال مع أي نظام PBX سحابي ، تأكد من أن الموفر يلبي متطلبات الأمان. هذه تختلف تبعا للصناعة الخاصة بك والاحتياجات المحددة. أفضل طريقة لبدء هذا التحقيق هي أن تطلب من مقدم الخدمة الخاص بك:

- ما هي الاعتمادات التي لديك؟

- هل تستخدم أدوات أو برامج تابعة لجهات خارجية؟

- كيف يمكنك تدريب وإعادة تدريب الموظفين؟

- كيف تتعامل مع الأحداث الأمنية؟

- هل تقدمون تشفير مكالمات TLS وSRTP؟

الاعتمادات

بمجرد الإجابة على هذه الأسئلة، تعمق في متطلبات VoIP الخاصة بك. فيما يلي أهم الشهادات التي يجب وضعها في الاعتبار:

- الامتثال لقانون HIPAA - يفرض قانون قابلية نقل التأمين الصحي والمساءلة (HIPAA) على مقدمي خدمات الرعاية الصحية تأمين بيانات المرضى. تنطبق هذه القواعد أيضًا على أنظمة الهاتف الخاصة بهم، مثل البريد الصوتي وتسجيلات المكالمات. يجب تكوين خوادم VoIP لحماية خصوصية المريض.

- ISO/IEC 20071 – ينص هذا المعيار العالمي على قيام المؤسسات بتقييم التهديدات الأمنية والاستجابة لها. وهذا يعني أن المنظمة طبقت ضوابط صارمة لأمن المعلومات.

- الامتثال PCI - يفرض الامتثال لصناعة بطاقات الدفع (PCI) أنه يجب عليك تأمين البنية التحتية الخاصة بك إذا كنت تقبل بطاقات الائتمان. ويتطلب تحديثات نظام التشغيل وشبكات VLAN الآمنة. ويتطلب أيضًا اختبار الاختراق ضد عناوين IP الخاصة بمؤسستك. يعد تأمين بيانات الدفع من أهم المخاطر بالنسبة للتجارة الإلكترونية. أنت تخاطر بارتفاع رسوم المعاملات والعقوبات إذا كان حل VoIP الخاص بك غير متوافق مع PCI.

- امتثال SOC 2 - امتثال مراقبة تنظيم الخدمة (SOC) يتكون من ممارسات لضمان ثقة المستهلك. على عكس المعايير الأخرى، هناك مرونة في خمسة مجالات: الخصوصية والأمان والتوفر وسلامة البيانات. تلبي العديد من شركات SaaS ذات السمعة الطيبة والخدمات المستندة إلى السحابة امتثال SOC 2.

من السهل أن ترى كيف يمكن لهذه الشهادات أن تمنحك راحة البال بشكل أكبر. قد يكون من الصعب اعتماد نظام PBX المحلي أو نظام الهاتف المحلي الذي يعمل على Amazon أو Google Cloud. لا ترغب في المجازفة عندما يتعلق الأمر بأمان VoIP.

اطلب من مزود VoIP الخاص بك الحصول على الشهادات ومقارنتها باحتياجاتك. إذا كنت ترغب في الحصول على نسخة مختصرة من جميع المعلومات المذكورة أعلاه، فراجع مقطع الفيديو السريع الذي مدته ثلاث دقائق حول أمان VoIP أدناه:

ذات صلة: دليل تنفيذ VoIP من 5 خطوات (+كيفية القيام بذلك بنفسك)

اتصالات العملاء

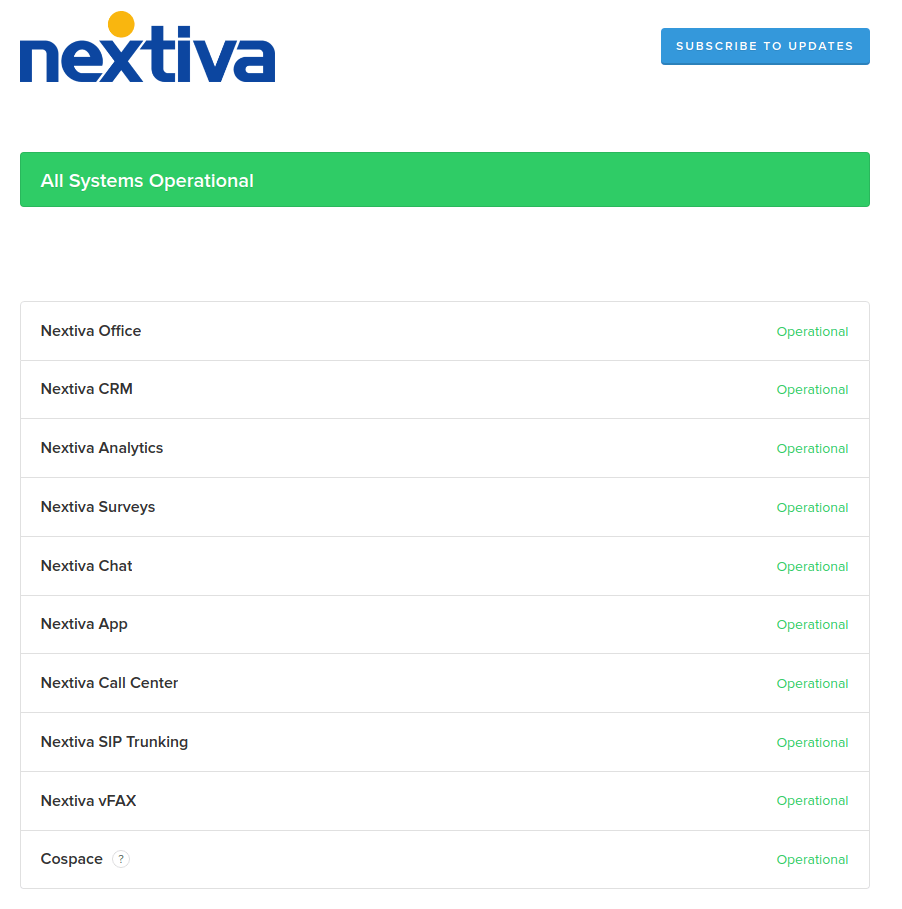

هناك عامل آخر يجب مراعاته وهو مدى تواصل الشركة مع العملاء. كيف تستطيع أن تقول ذلك؟ ابحث عن صفحة الحالة الخاصة بها، والتي تُعرف أيضًا باسم صفحة الثقة. المثال الموضح أدناه هو صفحة حالة Nextiva .

تفاصيل صفحات الحالة حول تحديثات نظام VoIP والحوادث التي تؤثر على الخدمة الصوتية. هل هي محددة؟ هل هم مفيدون؟ هل التحديثات محددة بالوقت؟

تأكد مما إذا كان هناك أي توقف أو انقطاع واسع النطاق. ابحث عن وقت تشغيل بنسبة 99.999% ، مما يعني أن هناك ست دقائق فقط من وقت التوقف سنويًا. بالإضافة إلى ذلك، ابحث عن الصيانة المخططة لتطبيق التحديثات على شبكة VoIP. تتضمن هذه غالبًا تحديثات نظام التشغيل الأساسية.

حقيقة الاتصال الهاتفي عبر بروتوكول الإنترنت (IP) هي أنه قد تحدث بعض الانقطاعات، ولكن من المهم كيفية تواصل بائع VoIP معك بخصوص هذا الأمر.

تشفير المكالمات

إلى جانب الشهادات والتواصل المباشر مع العملاء، فأنت تريد تشفير المكالمات في عام 2020. يستخدم تشفير المكالمات أمان طبقة النقل (TLS) وبروتوكول النقل الآمن في الوقت الحقيقي (SRTP). تعمل بروتوكولات VoIP معًا لإنشاء أمان عالي الجودة في كل مكالمة.

الشبكات غير المشفرة عرضة للتطفل. وعلى النقيض من ذلك، فإن البيانات المشفرة لا تكون ذات فائدة لأي شخص يتمكن من تسجيل نقل البيانات. يعد التشفير الذي يتم تشغيله من الهاتف إلى مزود الخدمة أمرًا مهمًا. يجب تشفير البيانات على كل طبقة ممكنة.

للحصول على أكبر قدر من إمكانية التشغيل التفاعلي، لا يتم تشفير SIP. نظرًا لأن مهاتفة IP تستخدم مكدس IP، تتم إدارة التشفير بواسطة طبقة النقل. عند التمكين، لا تكون جلسة مكالمة VoIP وبيانات المكالمة المصاحبة متاحة لصوص البيانات.

اسأل مزود VoIP الخاص بك عن تشفير المكالمات للتأكد من أن أجهزة SIP الخاصة بك يمكنها استخدام TLS وSRTP.

أمن VoIP لمقدمي الرعاية الصحية

إذا كانت شركتك تدير بيانات المرضى أو تحتاج إلى اتباع قانون HIPAA، فاستمر في القراءة.

يجب على المكاتب الطبية حماية خصوصية المريض من خلال تكوين أنظمة الاتصالات الخاصة بها. يتضمن ذلك خدمة الهاتف VoIP الخاصة بك. ويعد مقدمو الرعاية الصحية من أهم الأهداف لأن معلومات المرضى تُستخدم بشكل متكرر لتنفيذ سرقة الهوية .

تفي شبكات نقل الصوت عبر IP بمتطلبات HIPAA عندما تضع إجراءات أمنية مناسبة. تأكد من أن مزود VoIP الخاص بك لديه اتفاقيات مع شركاء العمل للحفاظ على الامتثال.

اعتبارات VoIP لتلبية HIPAA

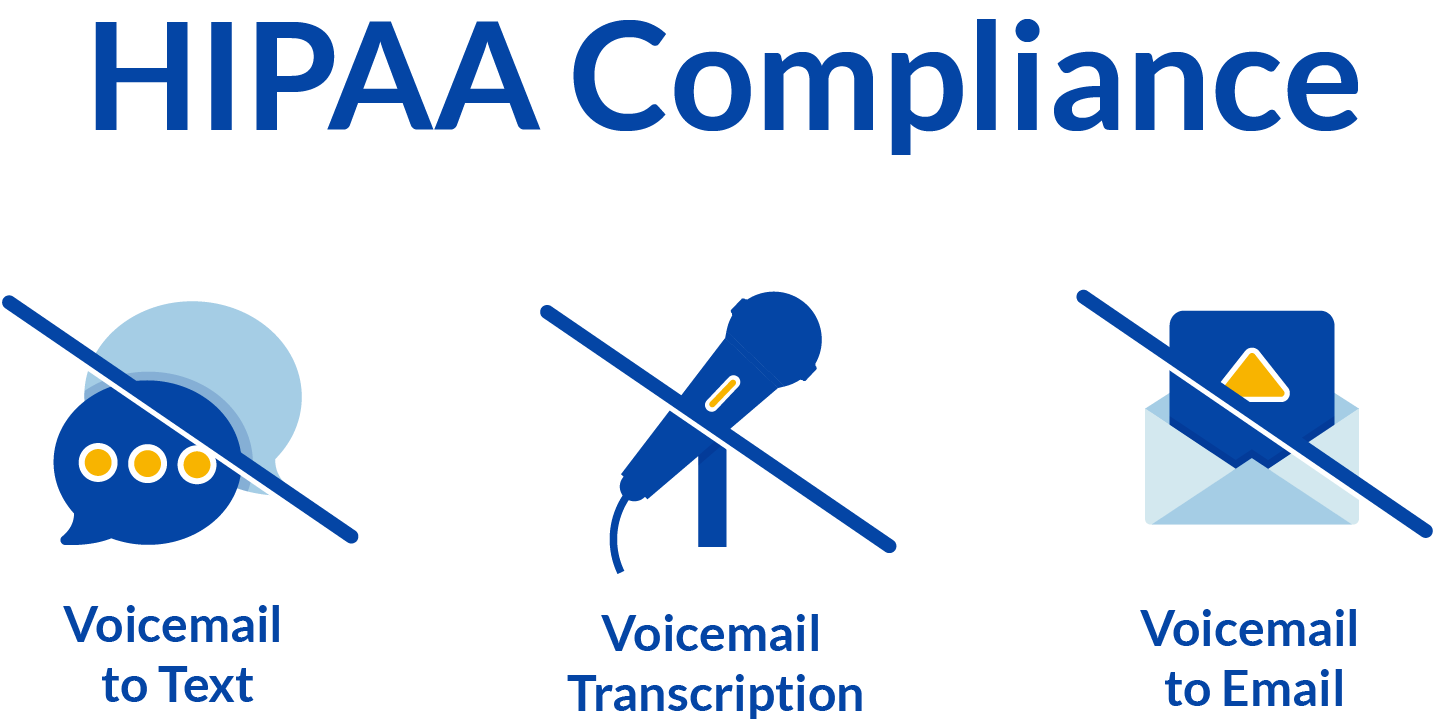

لا يدرك بعض مستخدمي VoIP أنه يتعين عليهم تعطيل خدمات معينة للبقاء متوافقين. لا يُسمح بنسخ البريد الصوتي ومرفقات البريد الصوتي إلى البريد الإلكتروني والبريد الصوتي المرئي.

مع Nextiva، يمكنك التأكد من أن حل VoIP الخاص بك متوافق مع HIPAA. أخبرنا بذلك، وسنتمكن من توفير حسابك على خوادم VoIP الآمنة لدينا.

أفضل ممارسات أمان VoIP

الأمن ليس غامضا كما يظن البعض. لقد قمنا بتبسيط أفضل الممارسات لضمان الأمان الأمثل لمؤسستك.

إليك كيفية حماية شبكة VoIP الخاصة بك من التهديدات.

- فرض سياسة كلمة مرور قوية. تعد كلمات المرور القوية ضرورية لتأمين نظام هاتفك. استخدم مزيجًا من الحروف والأرقام والأحرف غير الأبجدية الرقمية. تأكد من أن الموظفين لا يقومون بتخزين كلمات المرور في ملفات نصية أو ملاحظات لاصقة على أجهزة الكمبيوتر الخاصة بهم.

- قم بتطبيق تحديثات نظام التشغيل بشكل متكرر. يعد تطبيق تحديثات نظام التشغيل أمراً مفروغا منه بالنسبة لمعظم مسؤولي الأنظمة. شجع المستخدمين على قبول تحديثات نظام التشغيل لأجهزة iPhone أو Android الخاصة بهم. يمكن لهذه التحديثات الحماية من البرامج الضارة وعمليات الاستغلال.

- قم بإعداد شبكة افتراضية خاصة (VPN) للموظفين البعيدين. يمكن لشبكات VPN تشفير كل حركة المرور بغض النظر عن مكان عمل الموظف. إنه مثالي للعمل من موظفي المنزل. فكر في استخدام VPN على مستوى الأعمال من Cisco، أو Sophos، أو Cloudflare. أظهرت الأبحاث الأكاديمية الحديثة أن شبكات VPN لا تقلل من جودة المكالمات.

- تتطلب تشفير Wi-Fi. قم بتنشيط WPA2 على الشبكات اللاسلكية لشركتك. يستخدم الموظفون أيضًا هذا التشفير لشبكة Wi-Fi الخاصة بهم. كأفضل ممارسة، قم بتحديث كلمة مرور Wi-Fi الخاصة بك كل عام.

- قم بمراجعة سجلات المكالمات الخاصة بك. افحص سجلات المكالمات الخاصة بشركتك لتحديد أي اتجاهات أو سلوكيات اتصال غير عادية. قم بإعداد لوحة معلومات مفيدة باستخدام ميزة تحليلات المكالمات لمراقبة حجم المكالمات على أساس أسبوعي وشهري.

- تقييد مكالماتك وحظر المكالمات الخاصة. ما لم تكن شركتك تمارس أعمالًا تجارية في الخارج، فلن تحتاج إلى الاتصال بأرقام دولية. والأفضل من ذلك، منح حق الوصول إلى المكالمات الدولية فقط لأولئك الذين يتصلون بالخارج. تأكد من أن خدمة VoIP الخاصة بك تحجب الأرقام من 1 إلى 900 لمنع الاحتيال. قم بتمكين حظر المكالمات لفحص المكالمات المقيدة/الخاصة من خلال رسالة ترشدهم إلى تمكين معرف المتصل الخاص بهم.

- إلغاء تنشيط الحسابات غير النشطة. عندما يغادر الموظفون الشركة، لا تنس إخطار موظفي تكنولوجيا المعلومات لديك. من خلال تعطيل حسابات الموظفين على الفور، يمكنك تقليل الاضطرابات في مكان العمل. من الناحية الفنية، لا تريد أن تظل حسابات VoIP فعالة دون تعيين مستخدم حقيقي لها.

- شجع موظفيك على الإبلاغ عن السلوك الغريب. اطلب من فريقك الإبلاغ عن رسائل البريد الصوتي والمكالمات المخفية المفقودة. المكالمة الشبح هي عندما يرن هاتفك دون وجود متصل. بالإضافة إلى ذلك، نوصي بعدم تخزين رسائل البريد الصوتي لفترة أطول من اللازم.

- تنفيذ إدارة الجهاز عن بعد. على مستوى المؤسسة، تعد القدرة على مسح الجهاز عن بعد أمرًا ضروريًا. قم بإصدار أجهزة كمبيوتر محمولة تتمتع بالإدارة عن بعد حتى تتمكن من تتبع الجهاز ومسحه في حالة السرقة أو التسوية.

- تثقيف المستخدمين حول الممارسات الأمنية. ذكّر المستخدمين أنك لن تحتاج أبدًا إلى كلمة المرور الخاصة بهم. قم بتدريبهم على اكتشاف عمليات التصيد الاحتيالي وعمليات الاحتيال المتعلقة بالهندسة الاجتماعية. إجراء تقييمات أمنية منتظمة لاكتشاف نقاط الضعف الناشئة. وأخيرًا وليس آخرًا، تأكد من أنهم يعرفون من يجب الاتصال به في حالة حدوث خرق أمني.

على الرغم من أن الكثير من أفضل الممارسات هذه تتداخل مع أمان الشبكة، إلا أنه يمكنك النظر إليها من خلال عدسة المهاجم.

يعتمد المسؤولون التنفيذيون عليك للحفاظ على سلامتهم من المشهد الأمني المتغير باستمرار. باتباع هذه الخطوات، يمكنك تقليل تأثير أي حادث أمني.

مستقبل تأمين أنظمة الهاتف

لقد نضجت خدمة VoIP من خدمة شخصية إلى منصة اتصالات تجارية أساسية.

العشب يكون دائمًا أكثر خضرة حيثما تسقيه. لقد تم إخضاع تقنية VoIP لخطواتها لإثبات قيمتها بالنسبة للمؤسسات. أصبح الاتصال الآمن المعتمد على SIP هو المعيار الآن.

تعد صيانة نظام PBX الداخلي ومعدات الاتصال الهاتفي الأخرى مسؤولية كبيرة. لا يختلف نظام الهاتف حيث تقوم المؤسسات بتفريغ أنظمة البريد الإلكتروني واستضافة الويب الخاصة بها إلى السحابة.

يسمح نظام الهاتف السحابي مثل Nextiva لموظفي تكنولوجيا المعلومات بمعالجة المشاريع الأكبر. فبدلاً من تعديل المعدات القديمة، يمكنهم تزويد الشركة بقوى عاملة تعمل عن بعد.

الأفكار النهائية حول أمان VoIP

تعد المنظمات التي تؤمن حركة المرور الصوتية أكثر مرونة من تلك التي تظل خاملة. إذا كان هناك أي شيء تعلمناه من عام 2020، فهو أنه يجب عليك الاستعداد لكل طارئ.

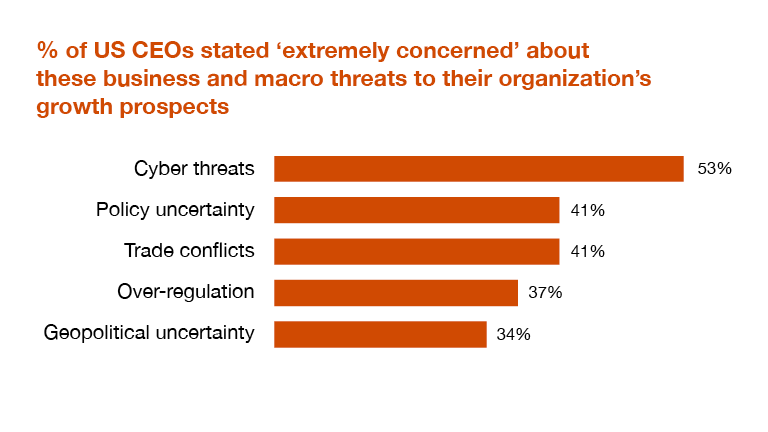

وفقًا لنتائج استطلاع الرؤساء التنفيذيين في الولايات المتحدة لعام 2020 الذي أجرته شركة برايس ووترهاوس كوبرز ، فإن 53% من الرؤساء التنفيذيين كانوا "قلقين للغاية" بشأن الأمن السيبراني. وهو أمر مذهل، لأن التهديدات السيبرانية تفوقت على السياسة، والتجارة، والتنظيم الحكومي، وعدم اليقين الجيوسياسي.

يقع جزء كبير من المسؤولية الأمنية على عاتق الحفاظ على الأمن التشغيلي. يمكنك تخفيف التهديدات بشكل أفضل من خلال قبول هواتف VoIP كأجهزة شبكة قوية.

على الرغم من كل هذا، لا يمكن لموفري خدمات VoIP الآمنة فعل الكثير. يجب عليك تحصين دفاعات شبكتك الداخلية وتثقيف المستخدمين أولاً.

يمكن أن تكون خدمة هاتف العمل ذات السمعة الطيبة بمثابة الضمان الذي تحتاجه للحفاظ على بيئة اتصال آمنة. تحقق من شهاداتهم وابحث عن موثوقيتها وإجراءاتها الأمنية وقدرات تشفير المكالمات.

نظام الهاتف الذي يحبه تكنولوجيا المعلومات

أمن المؤسسة. ميزات لا هوادة فيها. تعرف على سبب ثقة فرق تكنولوجيا المعلومات في Nextiva فيما يتعلق بخدمة الهاتف الخاصة بشركتهم.