La VoIP est-elle sécurisée ? Le guide ultime de la sécurité VoIP et du cryptage des appels

Publié: 2024-03-27La VoIP est-elle sécurisée ? — C'est une question que plusieurs responsables informatiques se posent ces derniers temps. Et la récente compromission de la VoIP de 3CX via une attaque sur la supply chain n'arrange pas les choses non plus [*].

Pour l'essentiel, la nature de la VoIP implique la transmission de communications vocales sur Internet plutôt que via des lignes téléphoniques traditionnelles.

Une manière avancée de voir les choses est que la VoIP convertit les signaux vocaux analogiques en paquets de données numériques, qui sont ensuite transmis sur Internet ou d'autres réseaux à commutation de paquets. Et le meilleur de la VoIP réside dans sa rentabilité, sa flexibilité et ses capacités d’intégration.

Cependant, la nature même de la transmission de communications vocales sur Internet ouvre plusieurs vulnérabilités qui peuvent être exploitées par les cybercriminels.

Dans cet esprit, d’autres questions se posent : comment sécuriser vos appels VoIP ? Les meilleures pratiques? Tactiques d’atténuation ? Tout cela et bien plus encore trouvera réponse dans ce guide.

Mais d'abord...

Comment fonctionne la VoIP ?

Voici un bref aperçu du fonctionnement du système VoIP :

- Conversion du signal vocal : lorsque vous parlez dans un appareil compatible VoIP (comme un smartphone, un ordinateur ou un téléphone VoIP), il convertit votre voix en données numériques. Cette conversion est effectuée par le microphone de votre appareil et un convertisseur analogique-numérique (ADC), transformant les ondes sonores de votre voix en paquets de données numériques.

- Compression des données : Ensuite, il compresse vos données vocales numériques à l'aide d'un codec (codeur-décodeur).

Remarque → Cette étape est importante pour réduire la taille des paquets de données afin qu'ils puissent être transmis plus efficacement sur Internet. Différents codecs offrent un équilibre entre la qualité de la voix et la quantité de bande passante de données utilisée.

- Mise en paquets : Les données numériques compressées sont divisées en petits paquets. Chaque paquet est enveloppé d'un en-tête contenant les informations nécessaires au routage et au réassemblage des paquets dans le bon ordre une fois qu'ils atteignent leur destination.

- Transmission : Les paquets sont envoyés sur Internet ou tout autre réseau IP. Pour atteindre leur destination, ils transitent par divers routeurs et réseaux, déterminés par les informations de routage contenues dans l'en-tête de chaque paquet. La structure d'Internet permet à ces paquets d'emprunter le chemin le plus efficace disponible au moment de la transmission.

- Réassemblage : Une fois les paquets de données arrivés à destination, ils sont réassemblés dans la séquence originale pour reproduire fidèlement les paroles prononcées. Ce réassemblage prend en compte les éventuels paquets arrivés dans le désordre ou perdus lors de la transmission.

- Décompression et conversion : Les données numériques sont ensuite décompressées (si nécessaire) et reconverties en ondes sonores analogiques à l'aide d'un convertisseur numérique-analogique (DAC).

Remarque → Cette étape est l'inverse de ce qui s'est passé du côté de l'expéditeur.

- Lecture : Enfin, le signal analogique est envoyé au haut-parleur de l'appareil récepteur, permettant au destinataire d'entendre la voix de l'expéditeur comme s'il s'agissait d'un appel téléphonique traditionnel.

Recommandé → Comment fonctionne la VoIP ? Le guide du débutant sur les systèmes téléphoniques VoIP

Pourquoi la sécurité VoIP est importante

La sécurité est essentielle à toute entreprise. Peu importe que vous ayez une grande organisation ou une petite entreprise. Une perturbation de votre système téléphonique serait tout simplement catastrophique.

La voix sur protocole Internet (VoIP) n'est pas différente. Les coûts inférieurs de la VoIP attirent un propriétaire d’entreprise. Un attaquant adorerait exploiter votre réseau VoIP lorsque vous ne le regardez pas.

La bonne nouvelle est que la VoIP est aujourd’hui assez sécurisée. Il a perduré même après deux décennies de tests d’intrusion. Dans l'ensemble, les fournisseurs de services VoIP sont fiables et sécurisés , même si la nature des menaces de sécurité continue d'évoluer.

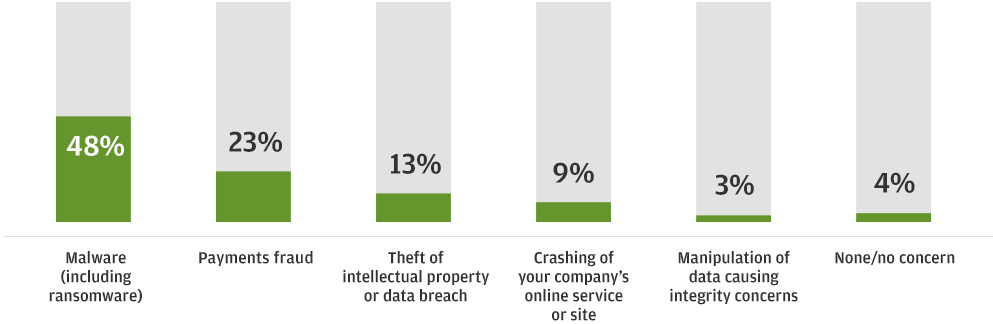

JP Morgan a interrogé des chefs d'entreprise et a découvert que 94 % des entreprises avaient pris des mesures pour renforcer leur infrastructure. Les logiciels malveillants, la fraude aux paiements et les violations de données étaient au premier rang de leurs inquiétudes.

Contrairement à d’autres menaces pour la sécurité informatique, la voix sur IP présente de nouvelles opportunités pour les attaquants. Les principaux risques incluent l'interception d'appels, l'usurpation d'identité de l'appelant, le vishing et les attaques par déni de service (DoS). Nous reviendrons sur ces détails plus tard.

La sécurité VoIP ne concerne pas seulement le cryptage des appels. Il s'agit du niveau de confiance transmis sur un réseau vocal et textuel. Votre plateforme de communication d'entreprise peut mener davantage d'attaques si elle est compromise.

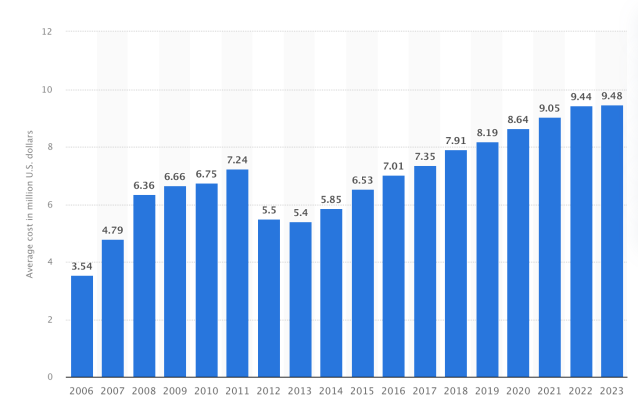

Le coût d’une violation continue d’augmenter chaque année. En moyenne, une faille de sécurité aux États-Unis coûte 9,4 millions de dollars, selon les rapports de Statista.

Les attaquants peuvent mener des attaques à l'aide de la VoIP, telles que :

- Ingénierie sociale via des appels téléphoniques.

- Divulgation des mots de passe du réseau Wi-Fi interne.

- Composer des numéros de téléphone coûteux (fraude au péage).

- Intercepter les messages texte d'authentification multifacteur.

- Obtenir un accès non autorisé sous un faux prétexte aux réseaux de données.

Par exemple, Twitter a fait face à plusieurs attaques coordonnées. L'entreprise n'est pas étrangère aux risques de sécurité VoIP, et l'ancien PDG Jack Dorsey a été la cible d'une demande frauduleuse de portage de numéro l'année dernière.

Ce problème de sécurité n’a probablement pas grand-chose à voir avec des mots de passe forts. C'était pire.

L’ingénierie sociale peut aider à mener des attaques coordonnées contre des utilisateurs VoIP connus. Le personnel du Network Operations Center (NOC) et les équipes du service client sont toujours des cibles privilégiées. Il suffit d’accorder une seule fois un accès non autorisé à votre entreprise et votre système de détection d’intrusion ne sert plus à rien.

Célèbre pirate Le consultant en sécurité Kevin Mitnick a compromis les systèmes non seulement avec des compétences techniques. Il a exploité la volonté d’aider de sa cible. La meilleure défense dans ce cas est d’éduquer votre personnel sur la façon de repérer l’ingénierie sociale.

La bonne nouvelle est qu’il existe des contre-mesures efficaces pour atténuer les problèmes de sécurité VoIP. Les réseaux VoIP professionnels sont devenus résistants aux abus d’acteurs connus et inconnus.

Examinons de plus près les menaces de sécurité qui pèsent sur les systèmes téléphoniques professionnels.

Connexes : Comment fonctionne la VoIP ? Le guide du débutant sur les systèmes téléphoniques VoIP

Systèmes téléphoniques traditionnels vs VoIP

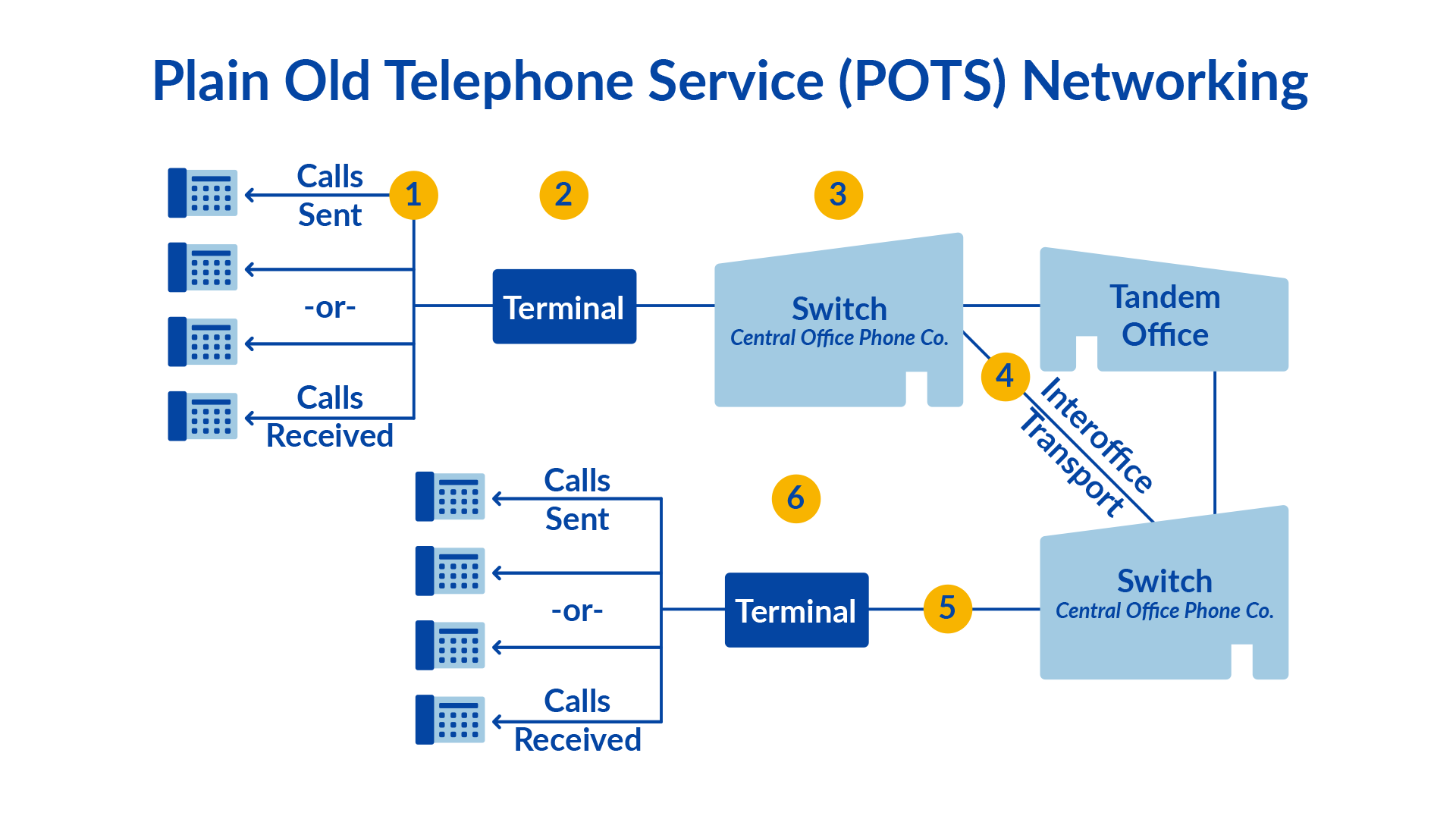

Les gens ont passé des appels via le réseau téléphonique public commuté (PSTN) pendant plus d'un siècle. Ce réseau vocal est analogique. Il reste vulnérable partout où l’accès physique au câblage est possible.

Cet ancien système téléphonique est également connu sous le nom de Plain Old Telephone System (POTS). Les appels sont connectés à l’aide de signaux audio, que les attaquants peuvent facilement intercepter.

Dans le schéma ci-dessous, vous pouvez voir que les appels transitent par des terminaux analogiques vers un central. Les compagnies de téléphone ont aujourd'hui établi des mesures et des protocoles de sécurité pour assurer la sécurité entre les bureaux centraux. Mais cette sécurité ne s'étend pas à votre système téléphonique interne.

Toute une sous-culture s’est formée autour des vulnérabilités des systèmes téléphoniques professionnels. Le phreaking , un ensemble de téléphone + piratage, est une pratique d'exploration des systèmes téléphoniques vulnérables. Dans les années 1970, il était possible de téléphoner gratuitement via le PSTN. À la fin des années 90, les phreakers se sont tournés vers les équipements PBX ( Private Branch Exchange ). Autrement dit, ils peuvent déclencher des attaques provenant de systèmes téléphoniques d’entreprise non sécurisés. Rendez-vous dans votre Barnes & Noble local pour récupérer le 2600 et découvrir les vulnérabilités d'un ancien système téléphonique Lucent ou Avaya .

Les réseaux téléphoniques séparent aujourd'hui le trafic vocal de la signalisation pour établir des appels à l'aide du protocole SS7 . Malgré cela, de nombreux systèmes PBX restent vulnérables et les attaquants les trouveront.

La voix sur protocole Internet est différente.

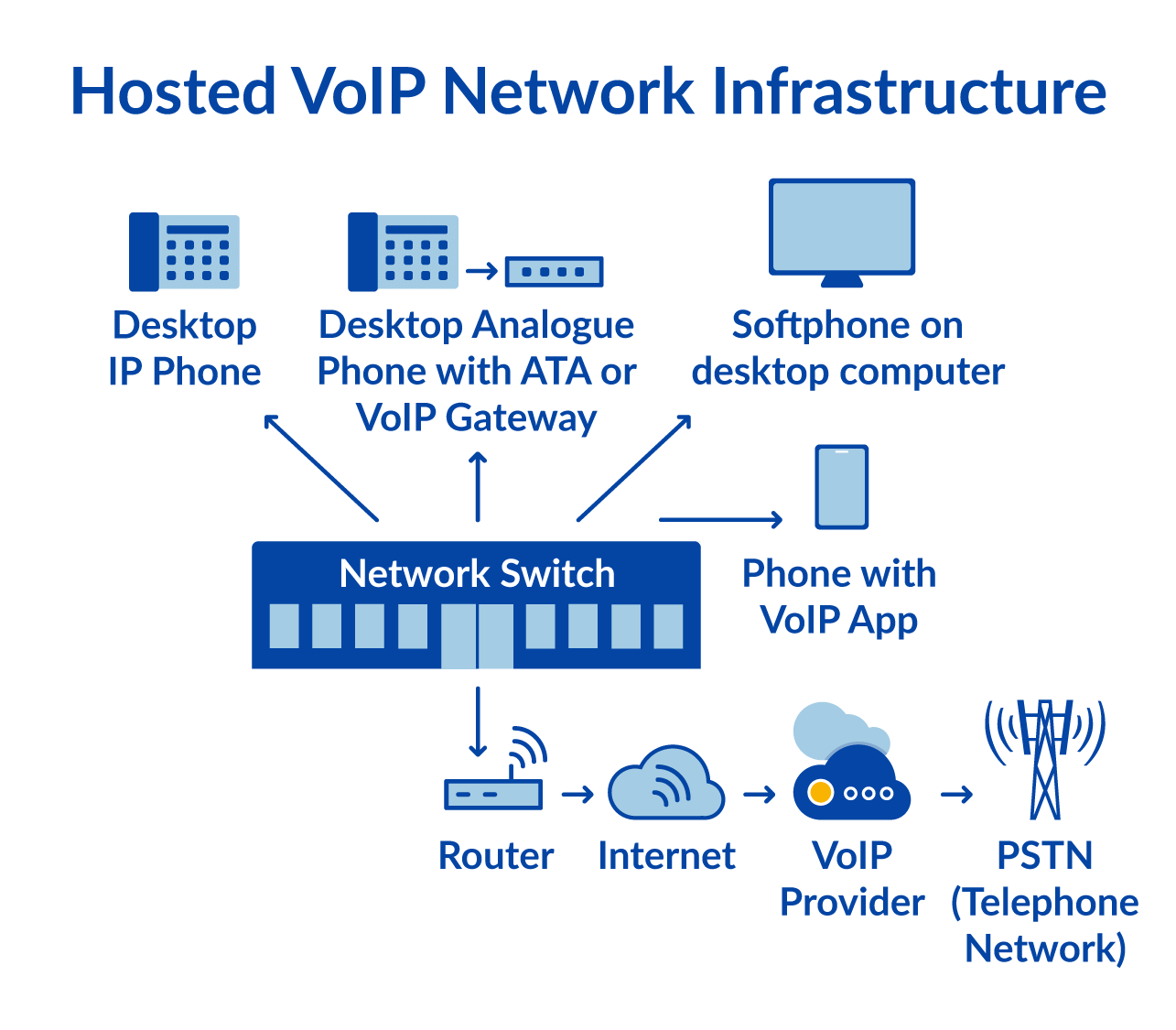

Les appels sont établis via le protocole SIP. Le protocole d'initiation de session ( SIP ) agit comme un protocole de signalisation pour une téléphonie Internet fiable. Un serveur SIP compresse le trafic vocal en flux multimédias et les envoie via une connexion Internet.

Il est clair pourquoi les grandes entreprises et les petites entreprises se sont rassemblées pour passer des appels sur Internet . Il permet d'économiser sur les dépenses informatiques et de communication et offre aux utilisateurs une grande flexibilité pour travailler à domicile .

Les systèmes téléphoniques VoIP utilisent le même réseau de données pour établir des appels téléphoniques. Le fournisseur VoIP gère exclusivement tout le trafic VoIP. Le personnel informatique doit uniquement maintenir un réseau sécurisé pour son personnel.

Dans le schéma ci-dessous, une connexion réseau stable est nécessaire pour le service téléphonique VoIP. Vous n'avez pas besoin de créer ou de maintenir l'infrastructure VoIP.

La plus grande différence ici est que les téléphones et les identités existent virtuellement . Cela signifie que les utilisateurs peuvent emporter leur téléphone VoIP avec eux et travailler de n'importe où. De plus, cela signifie que les gens peuvent utiliser des applications d'appel SIP, également appelées softphone , pour appeler.

Les services téléphoniques VoIP offrent de nombreux avantages en matière de sécurité par rapport aux systèmes téléphoniques traditionnels. Les principaux avantages incluent :

- Surveillance en temps réel de l'utilisation du forfait d'appels.

- Application stricte des appels gratuits.

- Cryptage des appels pour empêcher les écoutes clandestines.

- Fonctionnalités de messagerie vocale robustes avec livraison d'e-mails.

Alors, qu’en est-il lorsque les appels VoIP atteignent le PSTN ?

Les fournisseurs VoIP réputés maintiennent une sécurité de niveau militaire. Ils utilisent des Session Border Controllers (SBC) pour une sécurité et des performances optimales. Un SBC agit comme un pare-feu qui maintient les performances et le routage logique des appels. Les opérateurs maintiennent des normes élevées pour corriger les vulnérabilités de sécurité et les mises à jour du micrologiciel du fabricant.

Les journaux d’appels d’un système téléphonique à l’ancienne sont souvent très limités. Cela rend presque impossible la localisation des données commerciales volées. Un plus grand nombre de risques PSTN relèvent des lacunes dans la continuité des activités.

Par exemple, de nombreux systèmes téléphoniques PBX ne sont pas bien pris en charge, les pièces de rechange sont coûteuses et il est difficile de trouver des techniciens qualifiés. Une panne pourrait interrompre vos communications professionnelles pendant des semaines.

L’essentiel est que les systèmes téléphoniques VoIP offrent une meilleure confidentialité, sécurité et fiabilité aux entreprises.

Principales menaces de sécurité VoIP

Vous êtes probablement curieux de connaître les types de problèmes de sécurité VoIP qui existent. Voici un aperçu de ce contre quoi vous devrez vous défendre.

- Déni de service (DoS) – Cette attaque prive le réseau de ressources pour interrompre le service téléphonique et interrompre les appels téléphoniques. Cela peut dégrader la qualité des appels, la latence et la disponibilité d’un centre d’appels.

- Numérotation de guerre – Ce type d'attaque consiste à contrôler votre PBX pour « analyser » d'autres réseaux téléphoniques. Il fonctionne en composant des numéros pour se connecter à des modems ou à d'autres extensions intéressantes.

- Fraude aux péages – Comme pour la numérotation de guerre, cela nécessite un accès pour appeler une ligne extérieure à partir de votre système téléphonique. Les attaquants peuvent composer des numéros internationaux coûteux qui accumulent des frais de péage élevés.

- Phishing – Ce hack VoIP s'attaque aux utilisateurs sans méfiance qui font confiance à leur identification de l'appelant. Les victimes divulguent des détails sur le réseau IP interne, les mots de passe ou d'autres données sensibles.

- Interception d'appels – Les attaquants utilisent des réseaux non sécurisés pour intercepter le trafic SIP non crypté. Pour aggraver les choses, cela peut également inclure la vidéo.

- Spam – Il n’est pas surprenant que la boîte vocale soit une cible courante pour les appels automatisés et autres escroqueries téléphoniques . Beaucoup utilisent une identification de l'appelant restreinte ou « privée ».

- Malware – Les attaquants utilisent différents logiciels malveillants pour téléphoner ou envoyer des informations d’identification par courrier électronique. Cela peut ouvrir davantage d’opportunités pour infiltrer votre réseau et exfiltrer des données commerciales sensibles.

Ces menaces sont plus alarmantes si vous avez mis en place un système téléphonique DIY. À mesure que l’entreprise s’est développée, elle n’est plus la bonne solution. Par exemple, un PBX Asterisk auto-hébergé peut suffire à certains, mais il constitue une cible attrayante pour les pirates. Les attaques VoIP peuvent rester silencieuses et passer inaperçues pendant des mois.

Alors, que devriez-vous rechercher chez un fournisseur de services VoIP ? Il est tentant de s'intéresser uniquement aux coûts du système téléphonique , mais il y a d'autres choses à prendre en compte en matière de sécurité.

Connexes : Meilleures pratiques des centres d'appels de soins de santé pour de meilleurs soins aux patients

Choisir un fournisseur VoIP sécurisé

La sécurité de votre système téléphonique se résume à la mise en œuvre et au respect des protocoles de sécurité.

Comme pour tout PBX cloud , assurez-vous que le fournisseur répond aux exigences de sécurité. Ceux-ci varient en fonction de votre secteur d’activité et de vos besoins spécifiques. La meilleure façon de commencer cette enquête est de demander à votre fournisseur :

- Quelles accréditations possédez-vous ?

- Utilisez-vous des outils ou des logiciels tiers ?

- Comment former et recycler le personnel ?

- Comment réagissez-vous aux incidents de sécurité ?

- Proposez-vous le cryptage des appels TLS et SRTP ?

Accréditations

Une fois que vous avez répondu à ces questions, approfondissez vos propres exigences VoIP . Voici la liste des principales certifications à garder à l’esprit :

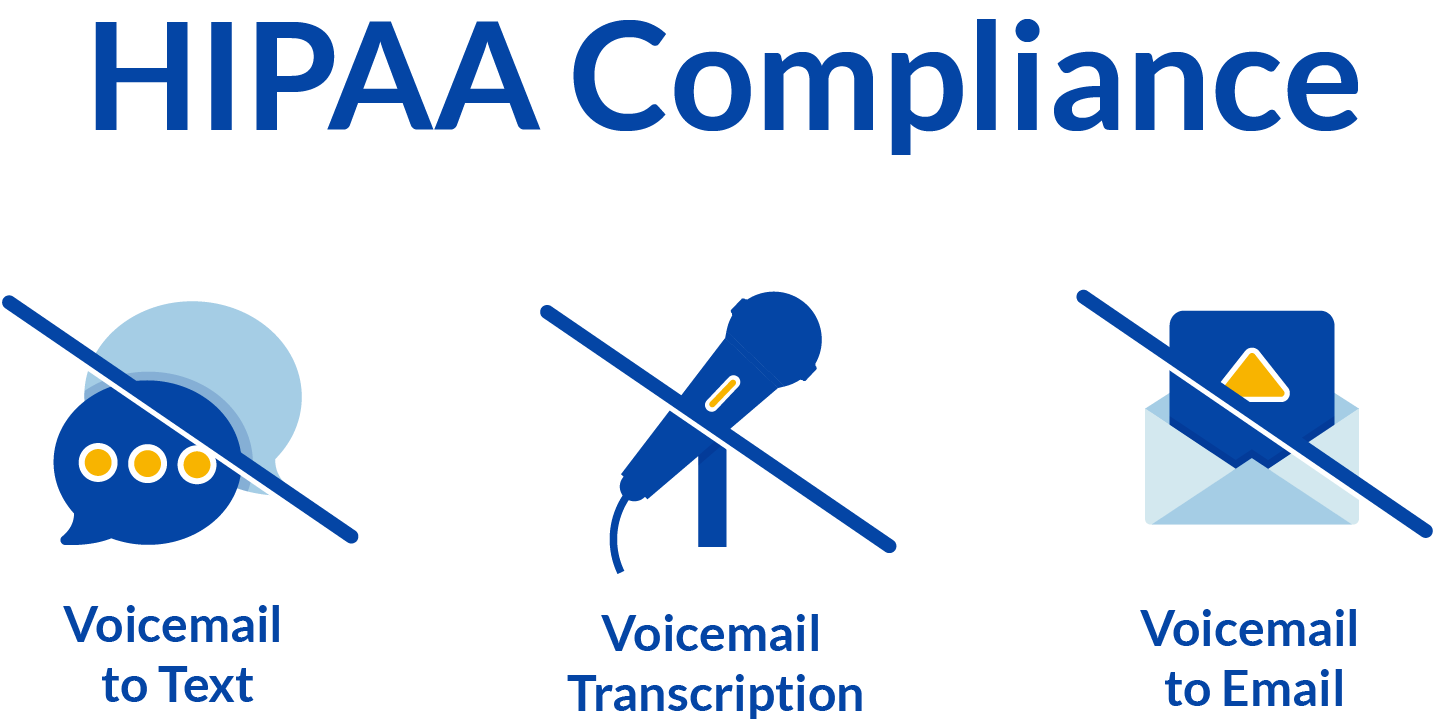

- Conformité HIPAA – La Health Insurance Portability and Accountability Act (HIPAA) exige que les prestataires de services de santé sécurisent les données des patients. Ces règles s'appliquent également à leurs systèmes téléphoniques, tels que la messagerie vocale et les enregistrements d'appels. Les serveurs VoIP doivent être configurés pour protéger la confidentialité des patients.

- ISO/IEC 20071 – Cette norme mondiale établit que les organisations évaluent et répondent aux menaces de sécurité. Cela signifie que l'organisation a mis en œuvre des contrôles rigoureux de sécurité de l'information.

- Conformité PCI – La conformité PCI (Payment Card Industry) exige que vous sécurisiez votre infrastructure si vous acceptez les cartes de crédit. Il exige des mises à jour du système d’exploitation et des VLAN sécurisés. Cela nécessite également des tests d'intrusion sur les adresses IP de votre organisation. La sécurisation des données de paiement est un enjeu majeur pour le e-commerce. Vous risquez des frais de transaction et des pénalités plus élevés si votre solution VoIP n'est pas conforme à la norme PCI.

- Conformité SOC 2 – La conformité au contrôle de l'organisation des services (SOC) comprend des pratiques visant à garantir la confiance des consommateurs. Contrairement à d'autres normes, il existe une flexibilité dans cinq domaines : confidentialité, sécurité, disponibilité et intégrité des données. De nombreuses entreprises SaaS et services cloud réputés sont conformes à la norme SOC 2.

Il est facile de voir comment ces certifications peuvent vous apporter une plus grande tranquillité d'esprit. Il peut être difficile de certifier votre PBX sur site ou votre système téléphonique local fonctionnant sur Amazon ou Google Cloud. Vous ne voulez pas prendre de risques en matière de sécurité VoIP.

Demandez des certifications à votre fournisseur VoIP et comparez-les à vos besoins. Si vous souhaitez une version résumée de toutes les informations ci-dessus, regardez notre courte vidéo de trois minutes sur la sécurité VoIP ci-dessous :

Connexe : Un guide de mise en œuvre VoIP en 5 étapes (+Comment le faire vous-même)

Communications clients

Un autre facteur à considérer est la qualité de la communication de l’entreprise avec les clients. Comment pouvez-vous dire? Recherchez sa page d'état, également connue sous le nom de page de confiance. L'exemple présenté ci-dessous est la page d'état Nextiva .

Les pages d'état détaillent les mises à jour sur le système VoIP et les incidents affectant le service vocal. Sont-ils spécifiques ? Sont-ils utiles ? Les mises à jour sont-elles horodatées ?

Confirmez s’il y a eu des temps d’arrêt ou des pannes généralisés. Recherchez une disponibilité de 99,999 % , ce qui signifie qu'il n'y a que six minutes d'indisponibilité par an. De plus, recherchez la maintenance planifiée pour appliquer les mises à jour au réseau VoIP. Celles-ci incluent souvent des mises à jour essentielles du système d’exploitation.

La réalité de la téléphonie IP est que certaines interruptions peuvent survenir, mais la manière dont votre fournisseur VoIP communique avec vous à ce sujet est importante.

Cryptage des appels

Outre les certifications et une communication client simple, vous souhaitez le cryptage des appels en 2020. Le cryptage des appels utilise Transport Layer Security (TLS) et Secure Real-time Transport Protocol (SRTP). Ces protocoles VoIP fonctionnent ensemble pour établir une sécurité de haut niveau à chaque appel.

Les réseaux non chiffrés sont sujets à la surveillance. En revanche, les données cryptées ne sont d’aucune utilité pour quiconque parvient à enregistrer la transmission des données. Le cryptage allant du téléphone au fournisseur de services est important. Les données doivent être cryptées sur toutes les couches possibles.

Pour une interopérabilité optimale, SIP n'est pas crypté. La téléphonie IP utilisant la pile IP, le chiffrement est géré par la couche transport. Lorsqu'elle est activée, la session d'appel VoIP et les données d'appel qui l'accompagnent ne sont pas disponibles pour les voleurs de données.

Renseignez-vous auprès de votre fournisseur VoIP sur le cryptage des appels pour vous assurer que vos appareils SIP peuvent utiliser TLS et SRTP.

Sécurité VoIP pour les prestataires de soins de santé

Si votre entreprise gère les données des patients ou doit se conformer à la HIPAA, continuez à lire.

Les cabinets médicaux doivent protéger la vie privée des patients en configurant leurs systèmes de communication. Cela inclut votre service téléphonique VoIP . Les prestataires de soins de santé sont des cibles privilégiées car les informations sur les patients sont fréquemment utilisées pour commettre un vol d'identité .

Les réseaux de voix sur IP répondent aux exigences HIPAA lorsqu'ils mettent en place des mesures de sécurité appropriées. Assurez-vous que votre fournisseur VoIP a des accords avec des associés commerciaux pour maintenir la conformité.

Considérations VoIP pour répondre à la HIPAA

Certains utilisateurs VoIP ignorent qu’ils doivent désactiver certains services pour rester conformes. La transcription de la messagerie vocale, les pièces jointes d'un message vocal à un e-mail et la messagerie vocale visuelle ne sont pas autorisées.

Avec Nextiva, vous pouvez être sûr que votre solution VoIP est conforme à la norme HIPAA. Faites-le-nous savoir et nous pourrons provisionner votre compte sur nos serveurs VoIP sécurisés.

Bonnes pratiques en matière de sécurité VoIP

La sécurité n’est pas aussi obscure que certains pourraient le penser. Nous avons simplifié les meilleures pratiques pour garantir une sécurité optimale à votre organisation.

Voici comment protéger votre réseau VoIP contre les menaces.

- Appliquez une politique de mot de passe forte. Des mots de passe forts sont essentiels pour sécuriser votre système téléphonique. Utilisez une combinaison de lettres, de chiffres et de caractères non alphanumériques. Assurez-vous que les employés ne stockent pas de mots de passe dans des fichiers texte ou des Post-It sur leurs ordinateurs.

- Appliquez souvent les mises à jour du système d’exploitation. L'application des mises à jour du système d'exploitation est une évidence pour la plupart des administrateurs système. Encouragez vos utilisateurs à accepter les mises à jour du système d'exploitation pour leur iPhone ou Android. Ces mises à jour peuvent protéger contre les logiciels malveillants et les exploits.

- Configurez un réseau privé virtuel (VPN) pour le personnel distant. Les VPN peuvent crypter tout le trafic, quel que soit l’endroit où travaille l’employé. C'est idéal pour le travail du personnel à domicile. Envisagez un VPN de qualité professionnelle de Cisco, Sophos ou Cloudflare. Des recherches universitaires récentes ont montré que les VPN ne dégradent pas la qualité des appels.

- Exiger le cryptage Wi-Fi. Activez WPA2 sur les réseaux sans fil de votre entreprise. Demandez aux employés d'utiliser également ce cryptage pour leur réseau Wi-Fi. Il est recommandé de mettre à jour votre mot de passe Wi-Fi chaque année.

- Consultez vos journaux d'appels. Examinez les journaux d'appels de votre entreprise pour identifier toute tendance ou comportement d'appel inhabituel. Configurez un tableau de bord utile à l'aide d'une fonction d'analyse des appels pour surveiller le volume d'appels sur une base hebdomadaire et mensuelle.

- Limitez vos appels et bloquez les appels privés. À moins que votre entreprise fasse des affaires à l’étranger, vous n’avez pas besoin de composer des numéros internationaux. Mieux encore, accordez l’accès aux appels internationaux uniquement à ceux qui appellent à l’étranger. Confirmez que votre service VoIP bloque les numéros 1-900 pour éviter la fraude téléphonique. Activez le blocage des appels pour filtrer les appels restreints/privés avec un message leur demandant d'activer leur identification de l'appelant.

- Désactivez les comptes inactifs. Lorsque des employés quittent l'entreprise, n'oubliez pas d'en informer votre personnel informatique. En désactivant rapidement les comptes des employés, vous pouvez minimiser les perturbations sur le lieu de travail. D'un point de vue technique, vous ne souhaitez pas que les comptes VoIP restent fonctionnels sans qu'un véritable utilisateur leur soit attribué.

- Encouragez votre personnel à signaler tout comportement étrange. Demandez à votre équipe de signaler les messages vocaux manquants et les appels fantômes. Un appel fantôme, c'est lorsque votre téléphone sonne sans qu'il y ait d'appelant. De plus, recommandez-leur de ne pas stocker les messages vocaux plus longtemps que nécessaire.

- Implémentez la gestion des appareils à distance. Au niveau de l’entreprise, il est essentiel de pouvoir effacer un appareil à distance. Offrez des ordinateurs portables avec gestion à distance afin que vous puissiez suivre et effacer un appareil en cas de vol ou de compromission.

- Éduquer les utilisateurs sur les pratiques de sécurité. Rappelez aux utilisateurs que vous n’aurez jamais besoin de leur mot de passe. Formez-les à détecter les escroqueries par phishing et par ingénierie sociale. Effectuez régulièrement des évaluations de sécurité pour découvrir les vulnérabilités émergentes. Enfin et surtout, assurez-vous qu’ils sachent qui contacter en cas de faille de sécurité.

Bien qu’un grand nombre de ces bonnes pratiques recoupent la sécurité des réseaux, examinez-les du point de vue d’un attaquant.

Les dirigeants comptent sur vous pour les protéger du paysage de la sécurité en constante évolution. En les suivant, vous minimiserez l’impact d’un incident de sécurité.

L'avenir de la sécurisation des systèmes téléphoniques

La VoIP est passée d'un service personnel à une plate-forme de communication d'entreprise essentielle.

L'herbe est toujours plus verte là où vous l'arrosez. La VoIP a été mise à l’épreuve pour s’avérer précieuse pour les organisations. Les appels sécurisés basés sur SIP sont désormais la norme.

La maintenance d'un PBX sur site et d'autres équipements de téléphonie est une grande responsabilité. Le système téléphonique n’est pas différent puisque les organisations transfèrent leurs systèmes de messagerie et leur hébergement Web vers le cloud.

Un système téléphonique cloud comme Nextiva permet au personnel informatique de s'attaquer à des projets plus importants. Au lieu de bricoler de vieux équipements, ils peuvent doter l’entreprise d’une main-d’œuvre distante.

Réflexions finales sur la sécurité VoIP

Les organisations qui sécurisent le trafic vocal sont plus résilientes que celles qui restent inactives. S’il y a quelque chose que 2020 nous a appris, c’est que vous devez être préparé à toutes les éventualités.

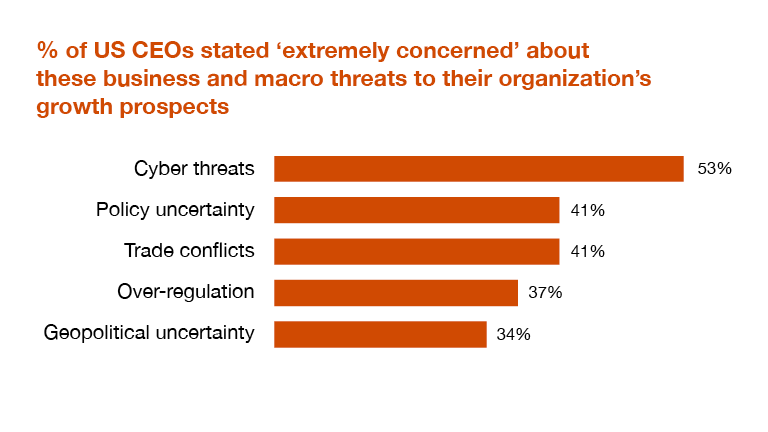

Selon les résultats de l' enquête 2020 menée par PwC auprès des PDG aux États-Unis, 53 % des PDG étaient « extrêmement préoccupés » par la cybersécurité. C’est stupéfiant, étant donné que les cybermenaces l’emportaient sur les politiques, le commerce, la réglementation gouvernementale et l’incertitude géopolitique.

Une grande partie de la responsabilité en matière de sécurité repose sur le maintien de la sécurité opérationnelle. Vous pouvez mieux atténuer les menaces en acceptant les téléphones VoIP comme de puissants appareils réseau.

Malgré tout cela, les fournisseurs VoIP sécurisés ne peuvent pas faire grand-chose. Vous devez d’abord renforcer les défenses de votre réseau interne et éduquer les utilisateurs.

Un service téléphonique professionnel réputé peut être l’assurance dont vous avez besoin pour maintenir un environnement d’appel sécurisé. Vérifiez leurs certifications et recherchez leur fiabilité, leurs mesures de sécurité et leurs capacités de cryptage des appels.

Le système téléphonique qu’il adore

Sécurité d'entreprise. Des fonctionnalités sans compromis. Découvrez pourquoi les équipes informatiques font confiance à Nextiva pour le service téléphonique de leur entreprise.