Czy VoIP jest bezpieczny? Kompletny przewodnik po bezpieczeństwie VoIP i szyfrowaniu połączeń

Opublikowany: 2024-03-27Czy VoIP jest bezpieczny? — To pytanie zadaje sobie ostatnio kilku liderów IT. Niedawny kompromis w sprawie VoIP firmy 3CX poprzez atak na łańcuch dostaw również nie pomaga [*].

W przeważającej części charakter VoIP polega na przesyłaniu komunikacji głosowej przez Internet, a nie za pośrednictwem tradycyjnych linii telefonicznych.

Zaawansowanym sposobem spojrzenia na to jest VoIP, który konwertuje analogowe sygnały głosowe na cyfrowe pakiety danych, które są następnie przesyłane przez Internet lub inne sieci z komutacją pakietów. A najlepsze w VoIP jest jego opłacalność, elastyczność i możliwości integracji.

Jednak sam charakter przesyłania komunikatów głosowych przez Internet stwarza kilka luk w zabezpieczeniach, które mogą zostać wykorzystane przez cyberprzestępców.

Mając to na uwadze, pojawia się więcej pytań – jak zabezpieczyć połączenia VoIP? Najlepsze praktyki? Taktyka łagodzenia? Odpowiedzi na to wszystko i wiele więcej znajdziesz w tym przewodniku.

Ale najpierw -

Jak działa VoIP?

Oto krótki opis działania systemu VoIP:

- Konwersja sygnału głosowego : gdy mówisz do urządzenia obsługującego technologię VoIP (takiego jak smartfon, komputer lub telefon VoIP), następuje konwersja Twojego głosu na dane cyfrowe. Konwersja ta odbywa się za pomocą mikrofonu urządzenia i przetwornika analogowo-cyfrowego (ADC), przekształcając fale dźwiękowe Twojego głosu w cyfrowe pakiety danych.

- Kompresja danych : Następnie kompresuje cyfrowe dane głosowe za pomocą kodeka (kodera-dekodera).

Uwaga → Ten krok jest ważny ze względu na zmniejszenie rozmiaru pakietów danych, dzięki czemu można je efektywniej przesyłać przez Internet. Różne kodeki zapewniają równowagę pomiędzy jakością głosu a ilością wykorzystywanej przepustowości danych.

- Pakowanie : skompresowane dane cyfrowe są dzielone na małe pakiety. Każdy pakiet jest opakowany nagłówkiem zawierającym informacje niezbędne do trasowania i ponownego składania pakietów we właściwej kolejności po dotarciu do miejsca docelowego.

- Transmisja : Pakiety są przesyłane przez Internet lub dowolną inną sieć IP. Aby dotrzeć do miejsca docelowego, podróżują przez różne routery i sieci, co jest określane na podstawie informacji o routingu zawartych w nagłówku każdego pakietu. Struktura Internetu pozwala tym pakietom podążać najbardziej efektywną ścieżką dostępną w momencie transmisji.

- Ponowne składanie : Gdy pakiety danych dotrą do miejsca przeznaczenia, są ponownie składane w pierwotną sekwencję, aby dokładnie odtworzyć wypowiadane słowa. Podczas ponownego składania uwzględniane są wszelkie pakiety, które mogły przybyć niewłaściwie lub zostać utracone podczas transmisji.

- Dekompresja i konwersja : Dane cyfrowe są następnie dekompresowane (jeśli to konieczne) i przekształcane z powrotem na analogowe fale dźwiękowe za pomocą przetwornika cyfrowo-analogowego (DAC).

Uwaga → Ten krok jest odwrotnością tego, co wydarzyło się po stronie nadawcy.

- Odtwarzanie : Na koniec sygnał analogowy jest wysyłany do głośnika urządzenia odbiorczego, dzięki czemu odbiorca słyszy głos nadawcy tak, jakby był to tradycyjna rozmowa telefoniczna.

Polecane → Jak działa VoIP? Przewodnik dla początkujących po systemach telefonicznych VoIP

Dlaczego bezpieczeństwo VoIP jest ważne

Bezpieczeństwo jest niezbędne w każdej firmie. Nie ma znaczenia, czy masz dużą organizację, czy małą firmę. Zakłócenie w systemie telefonicznym byłoby po prostu katastrofalne.

Protokół Voice over Internet Protocol (VoIP) nie jest wyjątkiem. Niższe koszty VoIP kuszą właściciela firmy. Osoba atakująca chciałaby wykorzystać Twoją sieć VoIP, gdy nie patrzysz.

Dobra wiadomość jest taka, że VoIP jest dziś całkiem bezpieczny. Wytrzymało nawet po dwóch dekadach testów penetracyjnych. Ogólnie rzecz biorąc, dostawcy usług VoIP są niezawodni i bezpieczni , nawet pomimo ewolucji charakteru zagrożeń bezpieczeństwa.

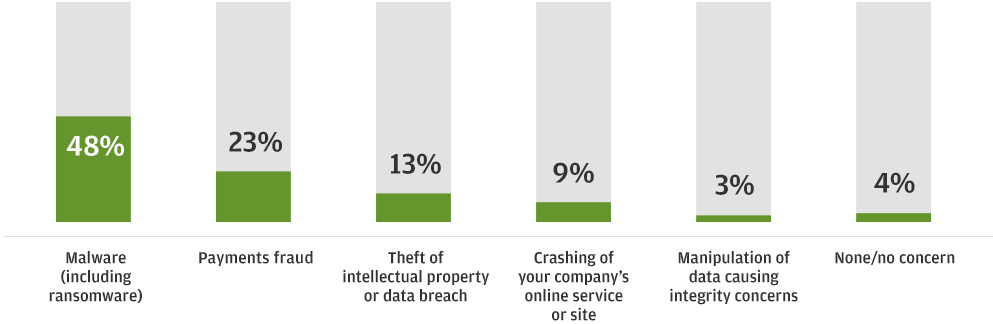

JP Morgan przeprowadził ankietę wśród liderów biznesu i odkrył, że 94% firm podjęło kroki w celu wzmocnienia swojej infrastruktury. Ich zmartwienia były głównie złośliwe oprogramowanie, oszustwa płatnicze i naruszenia bezpieczeństwa danych.

W przeciwieństwie do innych zagrożeń bezpieczeństwa IT, Voice over IP stwarza nowe możliwości dla atakujących. Do najważniejszych zagrożeń należą przechwytywanie połączeń, fałszowanie identyfikatora dzwoniącego, vishing i ataki typu „odmowa usługi” (DoS). Później zajmiemy się bliżej tymi szczegółami.

Bezpieczeństwo VoIP to nie tylko szyfrowanie połączeń. Chodzi o poziom zaufania przekazywany w sieci głosowej i tekstowej. Twoja platforma komunikacji biznesowej może przeprowadzić więcej ataków, jeśli zostanie naruszona.

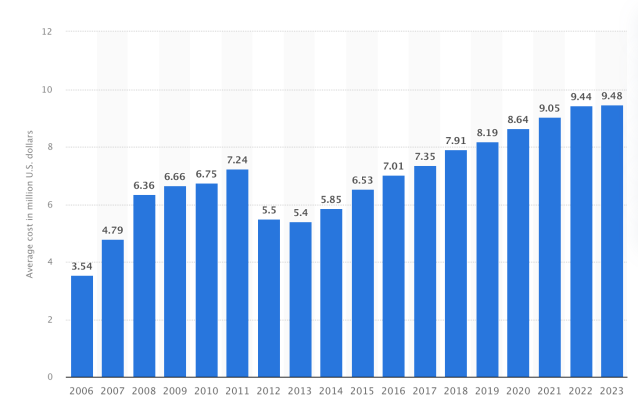

Koszty naruszeń rosną z roku na rok. Według raportów Statista naruszenie bezpieczeństwa w Stanach Zjednoczonych kosztuje średnio 9,4 miliona dolarów.

Atakujący mogą przeprowadzać ataki za pomocą VoIP, takie jak:

- Inżynieria społeczna poprzez rozmowy telefoniczne.

- Ujawnianie haseł wewnętrznej sieci Wi-Fi.

- Wybieranie drogich numerów telefonów (oszustwa związane z opłatami drogowymi).

- Przechwytywanie wiadomości tekstowych z uwierzytelnianiem wieloskładnikowym.

- Uzyskiwanie nieautoryzowanego dostępu pod fałszywym pretekstem do sieci danych.

Na przykład Twitter stanął w obliczu kilku skoordynowanych ataków. Firmie nie są obce zagrożenia związane z bezpieczeństwem VoIP, a w zeszłym roku były dyrektor generalny Jack Dorsey stał się celem fałszywego wniosku o przeniesienie numeru.

Ten problem bezpieczeństwa prawdopodobnie miał niewiele wspólnego z silnymi hasłami. Było gorzej.

Inżynieria społeczna może pomóc w przeprowadzeniu skoordynowanych ataków na znanych użytkowników VoIP. Pracownicy Network Operations Center (NOC) i zespoły obsługi klienta są zawsze głównymi celami. Wystarczy, że raz udzielisz nieautoryzowanego dostępu do swojej firmy, a Twój system wykrywania włamań stanie się bezwartościowy.

Słynny haker konsultant ds. bezpieczeństwa, Kevin Mitnick, skompromitował systemy nie tylko dzięki umiejętnościom technicznym. Wykorzystał chęć pomocy swojej ofiary. Najlepszą obroną jest edukacja personelu w zakresie rozpoznawania inżynierii społecznej.

Dobra wiadomość jest taka, że istnieją skuteczne środki zaradcze łagodzące problemy związane z bezpieczeństwem VoIP. Profesjonalne sieci VoIP stały się odporne na nadużycia ze strony znanych i nieznanych aktorów.

Przyjrzyjmy się bliżej zagrożeniom bezpieczeństwa nękającym systemy telefonii biznesowej.

Powiązane: Jak działa VoIP? Przewodnik dla początkujących po systemach telefonicznych VoIP

Tradycyjne systemy telefoniczne a VoIP

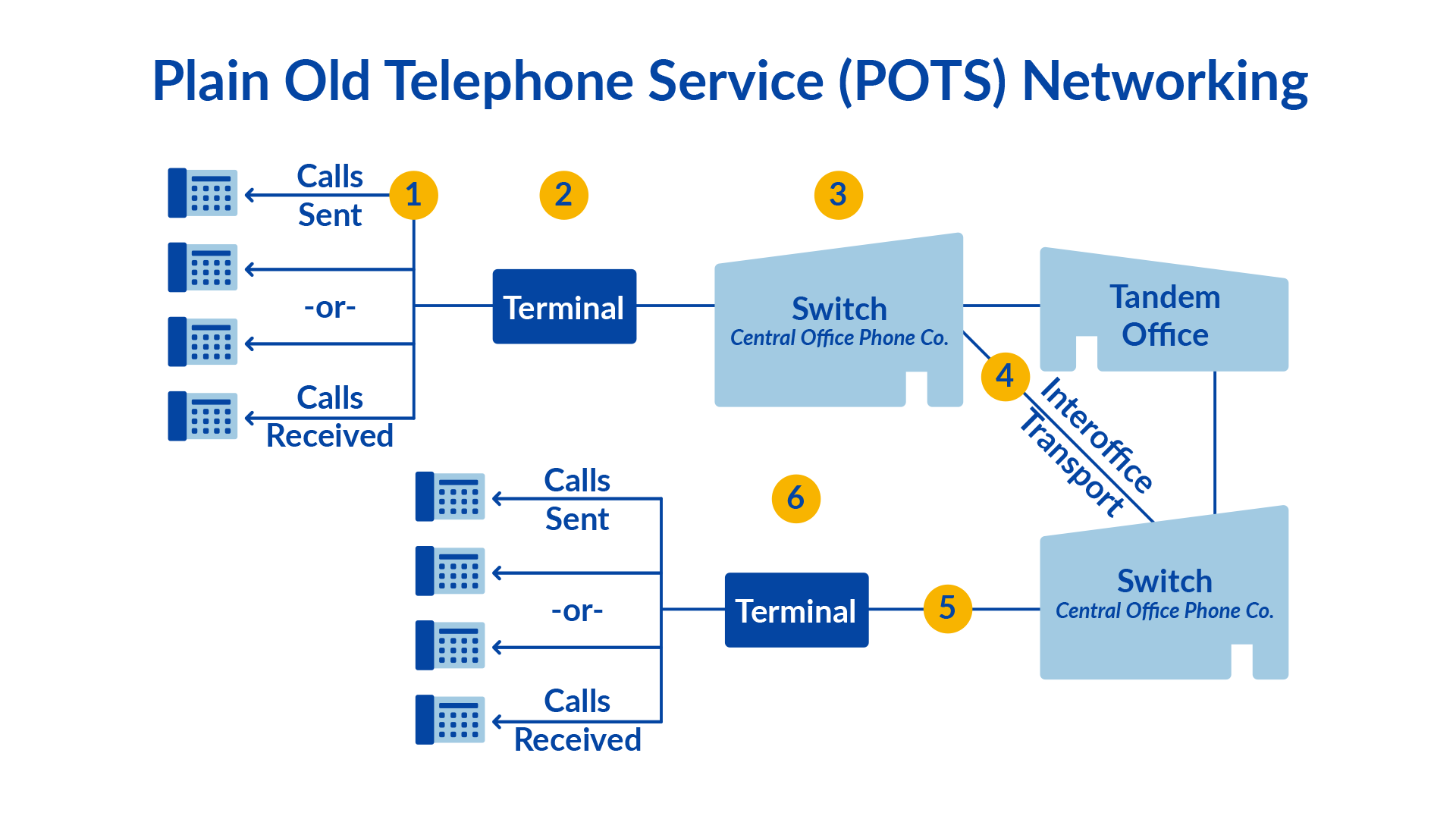

Od ponad wieku ludzie dzwonią za pośrednictwem publicznej komutowanej sieci telefonicznej (PSTN). Ta sieć głosowa jest analogowa. Pozostaje podatny na zagrożenia wszędzie tam, gdzie możliwy jest fizyczny dostęp do okablowania.

Ten starszy system telefoniczny jest również znany jako zwykły stary system telefoniczny (POTS). Połączenia są nawiązywane za pomocą sygnałów audio, które atakujący mogą z łatwością przechwycić.

Na poniższym schemacie widać, że połączenia przechodzą przez terminale analogowe do centrali. Obecnie operatorzy telekomunikacyjni ustanowili środki i protokoły bezpieczeństwa w celu zapewnienia bezpieczeństwa między biurami centralnymi. Ale to bezpieczeństwo nie obejmuje wewnętrznego systemu telefonicznego.

Wokół luk w zabezpieczeniach biznesowych systemów telefonicznych utworzyła się cała subkultura. Phreaking , połączenie telefonu i hakowania, to praktyka polegająca na eksplorowaniu wrażliwych systemów telefonicznych. W latach 70. możliwe było wykonywanie bezpłatnych połączeń telefonicznych za pośrednictwem sieci PSTN. Pod koniec lat 90-tych phreakers zwrócili się w stronę sprzętu Private Branch Exchange (PBX). Oznacza to, że mogą rozpocząć ataki z niezabezpieczonych firmowych systemów telefonicznych. Udaj się do lokalnego sklepu Barnes & Noble, aby odebrać numer 2600 i przeczytać o lukach w zabezpieczeniach starego systemu telefonicznego Lucent lub Avaya .

Sieci telefoniczne oddzielają obecnie ruch głosowy od sygnalizacji, aby nawiązywać połączenia przy użyciu protokołu SS7 . Mimo to wiele systemów PBX pozostaje podatnych na ataki i atakujący je znajdą.

Protokół Voice over Internet Protocol jest inny.

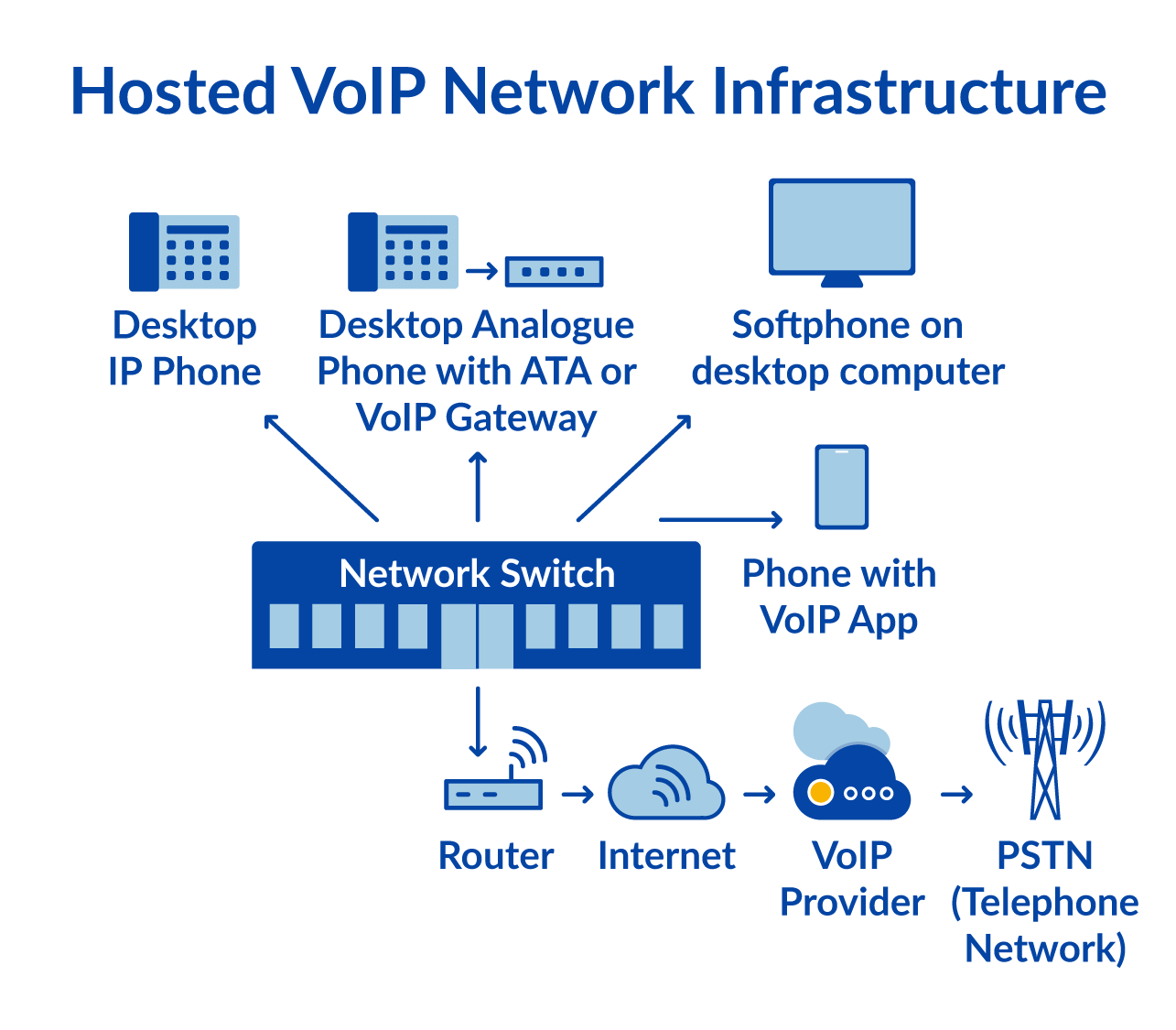

Połączenia realizowane są przy użyciu protokołu SIP. Session Initiation Protocol ( SIP ) działa jako protokół sygnalizacyjny dla niezawodnej telefonii internetowej. Serwer SIP kompresuje ruch głosowy do strumieni multimediów i wysyła je przez połączenie internetowe.

Jasne jest, dlaczego duże i małe firmy tak chętnie dzwonią przez Internet . Oszczędza wydatki na IT i komunikację oraz zapewnia użytkownikom dużą elastyczność w zakresie pracy z domu .

Systemy telefoniczne VoIP korzystają z tej samej sieci danych do nawiązywania połączeń telefonicznych. Dostawca VoIP obsługuje wyłącznie cały ruch VoIP. Personel IT musi jedynie utrzymywać bezpieczną sieć dla swoich pracowników.

Na poniższym schemacie do świadczenia usługi telefonii VoIP wymagane jest stabilne połączenie sieciowe. Nie musisz budować ani utrzymywać infrastruktury VoIP.

Największą różnicą jest to, że telefony i tożsamości istnieją wirtualnie . Oznacza to, że użytkownicy mogą zabrać ze sobą telefony VoIP i pracować z dowolnego miejsca. Ponadto oznacza to, że ludzie mogą do dzwonienia używać aplikacji do połączeń SIP, znanych również jako telefony programowe .

Usługi telefoniczne VoIP oferują wiele korzyści w zakresie bezpieczeństwa w porównaniu z tradycyjnymi systemami telefonicznymi. Najważniejsze korzyści obejmują:

- Monitorowanie w czasie rzeczywistym wykorzystania planu taryfowego.

- Ścisłe egzekwowanie bezpłatnych połączeń.

- Szyfrowanie połączeń, aby zapobiec podsłuchiwaniu.

- Solidne funkcje poczty głosowej z dostarczaniem wiadomości e-mail.

A co się stanie, gdy połączenia VoIP dotrą do PSTN?

Renomowani dostawcy VoIP zapewniają bezpieczeństwo na poziomie wojskowym. Używają kontrolerów granicy sesji (SBC) w celu zapewnienia optymalnego bezpieczeństwa i wydajności. Kontroler SBC działa jak zapora sieciowa utrzymująca wydajność i logiczne przekierowywanie połączeń. Operatorzy utrzymują wysokie standardy w zakresie łatania luk w zabezpieczeniach i aktualizacji oprogramowania sprzętowego producenta.

Dzienniki połączeń w starym systemie telefonicznym są często bardzo ograniczone. To sprawia, że śledzenie skradzionych danych biznesowych jest prawie niemożliwe. Więcej zagrożeń PSTN wynika z luk w ciągłości działania.

Na przykład wiele systemów telefonicznych PBX nie jest dobrze obsługiwanych, części zamienne są drogie, a znalezienie wykwalifikowanych techników stanowi wyzwanie. Awaria może uniemożliwić komunikację biznesową na tygodnie.

Najważniejsze jest to, że systemy telefoniczne VoIP zapewniają firmom lepszą prywatność, bezpieczeństwo i niezawodność.

Najważniejsze zagrożenia bezpieczeństwa VoIP

Prawdopodobnie interesują Cię rodzaje problemów związanych z bezpieczeństwem VoIP, które istnieją. Oto podsumowanie tego, przed czym będziesz musiał się bronić.

- Odmowa usługi (DoS) – ten atak pozbawia sieć zasobów niezbędnych do przerwania świadczenia usług telefonicznych i zerwania połączeń telefonicznych. Może to obniżyć jakość połączeń, opóźnienia i czas pracy centrum telefonicznego.

- Wybieranie numeru wojenne – ten typ ataku polega na kontrolowaniu centrali PBX w celu „skanowania” innych sieci telefonicznych. Działa poprzez wybieranie numerów w celu połączenia się z modemami lub innymi interesującymi rozszerzeniami.

- Oszustwa związane z opłatami – podobnie jak w przypadku wybierania numeru wojennego, wymaga to dostępu do połączenia z linią zewnętrzną z systemu telefonicznego. Atakujący mogą wybierać drogie numery międzynarodowe, co wiąże się z wysokimi opłatami za przejazd.

- Phishing – ten hack VoIP żeruje na niczego niepodejrzewających użytkownikach, którzy ufają swojemu identyfikatorowi rozmówcy. Ofiary ujawniają szczegółowe informacje na temat wewnętrznej sieci IP, haseł lub innych wrażliwych danych.

- Przechwytywanie połączeń — osoby atakujące wykorzystują niezabezpieczone sieci do przechwytywania niezaszyfrowanego ruchu SIP. Co gorsza, może to obejmować również wideo.

- Spam – nie powinno dziwić, że poczta głosowa jest częstym celem automatycznych połączeń telefonicznych i innych oszustw telefonicznych . Wiele osób korzysta z ograniczonego lub „prywatnego” identyfikatora rozmówcy .

- Złośliwe oprogramowanie — osoby atakujące wykorzystują różne złośliwe oprogramowanie do uwierzytelniania połączeń telefonicznych lub e-mailowych. Może to otworzyć więcej możliwości infiltracji sieci i wydobycia wrażliwych danych biznesowych.

Zagrożenia te są najbardziej niepokojące, jeśli skonfigurujesz system telefoniczny samodzielnie. W miarę rozwoju firmy nie jest to już odpowiednie rozwiązanie. Na przykład, hostowana na własnym serwerze centrala Asterisk PBX może być wystarczająca dla niektórych, ale jest atrakcyjnym celem dla hakerów. Ataki VoIP mogą być ciche i niewykryte przez miesiące.

Czego zatem należy szukać u dostawcy usług VoIP? Kuszące jest patrzenie tylko na koszty systemu telefonicznego , ale jeśli chodzi o bezpieczeństwo, należy wziąć pod uwagę więcej.

Powiązane: Najlepsze praktyki call center w służbie zdrowia zapewniające lepszą opiekę nad pacjentem

Wybór bezpiecznego dostawcy VoIP

Bezpieczeństwo Twojego systemu telefonicznego sprowadza się do wdrożenia i zgodności z protokołami bezpieczeństwa.

Podobnie jak w przypadku każdej centrali PBX w chmurze , upewnij się, że dostawca spełnia wymagania bezpieczeństwa. Różnią się one w zależności od branży i konkretnych potrzeb. Najlepszym sposobem na rozpoczęcie tego dochodzenia jest zapytanie dostawcy:

- Jakie posiadacie akredytacje?

- Czy korzystasz z narzędzi lub oprogramowania innych firm?

- Jak szkolić i przekwalifikowywać personel?

- Jak reagujesz na incydenty związane z bezpieczeństwem?

- Czy oferujecie szyfrowanie połączeń TLS i SRTP?

Akredytacje

Kiedy już odpowiesz na te pytania, zagłęb się w swoje wymagania dotyczące VoIP . Poniżej wymieniono najważniejsze certyfikaty, o których należy pamiętać:

- Zgodność z ustawą HIPAA – ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych (HIPAA) nakłada na dostawców usług opieki zdrowotnej obowiązek zabezpieczania danych pacjentów. Zasady te dotyczą również ich systemów telefonicznych, takich jak poczta głosowa i nagrania rozmów. Serwery VoIP należy skonfigurować tak, aby chronić prywatność pacjentów.

- ISO/IEC 20071 – ta globalna norma stanowi, że organizacje oceniają zagrożenia bezpieczeństwa i reagują na nie. Oznacza to, że organizacja wdrożyła rygorystyczne kontrole bezpieczeństwa informacji.

- Zgodność z PCI – zgodność z przepisami Payment Card Industry (PCI) nakłada obowiązek zabezpieczenia infrastruktury, jeśli akceptujesz karty kredytowe. Wymaga aktualizacji systemu operacyjnego i zabezpieczonych sieci VLAN. Wymaga to również przeprowadzenia testów penetracyjnych adresów IP organizacji. Zabezpieczanie danych płatniczych to stawka w handlu elektronicznym. Ryzykujesz wyższymi opłatami transakcyjnymi i karami, jeśli Twoje rozwiązanie VoIP nie jest zgodne ze standardem PCI.

- Zgodność z SOC 2 – Zgodność z kontrolą organizacji usługowej (SOC) obejmuje praktyki mające na celu zapewnienie zaufania konsumentów. W przeciwieństwie do innych standardów, istnieje elastyczność w pięciu obszarach: prywatność, bezpieczeństwo, dostępność i integralność danych. Wiele renomowanych firm SaaS i usług opartych na chmurze spełnia zgodność z SOC 2.

Łatwo zobaczyć, jak te certyfikaty mogą zapewnić Ci większy spokój ducha. Certyfikacja lokalnej centrali PBX lub domowego systemu telefonicznego działającego w chmurze Amazon lub Google Cloud może być wyzwaniem. Nie chcesz ryzykować, jeśli chodzi o bezpieczeństwo VoIP.

Zapytaj swojego dostawcę VoIP o certyfikaty i porównaj je ze swoimi potrzebami. Jeśli potrzebujesz podsumowanej wersji wszystkich powyższych informacji, obejrzyj poniższy, krótki, trzyminutowy film na temat bezpieczeństwa VoIP:

Powiązane: Przewodnik dotyczący wdrażania VoIP w 5 krokach (+Jak to zrobić samodzielnie)

Komunikacja z klientami

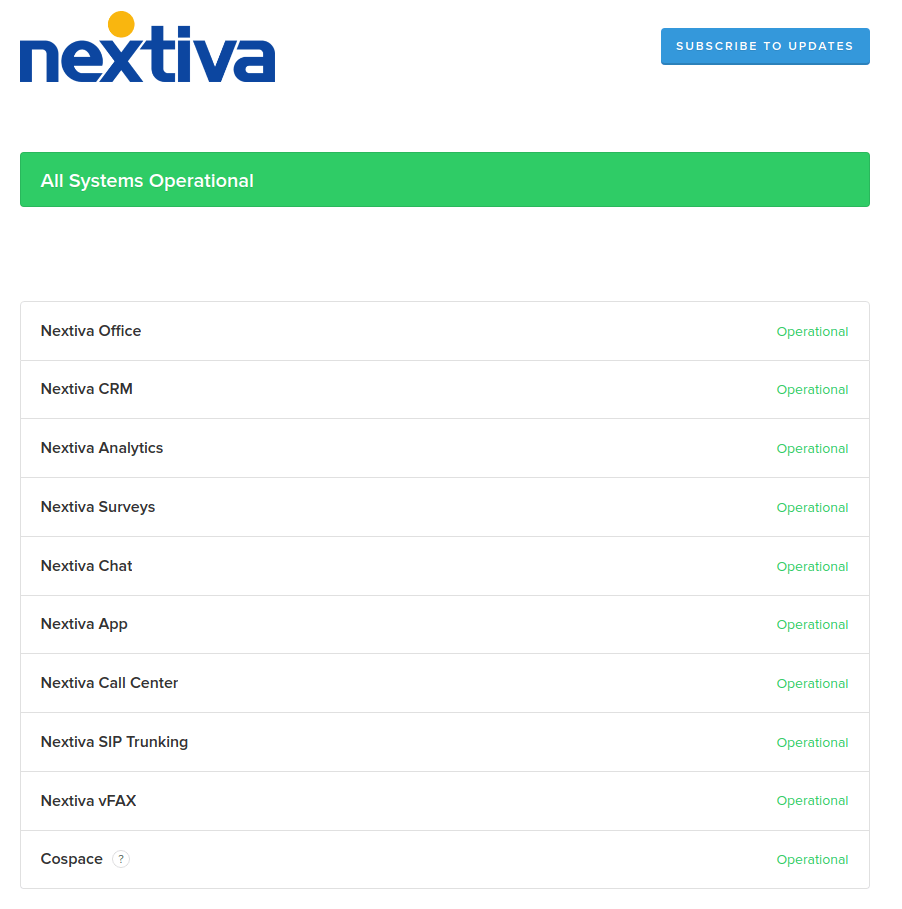

Kolejnym czynnikiem, który należy wziąć pod uwagę, jest to, jak dobrze firma komunikuje się z klientami. Jak możesz powiedzieć? Poszukaj strony statusu, zwanej również stroną zaufania. Przykład pokazany poniżej to strona stanu Nextiva .

Strony stanu zawierają szczegółowe informacje o aktualizacjach systemu VoIP i zdarzeniach mających wpływ na usługi głosowe. Czy są konkretne? Czy są pomocne? Czy aktualizacje są oznaczone znacznikiem czasu?

Sprawdź, czy wystąpiły powszechne przestoje lub awarie. Szukaj czasu sprawności na poziomie 99,999% , co oznacza, że rocznie występuje tylko sześć minut przestojów. Ponadto poszukaj planowanej konserwacji, aby zastosować aktualizacje sieci VoIP. Często obejmują one niezbędne aktualizacje systemu operacyjnego.

Rzeczywistość telefonii IP jest taka, że mogą wystąpić pewne zakłócenia, ale ważne jest, w jaki sposób dostawca VoIP komunikuje się z Tobą w tej sprawie.

Szyfrowanie połączeń

Oprócz certyfikatów i prostej komunikacji z klientami, w 2020 roku potrzebujesz szyfrowania połączeń. Szyfrowanie połączeń wykorzystuje technologię Transport Layer Security (TLS) i bezpieczny protokół transportu w czasie rzeczywistym (SRTP). Te protokoły VoIP współpracują ze sobą, aby zapewnić wysoki poziom bezpieczeństwa każdego połączenia.

Nieszyfrowane sieci są podatne na szpiegowanie. Natomiast dane zaszyfrowane nie przydadzą się nikomu, kto zdoła nagrać transmisję danych. Szyfrowanie przebiegające od telefonu do usługodawcy jest ważne. Dane powinny być szyfrowane na każdej możliwej warstwie.

Aby zapewnić najlepszą interoperacyjność, protokół SIP nie jest szyfrowany. Ponieważ telefonia IP korzysta ze stosu IP, szyfrowaniem zarządza warstwa transportowa. Po włączeniu sesja połączeń VoIP i towarzyszące jej dane połączeń nie są dostępne dla złodziei danych.

Zapytaj swojego dostawcę VoIP o szyfrowanie połączeń, aby mieć pewność, że Twoje urządzenia SIP będą mogły korzystać z TLS i SRTP.

Bezpieczeństwo VoIP dla podmiotów świadczących opiekę zdrowotną

Jeśli Twoja firma zarządza danymi pacjentów lub z innych powodów musi przestrzegać ustawy HIPAA, czytaj dalej.

Gabinety medyczne muszą chronić prywatność pacjentów, konfigurując swoje systemy komunikacji. Obejmuje to usługę telefonii VoIP . Głównymi celami są podmioty świadczące opiekę zdrowotną, ponieważ dane pacjentów są często wykorzystywane do kradzieży tożsamości .

Sieci Voice over IP spełniają wymagania ustawy HIPAA, jeśli zastosowano w nich odpowiednie środki bezpieczeństwa. Upewnij się, że Twój dostawca VoIP ma umowy ze współpracownikami biznesowymi w celu zachowania zgodności.

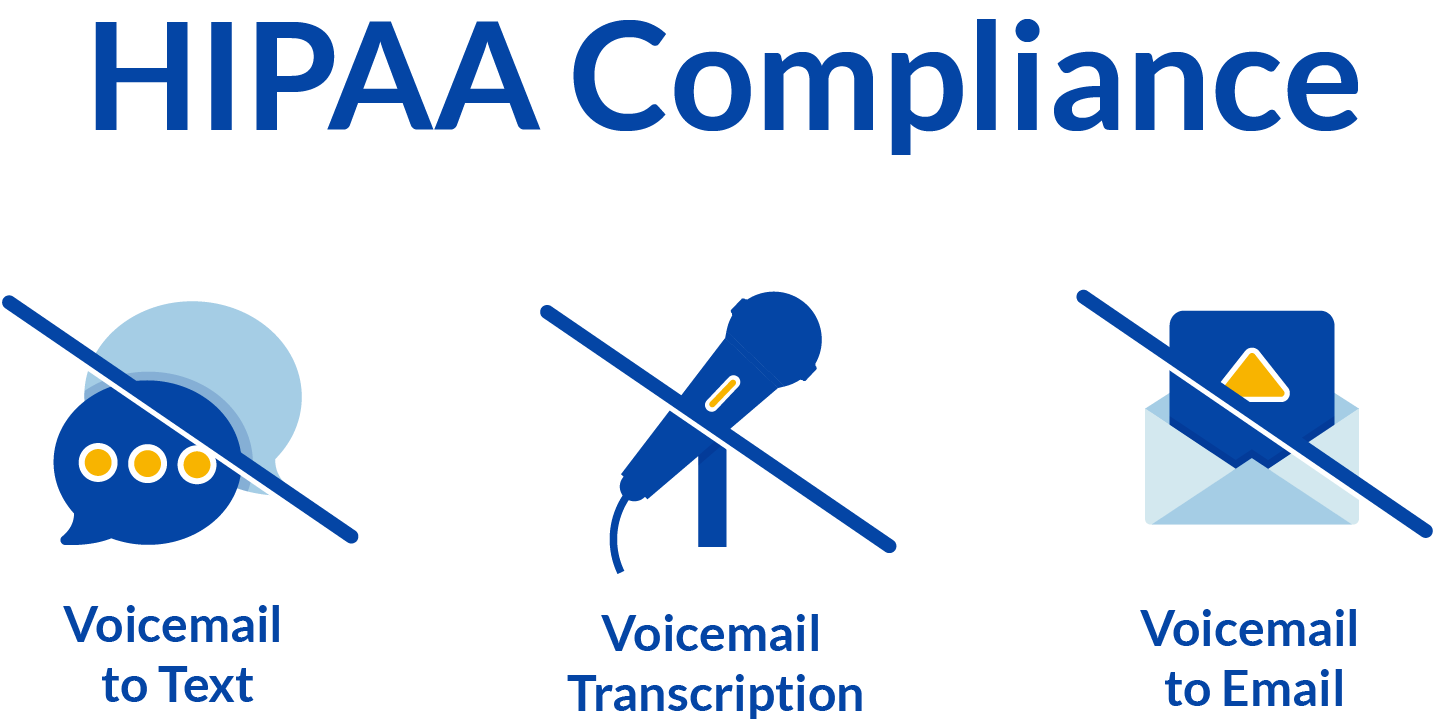

Uwagi dotyczące VoIP w celu spełnienia wymagań ustawy HIPAA

Niektórzy użytkownicy VoIP nie są świadomi, że aby zachować zgodność, muszą wyłączyć niektóre usługi. Transkrypcja poczty głosowej, załączniki poczty głosowej do wiadomości e-mail i wizualna poczta głosowa są niedozwolone.

Dzięki Nextiva możesz mieć pewność, że Twoje rozwiązanie VoIP jest zgodne z ustawą HIPAA. Daj nam znać, a my udostępnimy Twoje konto na naszych bezpiecznych serwerach VoIP.

Najlepsze praktyki w zakresie bezpieczeństwa VoIP

Bezpieczeństwo nie jest tak niejasne, jak niektórzy mogą sądzić. Uprościliśmy najlepsze praktyki, aby zapewnić optymalne bezpieczeństwo Twojej organizacji.

Oto, jak możesz chronić swoją sieć VoIP przed zagrożeniami.

- Egzekwuj zasady silnych haseł. Silne hasła są niezbędne do zabezpieczenia systemu telefonicznego. Użyj kombinacji liter, cyfr i znaków innych niż alfanumeryczne. Upewnij się, że pracownicy nie przechowują haseł w plikach tekstowych lub notatkach Post-It na swoich komputerach.

- Często stosuj aktualizacje systemu operacyjnego. Stosowanie aktualizacji systemu operacyjnego jest oczywiste dla większości administratorów systemów. Zachęć użytkowników do akceptowania aktualizacji systemu operacyjnego dla swoich iPhone'ów lub Androidów. Te aktualizacje mogą chronić przed złośliwym oprogramowaniem i exploitami.

- Skonfiguruj wirtualną sieć prywatną (VPN) dla personelu zdalnego. Sieci VPN mogą szyfrować cały ruch niezależnie od tego, gdzie pracuje pracownik. Idealnie nadaje się do pracy zdalnej. Rozważ VPN klasy biznesowej firmy Cisco, Sophos lub Cloudflare. Ostatnie badania akademickie wykazały, że sieci VPN nie pogarszają jakości połączeń.

- Wymagaj szyfrowania Wi-Fi. Aktywuj WPA2 w sieciach bezprzewodowych swojej firmy. Poinstruuj pracowników, aby używali tego szyfrowania również w swoich sieciach Wi-Fi. Zgodnie z najlepszą praktyką aktualizuj hasło Wi-Fi co roku.

- Przejrzyj swoje dzienniki połączeń. Sprawdź dzienniki połączeń swojej firmy, aby zidentyfikować wszelkie nietypowe trendy lub zachowania dotyczące połączeń. Skonfiguruj pomocny pulpit nawigacyjny, korzystając z funkcji analizy połączeń , aby monitorować liczbę połączeń tygodniowo i miesięcznie.

- Ogranicz swoje połączenia i blokuj połączenia prywatne. Jeśli Twoja firma nie prowadzi działalności za granicą, nie musisz wybierać numerów międzynarodowych. Jeszcze lepiej, zapewniaj dostęp do połączeń międzynarodowych tylko tym, którzy dzwonią za granicę. Potwierdź, że Twoja usługa VoIP blokuje numery 1-900, aby zapobiec oszustwom związanym z opłatami. Włącz blokowanie połączeń, aby filtrować połączenia zastrzeżone/prywatne i wyświetlać komunikat z prośbą o włączenie identyfikatora rozmówcy.

- Dezaktywuj nieaktywne konta. Kiedy pracownicy odejdą z firmy, nie zapomnij powiadomić o tym personelu IT. Niezwłoczne wyłączenie kont pracowników pozwala zminimalizować zakłócenia w miejscu pracy. Z technicznego punktu widzenia nie chcesz, aby konta VoIP działały bez przypisanego do nich prawdziwego użytkownika.

- Zachęcaj swoich pracowników do zgłaszania dziwnych zachowań. Poproś swój zespół o zgłaszanie brakujących wiadomości głosowych i połączeń duchów. Połączenie-widmo ma miejsce wtedy, gdy Twój telefon dzwoni bez rozmówcy. Ponadto zalecamy, aby nie przechowywali wiadomości poczty głosowej dłużej, niż to konieczne.

- Wdrażaj zdalne zarządzanie urządzeniami. Na poziomie przedsiębiorstwa możliwość zdalnego czyszczenia urządzenia jest niezbędna. Udostępnij laptopom funkcję zdalnego zarządzania, dzięki czemu będziesz mógł śledzić i czyścić urządzenie w przypadku kradzieży lub naruszenia bezpieczeństwa.

- Edukuj użytkowników w zakresie praktyk bezpieczeństwa. Przypomnij użytkownikom, że nigdy nie będziesz potrzebować ich hasła. Przeszkol ich, jak wykrywać oszustwa typu phishing i inżynieria społeczna. Przeprowadzaj regularne oceny bezpieczeństwa, aby odkryć pojawiające się luki. I wreszcie, upewnij się, że wiedzą, z kim się skontaktować w przypadku naruszenia bezpieczeństwa.

Chociaż wiele z tych najlepszych praktyk pokrywa się z bezpieczeństwem sieci, spójrz na nie przez pryzmat osoby atakującej.

Kierownictwo polega na Tobie, jeśli chodzi o ochronę przed stale zmieniającym się krajobrazem bezpieczeństwa. Postępując zgodnie z nimi, zminimalizujesz wpływ zdarzenia związanego z bezpieczeństwem.

Przyszłość zabezpieczania systemów telefonicznych

VoIP przekształcił się z usługi osobistej w niezbędną platformę komunikacji biznesowej.

Trawa jest zawsze bardziej zielona tam, gdzie ją podlewasz. VoIP przeszedł wszelkie próby, aby okazać się wartościowy dla organizacji. Bezpieczne połączenia oparte na protokole SIP są obecnie standardem.

Utrzymanie lokalnej centrali PBX i innego sprzętu telefonicznego wiąże się z dużą odpowiedzialnością. System telefoniczny nie różni się od tego, ponieważ organizacje przenoszą swoje systemy poczty e-mail i hosting do chmury.

System telefoniczny w chmurze, taki jak Nextiva, umożliwia pracownikom IT realizację większych projektów. Zamiast majstrować przy starym sprzęcie, mogą wyposażyć firmę w zdalną siłę roboczą.

Ostatnie przemyślenia na temat bezpieczeństwa VoIP

Organizacje, które zabezpieczają ruch głosowy, są bardziej odporne niż te, które pozostają bezczynne. Jeśli rok 2020 czegoś nas nauczył, to tego, że trzeba być przygotowanym na każdą ewentualność.

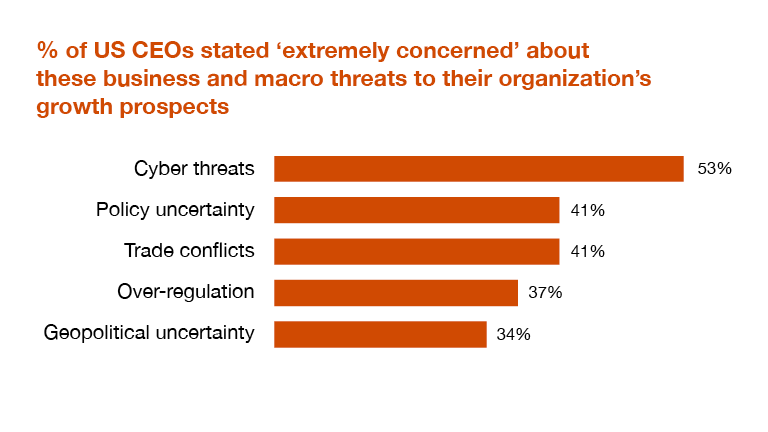

Według wyników ankiety przeprowadzonej przez PwC w 2020 r. wśród dyrektorów generalnych w USA , 53% dyrektorów generalnych było „bardzo zaniepokojonych” cyberbezpieczeństwem. Jest to zdumiewające, biorąc pod uwagę, że zagrożenia cybernetyczne przeważają nad polityką, handlem, regulacjami rządowymi i niepewnością geopolityczną.

Duża część odpowiedzialności za bezpieczeństwo spoczywa na utrzymaniu bezpieczeństwa operacyjnego. Możesz lepiej zapobiegać zagrożeniom, akceptując telefony VoIP jako wydajne urządzenia sieciowe.

Mimo to bezpieczni dostawcy VoIP mogą zrobić tylko tyle. Najpierw musisz wzmocnić zabezpieczenia swojej sieci wewnętrznej i edukować użytkowników.

Renomowana usługa telefonii biznesowej może zapewnić bezpieczeństwo potrzebne do utrzymania bezpiecznego środowiska rozmów. Sprawdź ich certyfikaty i sprawdź ich niezawodność, środki bezpieczeństwa i możliwości szyfrowania połączeń.

System telefoniczny, który IT uwielbia

Bezpieczeństwo przedsiębiorstwa. Bezkompromisowe funkcje. Zobacz, dlaczego zespoły IT zaufały firmie Nextiva w zakresie usług telefonicznych swojej firmy.