¿Es segura VoIP? La guía definitiva para la seguridad de VoIP y el cifrado de llamadas

Publicado: 2024-03-27¿Es segura VoIP? — Ésa es una pregunta que varios líderes de TI se han estado haciendo últimamente. Y el reciente compromiso de VoIP de 3CX a través de un ataque a la cadena de suministro tampoco ayuda [*].

En su mayor parte, la naturaleza de VoIP implica la transmisión de comunicaciones de voz a través de Internet en lugar de a través de líneas telefónicas tradicionales.

Una forma avanzada de ver esto es que VoIP convierte señales de voz analógicas en paquetes de datos digitales, que luego se transmiten a través de Internet u otras redes de conmutación de paquetes. Y la mejor parte de VoIP es su rentabilidad, flexibilidad y capacidades de integración.

Sin embargo, la propia naturaleza de la transmisión de comunicaciones de voz a través de Internet abre varias vulnerabilidades que pueden ser aprovechadas por los ciberdelincuentes.

Teniendo esto en cuenta, surgen más preguntas: ¿cómo proteges tus llamadas VoIP? ¿Mejores prácticas? ¿Tácticas de mitigación? Todo esto y más será respondido en esta guía.

Pero primero -

¿Cómo funciona VoIP?

Aquí hay un resumen rápido de cómo funciona el sistema VoIP:

- Conversión de señal de voz : cuando habla por un dispositivo habilitado para VoIP (como un teléfono inteligente, una computadora o un teléfono VoIP), su voz se convierte en datos digitales. Esta conversión se realiza mediante el micrófono de su dispositivo y un convertidor analógico a digital (ADC), transformando las ondas sonoras de su voz en paquetes de datos digitales.

- Compresión de datos : A continuación, comprime sus datos de voz digital utilizando un códec (codificador-decodificador).

Nota → Este paso es importante para reducir el tamaño de los paquetes de datos para que puedan transmitirse de manera más eficiente a través de Internet. Los diferentes códecs ofrecen un equilibrio entre la calidad de la voz y la cantidad de ancho de banda de datos utilizado.

- Paquetización : los datos digitales comprimidos se dividen en pequeños paquetes. Cada paquete está envuelto con un encabezado que contiene la información necesaria para enrutar y reensamblar los paquetes en el orden correcto una vez que llegan a su destino.

- Transmisión : Los paquetes se envían a través de Internet o cualquier otra red IP. Para llegar al destino, viajan a través de varios enrutadores y redes, lo cual está determinado por la información de enrutamiento en el encabezado de cada paquete. La estructura de Internet permite que estos paquetes tomen la ruta más eficiente disponible en el momento de la transmisión.

- Reensamblaje : una vez que los paquetes de datos llegan a su destino, se reensamblan en la secuencia original para reproducir con precisión las palabras habladas. Este reensamblaje tiene en cuenta cualquier paquete que haya llegado desordenado o se haya perdido durante la transmisión.

- Descompresión y conversión : los datos digitales se descomprimen (si es necesario) y se vuelven a convertir en ondas de sonido analógicas mediante un convertidor de digital a analógico (DAC).

Nota → Este paso es lo contrario de lo que sucedió al final del remitente.

- Reproducción : Finalmente, la señal analógica se envía al altavoz del dispositivo receptor, permitiendo al destinatario escuchar la voz del remitente como si de una llamada telefónica tradicional se tratara.

Recomendado → ¿Cómo funciona VoIP? La guía para principiantes sobre sistemas telefónicos VoIP

Por qué es importante la seguridad de VoIP

La seguridad es esencial para todas las empresas. No importa si tienes una organización grande o una pequeña empresa. Una interrupción en su sistema telefónico sería nada menos que catastrófica.

La voz sobre protocolo de Internet (VoIP) no es diferente. Los costes más bajos de VoIP atraen al propietario de una empresa. A un atacante le encantaría explotar tu red VoIP cuando no estás mirando.

La buena noticia es que VoIP es bastante segura hoy en día. Ha perdurado incluso después de dos décadas de pruebas de penetración. En general, los proveedores de servicios VoIP son confiables y seguros , incluso cuando la naturaleza de las amenazas a la seguridad continúa evolucionando.

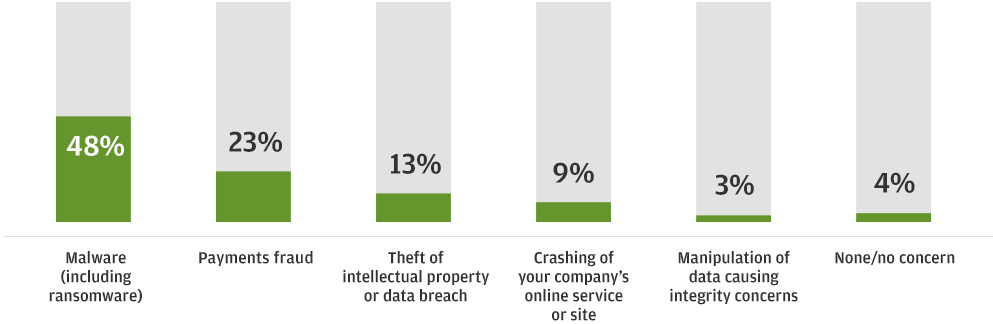

JP Morgan encuestó a líderes empresariales y descubrió que el 94% de las empresas habían tomado medidas para reforzar su infraestructura. El malware, el fraude en los pagos y las filtraciones de datos superaron sus preocupaciones.

A diferencia de otras amenazas a la seguridad de TI, la voz sobre IP presenta nuevas oportunidades para los atacantes. Los principales riesgos incluyen la interceptación de llamadas, la suplantación de identidad de llamadas, el vishing y los ataques de denegación de servicio (DoS). Profundizaremos en esos detalles más adelante.

La seguridad de VoIP no se trata sólo del cifrado de llamadas. Se trata del nivel de confianza que se transmite a través de una red de voz y texto. Su plataforma de comunicación empresarial puede realizar más ataques si se ve comprometida.

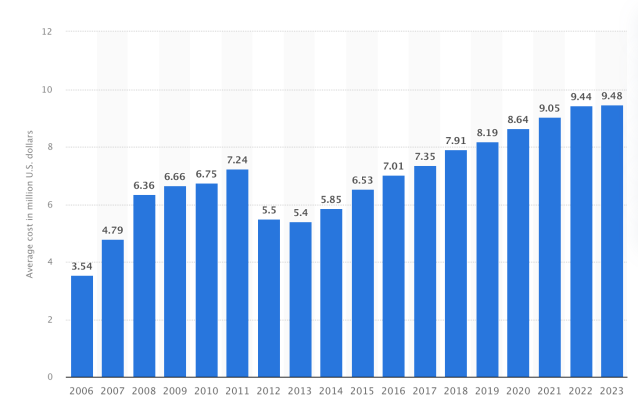

El coste de una infracción sigue aumentando cada año. En promedio, una brecha de seguridad en Estados Unidos cuesta 9,4 millones de dólares, según informes de Statista.

Los atacantes pueden llevar a cabo ataques con la ayuda de VoIP, como por ejemplo:

- Ingeniería social a través de llamadas telefónicas.

- Revelar contraseñas de redes Wi-Fi internas.

- Marcar números de teléfono caros (fraude telefónico).

- Interceptar mensajes de texto de autenticación multifactor.

- Obtener acceso no autorizado con falso pretexto a las redes de datos.

Por ejemplo, Twitter enfrentó varios ataques coordinados. La empresa no es ajena a los riesgos de seguridad de VoIP, y el ex director ejecutivo Jack Dorsey fue objeto de una solicitud fraudulenta de transferencia de números el año pasado.

Este problema de seguridad probablemente tuvo poco que ver con contraseñas seguras. Fue peor.

La ingeniería social puede ayudar a realizar ataques coordinados contra usuarios conocidos de VoIP. El personal del Centro de operaciones de red (NOC) y los equipos de atención al cliente son siempre los principales objetivos. Todo lo que necesita es conceder acceso no autorizado a su empresa una vez y su sistema de detección de intrusiones dejará de tener valor.

Famoso hacker El consultor de seguridad Kevin Mitnick comprometió los sistemas no sólo con sus habilidades técnicas. Explotó la voluntad de su objetivo de ayudar . La mejor defensa en este caso es educar a su personal sobre cómo detectar la ingeniería social.

La buena noticia es que existen contramedidas eficaces para mitigar los problemas de seguridad de VoIP. Las redes VoIP profesionales se han vuelto resistentes al abuso por parte de actores conocidos y desconocidos.

Analicemos más a fondo las amenazas a la seguridad que afectan a los sistemas telefónicos empresariales.

Relacionado: ¿Cómo funciona VoIP? La guía para principiantes sobre sistemas telefónicos VoIP

Sistemas telefónicos tradicionales versus VoIP

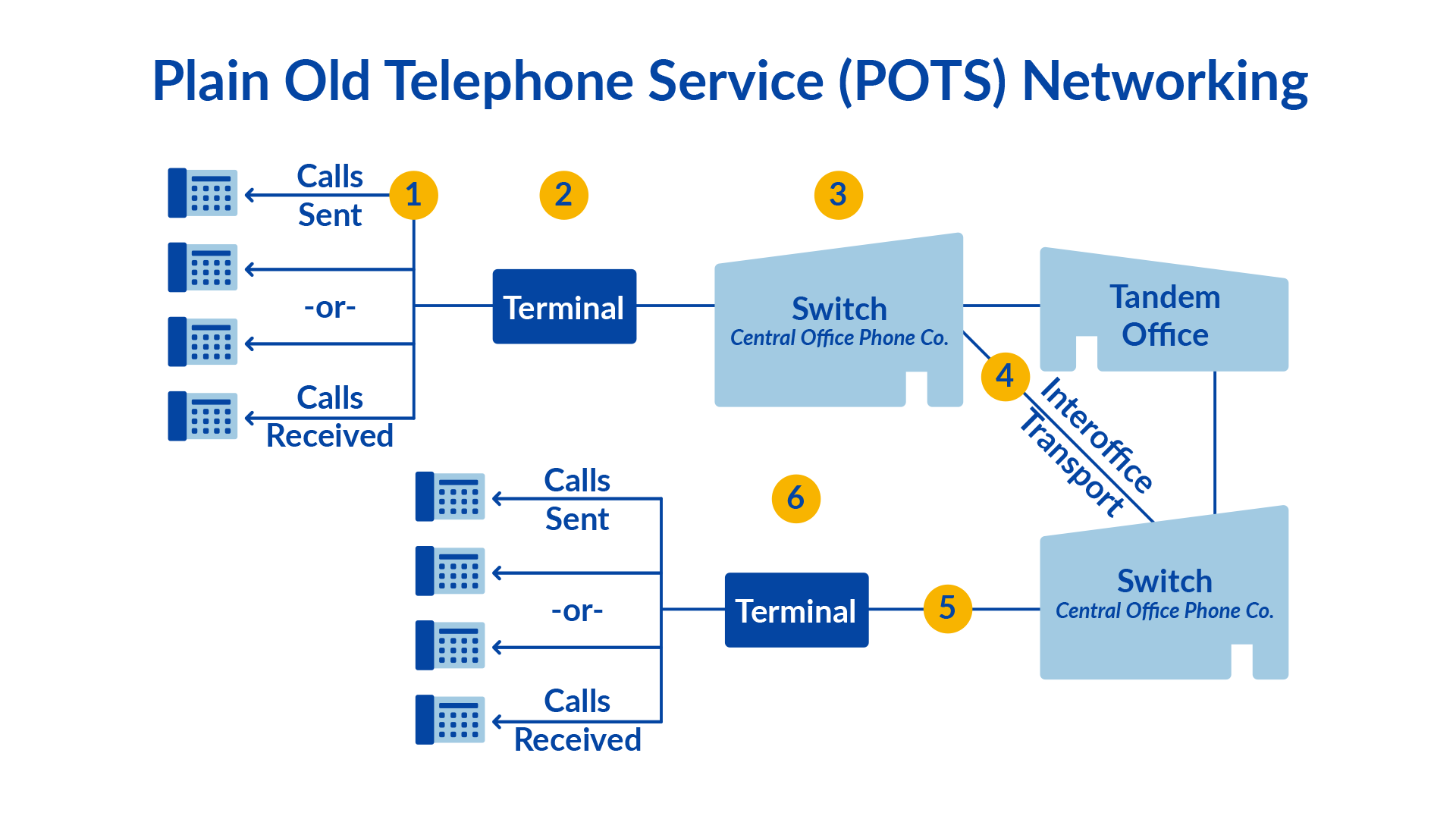

La gente realizó llamadas a través de la red telefónica pública conmutada (PSTN) durante más de un siglo. Esta red de voz es analógica. Sigue siendo vulnerable en cualquier lugar donde sea posible el acceso físico al cableado.

Este sistema telefónico heredado también se conoce como sistema telefónico antiguo (POTS). Las llamadas se conectan mediante señales de audio, que los atacantes pueden interceptar con facilidad.

En el siguiente diagrama se puede ver que las llamadas pasan a través de terminales analógicos hasta una Oficina Central. Las compañías telefónicas hoy en día han establecido medidas y protocolos de seguridad para garantizar la seguridad entre Oficinas Centrales. Pero esa seguridad no se extiende a su sistema telefónico interno.

Se formó toda una subcultura en torno a las vulnerabilidades de los sistemas telefónicos empresariales. Phreaking , un acrónimo de teléfono + piratería, es una práctica de exploración de sistemas telefónicos vulnerables. En la década de 1970, era posible realizar llamadas gratuitas a través de PSTN. A finales de los 90, los phreakers giraron hacia los equipos de centralita privada (PBX). Es decir, pueden desencadenar ataques desde sistemas telefónicos corporativos inseguros. Dirígete a tu Barnes & Noble local para recoger 2600 y leer sobre las vulnerabilidades de un antiguo sistema telefónico Lucent o Avaya .

Las redes telefónicas hoy separan el tráfico de voz de la señalización para establecer llamadas mediante el protocolo SS7 . A pesar de esto, muchos sistemas PBX siguen siendo vulnerables y los atacantes los encontrarán.

La voz sobre protocolo de Internet es diferente.

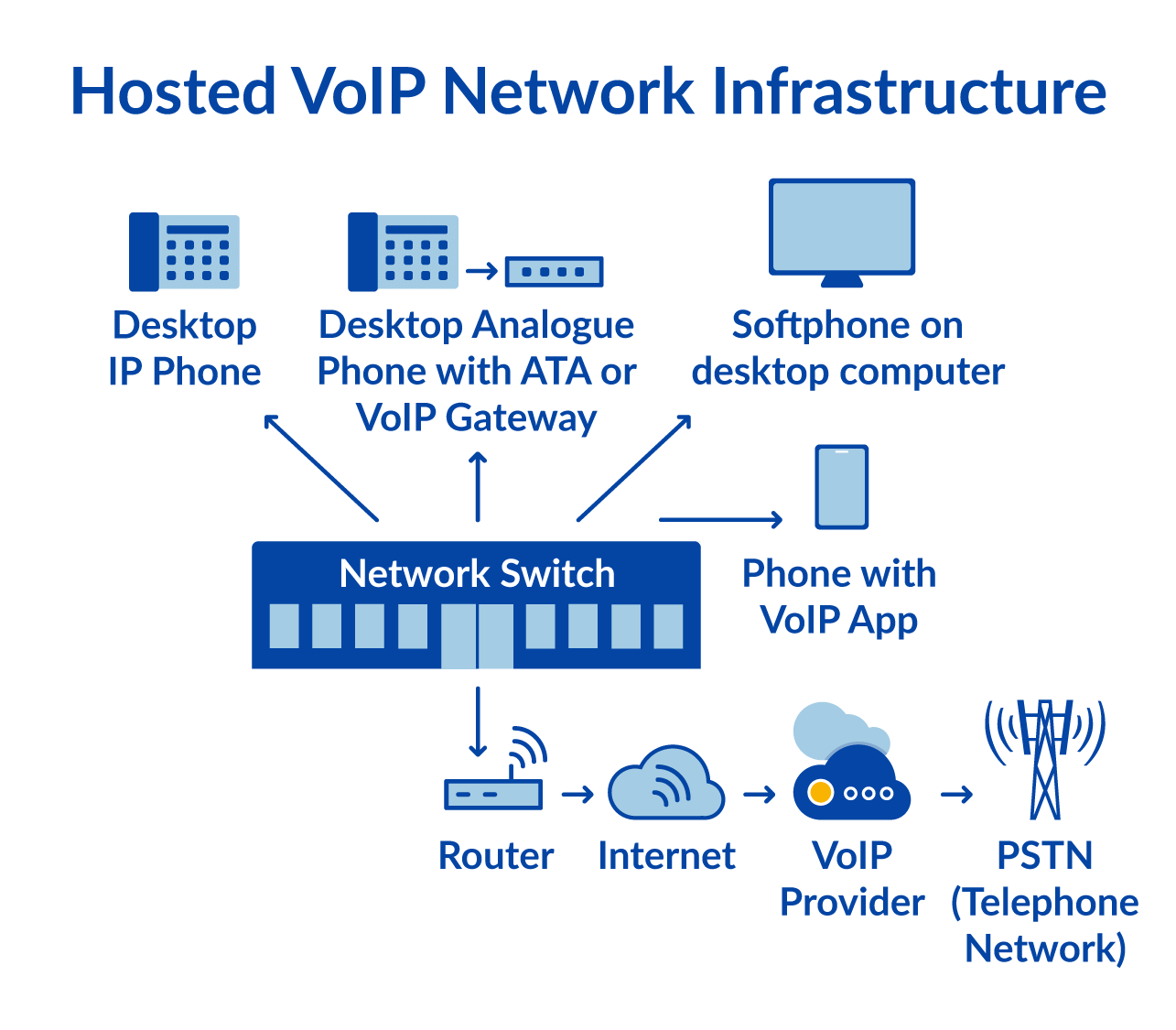

Las llamadas se establecen mediante el protocolo SIP. El Protocolo de inicio de sesión ( SIP ) actúa como protocolo de señalización para una telefonía por Internet confiable. Un servidor SIP comprime el tráfico de voz en flujos de medios y los envía a través de una conexión a Internet.

Está claro por qué las grandes empresas y los pequeños negocios acudieron en masa a realizar llamadas a través de Internet . Ahorra en gastos de TI y comunicación y proporciona a los usuarios mucha flexibilidad para trabajar desde casa .

Los sistemas telefónicos VoIP utilizan la misma red de datos para establecer llamadas telefónicas. El proveedor de VoIP maneja exclusivamente todo el tráfico de VoIP. El personal de TI sólo necesita mantener una red segura para su personal.

En el siguiente diagrama, se necesita una conexión de red estable para el servicio telefónico VoIP. No es necesario construir ni mantener la infraestructura VoIP.

La mayor diferencia aquí es que los teléfonos y las identidades existen virtualmente . Esto significa que los usuarios pueden llevar consigo sus teléfonos VoIP y trabajar desde cualquier lugar. Además, significa que las personas pueden usar aplicaciones de llamadas SIP, también conocidas como softphone , para realizar llamadas.

Los servicios telefónicos VoIP ofrecen muchas ventajas de seguridad sobre los sistemas telefónicos tradicionales. Los principales beneficios incluyen:

- Monitoreo en tiempo real del uso del plan de llamadas.

- Aplicación estricta de las llamadas gratuitas.

- Cifrado de llamadas para evitar escuchas ilegales.

- Sólidas funciones de correo de voz con entrega de correo electrónico.

Entonces, ¿qué pasa cuando las llamadas VoIP llegan a la PSTN?

Los proveedores de VoIP de buena reputación mantienen una seguridad de nivel militar. Utilizan controladores de borde de sesión (SBC) para una seguridad y un rendimiento óptimos. Un SBC actúa como un firewall que mantiene el rendimiento y el enrutamiento lógico de llamadas. Los operadores mantienen altos estándares para parchear las vulnerabilidades de seguridad y las actualizaciones de firmware del fabricante.

Los registros de llamadas de un sistema telefónico antiguo suelen ser muy limitados. Esto hace que rastrear datos comerciales robados sea casi imposible. Más riesgos de la PSTN caen bajo brechas en la continuidad del negocio.

Por ejemplo, muchos sistemas telefónicos PBX no cuentan con un buen soporte, las piezas de repuesto son costosas y encontrar técnicos calificados es un desafío. Una interrupción podría interrumpir la comunicación de su empresa durante semanas.

La conclusión es que los sistemas telefónicos VoIP ofrecen mayor privacidad, seguridad y confiabilidad para las empresas.

Principales amenazas a la seguridad de VoIP

Probablemente tenga curiosidad acerca de los tipos de problemas de seguridad de VoIP que existen. Aquí hay un resumen de contra qué deberá defenderse.

- Denegación de servicio (DoS) : este ataque priva a la red de recursos para interrumpir el servicio telefónico y cortar llamadas telefónicas. Esto puede degradar la calidad de las llamadas, la latencia y el tiempo de actividad de un centro de llamadas.

- Marcación de guerra : este tipo de ataque implica controlar su PBX para "escanear" otras redes telefónicas. Funciona marcando números para conectarse a módems u otras extensiones interesantes.

- Fraude de llamadas : al igual que la marcación de guerra, esto requiere acceso para llamar a una línea externa desde su sistema telefónico. Los atacantes pueden marcar números internacionales costosos que acumulan costosas tarifas de peaje.

- Phishing : este truco de VoIP se aprovecha de usuarios desprevenidos que confían en su identificador de llamadas. Las víctimas divulgan detalles sobre la red IP interna, contraseñas u otros datos confidenciales.

- Intercepción de llamadas : los atacantes utilizan redes no seguras para interceptar el tráfico SIP no cifrado. Para empeorar las cosas, esto también puede incluir vídeo.

- Spam : no debería sorprender que el buzón de voz sea un objetivo común para las llamadas automáticas y otras estafas telefónicas . Muchos utilizan un identificador de llamadas restringido o “privado”.

- Malware : los atacantes utilizan diferentes software maliciosos para llamar por teléfono o enviar credenciales de correo electrónico. Esto puede abrir más oportunidades para infiltrarse en su red y extraer datos comerciales confidenciales.

Estas amenazas son más alarmantes si ha configurado un sistema telefónico de bricolaje. A medida que la empresa se ha expandido, ya no es la opción adecuada. Por ejemplo, una PBX Asterisk autohospedada puede ser suficiente para algunos, pero es un objetivo atractivo para los piratas informáticos. Los ataques de VoIP pueden permanecer silenciosos y pasar desapercibidos durante meses.

Entonces, ¿qué debería buscar en un proveedor de servicios VoIP? Es tentador mirar sólo los costos del sistema telefónico , pero hay más que considerar cuando se trata de seguridad.

Relacionado: Mejores prácticas de centros de llamadas de atención médica para una mejor atención al paciente

Elegir un proveedor de VoIP seguro

La seguridad de su sistema telefónico se reduce a la implementación y cumplimiento de protocolos de seguridad.

Como ocurre con cualquier PBX en la nube , asegúrese de que el proveedor cumpla con los requisitos de seguridad. Estos varían según su industria y sus necesidades específicas. La mejor manera de comenzar esta investigación es preguntándole a su proveedor:

- ¿Qué acreditaciones tienes?

- ¿Utiliza herramientas o software de terceros?

- ¿Cómo se capacita y reentrena al personal?

- ¿Cómo responde a los incidentes de seguridad?

- ¿Ofrecen cifrado de llamadas TLS y SRTP?

Acreditaciones

Una vez que haya respondido estas preguntas, profundice en sus propios requisitos de VoIP . A continuación se enumeran las principales certificaciones a tener en cuenta:

- Cumplimiento de HIPAA : la Ley de Responsabilidad y Portabilidad de Seguros Médicos (HIPAA) exige que los proveedores de servicios de atención médica protejan los datos de los pacientes. Estas reglas también se aplican a sus sistemas telefónicos, como el correo de voz y las grabaciones de llamadas. Los servidores VoIP deben configurarse para proteger la privacidad del paciente.

- ISO/IEC 20071 : este estándar global establece que las organizaciones evalúan y responden a las amenazas a la seguridad. Significa que la organización ha implementado rigurosos controles de seguridad de la información.

- Cumplimiento de PCI : el cumplimiento de la industria de tarjetas de pago (PCI) exige que usted debe proteger su infraestructura si acepta tarjetas de crédito. Exige actualizaciones del sistema operativo y VLAN seguras. También requiere pruebas de penetración de las direcciones IP de su organización. Proteger los datos de pago es algo que está en juego en el comercio electrónico. Corre el riesgo de tarifas de transacción y sanciones más altas si su solución VoIP no es compatible con PCI.

- Cumplimiento de SOC 2 : el cumplimiento del Control de organización de servicios (SOC) consiste en prácticas para garantizar la confianza del consumidor. A diferencia de otros estándares, existe flexibilidad en cinco áreas: privacidad, seguridad, disponibilidad e integridad de los datos. Muchas empresas SaaS y servicios basados en la nube de buena reputación cumplen con el estándar SOC 2.

Es fácil ver cómo estas certificaciones pueden brindarle una mayor tranquilidad. Puede resultar complicado certificar su PBX local o su sistema telefónico local que se ejecuta en Amazon o Google Cloud. No querrás correr riesgos cuando se trata de seguridad VoIP.

Solicite certificaciones a su proveedor de VoIP y compárelas según sus necesidades. Si desea una versión resumida de toda la información anterior, consulte nuestro video rápido de tres minutos sobre seguridad de VoIP a continuación:

Relacionado: Una guía de implementación de VoIP de 5 pasos (+Cómo hacerlo usted mismo)

Comunicaciones con el cliente

Otro factor a considerar es qué tan bien se comunica la empresa con los clientes. ¿Cómo puedes saberlo? Busque su página de estado, que también se conoce como página de confianza. El ejemplo que se muestra a continuación es la página de estado de Nextiva .

Las páginas de estado detallan actualizaciones sobre el sistema VoIP e incidentes que afectan el servicio de voz. ¿Son específicos? ¿Son útiles? ¿Las actualizaciones tienen marca de tiempo?

Confirme si ha habido algún tiempo de inactividad o cortes generalizados. Busque un tiempo de actividad del 99,999 % , lo que significa que solo hay seis minutos de tiempo de inactividad al año. Además, busque mantenimiento planificado para aplicar actualizaciones a la red VoIP. A menudo incluyen actualizaciones esenciales del sistema operativo.

La realidad de la telefonía IP es que pueden ocurrir algunas interrupciones, pero importa cómo su proveedor de VoIP se comunica con usted al respecto.

Cifrado de llamadas

Además de las certificaciones y la comunicación directa con el cliente, desea el cifrado de llamadas en 2020. El cifrado de llamadas utiliza Transport Layer Security (TLS) y Secure Real-time Transport Protocol (SRTP). Estos protocolos VoIP trabajan juntos para establecer una seguridad de alto nivel en cada llamada.

Las redes no cifradas son propensas a espiar. Por el contrario, los datos cifrados no sirven de nada a nadie que consiga registrar la transmisión de datos. El cifrado que va desde el teléfono hasta el proveedor de servicios es importante. Los datos deben cifrarse en todas las capas posibles.

Para lograr la mayor interoperabilidad, SIP no está cifrado. Dado que la telefonía IP utiliza la pila de IP, el cifrado lo gestiona la capa de transporte. Cuando está habilitado, la sesión de llamada VoIP y los datos de la llamada que la acompañan no están disponibles para los ladrones de datos.

Pregúntele a su proveedor de VoIP sobre el cifrado de llamadas para asegurarse de que sus dispositivos SIP puedan usar TLS y SRTP.

Seguridad VoIP para proveedores de atención médica

Si su empresa gestiona datos de pacientes o necesita seguir HIPAA, siga leyendo.

Los consultorios médicos deben proteger la privacidad del paciente configurando sus sistemas de comunicaciones. Esto incluye su servicio telefónico VoIP . Los proveedores de atención médica son los principales objetivos porque la información de los pacientes se utiliza con frecuencia para llevar a cabo el robo de identidad .

Las redes de voz sobre IP cumplen con los requisitos de HIPAA cuando implementan medidas de seguridad adecuadas. Asegúrese de que su proveedor de VoIP tenga acuerdos con socios comerciales para mantener el cumplimiento.

Consideraciones de VoIP para cumplir con HIPAA

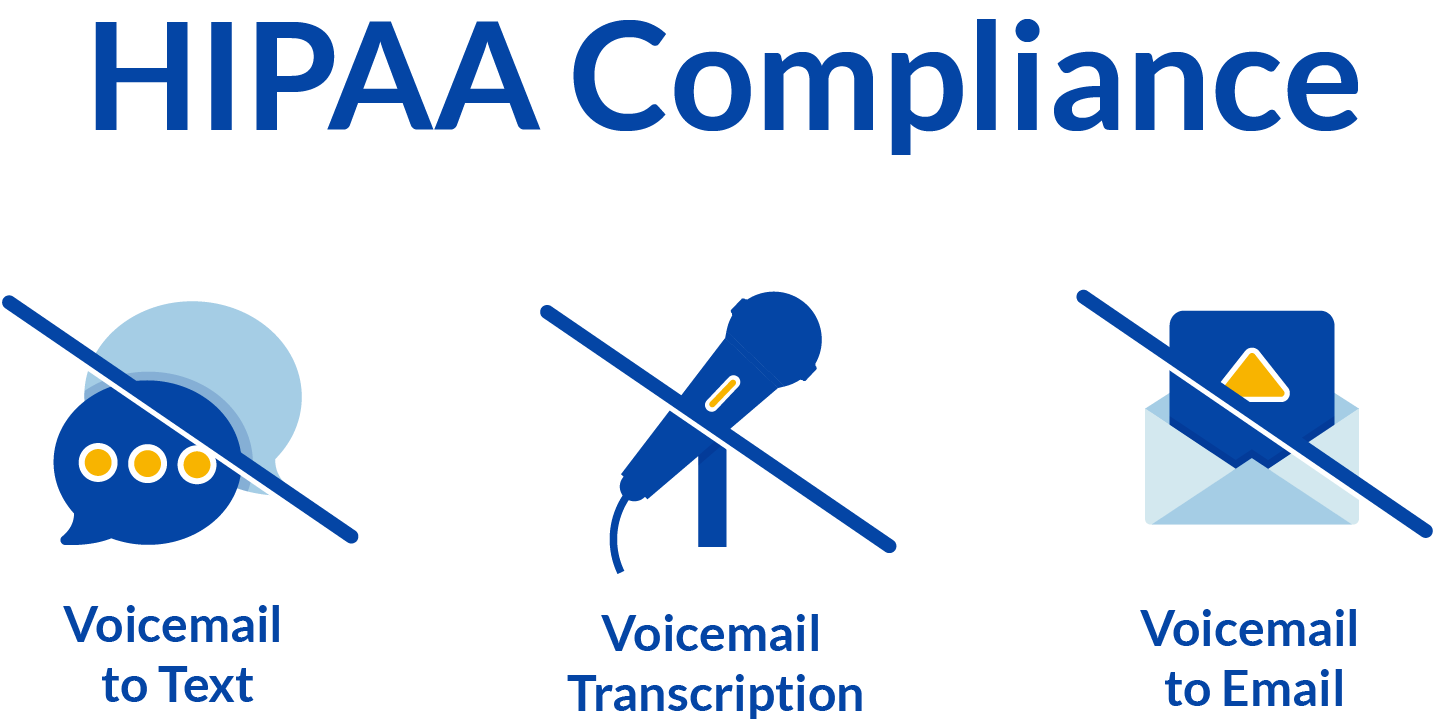

Algunos usuarios de VoIP no saben que deben desactivar ciertos servicios para cumplir con las normas. No se permiten la transcripción de correo de voz, los archivos adjuntos de correo de voz a correo electrónico ni el correo de voz visual.

Con Nextiva, puede estar seguro de que su solución VoIP cumple con HIPAA. Háganoslo saber y podremos aprovisionar su cuenta en nuestros servidores VoIP seguros.

Mejores prácticas de seguridad de VoIP

La seguridad no es tan oscura como algunos podrían pensar. Hemos simplificado las mejores prácticas para garantizar una seguridad óptima para su organización.

Así es como puede proteger su red VoIP de amenazas.

- Aplique una política de contraseñas segura. Las contraseñas seguras son esenciales para proteger su sistema telefónico. Utilice una combinación de letras, números y caracteres no alfanuméricos. Asegúrese de que los empleados no almacenen contraseñas en archivos de texto o notas Post-It en sus computadoras.

- Aplique actualizaciones del sistema operativo con frecuencia. La aplicación de actualizaciones del sistema operativo es un hecho para la mayoría de los administradores de sistemas. Anime a sus usuarios a aceptar actualizaciones del sistema operativo para su iPhone o Android. Estas actualizaciones pueden proteger contra software malicioso y exploits.

- Configure una red privada virtual (VPN) para el personal remoto. Las VPN pueden cifrar todo el tráfico independientemente de dónde trabaje el empleado. Es ideal para el personal que trabaja desde casa. Considere una VPN de nivel empresarial de Cisco, Sophos o Cloudflare. Investigaciones académicas recientes han demostrado que las VPN no degradan la calidad de las llamadas.

- Requiere cifrado de Wi-Fi. Activa WPA2 en las redes inalámbricas de tu empresa. Indique a los empleados que también utilicen este cifrado para su red Wi-Fi. Como práctica recomendada, actualice su contraseña de Wi-Fi cada año.

- Revise sus registros de llamadas. Examine los registros de llamadas de su empresa para identificar tendencias o comportamientos de llamadas inusuales. Configure un panel útil utilizando una función de análisis de llamadas para monitorear el volumen de llamadas semanal y mensualmente.

- Restrinja sus llamadas y bloquee llamadas privadas. A menos que su empresa haga negocios en el extranjero, no necesita marcar números internacionales. Mejor aún, conceda acceso a llamadas internacionales solo a quienes llamen al extranjero. Confirme que su servicio VoIP bloquea los números 1-900 para evitar el fraude telefónico. Habilite el bloqueo de llamadas para filtrar llamadas restringidas/privadas con un mensaje indicándoles que habiliten su identificador de llamadas.

- Desactivar cuentas inactivas. Cuando los empleados dejen la empresa, no olvide notificarlo a su personal de TI. Al deshabilitar las cuentas de los empleados rápidamente, puede minimizar las interrupciones en el lugar de trabajo. Desde un punto de vista técnico, no desea que las cuentas VoIP sigan funcionando sin un usuario real asignado.

- Anime a su personal a informar comportamientos extraños. Pídale a su equipo que informe los mensajes de voz faltantes y las llamadas fantasma. Una llamada fantasma es cuando su teléfono suena sin que nadie llame. Además, recomiende que no almacenen los mensajes de correo de voz más tiempo del necesario.

- Implementar la gestión remota de dispositivos. A nivel empresarial, tener la capacidad de borrar un dispositivo de forma remota es esencial. Emita portátiles con gestión remota para que pueda rastrear y borrar un dispositivo en caso de robo o compromiso.

- Educar a los usuarios sobre prácticas de seguridad. Recuerde a los usuarios que nunca necesitará su contraseña. Capacítelos para detectar estafas de phishing e ingeniería social. Realice evaluaciones de seguridad periódicas para descubrir vulnerabilidades emergentes. Por último, pero no menos importante, asegúrese de que sepan a quién contactar en caso de una violación de seguridad.

Si bien muchas de estas mejores prácticas se superponen con la seguridad de la red, mírelas desde la perspectiva de un atacante.

Los ejecutivos dependen de usted para mantenerlos a salvo del panorama de seguridad en constante cambio. Si sigue estos, minimizará el impacto de un incidente de seguridad.

El futuro de la seguridad de los sistemas telefónicos

VoIP ha pasado de ser un servicio personal a una plataforma esencial de comunicaciones empresariales.

La hierba siempre es más verde donde la riegas. VoIP se ha puesto a prueba para resultar valiosa para las organizaciones. Las llamadas seguras basadas en SIP son ahora el estándar.

Mantener una PBX local y otros equipos de telefonía es una gran responsabilidad. El sistema telefónico no es diferente, ya que las organizaciones descargan sus sistemas de correo electrónico y alojamiento web en la nube.

Un sistema telefónico en la nube como Nextiva permite al personal de TI abordar proyectos más grandes. En lugar de retocar equipos viejos, pueden equipar a la empresa con fuerza laboral remota.

Reflexiones finales sobre la seguridad de VoIP

Las organizaciones que protegen el tráfico de voz son más resistentes que aquellas que permanecen inactivas. Si algo nos enseñó el 2020 es que hay que estar preparados para cada contingencia.

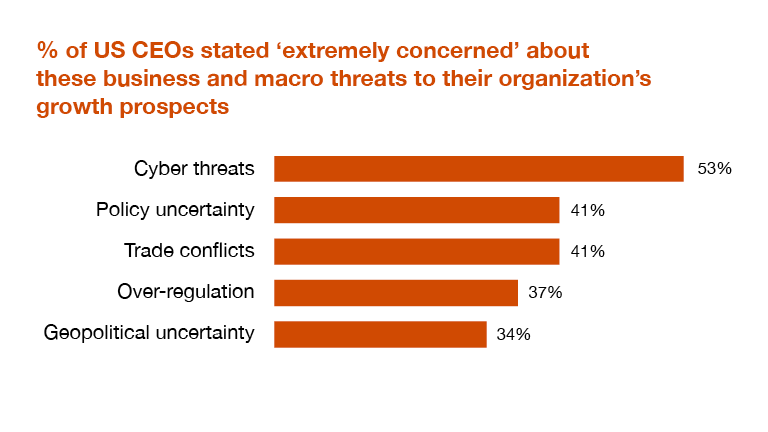

Según los resultados de la encuesta de PwC a directores ejecutivos de EE. UU. de 2020, el 53% de los directores ejecutivos estaban “extremadamente preocupados” por la ciberseguridad. Esto es sorprendente, dado que las amenazas cibernéticas pesaron más que las políticas, el comercio, la regulación gubernamental y la incertidumbre geopolítica.

Gran parte de la responsabilidad de seguridad recae en el mantenimiento de la seguridad operativa. Puede mitigar mejor las amenazas aceptando los teléfonos VoIP como potentes dispositivos de red.

A pesar de todo esto, los proveedores de VoIP seguros no pueden hacer mucho. Primero debe fortalecer las defensas de su red interna y educar a los usuarios.

Un servicio telefónico empresarial de buena reputación puede ser la garantía que necesita para mantener un entorno de llamadas seguro. Verifique sus certificaciones e investigue su confiabilidad, medidas de seguridad y capacidades de cifrado de llamadas.

El sistema telefónico que le encanta a TI

Seguridad empresarial. Características sin concesiones. Vea por qué los equipos de TI confían en Nextiva para el servicio telefónico de su empresa.