VoIP は安全ですか? VoIP セキュリティと通話暗号化の究極ガイド

公開: 2024-03-27VoIP は安全ですか? — これは、何人かの IT リーダーが最近尋ねている質問です。 また、サプライチェーン攻撃による 3CX の VoIP への最近の侵害も問題を解決するものではありません [*]。

ほとんどの場合、VoIP の性質には、従来の電話回線ではなくインターネット経由で音声通信を送信することが含まれます。

これを高度に捉える方法として、VoIP はアナログ音声信号をデジタル データ パケットに変換し、インターネットまたは他のパケット交換ネットワークを介して送信します。 そして、VoIP の最も優れている点は、その費用対効果、柔軟性、統合機能です。

ただし、インターネット経由で音声通信を送信するという性質自体が、サイバー犯罪者によって悪用される可能性のあるいくつかの脆弱性を生み出します。

これを念頭に置くと、さらに多くの疑問が生じます。VoIP 通話をどのように保護しますか? ベストプラクティス? 軽減策? このガイドでは、これらすべてやその他のことについて答えます。

でもまず -

VoIP はどのように機能しますか?

VoIP システムの仕組みを簡単に説明します。

- 音声信号変換: VoIP 対応デバイス (スマートフォン、コンピュータ、VoIP 電話など) に向かって話すと、音声がデジタル データに変換されます。 この変換はデバイスのマイクとアナログ デジタル コンバーター (ADC) によって行われ、音声の音波をデータのデジタル パケットに変換します。

- データ圧縮: 次に、コーデック (コーダー-デコーダー) を使用してデジタル音声データを圧縮します。

注 →このステップは、データ パケットのサイズを削減して、インターネット上でより効率的に送信できるようにするために重要です。 コーデックが異なると、音声品質と使用されるデータ帯域幅の量との間のバランスが保たれます。

- パケット化: 圧縮されたデジタル データが小さなパケットに分割されます。 各パケットは、パケットが宛先に到着したときに正しい順序でルーティングおよび再組み立てするために必要な情報を含むヘッダーでラップされます。

- 送信: パケットはインターネットまたはその他の IP ネットワーク経由で送信されます。 宛先に到達するために、パケットはさまざまなルーターやネットワークを経由します。これらのルーターやネットワークは、各パケットのヘッダーにあるルーティング情報によって決まります。 インターネットの構造により、これらのパケットは送信時に利用可能な最も効率的なパスを通過できます。

- 再組み立て: データ パケットが宛先に到着すると、元のシーケンスに再組み立てされ、話された言葉が正確に再現されます。 この再構成では、順序どおりに到着しなかったパケットや送信中に失われたパケットが考慮されます。

- 解凍と変換: デジタル データは(必要に応じて)解凍され、デジタル - アナログ コンバーター (DAC) を使用してアナログ音波に変換されます。

注 →このステップは、送信側で起こったことの逆です。

- 再生: 最後に、アナログ信号が受信デバイスのスピーカーに送信され、受信者は従来の電話のように送信者の音声を聞くことができます。

推奨 → VoIP はどのように機能するのか? VoIP 電話システムの初心者ガイド

VoIP セキュリティが重要な理由

セキュリティはあらゆるビジネスにとって不可欠です。 大規模な組織か中小企業かは関係ありません。 電話システムに障害が発生すると、まさに壊滅的な事態になります。

VoIP (Voice over Internet Protocol) も例外ではありません。 VoIP のコストの低さは、ビジネス オーナーの魅力となっています。 攻撃者は、ユーザーが見ていないときに VoIP ネットワークを悪用しようとします。

良いニュースは、今日の VoIP は非常に安全であるということです。 20 年間にわたる侵入テストの後でも耐えられました。 全体として、セキュリティ脅威の性質が進化し続けているにもかかわらず、VoIP サービス プロバイダーは信頼でき、安全です。

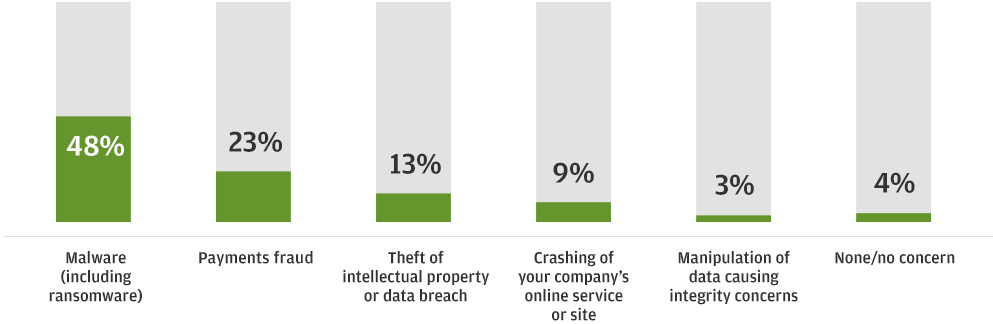

JP モルガンがビジネス リーダーを対象に調査したところ、94% の企業がインフラストラクチャを強化するための措置を講じていることがわかりました。 彼らの懸念のトップは、マルウェア、支払い詐欺、データ侵害でした。

他の IT セキュリティの脅威とは異なり、Voice over IP は攻撃者に新たな機会をもたらします。 主なリスクには、通話傍受、発信者 ID のスプーフィング、ビッシング、サービス拒否 (DoS) 攻撃が含まれます。 詳細については後ほど説明します。

VoIP のセキュリティは通話の暗号化だけではありません。 それは、音声とテキスト ネットワークを通じて伝達される信頼のレベルに関係します。 ビジネス コミュニケーション プラットフォームが侵害されると、さらなる攻撃が実行される可能性があります。

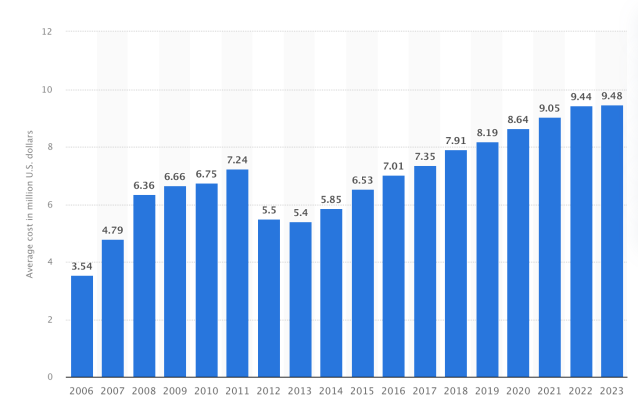

侵害のコストは年々増加し続けています。 Statista のレポートによると、米国でのセキュリティ侵害には平均して 940 万ドルの費用がかかります。

攻撃者は VoIP を利用して次のような攻撃を実行できます。

- 電話によるソーシャルエンジニアリング。

- 内部Wi-Fiネットワークパスワードの開示。

- 高額な電話番号にダイヤルする (通話料詐欺)。

- 多要素認証テキスト メッセージを傍受します。

- 偽りの口実でデータ ネットワークに不正アクセスを取得する。

たとえば、Twitter はいくつかの組織的な攻撃に直面しました。 同社は VoIP のセキュリティリスクに無縁ではなく、元 CEO のジャック・ドーシー氏は昨年、不正な番号移植要求の標的となった。

このセキュリティ問題は、強力なパスワードとはほとんど関係がないと思われます。 それはさらに悪かった。

ソーシャル エンジニアリングは、既知の VoIP ユーザーに対する組織的な攻撃を実行するのに役立ちます。 ネットワーク オペレーション センター (NOC) のスタッフとカスタマー サービス チームは常に最大のターゲットです。 会社への不正アクセスを一度許可するだけで、侵入検知システムは無価値になってしまいます。

有名なハッカーセキュリティ コンサルタントの Kevin Mitnick は、技術的なスキルだけでシステムを侵害したわけではありません。 彼はターゲットの援助意欲を利用した。 ここでの最善の防御策は、ソーシャル エンジニアリングを見分ける方法についてスタッフを教育することです。

良いニュースは、VoIP のセキュリティ問題を軽減する効果的な対策があることです。 プロフェッショナル VoIP ネットワークは、既知および未知の攻撃者による悪用に対して耐性を備えています。

ビジネスフォン システムを悩ませるセキュリティの脅威について詳しく見てみましょう。

関連: VoIP はどのように機能するのか? VoIP 電話システムの初心者ガイド

従来の電話システムと VoIP の比較

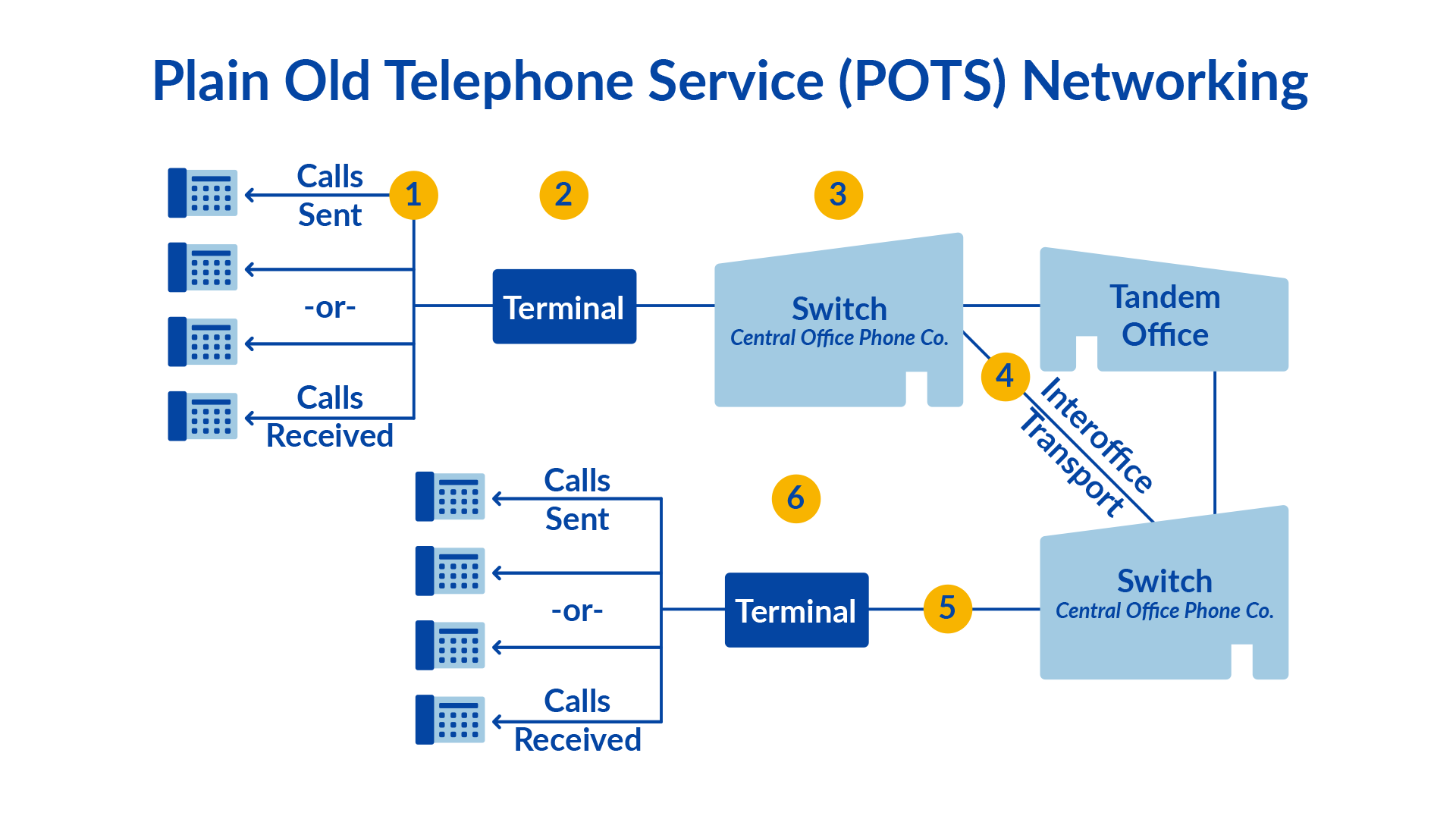

人々は 1 世紀以上にわたり、公衆交換電話網 (PSTN) 経由で電話をかけてきました。 この音声ネットワークはアナログです。 配線への物理的なアクセスが可能な場所であればどこでも脆弱なままです。

この従来の電話システムは、Plain Old Telephone System (POTS) とも呼ばれます。 通話は音声信号を使用して接続されるため、攻撃者は音声信号を簡単に傍受できます。

次の図では、コールがアナログ端末を経由して中央局に到達することがわかります。 現在、電話会社は中央局間のセキュリティを確保するためのセキュリティ対策とプロトコルを確立しています。 ただし、そのセキュリティは社内の電話システムには適用されません。

ビジネス電話システムの脆弱性を中心にサブカルチャー全体が形成されました。 Phreaking は、電話 + ハッキングのかばん語で、脆弱な電話システムを探索する手法です。 1970 年代には、PSTN 経由で無料通話が可能でした。 90 年代後半、フリーカーは構内交換機(PBX) 機器に軸足を移しました。 つまり、安全でない企業電話システムからの攻撃の踏み台となる可能性があります。 地元の Barnes & Noble に行って2600を受け取り、古い Lucent またはAvaya電話システムの脆弱性について読んでください。

現在の電話ネットワークは、音声トラフィックをシグナリングから分離し、 SS7プロトコルを使用して通話を確立しています。 それにもかかわらず、多くの PBX システムは脆弱なままであり、攻撃者に発見される可能性があります。

Voice over Internet Protocol は異なります。

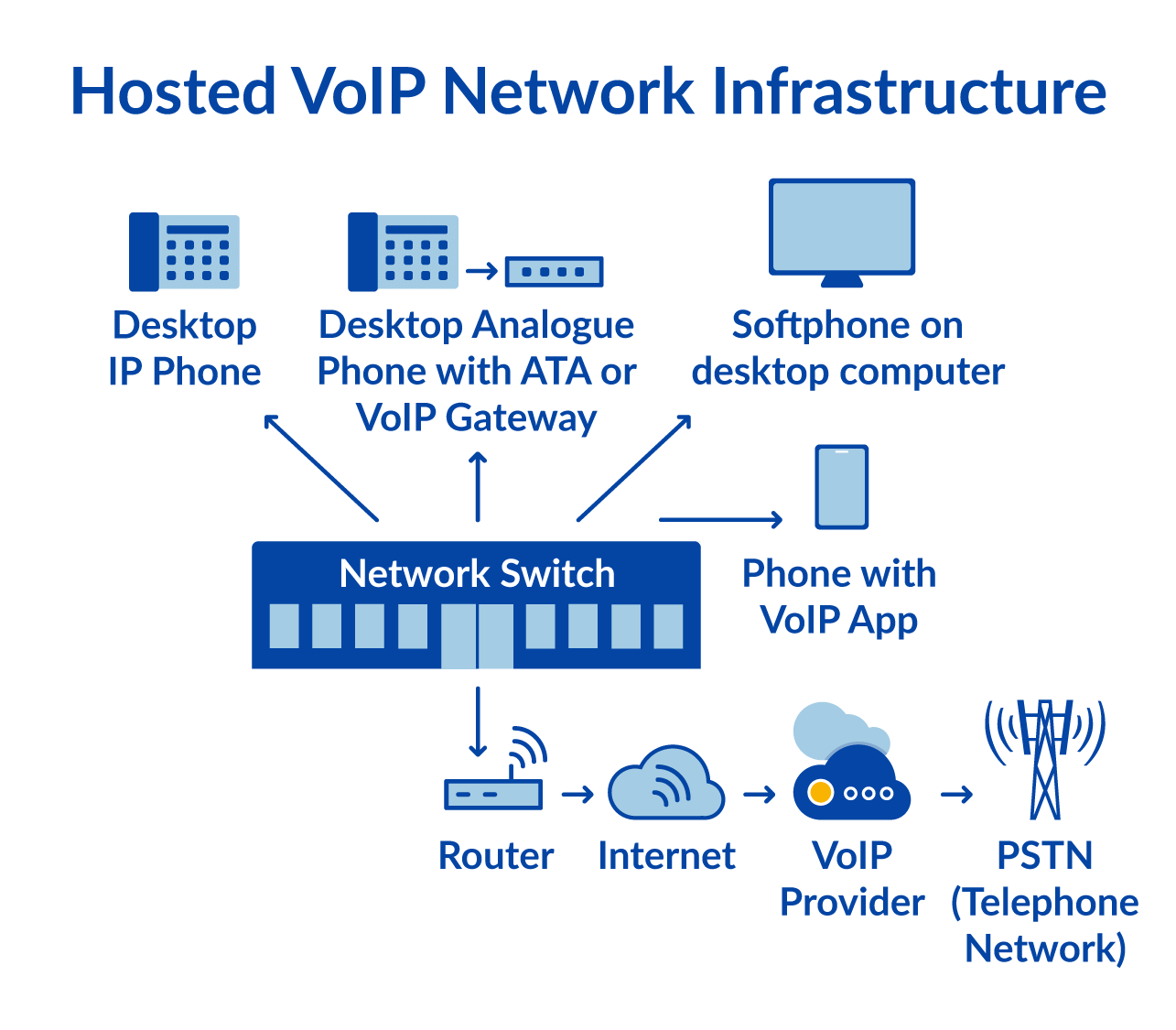

通話は SIP プロトコルを使用して確立されます。 Session Initiation Protocol ( SIP ) は、信頼性の高いインターネット テレフォニーのためのシグナリング プロトコルとして機能します。 SIP サーバーは、音声トラフィックをメディア ストリームに圧縮し、インターネット接続経由で送信します。

大企業と中小企業がインターネット経由で電話をかけようと群がる理由は明らかです。 IT コストと通信コストが節約され、ユーザーは非常に柔軟に在宅勤務できるようになります。

VoIP 電話システムは、同じデータ ネットワークを使用して通話を確立します。 VoIP プロバイダーは、すべての VoIP トラフィックを排他的に処理します。 IT スタッフは、スタッフのために安全なネットワークを維持するだけで済みます。

下の図では、VoIP 電話サービスには安定したネットワーク接続が必要です。 VoIP インフラストラクチャを構築または維持する必要はありません。

ここでの最大の違いは、電話と ID が仮想的に存在することです。 これは、ユーザーが VoIP 電話を持ち運んで、どこからでも作業できることを意味します。 さらに、これは、ソフトフォンとも呼ばれる SIP 通話アプリを通話に使用できることを意味します。

VoIP 電話サービスには、従来の電話システムに比べて多くのセキュリティ上の利点があります。 主な利点は次のとおりです。

- 通話プランの使用状況をリアルタイムで監視します。

- フリーダイヤル通話の厳格な実施。

- 通話の暗号化により盗聴を防止します。

- 電子メール配信を備えた堅牢なボイスメール機能。

では、VoIP 通話が PSTN に到達した場合はどうなるでしょうか?

信頼できる VoIP プロバイダーは軍用レベルのセキュリティを維持しています。 セキュリティとパフォーマンスを最適化するためにセッション ボーダー コントローラー (SBC) を使用します。 SBC は、パフォーマンスと論理的なコール ルーティングを維持するファイアウォールとして機能します。 オペレーターは、セキュリティの脆弱性に対するパッチの適用やメーカーのファームウェアのアップデートに関して高い基準を維持しています。

旧式の電話システムの通話記録は非常に限られていることがよくあります。 そのため、盗まれたビジネスデータを追跡することはほぼ不可能になります。 より多くの PSTN リスクが事業継続性のギャップに該当します。

たとえば、多くの PBX 電話システムは十分にサポートされておらず、交換部品は高価で、資格のある技術者を見つけるのは困難です。 障害が発生すると、ビジネス上のコミュニケーションが数週間にわたって中断される可能性があります。

肝心なのは、 VoIP 電話システムは企業により優れたプライバシー、セキュリティ、信頼性を提供するということです。

VoIP セキュリティの主な脅威

おそらく、どのような種類の VoIP セキュリティ問題が存在するかについて興味があるでしょう。 ここでは、防御する必要があるものの概要を示します。

- サービス拒否 (DoS) – この攻撃は、ネットワークのリソースを枯渇させ、電話サービスを中断し、通話を切断します。 これにより、コールセンターの通話品質、遅延、稼働時間が低下する可能性があります。

- 戦争ダイヤル– このタイプの攻撃には、PBX を制御して他の電話ネットワークを「スキャン」することが含まれます。 番号をダイヤルしてモデムやその他の興味深い内線番号に接続することで機能します。

- 料金詐欺– 戦争ダイヤルと同様、電話システムから外線に電話するためのアクセスが必要です。 攻撃者は、高額な通話料を請求する高額な国際番号にダイヤルする可能性があります。

- フィッシング– このVoIP ハッキングは、発信者 ID を信頼する無防備なユーザーを食い物にします。 被害者は、内部 IP ネットワーク、パスワード、その他の機密データに関する詳細を漏洩します。

- 通話の傍受– 攻撃者は安全でないネットワークを使用して、暗号化されていない SIP トラフィックを傍受します。 さらに悪いことに、これにはビデオも含まれる可能性があります。

- スパム– ボイスメール ボックスがロボコールやその他の電話詐欺の一般的なターゲットであることは驚くべきことではありません。 多くは、制限付きまたは「プライベート」発信者番号を使用します。

- マルウェア– 攻撃者はさまざまな悪意のあるソフトウェアを使用して、資格情報を電話または電子メールで送信します。 これにより、ネットワークに侵入し、ビジネスの機密データを抜き出す機会がさらに増える可能性があります。

これらの脅威は、DIY 電話システムをセットアップしている場合に最も警戒すべきものです。 会社が拡大するにつれて、それはもはや適切ではなくなりました。 たとえば、一部の人にとっては自己ホスト型の Asterisk PBX で十分かもしれませんが、ハッカーにとっては魅力的な標的となります。 VoIP 攻撃は何ヶ月も沈黙し、検出されない可能性があります。

では、VoIP サービス プロバイダーには何を求めるべきでしょうか? 電話システムのコストだけを考えがちですが、セキュリティに関してはさらに考慮する必要があります。

関連: より良い患者ケアのためのヘルスケア コールセンターのベスト プラクティス

安全な VoIP プロバイダーの選択

電話システムのセキュリティは、セキュリティ プロトコルの実装と準拠にかかっています。

他のクラウド PBXと同様に、プロバイダーがセキュリティ要件を満たしていることを確認してください。 これらは業界や特定のニーズによって異なります。 この調査を開始する最善の方法は、プロバイダーに次のことを問い合わせることです。

- どのような認定を受けていますか?

- サードパーティのツールまたはソフトウェアを使用していますか?

- スタッフの研修や再教育はどのように行っていますか?

- セキュリティインシデントにどのように対応しますか?

- TLS および SRTP 通話暗号化を提供していますか?

認定

これらの質問に答えたら、独自のVoIP 要件をさらに詳しく調べてください。 覚えておくべき主な認定資格を以下に示します。

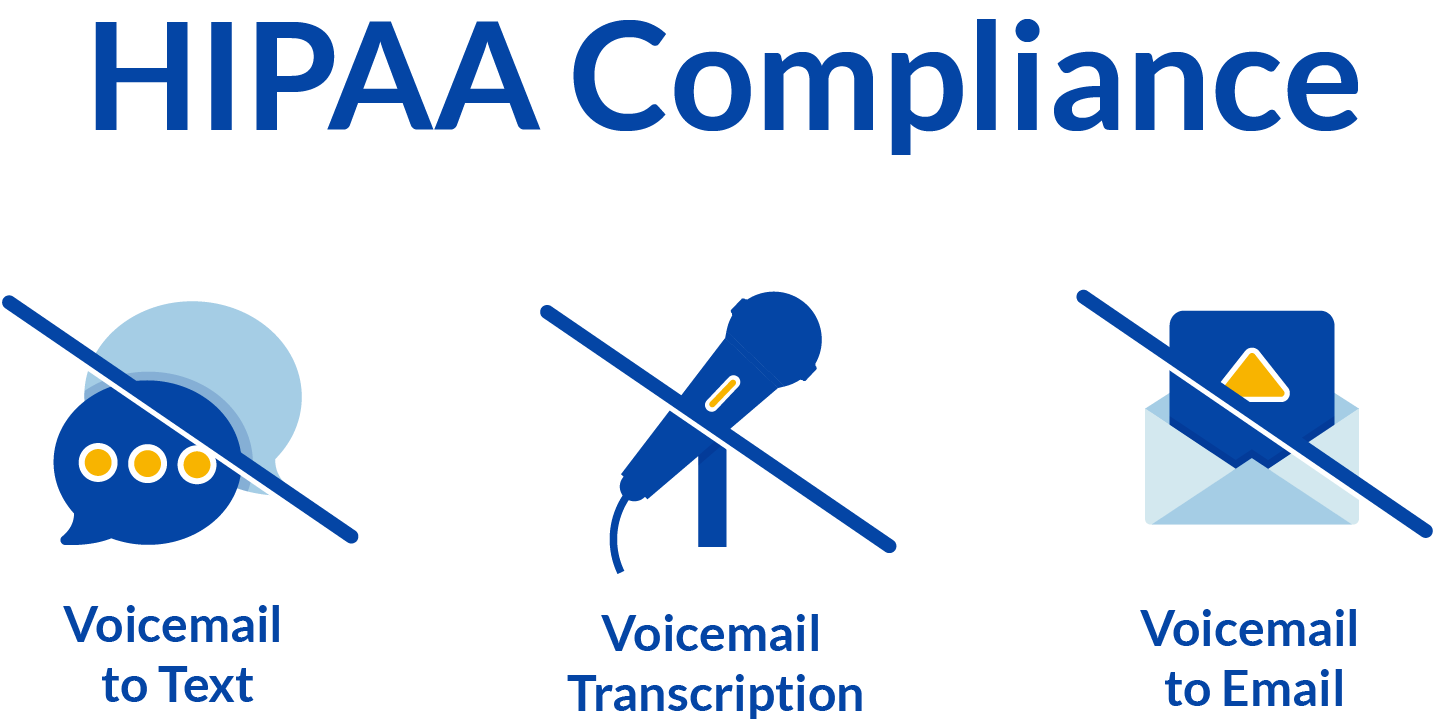

- HIPAA コンプライアンス– 医療保険の相互運用性と責任に関する法律 (HIPAA) は、医療サービス提供者が患者データを保護することを義務付けています。 これらのルールは、ボイスメールや通話録音などの電話システムにも適用されます。 VoIP サーバーは、患者のプライバシーを保護するように構成する必要があります。

- ISO/IEC 20071 – この世界標準は、組織がセキュリティの脅威を評価して対応することを確立します。 これは、組織が厳格な情報セキュリティ管理を実施していることを意味します。

- PCI コンプライアンス– Payment Card Industry (PCI) コンプライアンスにより、クレジット カードを受け入れる場合はインフラストラクチャを保護することが義務付けられています。 オペレーティング システムのアップデートとセキュリティで保護された VLAN が義務付けられています。 また、組織の IP アドレスに対する侵入テストも必要です。 電子商取引にとって、支払いデータの保護は極めて重要です。 VoIP ソリューションが PCI に準拠していない場合、より高い取引手数料と罰金が発生するリスクがあります。

- SOC 2 コンプライアンス– Service Organization Control (SOC) コンプライアンスは、消費者の信頼を確保するための実践で構成されます。 他の標準とは異なり、プライバシー、セキュリティ、可用性、データ整合性の 5 つの領域にわたって柔軟性があります。 多くの評判の良い SaaS 企業やクラウドベースのサービスは SOC 2 準拠を満たしています。

これらの認定がいかに大きな安心感をもたらすかは簡単にわかります。 Amazon や Google Cloud で実行されているオンプレミス PBX や自社製の電話システムを認証するのは難しい場合があります。 VoIP セキュリティに関しては、危険を冒したくないでしょう。

VoIP プロバイダーに認定を問い合わせて、ニーズと比較してください。 上記のすべての情報の要約版が必要な場合は、以下の VoIP セキュリティに関する 3 分間の短いビデオをご覧ください。

関連: 5 ステップの VoIP 導入ガイド (+ 自分で行う方法)

顧客とのコミュニケーション

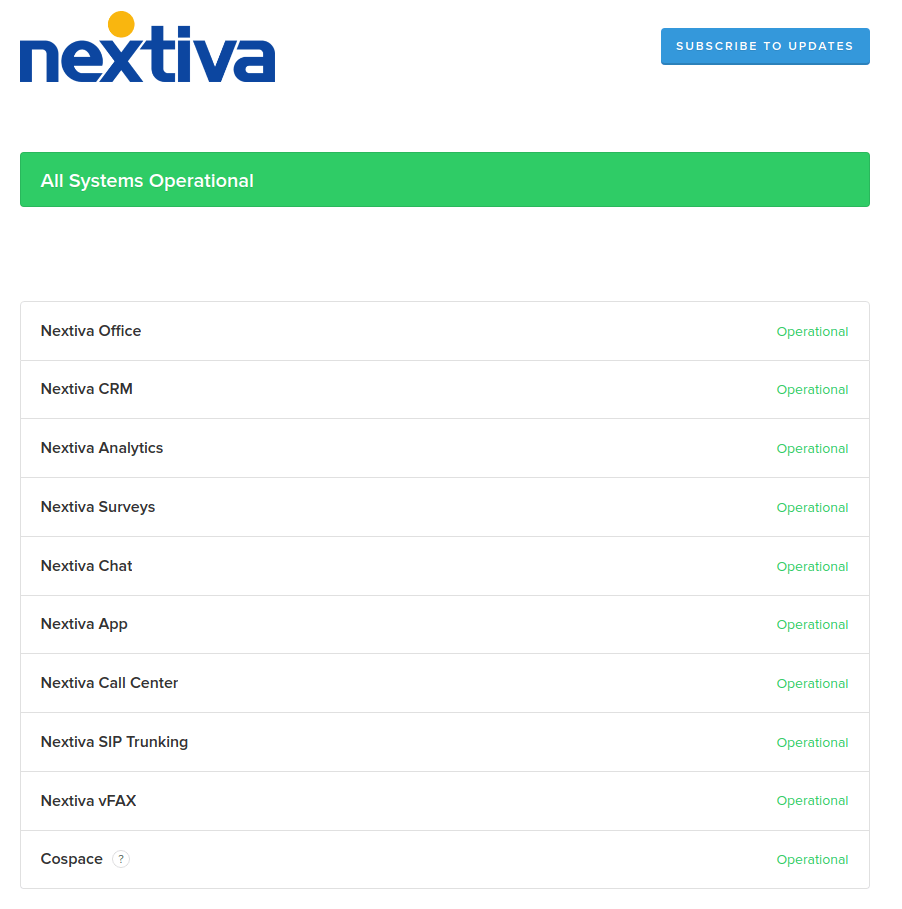

考慮すべきもう 1 つの要素は、企業が顧客とどの程度うまくコミュニケーションしているかです。 どうすればわかりますか? ステータス ページ (信頼ページとも呼ばれます) を探します。 以下に示す例はNextiva ステータスページです。

ステータス ページでは、VoIP システムに関する最新情報と音声サービスに影響を与えるインシデントについて詳しく説明します。 それらは具体的ですか? 役に立ちますか? 更新にはタイムスタンプが付いていますか?

広範囲にわたるダウンタイムや停止が発生していないかどうかを確認します。 99.999% の稼働率を確認してください。これは、ダウンタイムが年間わずか 6 分であることを意味します。 さらに、VoIP ネットワークにアップデートを適用するための計画的なメンテナンスを検討してください。 これらには、多くの場合、必須のオペレーティング システムのアップデートが含まれます。

IP テレフォニーの現実には、中断が発生する可能性がありますが、VoIP ベンダーがそれについてどのように連絡するかが重要です。

通話の暗号化

2020 年には、認証と顧客との直接的なコミュニケーションに加えて、通話の暗号化が必要になります。通話の暗号化には、トランスポート層セキュリティ (TLS) とセキュア リアルタイム トランスポート プロトコル (SRTP) が使用されます。 これらの VoIP プロトコルは連携して、すべての通話で高度なセキュリティを確立します。

暗号化されていないネットワークはスヌーピングの危険性があります。 対照的に、暗号化されたデータは、データ送信の記録を管理する人にとっては役に立ちません。 電話機からサービスプロバイダーまでの暗号化は重要です。 データは可能なすべての層で暗号化する必要があります。

相互運用性を最大限に高めるため、SIP は暗号化されません。 IP テレフォニーは IP スタックを使用するため、暗号化はトランスポート層によって管理されます。 有効にすると、 VoIP 通話セッションとそれに付随する通話データはデータ窃盗者に利用されなくなります。

SIP デバイスが TLS と SRTP を使用できるようにするには、通話の暗号化について VoIP プロバイダーに問い合わせてください。

医療提供者向けの VoIP セキュリティ

あなたの会社が患者データを管理している場合、または HIPAA に従う必要がある場合は、読み続けてください。

医療機関は、通信システムを構成することで患者のプライバシーを保護する必要があります。 これには、 VoIP 電話サービスが含まれます。 医療提供者は、なりすましの実行に患者情報が頻繁に使用されるため、主な標的となっています。

Voice over IP ネットワークは、適切なセキュリティ対策を講じていれば、HIPAA 要件を満たします。 VoIP プロバイダーがコンプライアンスを維持するために取引先と契約を結んでいることを確認してください。

HIPAA を満たすための VoIP の考慮事項

VoIP ユーザーの中には、コンプライアンスを維持するために特定のサービスを無効にする必要があることに気づいていない人もいます。 ボイスメールの文字起こし、ボイスメールから電子メールへの添付ファイル、およびビジュアル ボイスメールは許可されません。

Nextiva を使用すると、VoIP ソリューションが HIPAA に準拠していることを確認できます。 お知らせください。安全な VoIP サーバーでアカウントをプロビジョニングできます。

VoIP セキュリティのベスト プラクティス

セキュリティは、一部の人が考えているほど曖昧ではありません。 組織に最適なセキュリティを確保するためのベスト プラクティスを簡素化しました。

VoIP ネットワークを脅威から保護する方法は次のとおりです。

- 強力なパスワード ポリシーを適用します。 電話システムを保護するには、強力なパスワードが不可欠です。 文字、数字、英数字以外の文字を組み合わせて使用します。 従業員がコンピュータ上のテキスト ファイルやポストイットにパスワードを保存しないようにしてください。

- オペレーティング システムのアップデートを頻繁に適用します。 オペレーティング システムのアップデートを適用することは、ほとんどのシステム管理者にとって当然のことです。 iPhone または Android の OS アップデートを受け入れるようユーザーに奨励します。 これらのアップデートは、悪意のあるソフトウェアやエクスプロイトから保護できます。

- リモート スタッフ用に仮想プライベート ネットワーク (VPN) をセットアップします。 VPN は、従業員がどこで働いているかに関係なく、すべてのトラフィックを暗号化できます。 在宅勤務のスタッフに最適です。 Cisco、Sophos、または Cloudflare のビジネスグレードの VPN を検討してください。 最近の学術研究では、VPN が通話品質を低下させないことが示されています。

- Wi-Fi暗号化が必要です。 会社のワイヤレス ネットワークで WPA2 をアクティブ化します。 従業員には、Wi-Fi ネットワークにもこの暗号化を使用するよう指示してください。 ベスト プラクティスとして、Wi-Fi パスワードを毎年更新します。

- 通話記録を確認してください。 会社の通話記録を調べて、異常な通話傾向や動作を特定します。 通話分析機能を使用して便利なダッシュボードを設定し、週次および月次ベースで通話量を監視します。

- 通話を制限し、プライベート通話をブロックします。 会社が海外で事業を展開していない限り、国際番号にダイヤルする必要はありません。 さらに良いのは、海外に電話をかける人にのみ国際電話へのアクセスを許可することです。 料金詐欺を防ぐために、VoIP サービスが 1 ~ 900 の番号をブロックしていることを確認します。 通話ブロックを有効にすると、発信者 ID を有効にするように指示するメッセージを表示して制限付き通話やプライベート通話を選別できます。

- 非アクティブなアカウントを非アクティブ化します。 従業員が退職する場合は、IT スタッフに忘れずに通知してください。 従業員アカウントを速やかに無効にすることで、職場の混乱を最小限に抑えることができます。 技術的な観点から見ると、実際のユーザーが割り当てられていない VoIP アカウントが機能し続けることは望ましくありません。

- スタッフに奇妙な行動を報告するよう奨励してください。 ボイスメールの紛失やゴーストコールを報告するようチームに依頼してください。 ゴーストコールとは、発信者がいないのに電話が鳴ることです。 さらに、ボイスメール メッセージを必要以上に長く保存しないことをお勧めします。

- リモートデバイス管理を実装します。 企業レベルでは、デバイスをリモートでワイプできる機能が不可欠です。 リモート管理機能を備えたラップトップを発行すると、盗難や侵害が発生した場合にデバイスを追跡して消去できます。

- セキュリティの実践についてユーザーを教育します。 ユーザーにパスワードは必要ないことを伝えてください。 フィッシング詐欺やソーシャル エンジニアリング詐欺を発見できるようにトレーニングしてください。 定期的なセキュリティ評価を実施して、新たな脆弱性を発見します。 最後に重要なことですが、セキュリティ侵害が発生した場合の連絡先を従業員が知っていることを確認してください。

これらのベスト プラクティスの多くはネットワーク セキュリティと重複していますが、攻撃者の視点から見てみましょう。

経営幹部は、刻々と変化するセキュリティ環境から身を守るためにあなたを頼りにしています。 これらに従うことで、セキュリティ インシデントの影響を最小限に抑えることができます。

電話システムのセキュリティ保護の未来

VoIP は、個人向けサービスから重要なビジネス コミュニケーション プラットフォームへと成熟しました。

水やりをする場所では、草は常に青く見えます。 VoIP は、組織にとって価値があることが証明されるよう、進化を遂げてきました。 安全な SIP ベースの通話は現在標準です。

オンプレミス PBX およびその他の電話機器の保守は大きな責任です。 組織が電子メール システムと Web ホスティングをクラウドにオフロードしているため、電話システムも例外ではありません。

Nextiva のようなクラウド電話システムを使用すると、 IT スタッフはより大きなプロジェクトに取り組むことができます。 古い機器をいじくり回す代わりに、会社にリモートの従業員を配備することができます。

VoIP セキュリティに関する最終的な考え

音声トラフィックを保護する組織は、アイドル状態にある組織よりも回復力が高くなります。 2020 年が私たちに教えてくれたことがあるとすれば、それはあらゆる不測の事態に備えなければならないということです。

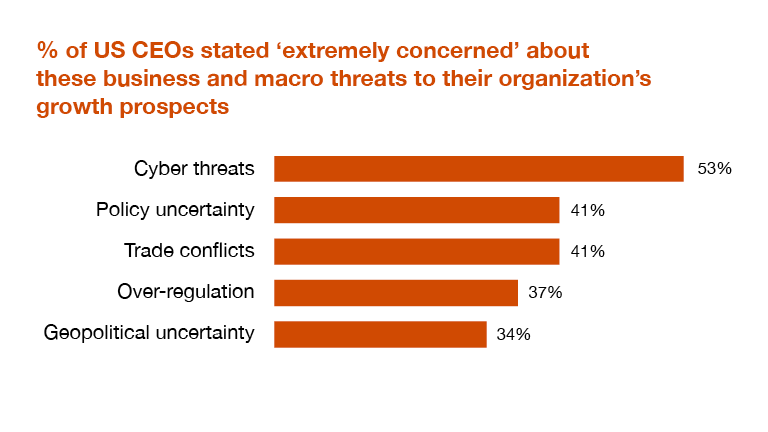

PwCが実施した 2020 年の米国 CEO 調査の結果によると、CEO の 53% がサイバーセキュリティについて「非常に懸念している」とのことです。 サイバー脅威が政策、貿易、政府規制、地政学的不確実性よりも大きかったことを考えると、これは驚くべきことです。

セキュリティ責任の多くは、運用上のセキュリティを維持することにあります。 VoIP 電話を強力なネットワーク アプライアンスとして受け入れることで、脅威をより効果的に軽減できます。

このような状況にもかかわらず、安全な VoIP プロバイダーができることには限界があります。 内部ネットワークの防御を強化し、まずユーザーを教育する必要があります。

評判の良いビジネスフォン サービスは、安全な通話環境を維持するために必要な保証となります。 認定を確認し、信頼性、セキュリティ対策、通話暗号化機能を調査してください。

IT が愛用する電話システム

エンタープライズセキュリティ。 妥協のない機能。 IT チームが会社の電話サービスとして Nextiva を信頼する理由をご覧ください。