VoIP 安全嗎? VoIP 安全性和呼叫加密終極指南

已發表: 2024-03-27VoIP 安全嗎? — 這是一些 IT 領導者最近一直在問的問題。 最近透過供應鏈攻擊對 3CX VoIP 造成的損害也無濟於事 [*]。

在大多數情況下,VoIP 的本質涉及透過互聯網而不是透過傳統的電話線傳輸語音通訊。

解決此問題的先進方法是 VoIP 將類比語音訊號轉換為數位資料包,然後透過網際網路或其他資料包交換網路進行傳輸。 VoIP 的最佳部分是其成本效益、靈活性和整合能力。

然而,透過網路傳輸語音通訊的本質存在一些可被網路犯罪分子利用的漏洞。

考慮到這一點,更多的問題隨之而來——如何保護 VoIP 通話的安全? 最佳實踐? 緩解策略? 所有這些以及更多內容都將在本指南中得到解答。

但首先 -

VoIP 是如何運作的?

以下是 VoIP 系統工作原理的快速概述:

- 語音訊號轉換:當您對支援 VoIP 的裝置(如智慧型手機、電腦或 VoIP 電話)講話時,它會將您的語音轉換為數位資料。 此轉換由裝置的麥克風和類比數位轉換器 (ADC) 完成,將聲音的聲波轉換為數位資料包。

- 資料壓縮:接下來,它使用編解碼器(編碼器-解碼器)壓縮數位語音資料。

注意 →此步驟對於減少封包的大小非常重要,以便可以更有效地透過 Internet 傳輸封包。 不同的編解碼器在語音品質和所使用的資料頻寬量之間提供平衡。

- 打包:壓縮的數位資料被分成小資料包。 每個資料包都包裝有一個標頭,其中包含在資料包到達目的地後以正確的順序路由和重新組裝資料包所需的資訊。

- 傳輸:資料包透過 Internet 或任何其他 IP 網路傳送。 為了到達目的地,它們通過各種路由器和網絡,這是由每個資料包標頭中的路由資訊確定的。 互聯網的結構允許這些資料包在傳輸時採用最有效的可用路徑。

- 重組:一旦資料包到達目的地,它們就會被重新組裝成原始序列,以準確地再現所說的話。 此重組考慮了可能無序到達或在傳輸過程中遺失的任何資料包。

- 解壓縮和轉換:然後將數位資料解壓縮(如有必要)並使用數位類比轉換器 (DAC) 將其轉換回類比聲波。

注意 →此步驟與傳送方端發生的情況相反。

- 回放:最後,類比訊號被傳送到接收裝置的揚聲器,讓接收者聽到發送者的聲音,就像傳統電話一樣。

推薦 → VoIP 是如何運作的? VoIP 電話系統初學者指南

為什麼 VoIP 安全很重要

安全對於每個企業都至關重要。 無論您擁有大型組織還是小型企業,都沒關係。 您的電話系統中斷將是災難性的。

網際網路協定語音 (VoIP) 也不例外。 VoIP 較低的成本吸引了企業主。 攻擊者很樂意在您不注意的時候利用您的 VoIP 網路。

好消息是,如今 VoIP 相當安全。 即使經過二十年的滲透測試,它仍然經久不衰。 總體而言,即使安全威脅的性質不斷演變,VoIP 服務提供者也是可靠且安全的。

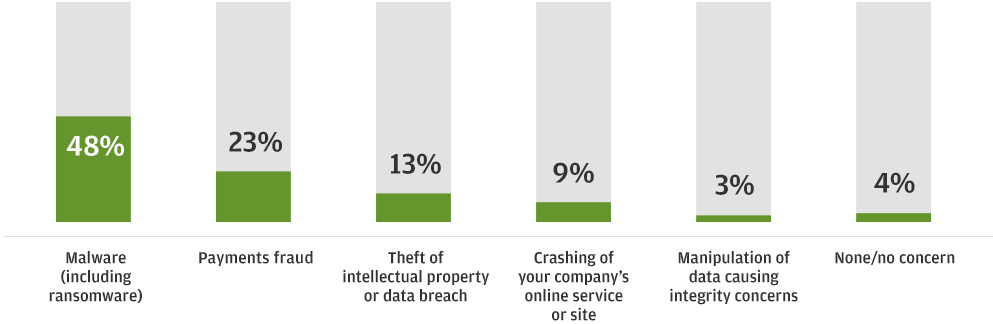

摩根大通對企業領導者進行了調查,發現 94% 的企業已採取措施強化其基礎設施。 惡意軟體、支付詐欺和資料外洩是他們最擔心的問題。

與其他 IT 安全威脅不同,IP 語音為攻擊者提供了新的機會。 主要風險包括呼叫攔截、來電顯示欺騙、電話釣魚和拒絕服務 (DoS) 攻擊。 稍後我們將詳細介紹這些細節。

VoIP 安全性不僅涉及呼叫加密。 它與透過語音和文字網路傳遞的信任程度有關。 如果您的業務通訊平台遭到破壞,可能會發動更多攻擊。

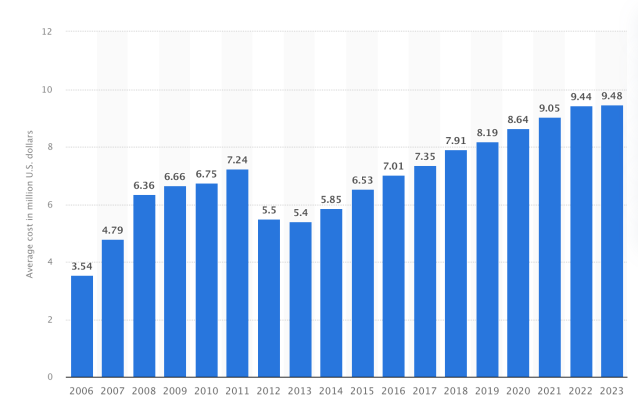

違規成本每年持續上升。 根據 Statista 的報告,美國的一次安全漏洞平均造成 940 萬美元的損失。

攻擊者可以藉助VoIP進行攻擊,例如:

- 透過電話進行社會工程。

- 洩漏內部 Wi-Fi 網路密碼。

- 撥打昂貴的電話號碼(話費詐欺)。

- 攔截多重身分驗證簡訊。

- 以虛假藉口獲得對資料網路的未經授權的存取。

例如,Twitter面臨多次協同攻擊。 該公司對 VoIP 安全風險並不陌生,前執行長 Jack Dorsey 去年就成為了欺詐性號碼移植請求的目標。

這個安全問題可能與強密碼無關。 情況更糟。

社會工程可以幫助對已知 VoIP 使用者進行協調攻擊。 網路營運中心 (NOC) 員工和客戶服務團隊始終是首要目標。 只需授予對您公司的未經授權的訪問一次,您的入侵檢測系統就會變得毫無價值。

名聲大噪駭客安全顧問凱文·米特尼克(Kevin Mitnick)不僅利用技術技能來破壞系統。 他利用了目標的幫助意願。 最好的防禦是教育你的員工如何發現社會工程。

好消息是有有效的對策來緩解 VoIP 安全問題。 專業 VoIP 網路已經能夠抵禦已知和未知行為者的濫用。

讓我們更深入了解困擾商務電話系統的安全威脅。

相關:VoIP 是如何運作的? VoIP 電話系統初學者指南

傳統電話系統與 VoIP

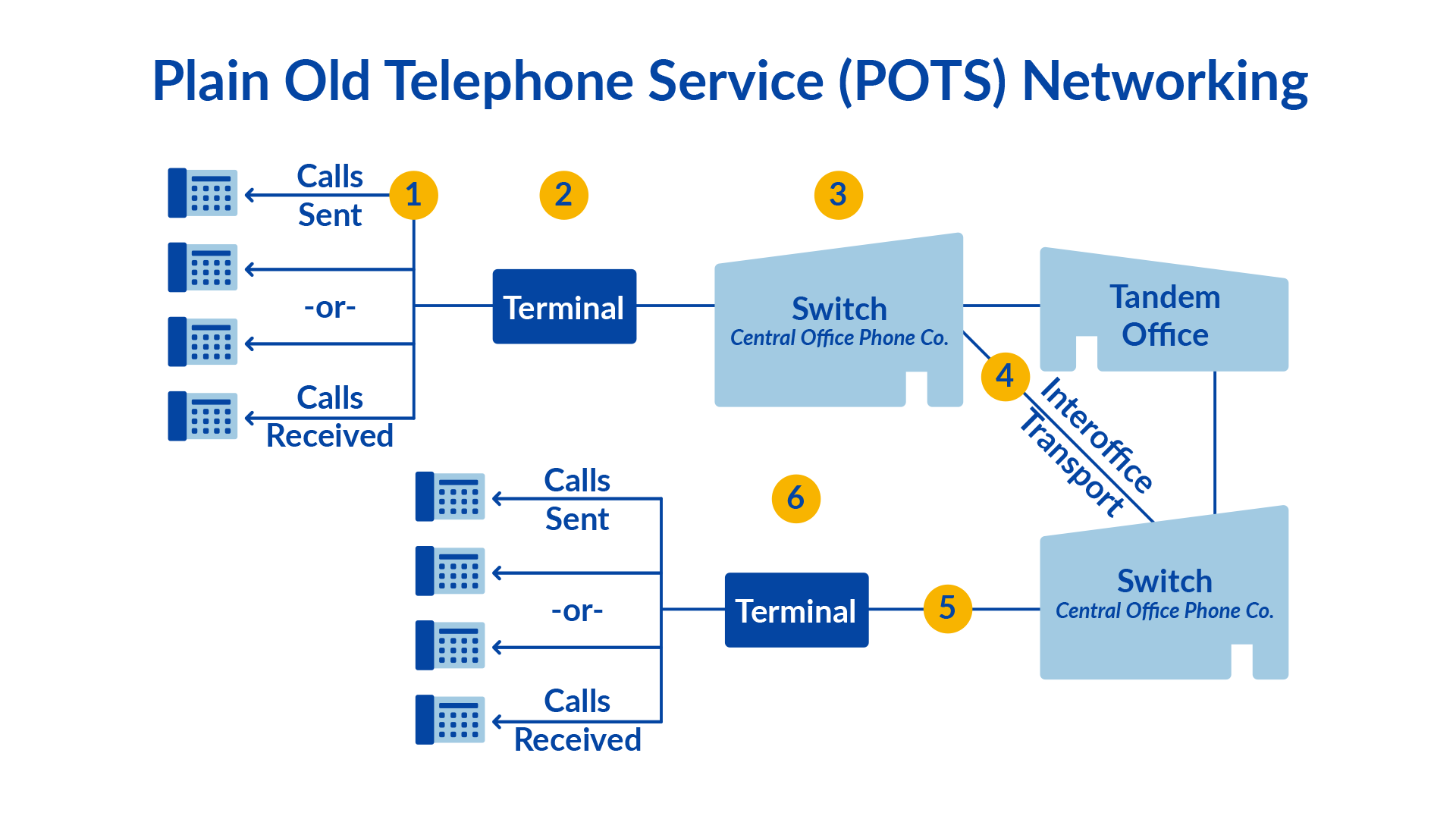

一個多世紀以來,人們透過公共交換電話網路 (PSTN) 撥打電話。 此語音網路是模擬的。 在任何可能物理接觸線路的地方,它仍然容易受到攻擊。

這種傳統電話系統也稱為普通老式電話系統 (POTS)。 通話透過音訊訊號連接,攻擊者可以輕鬆攔截。

在下圖中,您可以看到呼叫通過模擬終端進入中心局。 如今,電話公司已經制定了安全措施和協議,以確保中心局之間的安全。 但這種安全性並沒有延伸到您的內部電話系統。

圍繞商務電話系統的漏洞形成了整個次文化。 Phreaking是電話 + 駭客攻擊的組合,是一種探索易受攻擊的電話系統的做法。 在 20 世紀 70 年代,透過 PSTN 可以免費撥打電話。 1990 年代末,網路攻擊者轉向專用交換器(PBX) 設備。 也就是說,他們可以從不安全的公司電話系統發動攻擊。 前往當地的 Barnes & Noble 領取2600並了解舊 Lucent 或Avaya電話系統的漏洞。

如今的電話網路將語音流量與訊號分開,以使用SS7協定建立通話。 儘管如此,許多 PBX 系統仍然容易受到攻擊,攻擊者會發現它們。

網際網路協定語音則不同。

使用 SIP 協定建立呼叫。 會話發起協定 ( SIP ) 可作為可靠網際網路電話的訊號協定。 SIP 伺服器將語音流量壓縮為媒體流並透過網路連線發送它們。

很明顯,大公司和小型企業紛紛透過網路撥打電話。 它節省了 IT 和通訊費用,並為使用者在家工作提供了極大的靈活性。

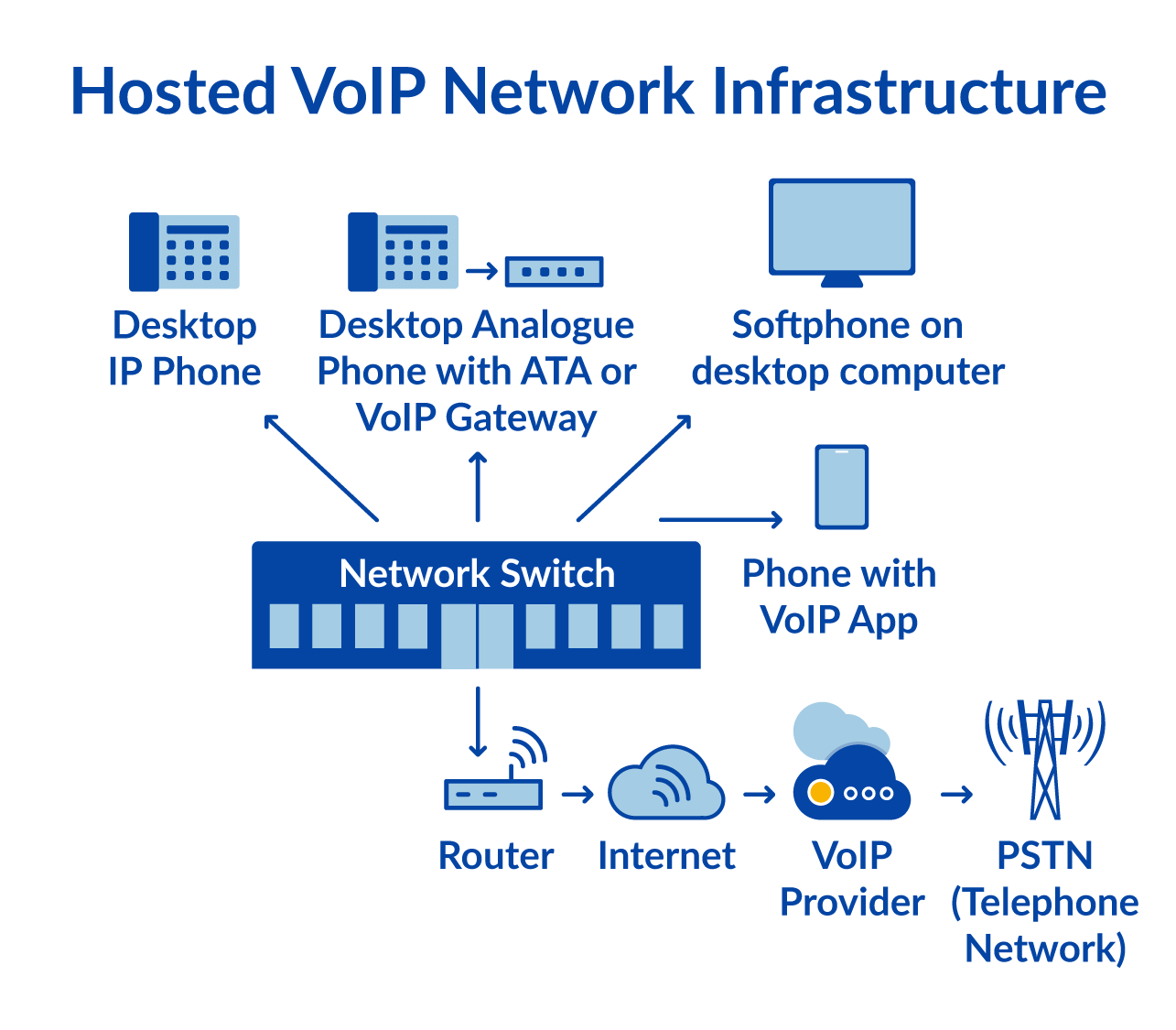

VoIP 電話系統使用相同的資料網路來建立電話通話。 VoIP 供應商專門處理所有 VoIP 流量。 IT 人員只需為其員工維護一個安全的網路。

在下圖中,VoIP 電話服務需要穩定的網路連線。 您無需建置或維護 VoIP 基礎架構。

這裡最大的差別是電話和身分是虛擬存在的。 這意味著用戶可以隨身攜帶 VoIP 電話並在任何地方工作。 此外,這意味著人們可以使用 SIP 通話應用程式(也稱為軟體電話)進行通話。

與傳統電話系統相比,VoIP 電話服務具有許多安全優勢。 主要好處包括:

- 即時監控通話計畫的使用情況。

- 嚴格執行免費電話。

- 通話加密,防止竊聽。

- 強大的語音郵件功能和電子郵件發送功能。

那麼,當 VoIP 通話到達 PSTN 時會怎麼樣呢?

信譽良好的 VoIP 提供者維護軍用級安全性。 他們使用會話邊界控制器 (SBC) 來實現最佳安全性和效能。 SBC 充當維護效能和邏輯呼叫路由的防火牆。 營運商保持高標準來修補安全漏洞和製造商的韌體更新。

老式電話系統的通話記錄通常非常有限。 這使得追蹤被盜的業務資料幾乎不可能。 更多 PSTN 風險源自於業務連續性缺口。

例如,許多 PBX 電話系統沒有得到很好的支持,更換零件價格昂貴,而且找到合格的技術人員也很困難。 一次中斷可能會導致您的業務通訊中斷數週。

最重要的是, VoIP 電話系統為企業提供更好的隱私、安全性和可靠性。

主要 VoIP 安全威脅

您可能對現有的 VoIP 安全問題類型感到好奇。 以下是您需要防範的概述。

- 拒絕服務 (DoS) – 這種攻擊會導致網路資源匱乏,導致電話服務中斷和電話掛斷。 這會降低呼叫中心的通話品質、延遲和正常運作時間。

- 戰爭撥號-這種類型的攻擊涉及控制您的 PBX「掃描」其他電話網路。 它的工作原理是撥打號碼連接到調製解調器或其他有趣的擴充功能。

- 長途電話詐欺– 與戰爭撥號一樣,這需要從您的電話系統撥打外線。 攻擊者可以撥打昂貴的國際號碼,從而產生昂貴的長途費用。

- 網路釣魚– 這種VoIP 駭客攻擊信任其來電顯示的毫無戒心的使用者。 受害者洩露有關內部 IP 網路、密碼或其他敏感資料的詳細資訊。

- 呼叫攔截– 攻擊者使用不安全的網路攔截未加密的 SIP 流量。 更糟的是,這還可能包括影片。

- 垃圾郵件– 語音信箱成為自動電話和其他電話詐騙的常見目標也就不足為奇了。 許多人使用受限或“私人”來電顯示。

- 惡意軟體– 攻擊者使用不同的惡意軟體來取得電話或電子郵件憑證。 這可以為滲透您的網路和洩漏敏感業務資料提供更多機會。

如果您已經建立了 DIY 電話系統,這些威脅將是最令人擔憂的。 隨著公司規模的擴大,它不再適合公司。 例如,自架的 Asterisk PBX 對某些人來說可能就足夠了,但它對駭客來說是一個有吸引力的目標。 VoIP 攻擊可能會悄無聲息地持續數月而不被發現。

那麼,您應該在 VoIP 服務提供者中尋找什麼? 人們很容易只關注電話系統成本,但在安全性方面還需要考慮更多因素。

相關:醫療保健呼叫中心更好病患照護的最佳實踐

選擇安全的 VoIP 提供者

電話系統的安全性取決於安全協議的實施和遵守。

與任何雲端PBX一樣,請確保提供者符合安全要求。 這些取決於您的行業和特定需求。 開始此調查的最佳方法是詢問您的提供者:

- 您擁有哪些認證?

- 您使用第三方工具或軟體嗎?

- 您如何培訓和再培訓員工?

- 您如何應對安全事件?

- 你們有提供 TLS 和 SRTP 呼叫加密嗎?

認證

回答完這些問題後,請更深入地了解您自己的VoIP 需求。 下面列出了需要記住的頂級認證:

- HIPAA 合規性– 健康保險流通與責任法案 (HIPAA) 要求醫療保健服務提供者保護病患資料。 這些規則也適用於他們的電話系統,例如語音郵件和通話錄音。 需要配置 VoIP 伺服器以保護病患隱私。

- ISO/IEC 20071 – 此全球標準規定組織評估和回應安全威脅。 這意味著該組織實施了嚴格的資訊安全控制。

- PCI 合規性– 支付卡產業 (PCI) 合規性要求您在接受信用卡時必須保護您的基礎架構。 它要求作業系統更新和安全 VLAN。 它還需要針對您組織的 IP 位址進行滲透測試。 保護支付資料是電子商務的賭注。 如果您的 VoIP 解決方案不符合 PCI 標準,您將面臨更高的交易費用和處罰。

- SOC 2 合規性– 服務組織控制 (SOC) 合規性包括確保消費者信任的實務。 與其他標準不同,它在五個方面具有靈活性:隱私、安全性、可用性和資料完整性。 許多信譽良好的 SaaS 公司和基於雲端的服務都符合 SOC 2 合規性。

很容易看出這些認證如何讓您更加安心。 認證在 Amazon 或 Google Cloud 上運行的本地 PBX 或自製電話系統可能具有挑戰性。 您不想在 VoIP 安全方面冒險。

向您的 VoIP 提供者索取認證,並將其與您的需求進行比較。 如果您想了解上述所有資訊的摘要版本,請觀看下面有關 VoIP 安全性的三分鐘快速影片:

相關:VoIP 5步驟實施指南(+如何自己動手)

客戶溝通

另一個需要考慮的因素是公司與客戶的溝通程度。 你怎麼知道? 尋找其狀態頁面,也稱為信任頁面。 下面顯示的範例是Nextiva 狀態頁面。

狀態頁面詳細介紹了有關 VoIP 系統的更新以及影響語音服務的事件。 它們具體嗎? 他們有幫助嗎? 更新有時間戳記嗎?

確認是否有大範圍停機或中斷。 尋求99.999% 的正常運作時間,這意味著每年只有六分鐘的停機時間。 此外,請尋找計劃維護以將更新應用到 VoIP 網路。 這些通常包括重要的作業系統更新。

IP 電話的實際情況是可能會發生一些中斷,但重要的是您的 VoIP 供應商如何與您就此溝通。

通話加密

除了認證和直接的客戶通訊之外,您還希望在 2020 年實現呼叫加密。呼叫加密使用傳輸層安全性 (TLS) 和安全即時傳輸協定 (SRTP)。 這些 VoIP 協定協同工作,為每次通話建立進階安全性。

未加密的網路很容易受到窺探。 相比之下,加密的資料對於任何設法記錄資料傳輸的人來說都是沒有用的。 從手機到服務供應商的加密非常重要。 資料應該在每個可能的層上進行加密。

為了實現最大的互通性,SIP 未加密。 由於 IP 電話使用 IP 堆疊,因此加密由傳輸層管理。 啟用後,資料竊賊無法獲得VoIP 呼叫會話和隨附的呼叫資料。

向您的 VoIP 提供者詢問有關呼叫加密的信息,以確保您的 SIP 設備可以使用 TLS 和 SRTP。

醫療保健提供者的 VoIP 安全

如果您的公司管理患者資料或需要遵守 HIPAA,請繼續閱讀。

醫療辦公室必須透過配置其通訊系統來保護病患隱私。 這包括您的VoIP 電話服務。 醫療保健提供者是首要目標,因為患者資訊經常被用來進行身份盜竊。

當 IP 語音網路採取適當的安全措施時,可以滿足 HIPAA 要求。 確保您的 VoIP 提供者與業務夥伴簽訂協議以保持合規性。

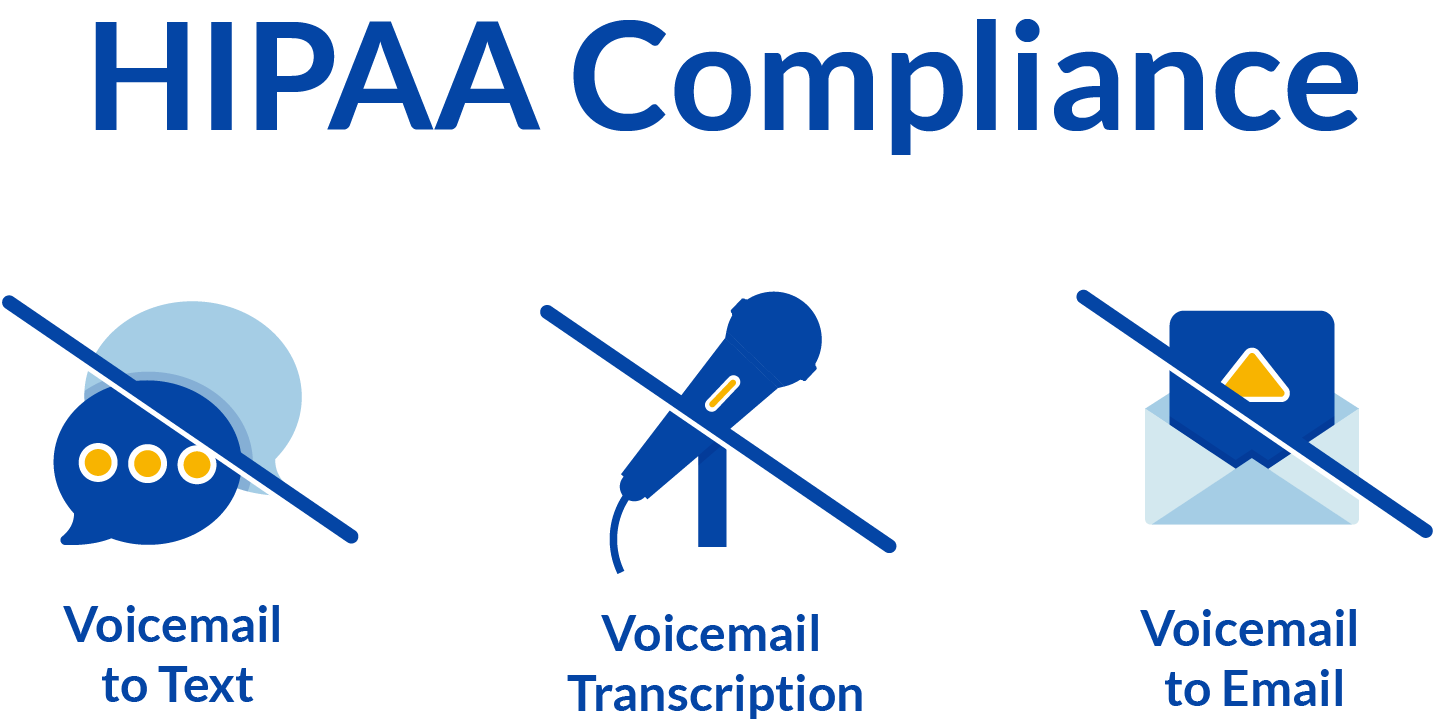

VoIP 符合 HIPAA 要求的注意事項

一些 VoIP 用戶沒有意識到他們需要停用某些服務才能保持合規性。 不允許語音郵件轉錄、語音郵件到電子郵件附件和可視語音郵件。

透過 Nextiva,您可以確保您的 VoIP 解決方案符合 HIPAA 標準。 請告訴我們,我們可以在我們的安全 VoIP 伺服器上設定您的帳戶。

VoIP 安全最佳實踐

安全性並不像某些人想像的那麼晦澀難懂。 我們簡化了最佳實踐,以確保您的組織獲得最佳安全性。

以下是保護您的 VoIP 網路免受威脅的方法。

- 實施強密碼策略。 強密碼對於保護您的電話系統至關重要。 使用字母、數字和非字母數字的組合。 確保員工不會將密碼儲存在電腦上的文字檔案或便利貼中。

- 經常套用作業系統更新。 應用作業系統更新是大多數系統管理員的任務。 鼓勵您的用戶接受 iPhone 或 Android 的作業系統更新。 這些更新可以防範惡意軟體和漏洞。

- 為遠端員工設定虛擬私人網路 (VPN)。 無論員工在哪裡工作,VPN 都可以加密所有流量。 它非常適合在家工作的員工。 考慮使用 Cisco、Sophos 或 Cloudflare 的企業級 VPN。 最近的學術研究表明 VPN 不會降低通話品質。

- 需要 Wi-Fi 加密。 在公司的無線網路上啟動 WPA2。 指導員工也將這種加密用於他們的 Wi-Fi 網路。 最佳做法是每年更新您的 Wi-Fi 密碼。

- 查看您的通話記錄。 檢查您公司的通話記錄以識別任何異常的通話趨勢或行為。 使用呼叫分析功能設定有用的儀表板,以每周和每月監控呼叫量。

- 限制您的通話並阻止私人通話。 除非您的公司在海外開展業務,否則您不需要撥打國際號碼。 更好的是,只允許那些撥打國外電話的人使用國際電話。 確認您的 VoIP 服務封鎖 1-900 號碼以防止電話詐欺。 啟用呼叫封鎖以篩選受限/私人呼叫,並顯示一則訊息,指示他們啟用來電顯示。

- 停用不活動的帳號。 當員工離開公司時,不要忘記通知您的 IT 員工。 透過立即停用員工帳戶,您可以最大限度地減少工作場所的干擾。 從技術角度來看,您不希望 VoIP 帳戶在沒有分配真實使用者的情況下保持功能。

- 鼓勵您的員工報告奇怪的行為。 請您的團隊報告遺失的語音郵件和幽靈來電。 幽靈來電是指您的電話在無人接聽的情況下響起。 此外,建議他們儲存語音郵件的時間不要超過所需的時間。

- 實現遠端設備管理。 在企業層面,擁有遠端擦除設備的能力至關重要。 提供具有遠端管理功能的筆記型電腦,以便您可以在裝置被盜或洩漏時追蹤和擦除裝置。

- 對使用者進行安全實踐教育。 提醒用戶您永遠不需要他們的密碼。 培訓他們識別網路釣魚和社會工程詐騙。 定期進行安全評估以發現新出現的漏洞。 最後但並非最不重要的一點是,確保他們知道在發生安全漏洞時應該聯絡誰。

雖然許多最佳實踐與網路安全重疊,但請從攻擊者的角度來看待它們。

高階主管依靠您來保護他們免受不斷變化的安全形勢的影響。 遵循這些,您將最大限度地減少安全事件的影響。

保護電話系統安全的未來

VoIP 已從個人服務發展成為重要的商業通訊平台。

你澆過水的地方,草總是比較綠。 VoIP 已被證明對組織有價值。 基於 SIP 的安全呼叫現已成為標準。

維護本地 PBX 和其他電話設備是一項重大責任。 當組織將電子郵件系統和網站託管轉移到雲端時,電話系統也沒有什麼不同。

像 Nextiva 這樣的雲端電話系統可以讓 IT 員工處理更大的專案。 他們可以為公司配備遠端員工,而不是修補舊設備。

關於 VoIP 安全性的最終想法

保護語音流量的組織比閒置的組織更具彈性。 如果說 2020 年教會了我們什麼的話,那就是你必須為每一次突發事件做好準備。

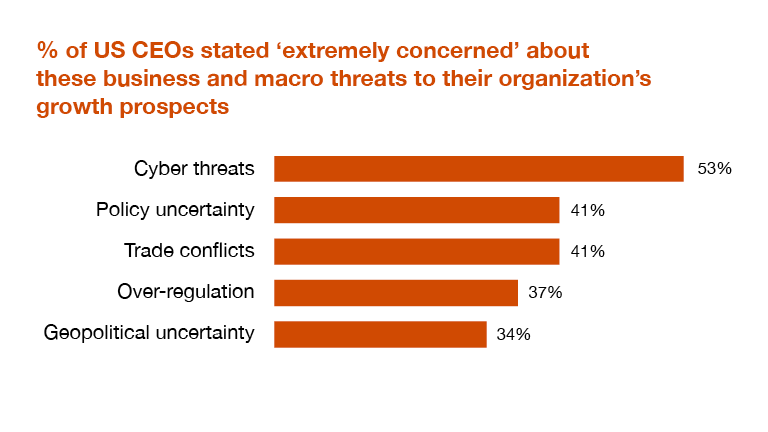

普華永道2020年美國CEO調查結果顯示,53%的CEO「極度擔憂」網路安全。 鑑於網路威脅超過了政策、貿易、政府監管和地緣政治的不確定性,這是令人震驚的。

大部分安全責任在於維護操作安全。 透過接受 VoIP 電話作為強大的網路設備,您可以更好地緩解威脅。

儘管如此,安全 VoIP 提供者只能做這麼多。 您必須先加強內部網路防禦並教育使用者。

信譽良好的商務電話服務可以確保您維持安全的通話環境。 檢查他們的認證並研究他們的可靠性、安全措施和呼叫加密功能。

IT 喜愛的電話系統

企業安全。 毫不妥協的功能。 了解為什麼 IT 團隊信任 Nextiva 的公司電話服務。