Il VoIP è sicuro? La guida definitiva alla sicurezza VoIP e alla crittografia delle chiamate

Pubblicato: 2024-03-27Il VoIP è sicuro? — Questa è una domanda che molti leader IT si sono posti ultimamente. E neanche il recente compromesso sul VoIP di 3CX tramite un attacco alla catena di fornitura aiuta le cose [*].

Nella maggior parte dei casi, la natura del VoIP prevede la trasmissione di comunicazioni vocali su Internet anziché tramite le tradizionali linee telefoniche.

Un modo avanzato di vedere questo è che il VoIP converte i segnali vocali analogici in pacchetti di dati digitali, che vengono poi trasmessi su Internet o altre reti a commutazione di pacchetto. E gli aspetti migliori del VoIP sono la sua convenienza, flessibilità e capacità di integrazione.

Tuttavia, la natura stessa della trasmissione di comunicazioni vocali su Internet apre diverse vulnerabilità che possono essere sfruttate dai criminali informatici.

Con questo in mente, sorgono altre domande: come proteggi le tue chiamate VoIP? Migliori pratiche? Tattiche di mitigazione? A tutto questo e molto altro verrà data risposta in questa guida.

Ma prima -

Come funziona il VoIP?

Ecco un breve riassunto di come funziona il sistema VoIP:

- Conversione del segnale vocale : quando parli a un dispositivo abilitato VoIP (come uno smartphone, un computer o un telefono VoIP), la tua voce viene convertita in dati digitali. Questa conversione viene eseguita dal microfono del tuo dispositivo e da un convertitore analogico-digitale (ADC), trasformando le onde sonore della tua voce in pacchetti digitali di dati.

- Compressione dei dati : successivamente comprime i dati vocali digitali utilizzando un codec (codificatore-decodificatore).

Nota → Questo passaggio è importante per ridurre la dimensione dei pacchetti di dati in modo che possano essere trasmessi in modo più efficiente su Internet. Diversi codec offrono un equilibrio tra la qualità della voce e la quantità di larghezza di banda dati utilizzata.

- Packetizzazione : i dati digitali compressi vengono divisi in piccoli pacchetti. Ogni pacchetto è avvolto da un'intestazione che contiene le informazioni necessarie per instradare e riassemblare i pacchetti nell'ordine corretto una volta raggiunta la destinazione.

- Trasmissione : i pacchetti vengono inviati tramite Internet o qualsiasi altra rete IP. Per raggiungere la destinazione, viaggiano attraverso vari router e reti, determinati dalle informazioni di instradamento nell'intestazione di ciascun pacchetto. La struttura di Internet consente a questi pacchetti di prendere il percorso più efficiente disponibile al momento della trasmissione.

- Riassemblaggio : una volta che i pacchetti di dati arrivano a destinazione, vengono riassemblati nella sequenza originale per riprodurre fedelmente le parole pronunciate. Questo riassemblaggio tiene conto di tutti i pacchetti che potrebbero essere arrivati fuori ordine o andare persi durante la trasmissione.

- Decompressione e conversione : i dati digitali vengono quindi decompressi (se necessario) e riconvertiti in onde sonore analogiche utilizzando un convertitore digitale-analogico (DAC).

Nota → Questo passaggio è il contrario di ciò che è accaduto al mittente.

- Riproduzione : Infine, il segnale analogico viene inviato all'altoparlante del dispositivo ricevente, consentendo al destinatario di ascoltare la voce del mittente come se fosse una telefonata tradizionale.

Consigliato → Come funziona il VoIP? La guida per principianti ai sistemi telefonici VoIP

Perché la sicurezza VoIP è importante

La sicurezza è essenziale per ogni azienda. Non importa se hai una grande organizzazione o una piccola impresa. Un’interruzione del tuo sistema telefonico sarebbe a dir poco catastrofica.

Il protocollo VoIP (Voice over Internet Protocol) non è diverso. I costi inferiori del VoIP attirano un imprenditore. Un utente malintenzionato vorrebbe sfruttare la tua rete VoIP quando non stai guardando.

La buona notizia è che oggi il VoIP è abbastanza sicuro. Ha resistito anche dopo due decenni di test di penetrazione. Nel complesso, i fornitori di servizi VoIP sono affidabili e sicuri , anche se la natura delle minacce alla sicurezza continua ad evolversi.

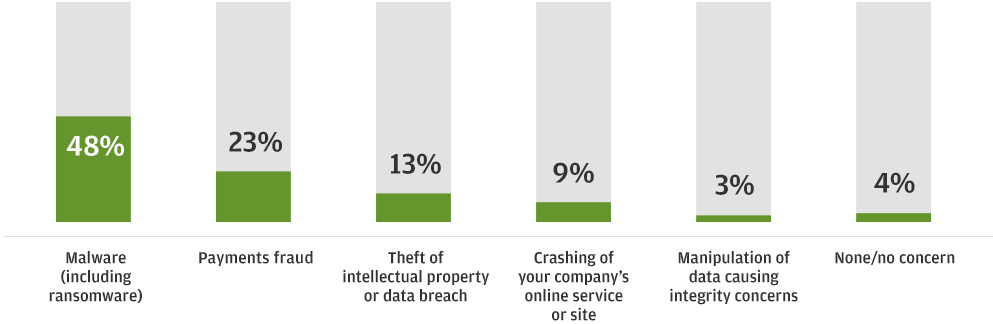

JP Morgan ha intervistato i leader aziendali e ha scoperto che il 94% delle aziende ha adottato misure per rafforzare la propria infrastruttura. Malware, frodi nei pagamenti e violazioni dei dati erano al primo posto nelle loro preoccupazioni.

A differenza di altre minacce alla sicurezza IT, Voice over IP presenta nuove opportunità per gli aggressori. I rischi principali includono l'intercettazione delle chiamate, lo spoofing dell'ID chiamante, il vishing e gli attacchi Denial of Service (DoS). Approfondiremo questi dettagli in seguito.

La sicurezza VoIP non riguarda solo la crittografia delle chiamate. Riguarda il livello di fiducia trasmesso su una rete vocale e di testo. La tua piattaforma di comunicazione aziendale può sferrare più attacchi se viene compromessa.

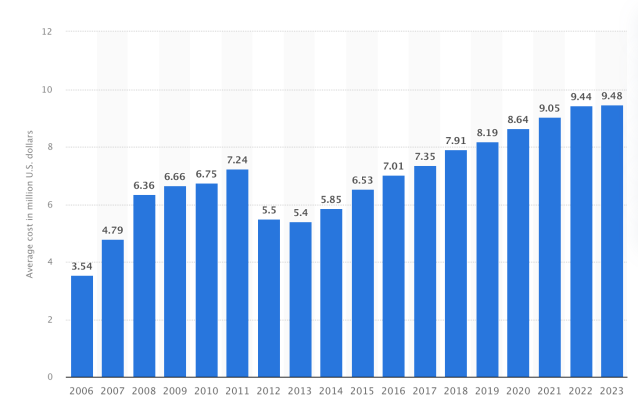

Il costo di una violazione continua ad aumentare ogni anno. Secondo i rapporti di Statista, una violazione della sicurezza negli Stati Uniti costa in media 9,4 milioni di dollari.

Gli aggressori possono sferrare attacchi con l'aiuto del VoIP, come ad esempio:

- Ingegneria sociale tramite telefonate.

- Divulgazione delle password della rete Wi-Fi interna.

- Composizione di numeri telefonici costosi (frode telefonica).

- Intercettare messaggi di testo con autenticazione a più fattori.

- Ottenere l'accesso non autorizzato alle reti di dati con il falso pretesto.

Twitter, ad esempio, ha subito diversi attacchi coordinati. L'azienda non è estranea ai rischi per la sicurezza VoIP e l'ex CEO Jack Dorsey è stato preso di mira in una richiesta fraudolenta di trasferimento del numero lo scorso anno.

Questo problema di sicurezza probabilmente aveva poco a che fare con le password complesse. Era peggio.

L'ingegneria sociale può aiutare a portare attacchi coordinati contro utenti VoIP noti. Il personale del Network Operations Center (NOC) e i team del servizio clienti sono sempre gli obiettivi principali. Basta concedere una volta l'accesso non autorizzato alla tua azienda e il tuo sistema di rilevamento delle intrusioni diventerà inutile.

Famoso pirata il consulente per la sicurezza Kevin Mitnick ha compromesso i sistemi non solo con competenze tecniche. Ha sfruttato la volontà del suo obiettivo di aiutarlo . La migliore difesa in questo caso è istruire il personale su come individuare l’ingegneria sociale.

La buona notizia è che esistono contromisure efficaci per mitigare i problemi di sicurezza VoIP. Le reti VoIP professionali sono diventate resistenti agli abusi da parte di attori noti e sconosciuti.

Esaminiamo più in profondità le minacce alla sicurezza che affliggono i sistemi telefonici aziendali.

Correlato: Come funziona il VoIP? La guida per principianti ai sistemi telefonici VoIP

Sistemi telefonici tradizionali e VoIP

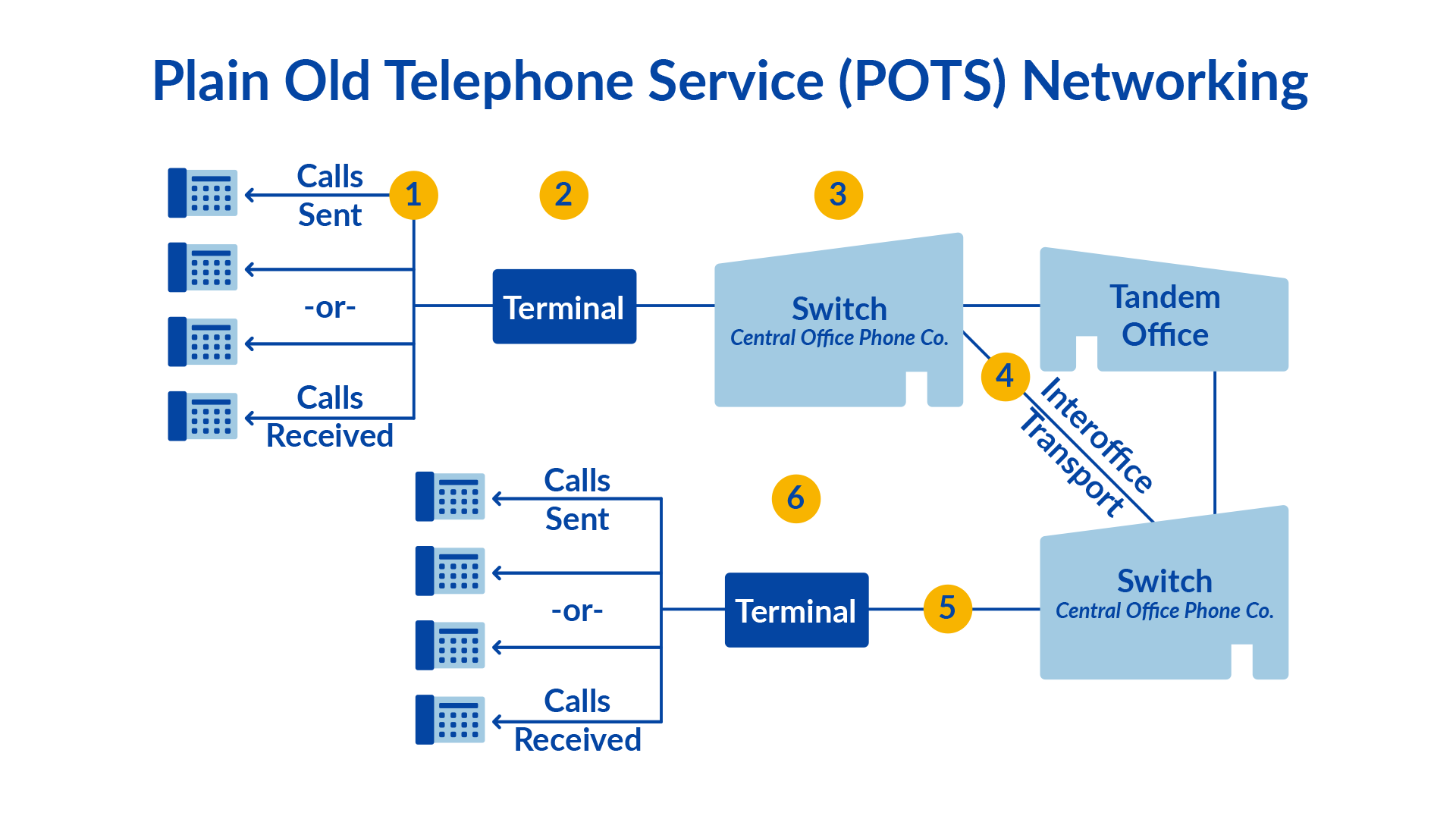

Le persone hanno effettuato chiamate tramite la rete telefonica pubblica commutata (PSTN) per oltre un secolo. Questa rete vocale è analogica. Rimane vulnerabile ovunque sia possibile l’accesso fisico al cablaggio.

Questo sistema telefonico legacy è noto anche come Plain Old Telephone System (POTS). Le chiamate vengono collegate utilizzando segnali audio, che gli aggressori possono intercettare facilmente.

Nel diagramma seguente è possibile vedere che le chiamate passano attraverso terminali analogici verso un ufficio centrale. Le compagnie telefoniche oggi hanno stabilito misure e protocolli di sicurezza per garantire la sicurezza tra gli uffici centrali. Ma questa sicurezza non si estende al tuo sistema telefonico interno.

Un'intera sottocultura si è formata attorno alle vulnerabilità dei sistemi telefonici aziendali. Phreaking , una combinazione di telefono + hacking, è una pratica di esplorazione dei sistemi telefonici vulnerabili. Negli anni '70 era possibile chiamare gratuitamente tramite la PSTN. Alla fine degli anni '90, i phreaker si orientarono verso le apparecchiature PBX ( Private Branch Exchange ). Cioè, possono lanciare attacchi da sistemi telefonici aziendali non sicuri. Vai al tuo Barnes & Noble locale per ritirare 2600 e leggi le vulnerabilità di un vecchio sistema telefonico Lucent o Avaya .

Le reti telefoniche oggi separano il traffico vocale dalla segnalazione per stabilire chiamate utilizzando il protocollo SS7 . Nonostante ciò, molti sistemi PBX rimangono vulnerabili e gli aggressori li troveranno.

Il protocollo Voice over Internet è diverso.

Le chiamate vengono stabilite utilizzando il protocollo SIP. Session Initiation Protocol ( SIP ) funge da protocollo di segnalazione per una telefonia Internet affidabile. Un server SIP comprime il traffico vocale in flussi multimediali e li invia tramite una connessione Internet.

È chiaro il motivo per cui le grandi aziende e le piccole imprese si accalcano per effettuare chiamate su Internet . Risparmia sulle spese IT e di comunicazione e offre agli utenti la massima flessibilità per lavorare da casa .

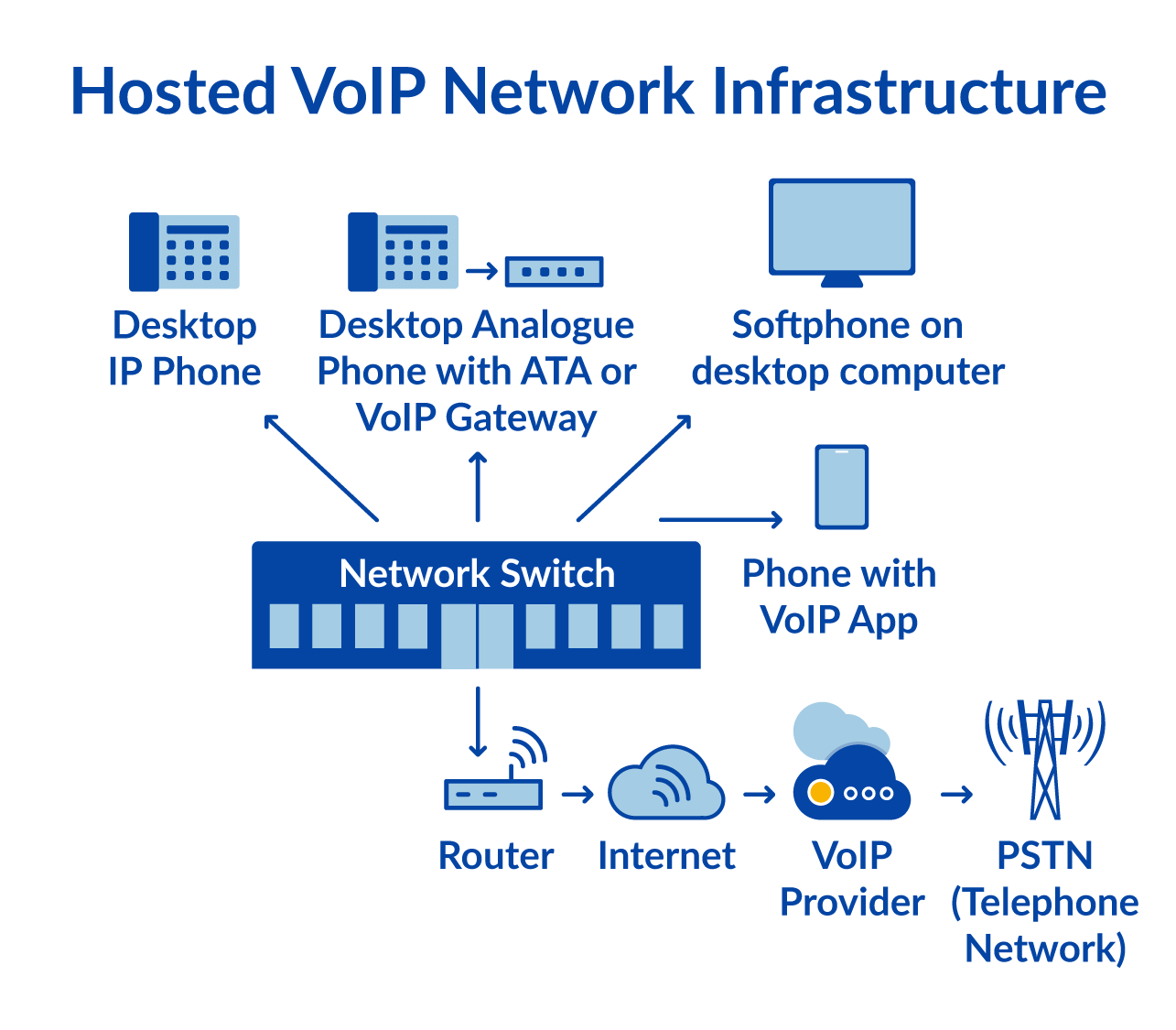

I sistemi telefonici VoIP utilizzano la stessa rete dati per stabilire le telefonate. Il provider VoIP gestisce esclusivamente tutto il traffico VoIP. Il personale IT deve solo mantenere una rete sicura per il proprio personale.

Nel diagramma seguente è necessaria una connessione di rete stabile per il servizio telefonico VoIP. Non è necessario creare o mantenere l'infrastruttura VoIP.

La differenza più grande qui è che i telefoni e le identità esistono virtualmente . Ciò significa che gli utenti possono portare con sé i propri telefoni VoIP e lavorare ovunque. Inoltre, significa che le persone possono utilizzare app di chiamata SIP, note anche come softphone , per chiamare.

I servizi telefonici VoIP offrono molti vantaggi in termini di sicurezza rispetto ai sistemi telefonici tradizionali. I principali vantaggi includono:

- Monitoraggio in tempo reale dell'utilizzo del piano tariffario.

- Applicazione rigorosa delle chiamate ai numeri verdi.

- Crittografia delle chiamate per evitare intercettazioni.

- Robuste funzionalità di segreteria telefonica con recapito e-mail.

Allora, che dire quando le chiamate VoIP raggiungono la PSTN?

I fornitori VoIP affidabili mantengono una sicurezza di livello militare. Utilizzano Session Border Controller (SBC) per sicurezza e prestazioni ottimali. Un SBC funge da firewall che mantiene le prestazioni e il routing logico delle chiamate. Gli operatori mantengono standard elevati per correggere le vulnerabilità della sicurezza e gli aggiornamenti del firmware del produttore.

I registri delle chiamate per un sistema telefonico di vecchia scuola sono spesso molto limitati. Ciò rende quasi impossibile rintracciare i dati aziendali rubati. Molti rischi PSTN rientrano nelle lacune nella continuità aziendale.

Ad esempio, molti sistemi telefonici PBX non sono ben supportati, le parti di ricambio sono costose e trovare tecnici qualificati è difficile. Un'interruzione potrebbe interrompere la comunicazione aziendale per settimane.

La conclusione è che i sistemi telefonici VoIP offrono migliore privacy, sicurezza e affidabilità per le aziende.

Principali minacce alla sicurezza VoIP

Probabilmente sei curioso di sapere quali tipi di problemi di sicurezza VoIP esistono. Ecco una carrellata di ciò contro cui dovrai difenderti.

- Denial of Service (DoS) : questo attacco priva la rete delle risorse necessarie per interrompere il servizio telefonico e interrompere le chiamate. Ciò può ridurre la qualità delle chiamate, la latenza e il tempo di attività di un call center.

- War Dialing – Questo tipo di attacco prevede il controllo del PBX per “scansionare” altre reti telefoniche. Funziona componendo numeri per connettersi a modem o altri interni interessanti.

- Frode telefonica : come il war dialing, richiede l'accesso per chiamare una linea esterna dal proprio sistema telefonico. Gli aggressori possono comporre costosi numeri internazionali che comportano tariffe elevate.

- Phishing : questo attacco VoIP prende di mira gli utenti ignari che si fidano del proprio ID chiamante. Le vittime divulgano dettagli sulla rete IP interna, password o altri dati sensibili.

- Intercettazione delle chiamate : gli aggressori utilizzano reti non protette per intercettare il traffico SIP non crittografato. A peggiorare le cose, questo può includere anche video.

- Spam : non dovrebbe sorprendere che la casella di posta vocale sia un bersaglio comune per le chiamate robotizzate e altre truffe telefoniche . Molti utilizzano ID chiamante limitato o “privato”.

- Malware : gli aggressori utilizzano diversi software dannosi per telefonare o inviare credenziali di posta elettronica. Ciò può aprire maggiori opportunità per infiltrarsi nella rete ed esfiltrare dati aziendali sensibili.

Queste minacce sono più allarmanti se hai configurato un sistema telefonico fai-da-te. Poiché l'azienda si è espansa, non è più la soluzione giusta. Ad esempio, un PBX Asterisk self-hosted potrebbe essere sufficiente per alcuni, ma è un obiettivo attraente per gli hacker. Gli attacchi VoIP potrebbero rimanere silenziosi e non rilevati per mesi.

Quindi, cosa dovresti cercare in un fornitore di servizi VoIP? È forte la tentazione di considerare solo i costi del sistema telefonico , ma c'è altro da considerare quando si parla di sicurezza.

Correlato: Migliori pratiche dei call center sanitari per una migliore assistenza ai pazienti

Scegliere un provider VoIP sicuro

La sicurezza del tuo sistema telefonico dipende dall'implementazione e dal rispetto dei protocolli di sicurezza.

Come con qualsiasi PBX cloud , assicurati che il provider soddisfi i requisiti di sicurezza. Questi variano a seconda del settore e delle esigenze specifiche. Il modo migliore per iniziare questa indagine è chiedere al tuo fornitore:

- Che accreditamenti hai?

- Utilizzi strumenti o software di terze parti?

- Come si forma e si riqualifica il personale?

- Come rispondi agli incidenti di sicurezza?

- Offrite la crittografia delle chiamate TLS e SRTP?

Accreditamenti

Dopo aver risposto a queste domande, approfondisci i tuoi requisiti VoIP . Di seguito sono elencate le principali certificazioni da tenere a mente:

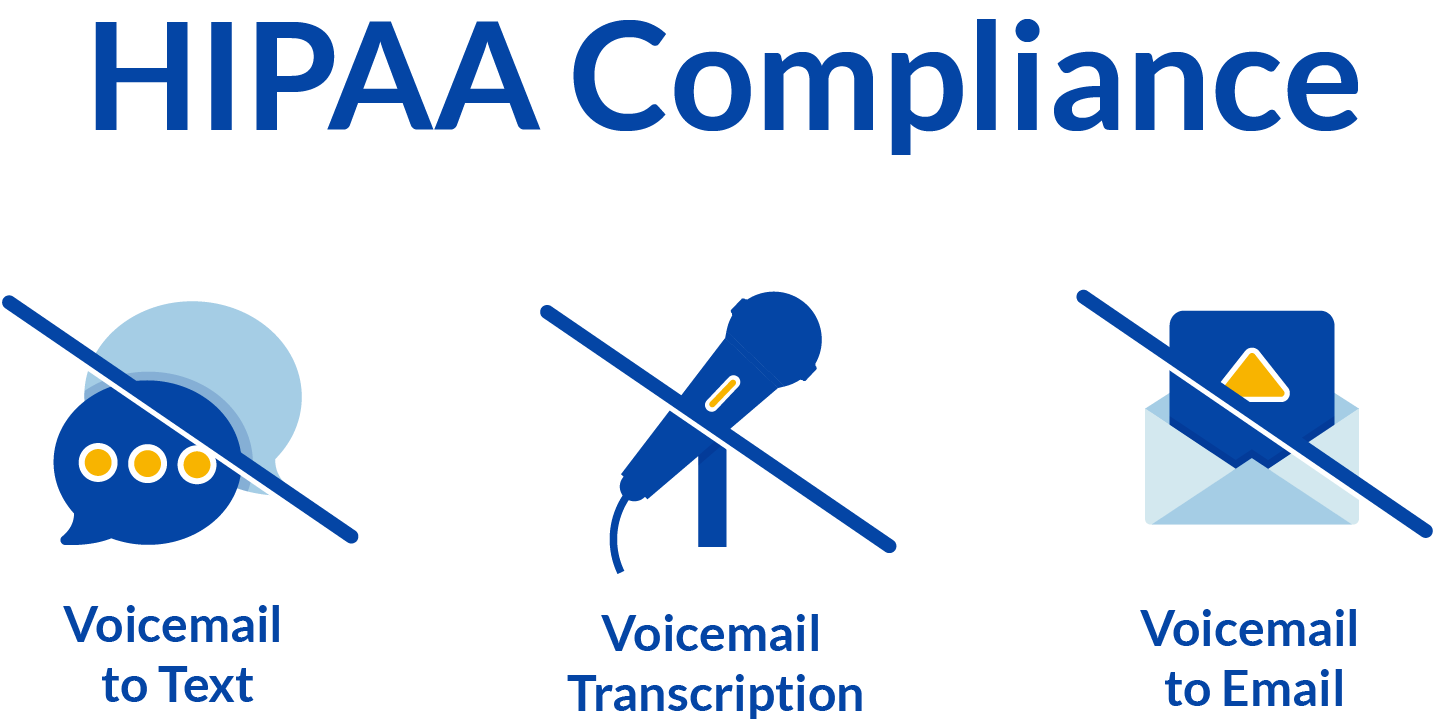

- Conformità HIPAA : l'HIPAA (Health Insurance Portability and Accountability Act) impone ai fornitori di servizi sanitari di proteggere i dati dei pazienti. Queste regole si applicano anche ai loro sistemi telefonici, come la segreteria telefonica e le registrazioni delle chiamate. I server VoIP devono essere configurati per proteggere la privacy del paziente.

- ISO/IEC 20071 – Questo standard globale stabilisce che le organizzazioni valutano e rispondono alle minacce alla sicurezza. Significa che l'organizzazione ha implementato rigorosi controlli di sicurezza delle informazioni.

- Conformità PCI : la conformità PCI (Payment Card Industry) impone di proteggere la propria infrastruttura se si accettano carte di credito. Richiede aggiornamenti del sistema operativo e VLAN protette. Richiede inoltre test di penetrazione sugli indirizzi IP della tua organizzazione. La protezione dei dati di pagamento è una priorità per l’e-commerce. Rischi di commissioni di transazione e sanzioni più elevate se la tua soluzione VoIP non è conforme a PCI.

- Conformità SOC 2 : la conformità SOC (Service Organization Control) consiste in pratiche volte a garantire la fiducia dei consumatori. A differenza di altri standard, esiste flessibilità in cinque aree: privacy, sicurezza, disponibilità e integrità dei dati. Molte aziende SaaS e servizi basati su cloud rispettabili soddisfano la conformità SOC 2.

È facile capire come queste certificazioni possano darti maggiore tranquillità. Può essere difficile certificare il tuo PBX locale o il tuo sistema telefonico locale in esecuzione su Amazon o Google Cloud. Non vuoi correre rischi quando si tratta di sicurezza VoIP.

Chiedi le certificazioni al tuo provider VoIP e confrontale con le tue esigenze. Se desideri una versione riepilogativa di tutte le informazioni di cui sopra, guarda il nostro breve video di tre minuti sulla sicurezza VoIP di seguito:

Correlato: Guida all'implementazione VoIP in 5 passaggi (+Come farlo da solo)

Comunicazioni con i clienti

Un altro fattore da considerare è la capacità di comunicazione dell’azienda con i clienti. Come puoi dirlo? Cerca la sua pagina di stato, nota anche come pagina di fiducia. L'esempio mostrato di seguito è la pagina Stato Nextiva .

Le pagine di stato descrivono in dettaglio gli aggiornamenti sul sistema VoIP e gli incidenti che interessano il servizio vocale. Sono specifici? Sono utili? Gli aggiornamenti hanno un timestamp?

Confermare se si sono verificati tempi di inattività o interruzioni diffuse. Cerca un tempo di attività del 99,999% , il che significa che ci sono solo sei minuti di inattività all'anno. Inoltre, cerca la manutenzione pianificata per applicare gli aggiornamenti alla rete VoIP. Questi spesso includono aggiornamenti essenziali del sistema operativo.

La realtà della telefonia IP è che potrebbero verificarsi alcune interruzioni, ma è importante il modo in cui il fornitore VoIP comunica con te al riguardo.

Crittografia delle chiamate

Oltre alle certificazioni e alla comunicazione diretta con i clienti, nel 2020 vorrai la crittografia delle chiamate. La crittografia delle chiamate utilizza Transport Layer Security (TLS) e Secure Real-time Transport Protocol (SRTP). Questi protocolli VoIP lavorano insieme per garantire una sicurezza di alto livello in ogni chiamata.

Le reti non crittografate sono inclini allo snooping. Al contrario, i dati crittografati non servono a nessuno che riesca a registrare la trasmissione dei dati. La crittografia che va dal telefono al fornitore di servizi è importante. I dati dovrebbero essere crittografati su ogni livello possibile.

Per la massima interoperabilità, SIP non è crittografato. Poiché la telefonia IP utilizza lo stack IP, la crittografia viene gestita dal livello di trasporto. Se abilitata, la sessione di chiamata VoIP e i dati di chiamata associati non sono disponibili per i ladri di dati.

Chiedi al tuo provider VoIP informazioni sulla crittografia delle chiamate per garantire che i tuoi dispositivi SIP possano utilizzare TLS e SRTP.

Sicurezza VoIP per gli operatori sanitari

Se la tua azienda gestisce i dati dei pazienti o deve comunque rispettare l'HIPAA, continua a leggere.

Gli studi medici devono proteggere la privacy dei pazienti configurando i propri sistemi di comunicazione. Ciò include il servizio telefonico VoIP . Gli operatori sanitari sono gli obiettivi principali perché le informazioni dei pazienti vengono spesso utilizzate per effettuare furti di identità .

Le reti Voice over IP soddisfano i requisiti HIPAA quando mettono in atto misure di sicurezza adeguate. Assicurati che il tuo provider VoIP abbia accordi con i soci in affari per mantenere la conformità.

Considerazioni sul VoIP per soddisfare l'HIPAA

Alcuni utenti VoIP non sono consapevoli di dover disattivare determinati servizi per rimanere conformi. Non sono consentiti la trascrizione dei messaggi vocali, gli allegati ai messaggi vocali e i messaggi vocali visivi.

Con Nextiva puoi essere certo che la tua soluzione VoIP è conforme a HIPAA. Fatecelo sapere e potremo fornire il tuo account sui nostri server VoIP sicuri.

Migliori pratiche di sicurezza VoIP

La sicurezza non è così oscura come alcuni potrebbero pensare. Abbiamo semplificato le migliori pratiche per garantire una sicurezza ottimale per la tua organizzazione.

Ecco come puoi proteggere la tua rete VoIP dalle minacce.

- Applicare una politica di password complessa. Le password complesse sono essenziali per proteggere il tuo sistema telefonico. Utilizza una combinazione di lettere, numeri e caratteri non alfanumerici. Assicurati che i dipendenti non memorizzino le password in file di testo o post-it sui loro computer.

- Applicare spesso gli aggiornamenti del sistema operativo. L'applicazione degli aggiornamenti del sistema operativo è un dato di fatto per la maggior parte degli amministratori di sistema. Incoraggia i tuoi utenti ad accettare gli aggiornamenti del sistema operativo per il loro iPhone o Android. Questi aggiornamenti possono proteggere da software dannoso ed exploit.

- Configura una rete privata virtuale (VPN) per il personale remoto. Le VPN possono crittografare tutto il traffico indipendentemente da dove lavora il dipendente. È ideale per il personale che lavora da casa. Prendi in considerazione una VPN di livello aziendale di Cisco, Sophos o Cloudflare. Recenti ricerche accademiche hanno dimostrato che le VPN non degradano la qualità delle chiamate.

- Richiede la crittografia Wi-Fi. Attiva WPA2 sulle reti wireless della tua azienda. Chiedere ai dipendenti di utilizzare questa crittografia anche per la propria rete Wi-Fi. Come best practice, aggiorna la password Wi-Fi ogni anno.

- Controlla i registri delle chiamate. Esamina i registri delle chiamate della tua azienda per identificare eventuali tendenze o comportamenti insoliti delle chiamate. Configura una dashboard utile utilizzando una funzionalità di analisi delle chiamate per monitorare il volume delle chiamate su base settimanale e mensile.

- Limita le tue chiamate e blocca le chiamate private. A meno che la tua azienda non operi all'estero, non è necessario comporre numeri internazionali. Meglio ancora, concedere l’accesso alle chiamate internazionali solo a chi chiama all’estero. Conferma che il tuo servizio VoIP blocca i numeri 1-900 per prevenire frodi telefoniche. Abilita il blocco delle chiamate per filtrare le chiamate limitate/private con un messaggio che indica loro di abilitare il proprio ID chiamante.

- Disattiva gli account inattivi. Quando i dipendenti lasciano l'azienda, non dimenticare di avvisare il personale IT. Disabilitando tempestivamente gli account dei dipendenti, puoi ridurre al minimo le interruzioni sul posto di lavoro. Da un punto di vista tecnico, non vuoi che gli account VoIP rimangano funzionanti senza che gli sia assegnato un utente reale.

- Incoraggia il tuo staff a segnalare comportamenti strani. Chiedi al tuo team di segnalare messaggi vocali mancanti e chiamate fantasma. Una chiamata fantasma è quando il tuo telefono squilla senza che ci sia un chiamante. Inoltre, consiglia di non archiviare i messaggi di posta vocale più a lungo del necessario.

- Implementare la gestione remota dei dispositivi. A livello aziendale, avere la possibilità di cancellare i dati di un dispositivo da remoto è essenziale. Fornisci ai laptop la gestione remota in modo da poter monitorare e cancellare un dispositivo in caso di furto o compromissione.

- Istruire gli utenti sulle pratiche di sicurezza. Ricorda agli utenti che non avrai mai bisogno della loro password. Formateli a individuare le truffe di phishing e di ingegneria sociale. Condurre valutazioni periodiche della sicurezza per scoprire le vulnerabilità emergenti. Ultimo ma non meno importante, assicurati che sappiano chi contattare in caso di violazione della sicurezza.

Sebbene molte di queste best practice si sovrappongano alla sicurezza della rete, guardale attraverso la lente di un utente malintenzionato.

I dirigenti dipendono da te per mantenerli al sicuro dal panorama della sicurezza in continua evoluzione. Seguendoli, ridurrai al minimo l'impatto di un incidente di sicurezza.

Il futuro della protezione dei sistemi telefonici

Il VoIP è maturato da servizio personale a piattaforma di comunicazione aziendale essenziale.

L'erba è sempre più verde dove la innaffi. Il VoIP è stato messo alla prova per rivelarsi prezioso per le organizzazioni. Le chiamate sicure basate su SIP sono ora lo standard.

Mantenere un PBX locale e altre apparecchiature di telefonia è una grande responsabilità. Il sistema telefonico non è diverso poiché le organizzazioni scaricano i propri sistemi di posta elettronica e il web hosting sul cloud.

Un sistema telefonico cloud come Nextiva consente al personale IT di affrontare progetti più grandi. Invece di armeggiare con vecchie apparecchiature, possono dotare l’azienda di forza lavoro remota.

Considerazioni finali sulla sicurezza VoIP

Le organizzazioni che proteggono il traffico vocale sono più resilienti di quelle che restano inattive. Se c’è qualcosa che il 2020 ci ha insegnato è che bisogna essere preparati ad ogni evenienza.

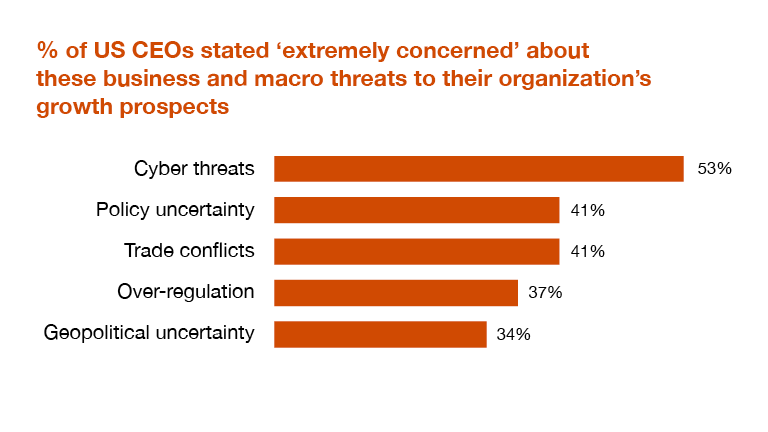

Secondo i risultati del sondaggio sui CEO statunitensi del 2020 condotto da PwC , il 53% dei CEO era “estremamente preoccupato” per la sicurezza informatica. Ciò è sorprendente, dato che le minacce informatiche hanno superato la politica, il commercio, la regolamentazione governativa e l’incertezza geopolitica.

Gran parte della responsabilità in materia di sicurezza risiede nel mantenimento della sicurezza operativa. Puoi mitigare meglio le minacce accettando i telefoni VoIP come potenti dispositivi di rete.

Nonostante tutto ciò, i provider VoIP sicuri non possono fare molto. È necessario innanzitutto rafforzare le difese della rete interna ed educare gli utenti.

Un servizio telefonico aziendale affidabile può essere la garanzia di cui hai bisogno per mantenere un ambiente di chiamata sicuro. Controlla le loro certificazioni e ricerca la loro affidabilità, misure di sicurezza e capacità di crittografia delle chiamate.

Il sistema telefonico che l'IT ama

Sicurezza aziendale. Funzionalità senza compromessi. Scopri perché i team IT si affidano a Nextiva per il servizio telefonico della loro azienda.