Ist VoIP sicher? Der ultimative Leitfaden zur VoIP-Sicherheit und Anrufverschlüsselung

Veröffentlicht: 2024-03-27Ist VoIP sicher? – Das ist eine Frage, die sich in letzter Zeit mehrere IT-Führungskräfte gestellt haben. Und die jüngste Kompromittierung von 3CXs VoIP durch einen Supply-Chain-Angriff hilft der Sache auch nicht weiter [*].

In den meisten Fällen besteht die Natur von VoIP darin, Sprachkommunikation über das Internet und nicht über herkömmliche Telefonleitungen zu übertragen.

Eine fortgeschrittene Betrachtungsweise besteht darin, dass VoIP analoge Sprachsignale in digitale Datenpakete umwandelt, die dann über das Internet oder andere paketvermittelte Netzwerke übertragen werden. Und das Beste an VoIP ist seine Kosteneffizienz, Flexibilität und Integrationsfähigkeit.

Allerdings birgt die Natur der Übertragung von Sprachkommunikation über das Internet mehrere Schwachstellen, die von Cyberkriminellen ausgenutzt werden können.

Vor diesem Hintergrund tauchen immer mehr Fragen auf: Wie sichern Sie Ihre VoIP-Anrufe? Empfohlene Vorgehensweise? Schadensbegrenzungstaktiken? All dies und mehr wird in diesem Leitfaden beantwortet.

Aber zuerst -

Wie funktioniert VoIP?

Hier ist ein kurzer Überblick über die Funktionsweise des VoIP-Systems:

- Sprachsignalumwandlung : Wenn Sie in ein VoIP-fähiges Gerät (z. B. ein Smartphone, einen Computer oder ein VoIP-Telefon) sprechen, wird Ihre Stimme in digitale Daten umgewandelt. Diese Umwandlung erfolgt durch das Mikrofon Ihres Geräts und einen Analog-Digital-Wandler (ADC), der die Schallwellen Ihrer Stimme in digitale Datenpakete umwandelt.

- Datenkomprimierung : Anschließend werden Ihre digitalen Sprachdaten mithilfe eines Codecs (Coder-Decoder) komprimiert.

Hinweis → Dieser Schritt ist wichtig, um die Größe der Datenpakete zu reduzieren, damit diese effizienter über das Internet übertragen werden können. Verschiedene Codecs bieten ein Gleichgewicht zwischen Sprachqualität und genutzter Datenbandbreite.

- Paketierung : Die komprimierten digitalen Daten werden in kleine Pakete aufgeteilt. Jedes Paket ist mit einem Header versehen, der Informationen enthält, die zum Weiterleiten und Wiederzusammensetzen der Pakete in der richtigen Reihenfolge erforderlich sind, sobald sie ihr Ziel erreichen.

- Übertragung : Die Pakete werden über das Internet oder ein anderes IP-Netzwerk gesendet. Um das Ziel zu erreichen, durchlaufen sie verschiedene Router und Netzwerke, was durch die Routing-Informationen im Header jedes Pakets bestimmt wird. Die Struktur des Internets ermöglicht es diesen Paketen, den effizientesten Weg zu nehmen, der zum Zeitpunkt der Übertragung verfügbar ist.

- Zusammensetzen : Sobald die Datenpakete am Ziel angekommen sind, werden sie wieder in die ursprüngliche Reihenfolge zusammengesetzt, um die gesprochenen Wörter genau wiederzugeben. Bei dieser Neuzusammenstellung werden alle Pakete berücksichtigt, die möglicherweise in der falschen Reihenfolge angekommen sind oder während der Übertragung verloren gegangen sind.

- Dekomprimierung und Konvertierung : Die digitalen Daten werden dann (falls erforderlich) dekomprimiert und mithilfe eines Digital-Analog-Wandlers (DAC) wieder in analoge Schallwellen umgewandelt.

Hinweis → Dieser Schritt ist das Gegenteil von dem, was auf der Seite des Absenders passiert ist.

- Wiedergabe : Schließlich wird das analoge Signal an den Lautsprecher des Empfangsgeräts gesendet, sodass der Empfänger die Stimme des Absenders wie bei einem herkömmlichen Telefonanruf hören kann.

Empfohlen → Wie funktioniert VoIP? Der Einsteigerleitfaden für VoIP-Telefonsysteme

Warum VoIP-Sicherheit wichtig ist

Sicherheit ist für jedes Unternehmen unerlässlich. Es spielt keine Rolle, ob Sie eine große Organisation oder ein kleines Unternehmen haben. Eine Störung Ihres Telefonsystems wäre geradezu katastrophal.

Voice over Internet Protocol (VoIP) ist nicht anders. Die geringeren Kosten von VoIP locken einen Geschäftsinhaber. Ein Angreifer würde gerne Ihr VoIP-Netzwerk ausnutzen, wenn Sie nicht hinschauen.

Die gute Nachricht ist, dass VoIP heute ziemlich sicher ist. Es hat auch nach zwei Jahrzehnten Penetrationstests Bestand gehabt. Insgesamt sind VoIP-Dienstanbieter zuverlässig und sicher , auch wenn sich die Art der Sicherheitsbedrohungen ständig weiterentwickelt.

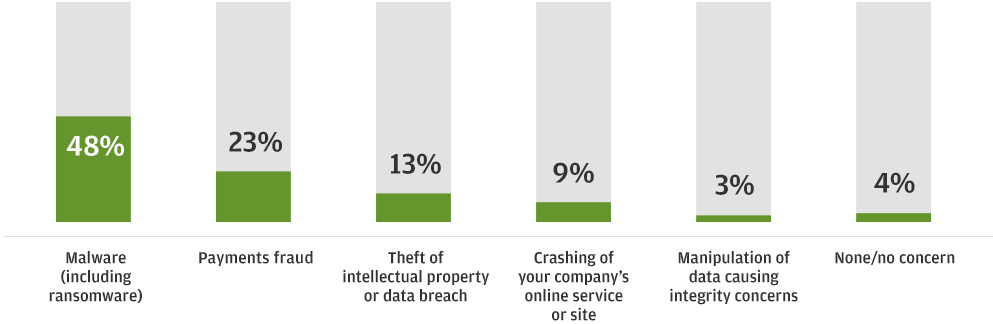

JP Morgan befragte Unternehmensführer und stellte fest, dass 94 % der Unternehmen Maßnahmen zur Stärkung ihrer Infrastruktur ergriffen hatten. Malware, Zahlungsbetrug und Datenschutzverletzungen übertrafen ihre Sorgen.

Im Gegensatz zu anderen IT-Sicherheitsbedrohungen bietet Voice over IP neue Möglichkeiten für Angreifer. Zu den größten Risiken zählen das Abfangen von Anrufen, Spoofing der Anrufer-ID, Vishing und Denial-of-Service-Angriffe (DoS). Auf diese Einzelheiten gehen wir später näher ein.

Bei der VoIP-Sicherheit geht es nicht nur um die Anrufverschlüsselung. Es geht um das Maß an Vertrauen, das über ein Sprach- und Textnetzwerk vermittelt wird. Wenn Ihre Unternehmenskommunikationsplattform kompromittiert wird, können weitere Angriffe ausgeführt werden.

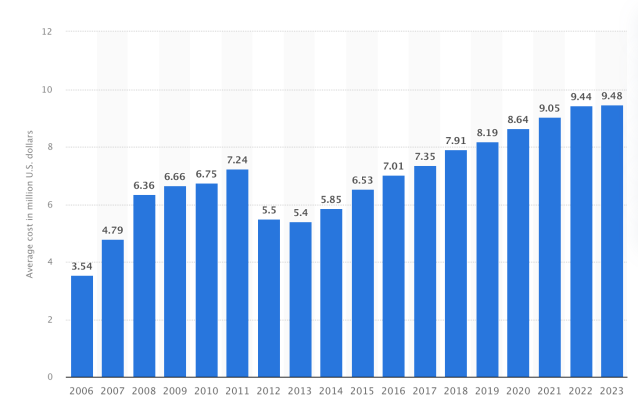

Die Kosten eines Verstoßes steigen jedes Jahr weiter. Laut Berichten von Statista kostet ein Sicherheitsverstoß in den Vereinigten Staaten durchschnittlich 9,4 Millionen US-Dollar.

Angreifer können mit Hilfe von VoIP Angriffe durchführen, wie zum Beispiel:

- Social Engineering über Telefonanrufe.

- Offenlegung interner WLAN-Netzwerkkennwörter.

- Anwahl teurer Telefonnummern (Gebührenbetrug).

- Abfangen von Textnachrichten mit Multi-Faktor-Authentifizierung.

- Sich unter falschem Vorwand unbefugten Zugriff auf Datennetze verschaffen.

Beispielsweise war Twitter mehreren koordinierten Angriffen ausgesetzt . VoIP-Sicherheitsrisiken sind dem Unternehmen nicht fremd, und der frühere CEO Jack Dorsey wurde letztes Jahr Opfer einer betrügerischen Nummernportierungsanfrage.

Dieses Sicherheitsproblem hatte wahrscheinlich wenig mit sicheren Passwörtern zu tun. Es war schlimmer.

Social Engineering kann dabei helfen, koordinierte Angriffe gegen bekannte VoIP-Benutzer durchzuführen. Die Mitarbeiter des Network Operations Center (NOC) und die Kundendienstteams sind immer die Hauptziele. Es genügt, einmal unbefugten Zugriff auf Ihr Unternehmen zu gewähren, und Ihr Einbruchmeldesystem wird wertlos.

Berühmt Hacker Sicherheitsberater Kevin Mitnick kompromittierte Systeme nicht nur mit technischen Fähigkeiten. Er nutzte die Hilfsbereitschaft seiner Zielperson aus. Die beste Verteidigung besteht hier darin, Ihre Mitarbeiter darüber zu schulen, wie sie Social Engineering erkennen können.

Die gute Nachricht ist, dass es wirksame Gegenmaßnahmen gibt, um VoIP-Sicherheitsprobleme zu entschärfen. Professionelle VoIP-Netzwerke sind resistent gegen Missbrauch durch bekannte und unbekannte Akteure geworden.

Werfen wir einen genaueren Blick auf die Sicherheitsbedrohungen, denen geschäftliche Telefonsysteme ausgesetzt sind.

Verwandte Themen: Wie funktioniert VoIP? Der Einsteigerleitfaden für VoIP-Telefonsysteme

Traditionelle Telefonsysteme vs. VoIP

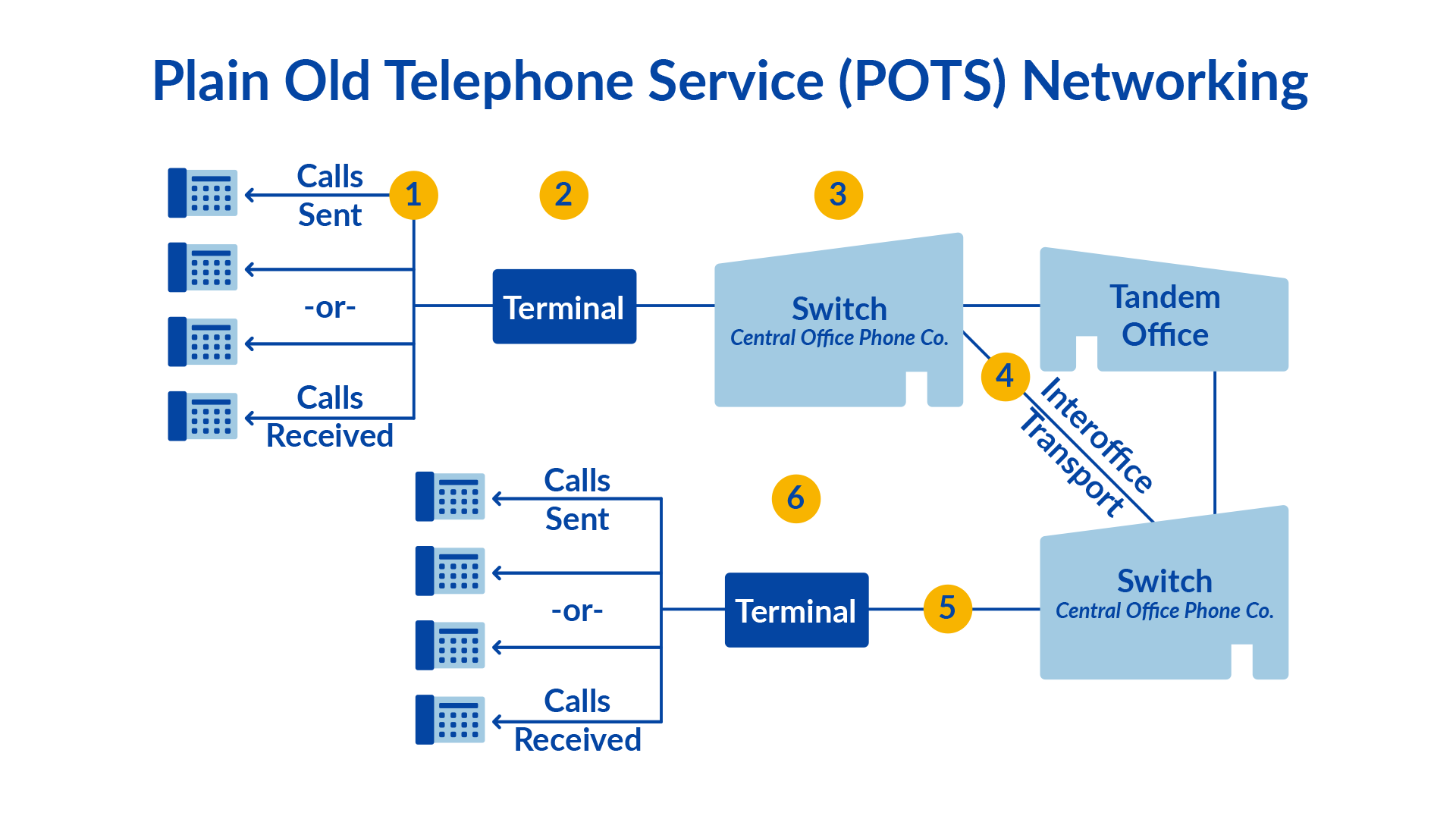

Seit über einem Jahrhundert telefonieren Menschen über das öffentliche Telefonnetz (PSTN). Dieses Sprachnetz ist analog. Es bleibt überall dort angreifbar, wo physischer Zugang zur Verkabelung möglich ist.

Dieses alte Telefonsystem ist auch als Plain Old Telephone System (POTS) bekannt. Anrufe werden über Audiosignale verbunden, die Angreifer problemlos abfangen können.

Im Diagramm unten können Sie sehen, dass Anrufe über analoge Endgeräte in eine Zentrale geleitet werden. Telefongesellschaften verfügen heute über Sicherheitsmaßnahmen und -protokolle, um die Sicherheit zwischen Zentralbüros zu gewährleisten. Diese Sicherheit erstreckt sich jedoch nicht auf Ihr internes Telefonsystem.

Rund um die Schwachstellen geschäftlicher Telefonsysteme bildete sich eine ganze Subkultur. Phreaking , ein Kunstwort aus Telefon + Hacking, ist eine Praxis zur Erkundung anfälliger Telefonsysteme. In den 1970er Jahren war es möglich, kostenlos über das öffentliche Telefonnetz zu telefonieren. In den späten 90er-Jahren wandten sich Phreaker der Private Branch Exchange (PBX)-Ausrüstung zu. Das heißt, sie können Angriffe von unsicheren Unternehmenstelefonsystemen aus starten. Gehen Sie zu Ihrem örtlichen Barnes & Noble, um 2600 abzuholen und mehr über die Schwachstellen eines alten Lucent- oder Avaya- Telefonsystems zu erfahren.

Heutzutage trennen Telefonnetze den Sprachverkehr von der Signalisierung, um Anrufe mithilfe des SS7- Protokolls aufzubauen. Dennoch bleiben viele PBX-Systeme angreifbar und werden von Angreifern entdeckt.

Voice over Internet Protocol ist anders.

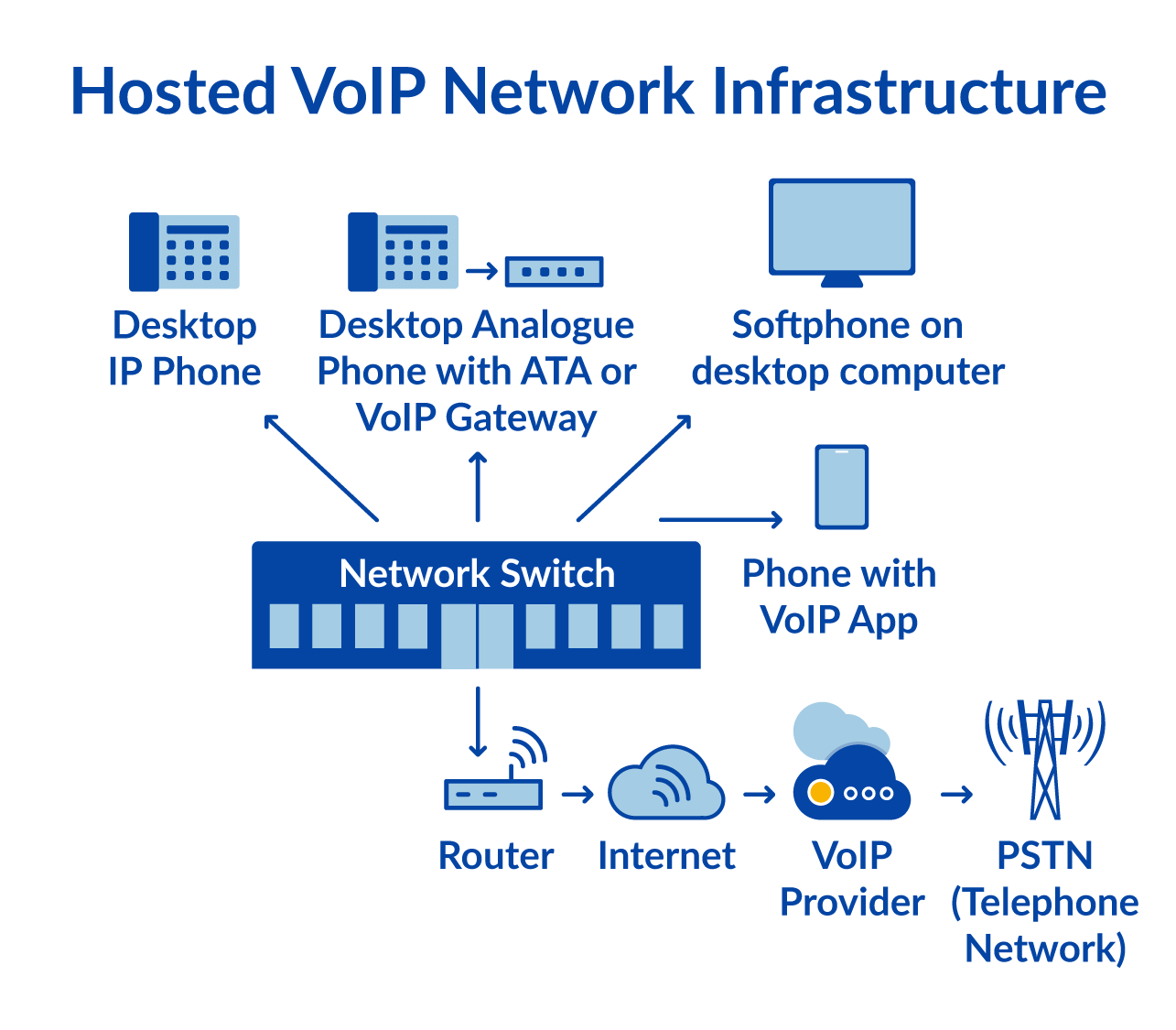

Der Anrufaufbau erfolgt über das SIP-Protokoll. Das Session Initiation Protocol ( SIP ) fungiert als Signalisierungsprotokoll für zuverlässige Internettelefonie. Ein SIP-Server komprimiert den Sprachverkehr in Medienströme und sendet sie über eine Internetverbindung.

Es ist klar, warum große und kleine Unternehmen in Scharen über das Internet telefonieren. Es spart IT- und Kommunikationskosten und bietet Benutzern eine Menge Flexibilität, um von zu Hause aus zu arbeiten .

VoIP-Telefonsysteme nutzen dasselbe Datennetz, um Telefongespräche aufzubauen. Der gesamte VoIP-Verkehr wird ausschließlich vom VoIP-Anbieter abgewickelt. IT-Mitarbeiter müssen lediglich ein sicheres Netzwerk für ihre Mitarbeiter aufrechterhalten.

Im Diagramm unten ist für den VoIP-Telefondienst eine stabile Netzwerkverbindung erforderlich. Sie müssen die VoIP-Infrastruktur nicht aufbauen oder warten.

Der größte Unterschied besteht darin, dass Telefone und Identitäten virtuell existieren. Das bedeutet, dass Benutzer ihre VoIP-Telefone mitnehmen und von überall aus arbeiten können. Darüber hinaus bedeutet dies, dass Benutzer SIP-Anruf-Apps, auch Softphones genannt, zum Anrufen verwenden können.

VoIP-Telefondienste bieten viele Sicherheitsvorteile gegenüber herkömmlichen Telefonsystemen. Zu den wichtigsten Vorteilen gehören:

- Echtzeitüberwachung der Nutzung des Anrufplans.

- Strikte Durchsetzung gebührenfreier Anrufe.

- Rufen Sie Verschlüsselung auf, um Abhören zu verhindern.

- Robuste Voicemail-Funktionen mit E-Mail-Zustellung.

Was ist also, wenn VoIP-Anrufe das PSTN erreichen?

Seriöse VoIP-Anbieter sorgen für Sicherheit auf Militärniveau. Sie verwenden Session Border Controller (SBCs) für optimale Sicherheit und Leistung. Ein SBC fungiert als Firewall, die die Leistung und die logische Anrufweiterleitung aufrechterhält. Betreiber halten hohe Standards ein, um Sicherheitslücken zu schließen und Firmware-Updates des Herstellers durchzuführen.

Anrufprotokolle für ein Telefonsystem der alten Schule sind oft sehr begrenzt. Dies macht es nahezu unmöglich, gestohlene Geschäftsdaten aufzuspüren. Weitere PSTN-Risiken sind auf Lücken in der Geschäftskontinuität zurückzuführen.

Beispielsweise werden viele PBX-Telefonsysteme nicht gut unterstützt, Ersatzteile sind teuer und die Suche nach qualifizierten Technikern ist eine Herausforderung. Ein Ausfall könnte Ihre Geschäftskommunikation wochenlang lahmlegen.

Unterm Strich bieten VoIP-Telefonsysteme Unternehmen mehr Privatsphäre, Sicherheit und Zuverlässigkeit.

Die größten VoIP-Sicherheitsbedrohungen

Sie sind wahrscheinlich neugierig auf die Arten von VoIP-Sicherheitsproblemen, die es gibt. Hier ist ein Überblick darüber, wogegen Sie sich wehren müssen.

- Denial of Service (DoS) – Dieser Angriff entzieht dem Netzwerk Ressourcen, um den Telefondienst zu unterbrechen und Telefonanrufe abzubrechen. Dies kann die Anrufqualität, Latenz und Betriebszeit eines Callcenters beeinträchtigen.

- War Dialing – Bei dieser Art von Angriff wird Ihre Telefonanlage so gesteuert, dass sie andere Telefonnetze „scannt“. Es funktioniert durch Wählen von Nummern, um eine Verbindung zu Modems oder anderen interessanten Nebenstellen herzustellen.

- Gebührenbetrug – Ähnlich wie beim War Dialing ist hier der Zugriff auf eine externe Leitung über Ihr Telefonsystem erforderlich. Angreifer können teure internationale Nummern wählen, die teure Gebühren verursachen.

- Phishing – Dieser VoIP-Hack zielt auf ahnungslose Benutzer ab, die ihrer Anrufer-ID vertrauen. Opfer geben Details über das interne IP-Netzwerk, Passwörter oder andere sensible Daten preis.

- Anrufabfangen – Angreifer nutzen ungesicherte Netzwerke, um unverschlüsselten SIP-Verkehr abzufangen. Erschwerend kommt hinzu, dass dazu auch Videos gehören können.

- Spam – Es sollte nicht überraschen, dass die Voicemail-Box ein häufiges Ziel für Robocalls und andere Telefonbetrügereien ist. Viele verwenden eine eingeschränkte oder „private“ Anrufer-ID .

- Malware – Angreifer verwenden unterschiedliche Schadsoftware, um Anmeldeinformationen per Telefon oder E-Mail zu nutzen. Dies kann mehr Möglichkeiten eröffnen, in Ihr Netzwerk einzudringen und sensible Geschäftsdaten herauszufiltern.

Diese Bedrohungen sind am alarmierendsten, wenn Sie ein selbstgebautes Telefonsystem eingerichtet haben. Da das Unternehmen expandierte, passte es nicht mehr. Eine selbstgehostete Asterisk-Telefonanlage mag für manche beispielsweise ausreichen, ist aber ein attraktives Ziel für Hacker. VoIP-Angriffe können monatelang still und unentdeckt bleiben.

Worauf sollten Sie also bei einem VoIP-Dienstanbieter achten? Es ist verlockend, sich nur auf die Kosten für Telefonanlagen zu konzentrieren, aber es gibt noch mehr zu berücksichtigen, wenn es um die Sicherheit geht.

Verwandte Themen: Best Practices für Callcenter im Gesundheitswesen für eine bessere Patientenversorgung

Auswahl eines sicheren VoIP-Anbieters

Die Sicherheit Ihres Telefonsystems hängt von der Implementierung und Einhaltung von Sicherheitsprotokollen ab.

Stellen Sie wie bei jeder Cloud-Telefonanlage sicher, dass der Anbieter die Sicherheitsanforderungen erfüllt. Diese variieren je nach Branche und spezifischen Anforderungen. Der beste Weg, mit dieser Untersuchung zu beginnen, besteht darin, Ihren Anbieter zu fragen:

- Welche Akkreditierungen haben Sie?

- Nutzen Sie Tools oder Software von Drittanbietern?

- Wie schulen und schulen Sie Mitarbeiter um?

- Wie reagieren Sie auf Sicherheitsvorfälle?

- Bieten Sie TLS- und SRTP-Anrufverschlüsselung an?

Akkreditierungen

Nachdem Sie diese Fragen beantwortet haben, gehen Sie tiefer in Ihre eigenen VoIP-Anforderungen ein. Nachfolgend sind die wichtigsten Zertifizierungen aufgeführt, die Sie im Auge behalten sollten:

- HIPAA-Konformität – Der Health Insurance Portability and Accountability Act (HIPAA) schreibt vor, dass Gesundheitsdienstleister Patientendaten sichern. Diese Regeln gelten auch für ihre Telefonsysteme, wie zum Beispiel Voicemail und Anrufaufzeichnungen. VoIP-Server müssen zum Schutz der Privatsphäre der Patienten konfiguriert werden.

- ISO/IEC 20071 – Dieser globale Standard legt fest, dass Unternehmen Sicherheitsbedrohungen bewerten und darauf reagieren. Dies bedeutet, dass die Organisation strenge Informationssicherheitskontrollen implementiert hat.

- PCI-Compliance – Die PCI-Compliance (Payment Card Industry) schreibt vor, dass Sie Ihre Infrastruktur sichern müssen, wenn Sie Kreditkarten akzeptieren. Es schreibt Betriebssystemaktualisierungen und gesicherte VLANs vor. Außerdem sind Penetrationstests für die IP-Adressen Ihres Unternehmens erforderlich. Die Sicherung von Zahlungsdaten ist für den E-Commerce von entscheidender Bedeutung. Sie riskieren höhere Transaktionsgebühren und Strafen, wenn Ihre VoIP-Lösung nicht PCI-konform ist.

- SOC 2-Compliance – Service Organization Control (SOC)-Compliance besteht aus Praktiken zur Gewährleistung des Verbrauchervertrauens. Im Gegensatz zu anderen Standards gibt es Flexibilität in fünf Bereichen: Datenschutz, Sicherheit, Verfügbarkeit und Datenintegrität. Viele namhafte SaaS-Unternehmen und cloudbasierte Dienste erfüllen die SOC 2-Konformität.

Es ist leicht zu erkennen, wie diese Zertifizierungen Ihnen mehr Sicherheit geben können. Es kann eine Herausforderung sein, Ihre lokale PBX-Anlage oder Ihr selbst entwickeltes Telefonsystem, das auf Amazon oder Google Cloud läuft, zu zertifizieren. Wenn es um VoIP-Sicherheit geht, möchten Sie kein Risiko eingehen.

Fragen Sie Ihren VoIP-Anbieter nach Zertifizierungen und vergleichen Sie diese mit Ihren Anforderungen. Wenn Sie eine zusammengefasste Version aller oben genannten Informationen wünschen, schauen Sie sich unten unser kurzes dreiminütiges Video zur VoIP-Sicherheit an:

Verwandte Themen: Ein 5-stufiger VoIP-Implementierungsleitfaden (+Wie Sie es selbst machen)

Kundenkommunikation

Ein weiterer zu berücksichtigender Faktor ist, wie gut das Unternehmen mit den Kunden kommuniziert. Woran erkennst du das? Suchen Sie nach der Statusseite, die auch als Vertrauensseite bezeichnet wird. Das unten gezeigte Beispiel ist die Nextiva-Statusseite .

Auf den Statusseiten werden Aktualisierungen zum VoIP-System und Vorfälle, die den Sprachdienst beeinträchtigen, detailliert beschrieben. Sind sie spezifisch? Sind sie hilfreich? Sind Aktualisierungen mit einem Zeitstempel versehen?

Bestätigen Sie, ob es weit verbreitete Ausfallzeiten oder Ausfälle gegeben hat. Achten Sie auf eine Betriebszeit von 99,999 % , was bedeutet, dass es jährlich nur sechs Minuten Ausfallzeit gibt. Achten Sie außerdem auf geplante Wartungsarbeiten, um Updates auf das VoIP-Netzwerk anzuwenden. Dazu gehören häufig wichtige Betriebssystem-Updates.

Die Realität der IP-Telefonie sieht so aus, dass es zu Unterbrechungen kommen kann, es kommt jedoch darauf an, wie Ihr VoIP-Anbieter mit Ihnen darüber kommuniziert.

Anrufverschlüsselung

Neben Zertifizierungen und unkomplizierter Kundenkommunikation wünschen Sie sich im Jahr 2020 eine Anrufverschlüsselung. Die Anrufverschlüsselung nutzt Transport Layer Security (TLS) und Secure Real-time Transport Protocol (SRTP). Diese VoIP-Protokolle arbeiten zusammen, um bei jedem Anruf ein hohes Maß an Sicherheit zu gewährleisten.

Unverschlüsselte Netzwerke sind anfällig für Schnüffelei. Verschlüsselte Daten hingegen nützen niemandem, der es schafft, die Datenübertragung aufzuzeichnen. Wichtig ist die Verschlüsselung, die vom Telefon bis zum Dienstanbieter läuft. Daten sollten auf jeder möglichen Ebene verschlüsselt werden.

Für größtmögliche Interoperabilität ist SIP nicht verschlüsselt. Da die IP-Telefonie den IP-Stack nutzt, wird die Verschlüsselung durch die Transportschicht verwaltet. Wenn diese Option aktiviert ist, sind die VoIP- Anrufsitzung und die zugehörigen Anrufdaten für Datendiebe nicht verfügbar.

Fragen Sie Ihren VoIP-Anbieter nach der Anrufverschlüsselung, um sicherzustellen, dass Ihre SIP-Geräte TLS und SRTP verwenden können.

VoIP-Sicherheit für Gesundheitsdienstleister

Wenn Ihr Unternehmen Patientendaten verwaltet oder anderweitig HIPAA befolgen muss, lesen Sie weiter.

Arztpraxen müssen die Privatsphäre der Patienten schützen, indem sie ihre Kommunikationssysteme konfigurieren. Dazu gehört auch Ihr VoIP-Telefondienst . Gesundheitsdienstleister sind Top-Ziele, da Patientendaten häufig für Identitätsdiebstahl genutzt werden.

Voice-over-IP-Netzwerke erfüllen die HIPAA-Anforderungen, wenn sie geeignete Sicherheitsmaßnahmen ergreifen. Stellen Sie sicher, dass Ihr VoIP-Anbieter Vereinbarungen mit Geschäftspartnern getroffen hat, um die Einhaltung der Vorschriften sicherzustellen.

VoIP-Überlegungen zur Erfüllung von HIPAA

Einige VoIP-Benutzer sind sich nicht bewusst, dass sie bestimmte Dienste deaktivieren müssen, um konform zu bleiben. Voicemail-Transkription, Voicemail-zu-E-Mail-Anhänge und visuelle Voicemail sind nicht zulässig.

Mit Nextiva können Sie sicher sein, dass Ihre VoIP-Lösung HIPAA-konform ist. Lassen Sie es uns wissen und wir können Ihr Konto auf unseren sicheren VoIP-Servern bereitstellen.

Best Practices für die VoIP-Sicherheit

Sicherheit ist nicht so unklar, wie manche vielleicht denken. Wir haben die Best Practices vereinfacht, um optimale Sicherheit für Ihr Unternehmen zu gewährleisten.

So können Sie Ihr VoIP-Netzwerk vor Bedrohungen schützen.

- Erzwingen Sie eine sichere Passwortrichtlinie. Sichere Passwörter sind für die Sicherheit Ihres Telefonsystems unerlässlich. Verwenden Sie eine Kombination aus Buchstaben, Zahlen und nicht-alphanumerischen Zeichen. Stellen Sie sicher, dass Mitarbeiter keine Passwörter in Textdateien oder Post-It-Notizen auf ihren Computern speichern.

- Führen Sie häufig Betriebssystemaktualisierungen durch. Das Anwenden von Betriebssystemaktualisierungen ist für die meisten Systemadministratoren eine Selbstverständlichkeit. Ermutigen Sie Ihre Benutzer, Betriebssystem-Updates für ihr iPhone oder Android zu akzeptieren. Diese Updates können vor bösartiger Software und Exploits schützen.

- Richten Sie ein virtuelles privates Netzwerk (VPN) für Remote-Mitarbeiter ein. VPNs können den gesamten Datenverkehr verschlüsseln, unabhängig davon, wo der Mitarbeiter arbeitet. Es ist ideal für Mitarbeiter, die von zu Hause aus arbeiten. Erwägen Sie ein Business-VPN von Cisco, Sophos oder Cloudflare. Aktuelle wissenschaftliche Untersuchungen haben gezeigt, dass VPNs die Anrufqualität nicht beeinträchtigen.

- Wi-Fi-Verschlüsselung erforderlich. Aktivieren Sie WPA2 in den drahtlosen Netzwerken Ihres Unternehmens. Weisen Sie Ihre Mitarbeiter an, diese Verschlüsselung auch für ihr WLAN-Netzwerk zu verwenden. Als bewährte Methode aktualisieren Sie Ihr WLAN-Passwort jedes Jahr.

- Überprüfen Sie Ihre Anrufprotokolle. Untersuchen Sie die Anrufprotokolle Ihres Unternehmens, um ungewöhnliche Anruftrends oder -verhalten zu erkennen. Richten Sie mithilfe einer Anrufanalysefunktion ein hilfreiches Dashboard ein, um das Anrufvolumen wöchentlich und monatlich zu überwachen.

- Beschränken Sie Ihre Anrufe und blockieren Sie private Anrufe. Sofern Ihr Unternehmen keine Geschäfte im Ausland tätigt, müssen Sie keine internationalen Nummern wählen. Besser noch: Gewähren Sie den Zugang zu Auslandsgesprächen nur denen, die im Ausland anrufen. Bestätigen Sie, dass Ihr VoIP-Dienst Nummern von 1 bis 900 blockiert, um Gebührenbetrug zu verhindern. Aktivieren Sie die Anrufsperre, um eingeschränkte/private Anrufe mit einer Meldung zu überwachen, die sie auffordert, ihre Anrufer-ID zu aktivieren.

- Deaktivieren Sie inaktive Konten. Wenn Mitarbeiter das Unternehmen verlassen, vergessen Sie nicht, Ihre IT-Mitarbeiter zu benachrichtigen. Durch die zeitnahe Deaktivierung von Mitarbeiterkonten können Sie Störungen am Arbeitsplatz minimieren. Aus technischer Sicht möchten Sie nicht, dass VoIP-Konten ohne die Zuweisung eines echten Benutzers funktionsfähig bleiben.

- Ermutigen Sie Ihre Mitarbeiter, ungewöhnliches Verhalten zu melden. Bitten Sie Ihr Team, fehlende Voicemails und Geisteranrufe zu melden. Bei einem Geisteranruf klingelt Ihr Telefon ohne Anrufer. Empfehlen Sie außerdem, Voicemail-Nachrichten nicht länger als nötig zu speichern.

- Implementieren Sie die Remote-Geräteverwaltung. Auf Unternehmensebene ist die Möglichkeit, ein Gerät aus der Ferne zu löschen, von entscheidender Bedeutung. Statten Sie Laptops mit Fernverwaltung aus, damit Sie ein Gerät im Falle eines Diebstahls oder einer Kompromittierung verfolgen und löschen können.

- Informieren Sie Benutzer über Sicherheitspraktiken. Erinnern Sie die Benutzer daran, dass Sie ihr Passwort nie benötigen werden. Schulen Sie sie darin, Phishing- und Social-Engineering-Betrügereien zu erkennen. Führen Sie regelmäßige Sicherheitsbewertungen durch, um neu auftretende Schwachstellen zu entdecken. Stellen Sie nicht zuletzt sicher, dass sie wissen, an wen sie sich im Falle einer Sicherheitsverletzung wenden können.

Obwohl sich viele dieser Best Practices mit der Netzwerksicherheit überschneiden, sollten Sie sie aus der Perspektive eines Angreifers betrachten.

Führungskräfte sind darauf angewiesen, dass Sie sie vor der sich ständig verändernden Sicherheitslandschaft schützen. Indem Sie diese befolgen, minimieren Sie die Auswirkungen eines Sicherheitsvorfalls.

Die Zukunft der Sicherung von Telefonsystemen

VoIP hat sich von einem persönlichen Dienst zu einer unverzichtbaren Geschäftskommunikationsplattform entwickelt.

Das Gras ist dort, wo man es gießt, immer grüner. VoIP wurde auf Herz und Nieren geprüft und hat sich für Unternehmen als wertvoll erwiesen. Sicheres SIP-basiertes Telefonieren ist mittlerweile der Standard.

Die Wartung einer lokalen PBX-Anlage und anderer Telefongeräte ist eine große Verantwortung. Beim Telefonsystem ist das nicht anders, da Unternehmen ihre E-Mail-Systeme und ihr Webhosting in die Cloud verlagern.

Ein Cloud-Telefonsystem wie Nextiva ermöglicht es IT-Mitarbeitern, größere Projekte in Angriff zu nehmen. Anstatt an alten Geräten herumzubasteln, können sie das Unternehmen mit Remote-Mitarbeitern ausstatten.

Abschließende Gedanken zur VoIP-Sicherheit

Organisationen, die den Sprachverkehr sichern, sind widerstandsfähiger als solche, die untätig bleiben. Wenn uns das Jahr 2020 etwas gelehrt hat, dann ist es, dass man auf alle Eventualitäten vorbereitet sein muss.

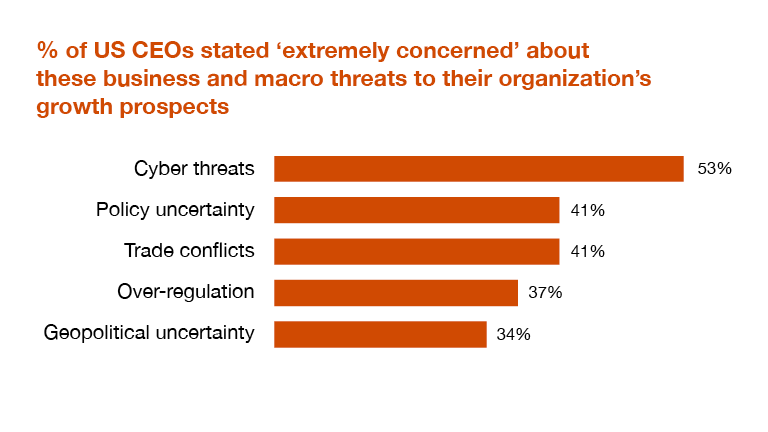

Laut Ergebnissen der US-CEO-Umfrage 2020 von PwC waren 53 % der CEOs „extrem besorgt“ über die Cybersicherheit. Dies ist erstaunlich, wenn man bedenkt, dass Cyberbedrohungen die Politik, den Handel, die staatliche Regulierung und die geopolitische Unsicherheit überwiegen .

Ein Großteil der Sicherheitsverantwortung liegt in der Aufrechterhaltung der Betriebssicherheit. Sie können Bedrohungen besser abwehren, indem Sie VoIP-Telefone als leistungsstarke Netzwerkgeräte akzeptieren.

Trotz alledem können sichere VoIP-Anbieter nur begrenzte Möglichkeiten bieten. Sie müssen zunächst Ihre internen Netzwerkabwehrmaßnahmen stärken und die Benutzer schulen.

Ein seriöser geschäftlicher Telefondienst kann die Garantie sein, die Sie benötigen, um eine sichere Anrufumgebung aufrechtzuerhalten. Überprüfen Sie ihre Zertifizierungen und informieren Sie sich über ihre Zuverlässigkeit, Sicherheitsmaßnahmen und Anrufverschlüsselungsfunktionen.

Das Telefonsystem, das die IT liebt

Unternehmenssicherheit. Kompromisslose Funktionen. Erfahren Sie, warum IT-Teams Nextiva für den Telefonservice ihres Unternehmens vertrauen.