Segurança cibernética corporativa em um mundo pós-Covid

Publicados: 2020-07-01Não confunda meu significado – o Covid-19 não acabou. No entanto, para muitas empresas, é hora de retomar as operações em um contexto pós-Covid. À medida que essa transição se desenrola, uma das preocupações mais prementes para as grandes empresas serão as implicações contínuas da segurança cibernética corporativa, à medida que o trabalho remoto se torna cada vez mais normalizado.

Muitas empresas estavam entre as mais bem equipadas para esse calibre de mudança digital, com recursos adequados e talvez até preparativos. No entanto, com riscos e custos dramáticos associados a violações de segurança e uma nova onda de ameaças de segurança relacionadas à covid, as organizações empresariais terão que agir rapidamente para garantir a segurança de seus funcionários e de seus dados comerciais, mantendo a liquidez e se ajustando a cada vez mais. -mudança de políticas e regulamentos.

Índice

O custo da segurança cibernética

O custo das perdas de segurança cibernética corporativa

O custo dos sistemas de segurança cibernética corporativos

As ameaças de segurança cibernética corporativa mais difundidas

Trabalho remoto e segurança cibernética corporativa

Como a Covid mudou a segurança cibernética

Nova onda de ataques cibernéticos e golpes

Requisitos de rede de confiança zero

Estratégias e soluções para melhorar a segurança cibernética corporativa

Tecnologias de confiança zero

Estratégias de consolidação de fornecedores

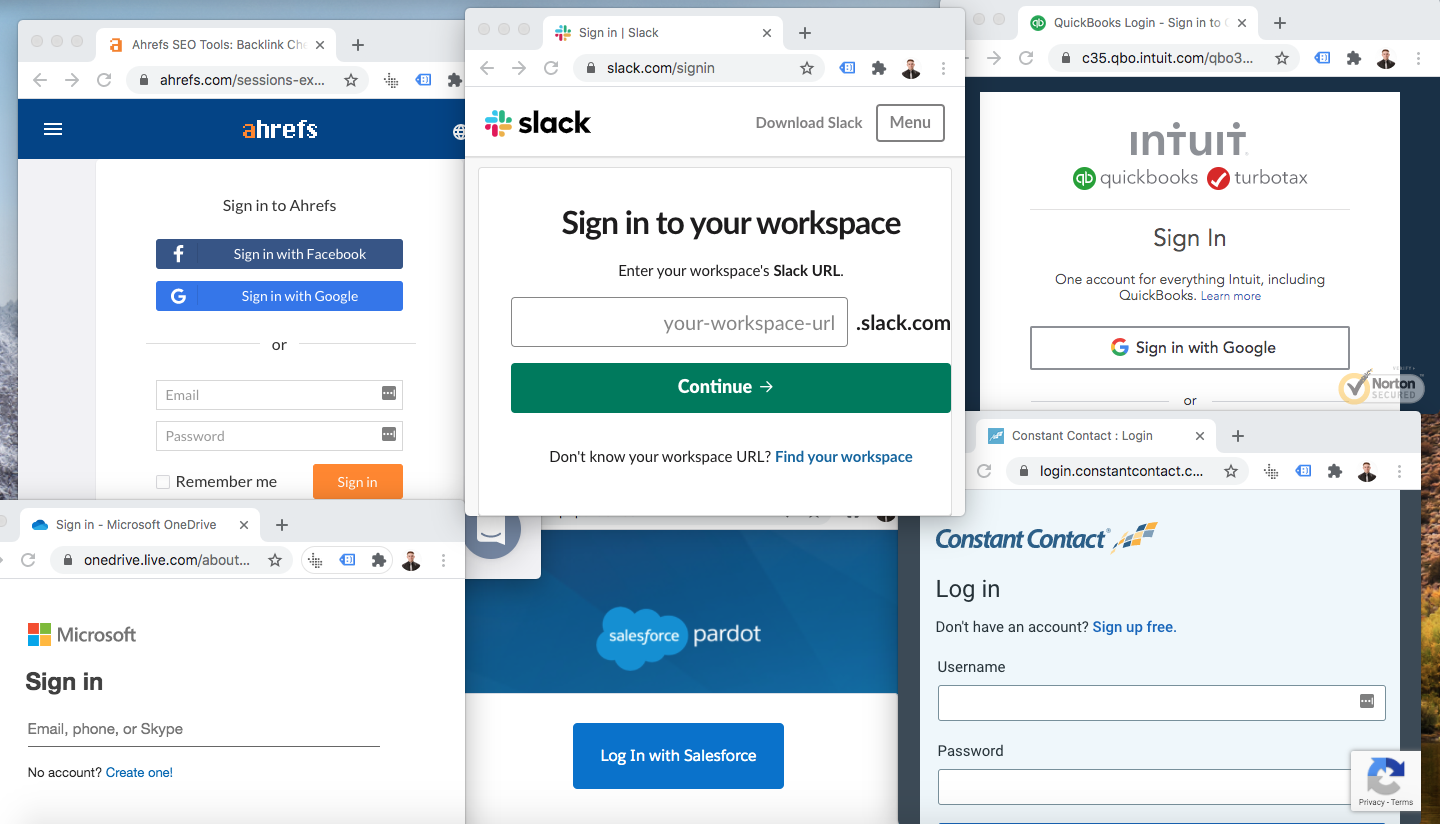

Sistemas de logon único (SSO)

O custo da segurança cibernética

Existem duas maneiras de analisar o custo da segurança cibernética. Existe o custo direto dos sistemas de segurança cibernética corporativos e o custo das perdas decorrentes de violações de segurança cibernética. Veja como esses custos se dividem para as empresas.

O custo das perdas de segurança cibernética corporativa

De acordo com a TechRepublic, o custo médio de uma violação de dados corporativos em 2018 foi de US$ 1,41 milhão , um crescimento substancial em relação à média de US$ 1,23 milhão do ano anterior. Para colocar isso em perspectiva, houve quase 10.000 violações de dados em 2019, que afetaram os dados de mais de quatro bilhões de usuários. Dito isto, o mesmo estudo também revelou que as empresas com proteção cibernética robusta sofreram apenas metade das perdas daquelas sem. Mas, esses sistemas vêm com seus próprios custos.

O custo dos sistemas de segurança cibernética corporativos

As organizações empresariais estão cada vez mais dispostas a investir em TI e segurança cibernética à medida que o risco de ameaças digitais continua a crescer. Na verdade, o gasto médio em sistemas de segurança de TI foi de US$ 18,9 milhões em 2019, um aumento maciço em relação à média norte-americana de US$ 8,9 milhões em 2018. A razão pela qual as grandes empresas estão dispostas a dedicar esse calibre de investimento em TI é porque as violações de segurança custam mais do que dólares e centavos diretos — eles também podem causar danos irreparáveis à reputação das empresas.

As ameaças de segurança cibernética corporativa mais difundidas

Nunca houve mais ameaças cibernéticas do que há hoje. A maioria das ameaças que mantêm os tomadores de decisão corporativos acordados à noite está centrada em infraestruturas de nuvem novas e em evolução. Abaixo estão listadas algumas das ameaças cibernéticas mais difundidas em 2020:

- Vazamento de informações. A maioria das empresas abriga grandes armazenamentos de dados e, com esses armazenamentos, há um alto grau de risco. Os criminosos cibernéticos geralmente visam esses dados com a intenção de copiar, transferir ou simplesmente visualizar informações confidenciais (como informações financeiras, informações pessoais de saúde etc.).

- Ransomware. Esse tipo de ataque é uma variação do vazamento de dados que envolve o roubo e a criptografia de dados da empresa e o resgate deles de volta à empresa em questão. Esse tipo de ataque está se tornando cada vez mais popular à medida que os criminosos cibernéticos se tornam mais aptos a se infiltrar em dados armazenados por meio de serviços em nuvem.

- APIs inseguras. Ao contrário da hospedagem privada, os provedores de serviços em nuvem compartilham suas interfaces com uma variedade de usuários em várias organizações. Isso deixa a segurança quase exclusivamente nas mãos do provedor de serviços em nuvem, criando oportunidades para ataques cibernéticos desde a autenticação até o processo de criptografia. Uma das melhores maneiras de combater esse problema é por meio do uso de sistemas e tecnologias de SSO.

- Autenticação de fator único. Se você for uma empresa em 2020, precisará usar a autenticação multifator em todos os seus logins, caso contrário, estará deixando a porta destrancada para criminosos cibernéticos. Opções de software como LastPass e Google Authenticator são úteis, mas a melhor proteção multifatorial vem na forma de opções de hardware como YubiKey da Yubico, que exige que o usuário use uma “chave” física para impor sua identidade.

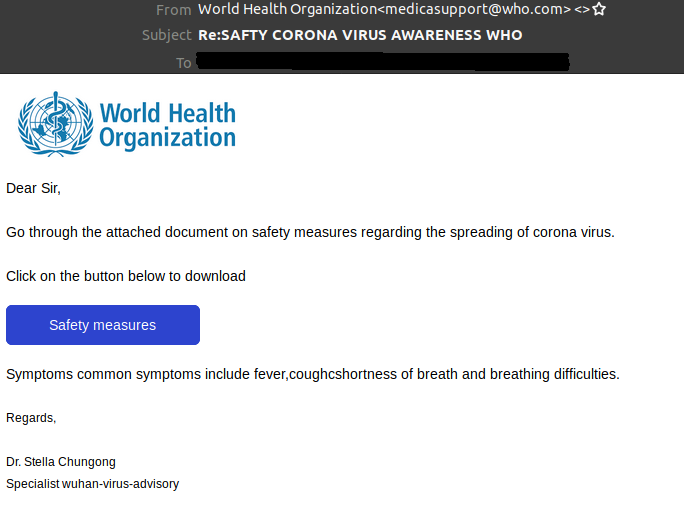

- Golpes de phishing. Essa tática da velha escola está voltando com força, pois o Covid-19 criou uma oportunidade para os golpistas se aproveitarem da incerteza pública. Fraudadores que se passam por grandes órgãos governamentais e regulatórios, como o CDC e a OMS, têm sido bem-sucedidos no uso de links maliciosos para violar dispositivos pessoais e da empresa com malware

Fonte: HornetSecurity

- Internet das Coisas. Esta é uma ameaça em evolução. À medida que mais dispositivos habilitados para internet aparecem no local de trabalho e em casa, os usuários estão efetivamente criando novos riscos a cada conexão. Embora tenha havido poucos casos de ataques cibernéticos atribuíveis a dispositivos habilitados para Internet, isso provavelmente se tornará uma ameaça crescente.

Essas preocupações são cada vez mais prevalentes nas organizações corporativas porque as empresas maiores são muito mais propensas a se tornarem alvos de ataques maliciosos. O fato é que o ransomware usado contra a KPMG será muito mais eficaz do que se usado contra a lanchonete da rua. As empresas de nível corporativo também abrigam muito mais funcionários, o que cria uma maior amplitude de oportunidades para ataques maliciosos.

Agora, à medida que o mundo dos negócios volta ao trabalho (ou melhor, ao quarto de hóspedes no final do corredor), a segurança se tornará mais difícil de mediar do que nunca.

Trabalho remoto e segurança cibernética corporativa

Assim como os diferentes riscos cibernéticos, também existem diferentes meios de realizar o trabalho remoto. As duas principais variações são:

- Trabalho remoto com equipamentos corporativos. Bastante autoexplicativo, mas isso descreveria os funcionários que estão usando laptops, telefones e outros equipamentos corporativos para realizar suas tarefas de trabalho remoto. Nesse cenário, as empresas podem regular todos os dispositivos que seus funcionários estão usando, mas são forçadas a depender de redes pessoais para dar suporte a esses dispositivos.

- Trabalho remoto com equipamentos pessoais. Isso se refere ao modelo em que os funcionários usam telefones pessoais, laptops e outros dispositivos para realizar suas tarefas de trabalho. Nesse modelo, as empresas são obrigadas a depender de hardware pessoal, proteções contra malware, bem como redes para proteger suas informações.

Uma dessas opções é obviamente muito mais segura que a outra, mas nem sempre é uma equação tão simples. Com o trabalho em casa, muitos pequenos fatores podem entrar em jogo que estão fora do controle corporativo.

Por exemplo, considere que um funcionário pode estar usando uma impressora antiga e é mais fácil para ele enviar documentos por e-mail para seu endereço pessoal para serem impressos a partir do computador doméstico que já está conectado à impressora. Ou se o computador corporativo for muito lento e atrapalhar o desempenho no trabalho, os funcionários podem escolher uma alternativa pessoal para que possam ser mais eficazes em seu trabalho.

Casos como esses destacam as lacunas inerentes a ambientes de trabalho não regulamentados. Quando todos estão no mesmo local físico, usando a mesma rede e hardware de propriedade da empresa, a segurança é muito mais fácil de monitorar.

Como a Covid mudou a segurança cibernética

Conhecemos todas as palavras-u – incerto , sem precedentes, sem paralelo – palavras que se referem ao impacto que o Covid -19 teve no mundo moderno. Empresas em todo o mundo foram forçadas a se tornarem habilitadas para o comércio eletrônico. Eles foram forçados a se adaptar a ambientes de trabalho remotos. E eles foram forçados a uma transformação digital anos antes da antecipação.

Mas, o Covid-19 também deu origem a uma nova era de implicações de segurança cibernética corporativa.

Nova onda de ataques cibernéticos e golpes

Os golpes do Covid-19 custaram a mais de 18.000 americanos mais de US$ 13,4 milhões desde o início do ano e custaram aos canadenses mais US$ 1,2 milhão .

Esta fraude assumiu algumas formas diferentes. Algumas das mais proeminentes foram imitações do governo ligadas a ajudar os usuários a obter suas verificações de estímulo ou assistência SERB mais cedo/mais rápido. Outros golpes foram baseados em ajuda de reembolso em cancelamentos de viagens, imitações de e-mails comerciais, bem como vários sites falsos que vendem materiais de limpeza e máscaras muito necessários.

Embora a maioria desses ataques tenha como alvo indivíduos, em vez de empresas; os negócios dessas vítimas ainda estavam em risco.

Algumas das implicações comerciais incluem:

- Representações de e-mail comercial. Nossa organização testemunhou isso em primeira mão. Os criminosos cibernéticos geralmente gostam de replicar endereços de e-mail comerciais (geralmente C-suite) e usá-los na tentativa de solicitar informações pessoais ou comerciais valiosas dos funcionários.

- Perdas comerciais de violações pessoais. Quando ataques de phishing atingem dispositivos corporativos, o malware pode invadir não apenas informações pessoais, mas também informações comerciais valiosas que podem ser acessadas por meio desse dispositivo ou dos serviços de nuvem nele.

É importante que indivíduos e empresas tomem medidas para se protegerem dessas novas ameaças. O primeiro passo é sempre a conscientização, mas as medidas preventivas e a tecnologia podem proteger ainda mais você e sua empresa dos danos que podem ser causados pelas mãos dos golpistas.

Requisitos de rede de confiança zero

Simplificando, a confiança zero é um princípio novo (ish) que implica que nenhuma ação é confiável. Essencialmente, ele exige um monitoramento muito mais próximo do comportamento do usuário com o objetivo de detectar comportamentos suspeitos antes que grandes violações cibernéticas possam ocorrer. Se implantado corretamente, pode melhorar simultaneamente a segurança e a experiência do usuário.

Veja como as redes de confiança zero procuram as empresas:

- Os processos de autenticação padrão ou de autenticação multifator permanecem os mesmos.

- A inteligência artificial é implantada para criar perfis comportamentais para cada usuário em sua rede de negócios.

- A inteligência artificial ajuda sua equipe de TI a identificar comportamentos anormais e arriscados para que ações de correção possam ser tomadas imediatamente.

- O monitoramento inclui: interações do usuário com aplicativos, redes em uso, dispositivos em uso, variáveis de data e hora e muitos outros fatores avançados.

Com o crescimento do trabalho remoto, mais e mais organizações provavelmente adotarão redes de confiança zero e implantarão tecnologia para oferecer suporte a esse nível aumentado de segurança.

Estratégias e soluções para melhorar a segurança cibernética corporativa

Há uma percepção errônea comum de que a segurança nunca foi tão avançada e que novas tecnologias como blockchain são imunes a ameaças cibernéticas. No entanto, os criminosos cibernéticos estão se desenvolvendo tão rapidamente quanto os obstáculos tecnológicos que enfrentam.

Moral da história?

Ninguém e nenhuma empresa está imune a ameaças cibernéticas e isso fica cada vez mais aparente à medida que a economia mundial se ajusta a uma mudança cultural de trabalho em casa. No entanto, existem etapas que podem ser tomadas, estratégias que podem ser implantadas e tecnologias que podem ser aproveitadas para mitigar melhor essas ameaças. Aqui estão alguns deles.

Tecnologias de confiança zero

Esses softwares de segurança e gerenciamento de identidade podem permitir que as empresas lancem programas de rede de confiança zero. De acordo com a G2, algumas das principais tecnologias disponíveis para oferecer suporte à confiança zero são Okta, SecureAuth Identity Platform, BetterCloud e Centrify Zero Trust Privilege. Confira a lista completa aqui para saber mais.

Estratégias de consolidação de fornecedores

Os provedores de serviços em nuvem são necessários para o crescimento e desenvolvimento da empresa, mas também apresentam uma grande fraqueza em termos de segurança cibernética corporativa. Uma das melhores táticas para minimizar essa ameaça é que as empresas reduzam o número de fornecedores baseados em nuvem com os quais lidam. Concentrar-se em parceiros confiáveis e reduzir a dispersão de dados de negócios entre vários fornecedores pode eliminar uma grande parte do vazamento de dados e ameaças de ransomware.

Confira as 5 etapas para organizar sua pilha de tecnologia corporativa para saber mais.

Sistemas de logon único (SSO)

O logon único é um princípio semelhante ao da consolidação de fornecedores. O conceito de logon único é que os usuários podem acessar vários aplicativos diferentes por meio de um único portal de autenticação. Existem algumas maneiras de obter o logon único.

Em primeiro lugar, tecnologias baseadas em nuvem, como AuthAnvil e OneLogin, podem ajudar a habilitar o SSO para seus negócios. Isso funciona fazendo com que vários fornecedores chamem essencialmente um servidor separado (por exemplo, OneLogin) para determinar se o usuário especificado está conectado. Nesse caso, as chaves são trocadas e o acesso é concedido. Isso pode reduzir chamadas de suporte e problemas de duplicação de senha, mas é crucial que você trabalhe com um provedor confiável e aproveite a autenticação de dois fatores, biometria ou cartões inteligentes para proteger o processo de SSO.

Em segundo lugar, existem plataformas de comércio eletrônico que já construíram relacionamentos com centenas de fornecedores, e o single sign-on pode ser alcançado por meio do estabelecimento de uma conta na plataforma, obtendo acesso a centenas de outros aplicativos por meio de uma única experiência na plataforma. O é um dos muitos benefícios de plataformas de comércio em nuvem como Vendasta. Confira a Plataforma Empresarial da Vendasta para saber mais.