Enterprise Cyber Security in einer Post-Covid-Welt

Veröffentlicht: 2020-07-01Verstehen Sie mich nicht falsch – Covid-19 ist noch nicht vorbei. Für viele Unternehmen ist es jedoch an der Zeit, den Betrieb in einem Post-Covid-Kontext wieder aufzunehmen. Während sich dieser Übergang vollzieht, wird eine der dringendsten Sorgen für große Unternehmen die anhaltenden Auswirkungen der Cybersicherheit auf Unternehmen sein, da die Fernarbeit zunehmend normalisiert wird.

Viele Unternehmen gehörten zu den am besten für dieses Kaliber des digitalen Wandels gerüsteten Unternehmen, da sie über angemessene Ressourcen und vielleicht sogar Vorbereitungen verfügten. Angesichts dramatischer Risiken und Kosten im Zusammenhang mit Sicherheitsverletzungen und einer neuen Welle von Sicherheitsbedrohungen im Zusammenhang mit Covid-19 müssen Unternehmensorganisationen jedoch schnell handeln, um die Sicherheit ihrer Mitarbeiter und ihrer Geschäftsdaten zu gewährleisten und gleichzeitig die Liquidität zu wahren und sich an alle Zeiten anzupassen -Änderung von Richtlinien und Vorschriften.

Inhaltsverzeichnis

Die Kosten der Cybersicherheit

Die Kosten von Cybersicherheitsverlusten in Unternehmen

Die Kosten für Cyber-Sicherheitssysteme von Unternehmen

Die am weitesten verbreiteten Cybersicherheitsbedrohungen für Unternehmen

Remote-Arbeit und Cybersicherheit für Unternehmen

Wie Covid die Cybersicherheit verändert hat

Neue Welle von Cyberangriffen und Betrug

Zero-Trust-Netzwerkanforderungen

Strategien und Lösungen zur Verbesserung der Cybersicherheit von Unternehmen

Zero-Trust-Technologien

Strategien zur Anbieterkonsolidierung

Single-Sign-On (SSO)-Systeme

Die Kosten der Cybersicherheit

Es gibt zwei Möglichkeiten, die Kosten der Cybersicherheit zu betrachten. Es gibt die direkten Kosten für Cyber-Sicherheitssysteme von Unternehmen und dann die Kosten für Verluste, die sich aus Cyber-Sicherheitsverletzungen ergeben. So schlüsseln sich diese Kosten für Unternehmen auf.

Die Kosten von Cybersicherheitsverlusten in Unternehmen

Laut TechRepublic beliefen sich die durchschnittlichen Kosten einer Datenschutzverletzung in Unternehmen im Jahr 2018 auf 1,41 Millionen US-Dollar , ein deutlicher Anstieg gegenüber dem Durchschnitt von 1,23 Millionen US-Dollar im Vorjahr. Um dies ins rechte Licht zu rücken: Im Jahr 2019 gab es fast 10.000 Datenschutzverletzungen, die die Daten von über vier Milliarden Benutzern betrafen. Allerdings ergab dieselbe Studie auch, dass Unternehmen mit robustem Cyberschutz nur die Hälfte der Verluste erlitten haben. Diese Systeme haben jedoch ihre eigenen Kosten.

Die Kosten für Cyber-Sicherheitssysteme von Unternehmen

Unternehmen sind zunehmend bereit, in IT- und Cybersicherheit zu investieren, da das Risiko digitaler Bedrohungen weiter zunimmt. Tatsächlich beliefen sich die durchschnittlichen Ausgaben für IT-Sicherheitssysteme im Jahr 2019 auf 18,9 Millionen US-Dollar, ein massiver Anstieg gegenüber dem nordamerikanischen Durchschnitt von 8,9 Millionen US-Dollar im Jahr 2018. Der Grund, warum große Unternehmen bereit sind, dieses Kaliber an IT-Investitionen zu investieren, liegt darin, dass Sicherheitsverletzungen mehr kosten als direkte Dollars und Cents – sie können auch den Ruf eines Unternehmens irreparabel schädigen.

Die am weitesten verbreiteten Cybersicherheitsbedrohungen für Unternehmen

Noch nie gab es mehr Cyber-Bedrohungen als heute. Die meisten Bedrohungen, die Entscheidungsträger in Unternehmen nachts wach halten, konzentrieren sich auf neue und sich entwickelnde Cloud-Infrastrukturen. Nachfolgend sind einige der am weitesten verbreiteten Cyber-Bedrohungen im Jahr 2020 aufgeführt:

- Datenlecks. Die meisten Unternehmen verfügen über große Datenspeicher, und mit diesen Speichern gehen große Risiken einher. Cyberkriminelle zielen oft auf diese Daten ab, um sensible Informationen (wie Finanzinformationen, persönliche Gesundheitsinformationen usw.) zu kopieren, zu übertragen oder einfach nur anzuzeigen.

- Ransomware. Diese Art von Angriff ist eine Variante des Datenlecks, bei der Unternehmensdaten gestohlen und verschlüsselt und an das betroffene Unternehmen zurückgekauft werden. Diese Art von Angriff wird immer beliebter, da Cyberkriminelle immer geschickter darin werden, über Cloud-Dienste gespeicherte Daten zu infiltrieren.

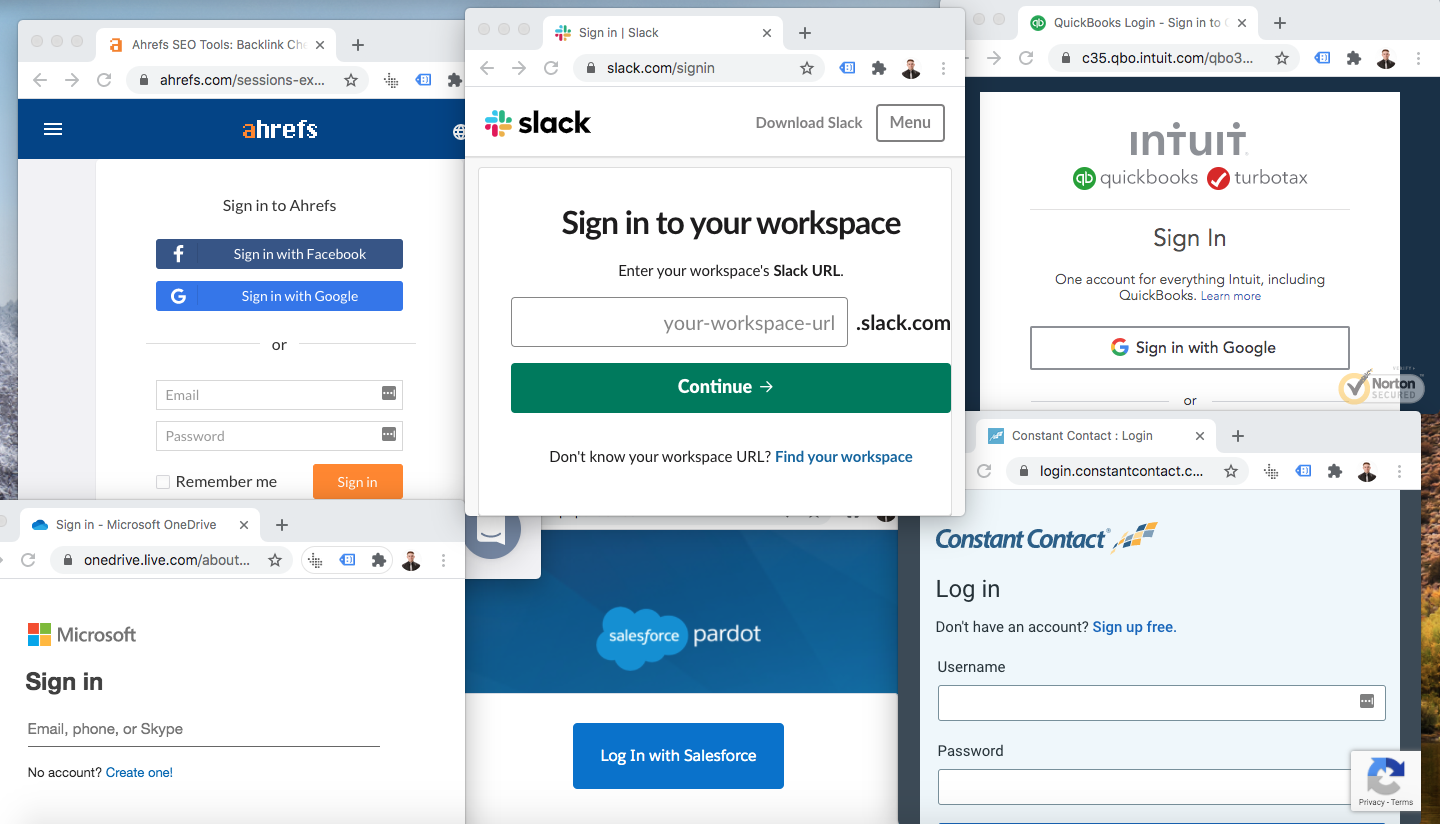

- Unsichere APIs. Im Gegensatz zu privatem Hosting teilen Cloud-Dienstanbieter ihre Schnittstellen mit einer Vielzahl von Benutzern in zahlreichen Organisationen. Dadurch bleibt die Sicherheit fast ausschließlich in den Händen des Cloud-Service-Anbieters, was Möglichkeiten für Cyberangriffe von der Authentifizierung bis zum Verschlüsselungsprozess schafft. Eine der besten Möglichkeiten, dieses Problem zu bekämpfen, ist der Einsatz von SSO-Systemen und -Technologien.

- Ein-Faktor-Authentifizierung. Wenn Sie im Jahr 2020 ein Unternehmen sind, müssen Sie die Multi-Faktor-Authentifizierung für alle Ihre Anmeldungen verwenden, sonst lassen Sie die Tür für Cyberkriminelle im Wesentlichen unverschlossen. Softwareoptionen wie LastPass und Google Authenticator sind hilfreich, aber der beste Multi-Faktor-Schutz besteht in Form von Hardwareoptionen wie YubiKey von Yubico, bei denen der Benutzer einen physischen „Schlüssel“ verwenden muss, um seine Identität durchzusetzen.

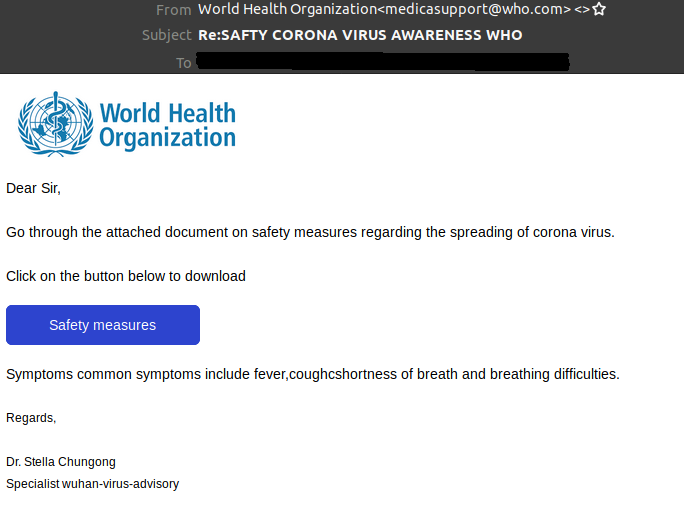

- Phishing-Betrug. Diese Taktik der alten Schule kommt mit Macht zurück, da Covid-19 Betrügern eine Gelegenheit geschaffen hat, die Unsicherheit der Öffentlichkeit auszunutzen. Betrüger, die sich als wichtige Regierungs- und Aufsichtsbehörden wie die CDC und die WHO ausgeben, waren erfolgreich darin, bösartige Links zu verwenden, um private und geschäftliche Geräte mit Malware zu beschädigen

Quelle: HornetSecurity

- Internet der Dinge. Dies ist eine sich entwickelnde Bedrohung. Da immer mehr internetfähige Geräte am Arbeitsplatz und zu Hause auftauchen, schaffen Benutzer mit jeder Verbindung neue Risiken. Obwohl es nur wenige Fälle von Cyberangriffen gibt, die auf internetfähige Geräte zurückzuführen sind, wird dies wahrscheinlich zu einer wachsenden Bedrohung.

Diese Bedenken sind in Unternehmen zunehmend verbreitet, da größere Unternehmen mit größerer Wahrscheinlichkeit zum Ziel böswilliger Angriffe werden. Tatsache ist, dass Ransomware, die gegen KPMG eingesetzt wird, viel effektiver sein wird, als wenn sie gegen den Sandwichladen auf der Straße eingesetzt wird. Unternehmen der Enterprise-Klasse beherbergen auch viel mehr Mitarbeiter, was eine größere Bandbreite an Möglichkeiten für böswillige Angriffe schafft.

Jetzt, da die Geschäftswelt zurück zur Arbeit geht (oder besser gesagt in das Gästezimmer am Ende des Flurs), wird es schwieriger als je zuvor, Sicherheit zu vermitteln.

Remote-Arbeit und Cybersicherheit für Unternehmen

Wie die unterschiedlichen Cyber-Risiken gibt es auch unterschiedliche Möglichkeiten der Fernarbeit. Die beiden Hauptvarianten sind:

- Fernarbeit mit Firmenequipment. Ziemlich selbsterklärend, aber dies würde Mitarbeiter beschreiben, die Laptops, Telefone und andere Geräte des Unternehmens verwenden, um ihre Aufgaben im Homeoffice zu erledigen. In diesem Szenario können Unternehmen alle Geräte regulieren, die ihre Mitarbeiter verwenden, sind jedoch gezwungen, sich auf persönliche Netzwerke zu verlassen, um diese Geräte zu unterstützen.

- Fernarbeit mit persönlicher Ausrüstung. Dies bezieht sich auf das Modell, in dem Mitarbeiter private Telefone, Laptops und andere Geräte verwenden, um ihre Arbeitsaufgaben zu erfüllen. Bei diesem Modell sind Unternehmen gezwungen, sich auf persönliche Hardware, Malware-Schutz sowie Netzwerke zum Schutz ihrer Informationen zu verlassen.

Eine dieser Optionen ist offensichtlich viel sicherer als die andere, aber es ist nicht immer eine so einfache Gleichung. Bei der Arbeit von zu Hause aus können viele kleine Faktoren ins Spiel kommen, die außerhalb der Kontrolle des Unternehmens liegen.

Stellen Sie sich beispielsweise vor, dass ein Mitarbeiter möglicherweise einen alten Drucker verwendet und es für ihn einfacher ist, Dokumente per E-Mail an seine persönliche Adresse zu senden, damit sie von dem Heimcomputer aus gedruckt werden können, der bereits an den Drucker angeschlossen ist. Oder wenn der Firmencomputer zu langsam ist und die Arbeitsleistung behindert, wählen die Mitarbeiter möglicherweise eine persönliche Alternative, um ihre Arbeit effektiver zu gestalten.

Fälle wie diese verdeutlichen die Lücken, die unregulierten Arbeitsumgebungen innewohnen. Wenn sich alle am selben physischen Standort befinden, dasselbe Netzwerk und unternehmenseigene Hardware verwenden, ist die Sicherheit viel einfacher zu überwachen.

Wie Covid die Cybersicherheit verändert hat

Wir kennen alle U -Wörter – unsicher, beispiellos , beispiellos – Wörter, die sich auf die Auswirkungen beziehen, die Covid -19 auf die moderne Welt hatte. Unternehmen auf der ganzen Welt waren gezwungen, E-Commerce-fähig zu werden. Sie waren gezwungen, sich an entfernte Arbeitsumgebungen anzupassen. Und sie wurden Jahre vor der Erwartung in eine digitale Transformation gezwungen.

Aber Covid-19 hat auch eine neue Ära der Auswirkungen auf die Cybersicherheit von Unternehmen eingeleitet.

Neue Welle von Cyberangriffen und Betrug

Covid-19-Betrug hat seit Anfang des Jahres mehr als 18.000 Amerikaner über 13,4 Millionen US-Dollar gekostet, und Kanadier haben sie weitere 1,2 Millionen US -Dollar gekostet .

Dieser Betrug hat verschiedene Formen angenommen. Einige der prominentesten waren Regierungsidentifikationen, die damit verbunden waren, Benutzern zu helfen, ihre Stimulus-Checks oder SERB-Unterstützung früher / schneller zu erhalten. Andere Betrügereien basierten auf der Erstattungshilfe bei Reisestornierungen, geschäftlichen E-Mail-Imitationen sowie einer Reihe gefälschter Websites, auf denen dringend benötigte Reinigungsmittel und Masken verkauft wurden.

Obwohl die meisten dieser Angriffe eher auf Einzelpersonen als auf Unternehmen abzielten; Die Geschäfte dieser Opfer waren immer noch gefährdet.

Einige der geschäftlichen Auswirkungen sind:

- Geschäftliche E-Mail-Imitationen. Unsere Organisation hat dies aus erster Hand miterlebt. Cyberkriminelle replizieren oft gerne geschäftliche E-Mail-Adressen (im Allgemeinen C-Suite) und verwenden sie, um zu versuchen, wertvolle persönliche oder geschäftliche Informationen von Mitarbeitern zu erbitten.

- Geschäftsverluste durch persönliche Verstöße. Wenn Phishing-Angriffe auf Unternehmensgeräte zuschlagen, kann Malware nicht nur in persönliche Daten, sondern auch in wertvolle Geschäftsinformationen eindringen, auf die über dieses Gerät oder die darauf befindlichen Cloud-Dienste zugegriffen werden kann.

Es ist wichtig, dass Einzelpersonen und Unternehmen gleichermaßen Maßnahmen ergreifen, um sich vor diesen neuen Bedrohungen zu schützen. Der erste Schritt ist immer Bewusstsein, aber vorbeugende Maßnahmen und Technologien können Sie und Ihr Unternehmen weiter vor dem Schaden schützen, der durch Betrüger verursacht werden kann.

Zero-Trust-Netzwerkanforderungen

Einfach ausgedrückt ist Zero Trust ein neues (ish) Prinzip, das impliziert, dass keiner Handlung vertraut wird. Es schreibt im Wesentlichen eine viel genauere Überwachung des Benutzerverhaltens vor, mit dem Ziel, verdächtiges Verhalten zu erkennen, bevor größere Cyber-Verstöße auftreten können. Wenn es richtig eingesetzt wird, kann es gleichzeitig die Sicherheit und das Benutzererlebnis verbessern.

So sehen Zero-Trust-Netzwerke für Unternehmen aus:

- Standardauthentifizierungs- oder Multi-Faktor-Authentifizierungsprozesse bleiben gleich.

- Künstliche Intelligenz wird eingesetzt, um Verhaltensprofile für jeden Benutzer in Ihrem Unternehmensnetzwerk zu erstellen.

- Künstliche Intelligenz unterstützt Ihr IT-Team bei der Identifizierung von abnormalem und riskantem Verhalten, sodass sofort Abhilfemaßnahmen ergriffen werden können.

- Die Überwachung umfasst: Benutzerinteraktionen mit Anwendungen, verwendete Netzwerke, verwendete Geräte, Datums- und Zeitvariablen und viele weitere erweiterte Faktoren.

Mit der Zunahme der Remote-Arbeit werden wahrscheinlich immer mehr Unternehmen Zero-Trust-Netzwerke einführen und Technologien einsetzen, um dieses erhöhte Sicherheitsniveau zu unterstützen.

Strategien und Lösungen zur Verbesserung der Cybersicherheit von Unternehmen

Es herrscht ein weit verbreiteter Irrglaube, dass die Sicherheit noch nie so fortschrittlich war und dass neue Technologien wie Blockchain immun gegen Cyber-Bedrohungen sind. Cyberkriminelle entwickeln sich jedoch so schnell wie die technologischen Hindernisse, denen sie gegenüberstehen.

Moral der Geschichte?

Niemand und kein Unternehmen ist immun gegen Cyber-Bedrohungen, und dies wird immer deutlicher, wenn sich die Weltwirtschaft an einen kulturellen Wandel der Heimarbeit anpasst. Es gibt jedoch Schritte, die unternommen werden können, Strategien, die eingesetzt werden können, und Technologien, die genutzt werden können, um diese Bedrohungen am besten abzuwehren. Hier sind einige davon.

Zero-Trust-Technologien

Diese Sicherheits- und Identitätsverwaltungssoftware kann Unternehmen besser in die Lage versetzen, Zero-Trust-Networking-Programme zu starten. Laut G2 sind Okta, SecureAuth Identity Platform, BetterCloud und Centrify Zero Trust Privilege einige der wichtigsten verfügbaren Technologien zur Unterstützung von Zero Trust. Sehen Sie sich hier die vollständige Liste an, um mehr zu erfahren.

Strategien zur Anbieterkonsolidierung

Cloud-Service-Anbieter sind für das Wachstum und die Entwicklung von Unternehmen notwendig, stellen aber auch eine große Schwachstelle in Bezug auf die Cybersicherheit von Unternehmen dar. Eine der besten Taktiken zur Minimierung dieser Bedrohung besteht darin, dass Unternehmen die Anzahl der Cloud-basierten Anbieter reduzieren, mit denen sie zu tun haben. Durch die Konzentration auf vertrauenswürdige Partner und die Reduzierung der Streuung von Geschäftsdaten über verschiedene Anbieter kann ein Großteil der Datenlecks und Ransomware-Bedrohungen beseitigt werden.

Sehen Sie sich die 5 Schritte zum Aufräumen Ihres Unternehmens-Tech-Stacks an, um mehr zu erfahren.

Single-Sign-On (SSO)-Systeme

Single Sign-On ist ein ähnliches Prinzip wie die Anbieterkonsolidierung. Das Konzept von Single Sign-On besteht darin, dass Benutzer über ein einziges Authentifizierungsportal auf eine Reihe verschiedener Anwendungen zugreifen können. Es gibt verschiedene Möglichkeiten, Single Sign-On zu erreichen.

Erstens können Cloud-basierte Technologien wie AuthAnvil und OneLogin dazu beitragen, SSO für Ihr Unternehmen zu ermöglichen. Dies funktioniert, indem verschiedene Anbieter im Wesentlichen einen separaten Server (z. B. OneLogin) aufrufen, um festzustellen, ob der angegebene Benutzer angemeldet ist. Wenn dies der Fall ist, werden Schlüssel ausgetauscht und der Zugriff gewährt. Dies kann Supportanrufe und Probleme mit der Kennwortduplizierung reduzieren, aber es ist entscheidend, dass Sie mit einem vertrauenswürdigen Anbieter zusammenarbeiten und Zwei-Faktor-Authentifizierung, Biometrie oder Smartcards nutzen, um den SSO-Prozess zu sichern.

Zweitens gibt es E-Commerce-Plattformen, die bereits Beziehungen zu Hunderten von Anbietern aufgebaut haben, und Single Sign-On kann durch die Einrichtung eines Kontos bei der Plattform erreicht werden, wodurch der Zugriff auf Hunderte anderer Apps über eine einzige plattforminterne Erfahrung erlangt wird. Dies ist einer der vielen Vorteile von Cloud-Commerce-Plattformen wie Vendasta. Sehen Sie sich die Unternehmensplattform von Vendasta an, um mehr zu erfahren.