Sicurezza informatica aziendale in un mondo post-Covid

Pubblicato: 2020-07-01Non confondere il mio significato: il Covid-19 non è finito. Tuttavia, per molte aziende, è tempo di riprendere le operazioni in un contesto post-Covid. Con l'evolversi di questa transizione, una delle preoccupazioni più pressanti per le grandi aziende saranno le continue implicazioni della sicurezza informatica aziendale, man mano che il lavoro a distanza diventa sempre più normalizzato.

Molte aziende erano tra le meglio attrezzate per questo calibro di cambiamento digitale, disponendo di risorse adeguate e forse anche di preparativi in atto. Tuttavia, con i rischi e i costi drammatici associati alle violazioni della sicurezza e una nuova ondata di minacce alla sicurezza legate al covid, le organizzazioni aziendali dovranno agire rapidamente per garantire la sicurezza sia dei propri dipendenti che dei dati aziendali, mantenendo allo stesso tempo la liquidità e adeguandosi a -cambiare politiche e regolamenti.

Sommario

Il costo della sicurezza informatica

Il costo delle perdite di sicurezza informatica aziendale

Il costo dei sistemi di sicurezza informatica aziendali

Le minacce alla sicurezza informatica aziendale più pervasive

Lavoro a distanza e sicurezza informatica aziendale

Come il Covid ha cambiato la sicurezza informatica

Nuova ondata di attacchi informatici e truffe

Requisiti di rete Zero Trust

Strategie e soluzioni per migliorare la sicurezza informatica aziendale

Tecnologie Zero Trust

Strategie di consolidamento dei fornitori

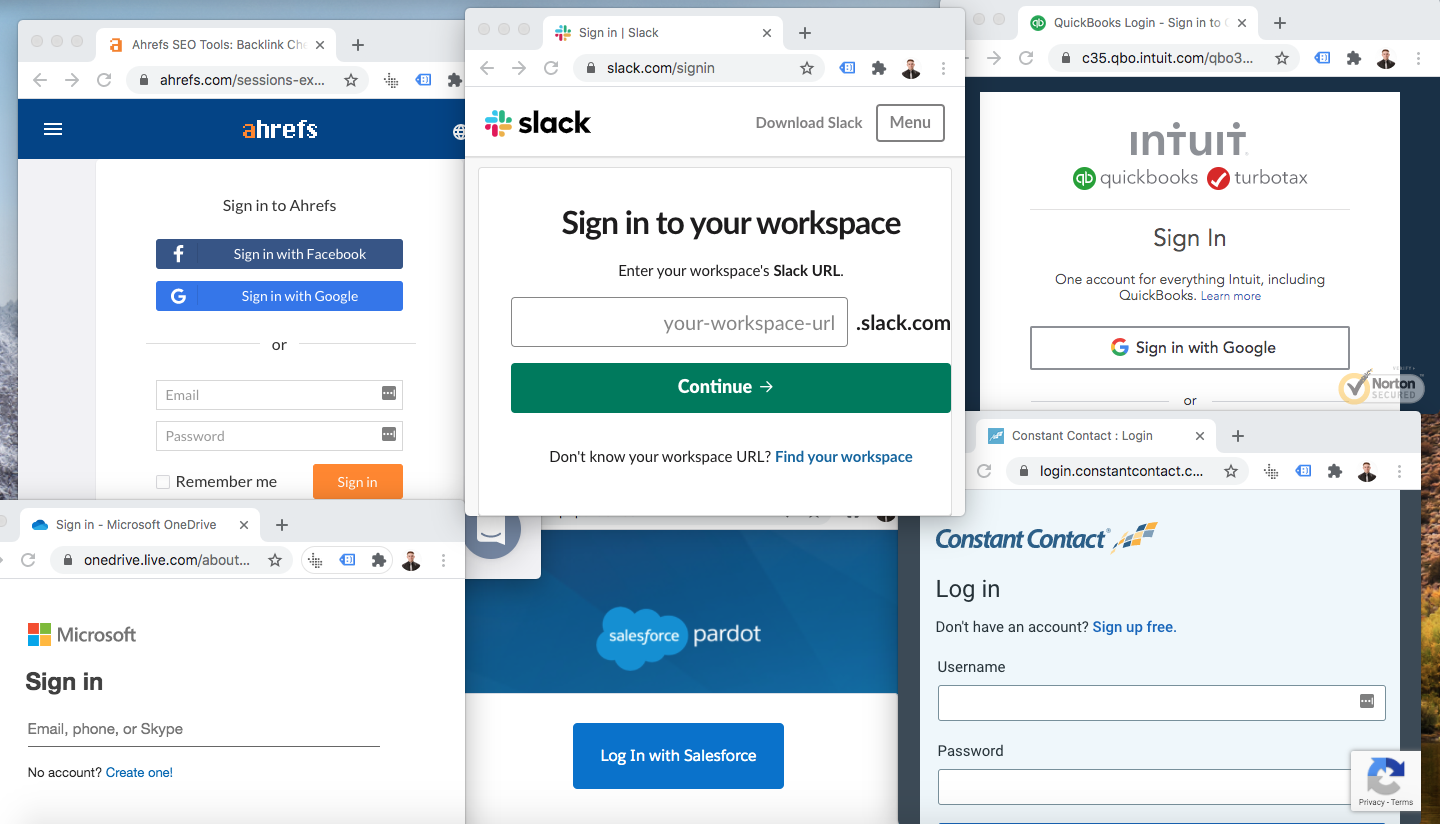

Sistemi Single Sign-On (SSO).

Il costo della sicurezza informatica

Ci sono due modi per considerare il costo della sicurezza informatica. C'è il costo diretto dei sistemi di sicurezza informatica aziendali e poi c'è il costo delle perdite derivanti da violazioni della sicurezza informatica. Ecco come si suddividono quei costi per le imprese.

Il costo delle perdite di sicurezza informatica aziendale

Secondo TechRepublic, il costo medio di una violazione dei dati aziendali nel 2018 è stato di 1,41 milioni di dollari , una crescita sostanziale rispetto alla media di 1,23 milioni di dollari dell'anno precedente. Per mettere questo in prospettiva, ci sono state quasi 10.000 violazioni dei dati nel 2019, che hanno colpito i dati di oltre quattro miliardi di utenti. Detto questo, lo stesso studio ha anche rivelato che le aziende con una solida protezione informatica hanno subito solo la metà delle perdite di quelle senza. Ma questi sistemi hanno i loro costi.

Il costo dei sistemi di sicurezza informatica aziendali

Le organizzazioni aziendali sono sempre più disposte a investire in IT e sicurezza informatica poiché il rischio delle minacce digitali continua a crescere. In effetti, la spesa media per i sistemi di sicurezza IT è stata di $ 18,9 milioni nel 2019, un enorme aumento rispetto alla media nordamericana di $ 8,9 milioni nel 2018. Il motivo per cui le grandi aziende sono disposte a dedicare questo calibro di investimenti IT è perché le violazioni della sicurezza costano di più rispetto a dollari e centesimi diretti, possono anche causare danni irreparabili alla reputazione dell'azienda.

Le minacce alla sicurezza informatica aziendale più pervasive

Non ci sono mai state più minacce informatiche di quante ce ne siano oggi. La maggior parte delle minacce che tengono svegli di notte i responsabili delle decisioni aziendali sono incentrate su infrastrutture cloud nuove e in evoluzione. Di seguito sono elencate alcune delle minacce informatiche più pervasive nel 2020:

- Perdita di dati. La maggior parte delle aziende ospita archivi di dati di grandi dimensioni e con questi archivi comporta un elevato grado di rischio. I criminali informatici spesso prendono di mira questi dati con l'intento di copiare, trasferire o semplicemente visualizzare informazioni sensibili (come informazioni finanziarie, informazioni sulla salute personale, ecc.).

- ransomware. Questo tipo di attacco è una variante della fuga di dati che comporta il furto e la crittografia dei dati aziendali e il loro riscatto all'azienda interessata. Questo tipo di attacco sta diventando sempre più popolare man mano che i criminali informatici diventano più abili nell'infiltrare i dati archiviati tramite i servizi cloud.

- API non sicure. A differenza dell'hosting privato, i provider di servizi cloud condividono le loro interfacce con una varietà di utenti in numerose organizzazioni. Ciò lascia la sicurezza quasi esclusivamente nelle mani del provider di servizi cloud, creando opportunità di attacco informatico dall'autenticazione al processo di crittografia. Uno dei modi migliori per combattere questo problema è attraverso l'uso di sistemi e tecnologie SSO.

- Autenticazione a fattore singolo. Se sei un'impresa nel 2020, devi utilizzare l'autenticazione a più fattori su tutti i tuoi accessi, altrimenti stai essenzialmente lasciando la porta aperta ai criminali informatici. Opzioni software come LastPass e Google Authenticator sono utili, ma la migliore protezione multifattoriale si presenta sotto forma di opzioni hardware come YubiKey di Yubico, che richiede all'utente di utilizzare una "chiave" fisica per rafforzare la propria identità.

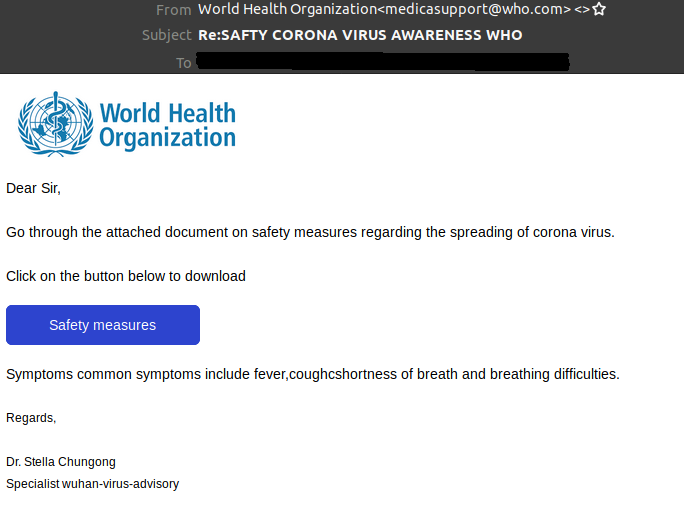

- Truffe di phishing. Questa tattica della vecchia scuola sta tornando con forza poiché il Covid-19 ha creato un'opportunità per i truffatori di depredare l'incertezza pubblica. I truffatori che impersonano i principali organismi governativi e di regolamentazione come il CDC e l'OMS sono riusciti a utilizzare collegamenti dannosi per violare i dispositivi personali e aziendali con malware

Fonte: HornetSecurity

- Internet delle cose. Questa è una minaccia in evoluzione. Man mano che sul posto di lavoro e in casa compaiono più dispositivi abilitati a Internet, gli utenti creano effettivamente nuovi rischi con ogni connessione. Sebbene ci siano stati pochi casi di attacchi informatici attribuibili a dispositivi abilitati a Internet, questo probabilmente diventerà una minaccia crescente.

Queste preoccupazioni sono sempre più diffuse nelle organizzazioni aziendali perché è molto più probabile che le aziende più grandi diventino bersaglio di attacchi dannosi. Il fatto è che il ransomware usato contro KPMG sarà molto più efficace che se usato contro la paninoteca in fondo alla strada. Le aziende di livello aziendale ospitano anche molti più dipendenti, il che crea una maggiore ampiezza di opportunità per attacchi dannosi.

Ora, mentre il mondo degli affari torna al lavoro (o, meglio, alla camera degli ospiti in fondo al corridoio), la mediazione della sicurezza diventerà più difficile che mai.

Lavoro a distanza e sicurezza informatica aziendale

Come i diversi rischi informatici, esistono anche diversi mezzi per condurre il lavoro a distanza. Le due varianti principali sono:

- Lavoro a distanza con apparecchiature aziendali. Abbastanza autoesplicativo, ma descriverebbe i dipendenti che utilizzano laptop, telefoni e altre apparecchiature aziendali per svolgere le proprie mansioni di lavoro a distanza. In questo scenario, le aziende possono regolare tutti i dispositivi utilizzati dai dipendenti, ma sono costrette a fare affidamento su reti personali per supportare tali dispositivi.

- Lavoro a distanza con attrezzatura personale. Questo si riferisce al modello in cui i dipendenti utilizzano telefoni personali, laptop e altri dispositivi per svolgere le proprie mansioni lavorative. In questo modello, le aziende sono costrette a dipendere da hardware personale, protezioni malware e reti per proteggere le proprie informazioni.

Una di queste opzioni è ovviamente molto più sicura dell'altra, ma non è sempre un'equazione così semplice. Con il lavoro da casa, possono entrare in gioco molti piccoli fattori che sono al di fuori del controllo aziendale.

Ad esempio, si consideri che un dipendente potrebbe utilizzare una vecchia stampante ed è più facile per lui inviare via e-mail i documenti al proprio indirizzo personale da stampare dal computer di casa che è già collegato alla stampante. Oppure, se il computer aziendale è troppo lento e ostacola le prestazioni lavorative, i dipendenti potrebbero scegliere un'alternativa personale in modo da essere più efficaci nel loro lavoro.

Casi come questi evidenziano le lacune inerenti agli ambienti di lavoro non regolamentati. Quando tutti si trovano nella stessa posizione fisica, utilizzano la stessa rete e l'hardware di proprietà dell'azienda, la sicurezza è molto più facile da monitorare.

Come il Covid ha cambiato la sicurezza informatica

Conosciamo tutte le u-parole— Uncertain , Unprecedented , Unparalleled —parole che si riferiscono all'impatto che il Covid-19 ha avuto sul mondo moderno. Le aziende in tutto il mondo sono state costrette a diventare abilitate all'e-commerce. Sono stati costretti ad adattarsi agli ambienti di lavoro a distanza. E sono stati costretti a una trasformazione digitale anni prima dell'anticipo.

Ma il Covid-19 ha anche dato vita a una nuova era di implicazioni per la sicurezza informatica aziendale.

Nuova ondata di attacchi informatici e truffe

Le truffe del Covid-19 sono costate a più di 18.000 americani oltre 13,4 milioni di dollari dall'inizio dell'anno e ai canadesi sono costati altri 1,2 milioni di dollari .

Questa frode ha assunto diverse forme. Alcune delle più importanti sono state le imitazioni del governo legate all'aiutare gli utenti a ottenere i loro controlli di stimolo o l'assistenza SERB prima/più velocemente. Altre truffe si sono basate sull'aiuto per il rimborso di cancellazioni di viaggi, imitazioni di e-mail aziendali e una serie di siti falsi che vendono prodotti per la pulizia e maschere tanto necessari.

Sebbene la maggior parte di questi attacchi abbia preso di mira individui, piuttosto che aziende; le attività di queste vittime erano ancora messe a rischio.

Alcune delle implicazioni aziendali includono:

- Impersonazioni di posta elettronica aziendale. La nostra organizzazione ne è stata testimone in prima persona. I criminali informatici spesso amano replicare gli indirizzi e-mail aziendali (generalmente C-suite) e utilizzarli nel tentativo di sollecitare preziose informazioni personali o aziendali dai dipendenti.

- Perdite commerciali dovute a violazioni personali. Quando gli attacchi di phishing colpiscono i dispositivi aziendali, il malware può invadere non solo le informazioni personali, ma anche preziose informazioni aziendali accessibili tramite quel dispositivo o i servizi cloud su di esso.

È importante che gli individui e le aziende stiano adottando misure per proteggersi da queste nuove minacce. Il primo passo è sempre la consapevolezza, ma le misure preventive e la tecnologia possono proteggere ulteriormente te e la tua attività dai danni che possono essere inflitti per mano dei truffatori.

Requisiti di rete Zero Trust

In poche parole, zero trust è un nuovo (ish) principio che implica che nessuna azione è attendibile. In sostanza, impone un monitoraggio molto più attento del comportamento degli utenti con l'obiettivo di rilevare comportamenti sospetti prima che possano verificarsi gravi violazioni informatiche. Se distribuito correttamente, può migliorare contemporaneamente la sicurezza e l'esperienza dell'utente.

Ecco come cercano le reti zero trust per le aziende:

- I processi di autenticazione standard o di autenticazione a più fattori rimangono gli stessi.

- L'intelligenza artificiale viene implementata per creare profili comportamentali per ogni utente della tua rete aziendale.

- L'intelligenza artificiale aiuta il tuo team IT a identificare comportamenti anomali e rischiosi in modo che l'azione correttiva possa essere intrapresa immediatamente.

- Il monitoraggio include: interazioni dell'utente con le applicazioni, reti utilizzate, dispositivi utilizzati, variabili di data e ora e molti altri fattori avanzati.

Con la crescita del lavoro a distanza, è probabile che sempre più organizzazioni adotteranno reti zero trust e implementeranno tecnologia per supportare questo maggiore livello di sicurezza.

Strategie e soluzioni per migliorare la sicurezza informatica aziendale

C'è un'errata percezione comune che la sicurezza non sia mai stata così avanzata e che le nuove tecnologie come la blockchain siano immuni alle minacce informatiche. Tuttavia, i criminali informatici si stanno sviluppando con la stessa rapidità degli ostacoli tecnologici che devono affrontare.

Morale della storia?

Nessuno e nessuna azienda è immune dalle minacce informatiche e questo è sempre più evidente man mano che l'economia mondiale si adegua a un cambiamento culturale del lavoro da casa. Tuttavia, ci sono misure che possono essere adottate, strategie che possono essere implementate e tecnologie che possono essere sfruttate per mitigare al meglio queste minacce. Eccone alcuni.

Tecnologie Zero Trust

Questi software di sicurezza e gestione dell'identità possono consentire alle aziende di lanciare programmi di rete zero trust. Secondo G2, alcune delle migliori tecnologie disponibili per supportare lo zero trust sono Okta, SecureAuth Identity Platform, BetterCloud e Centrify Zero Trust Privilege. Consulta l'elenco completo qui per saperne di più.

Strategie di consolidamento dei fornitori

I fornitori di servizi cloud sono necessari per la crescita e lo sviluppo dell'impresa, ma presentano anche un grave punto debole in termini di sicurezza informatica aziendale. Una delle migliori tattiche per ridurre al minimo questa minaccia è che le aziende riducano il numero di fornitori basati su cloud con cui hanno a che fare. Concentrarsi su partner fidati e ridurre la dispersione dei dati aziendali tra vari fornitori può eliminare gran parte della fuga di dati e delle minacce ransomware.

Dai un'occhiata ai 5 passaggi per riordinare il tuo stack tecnologico aziendale per saperne di più.

Sistemi Single Sign-On (SSO).

Il single sign-on è un principio simile a quello del consolidamento dei fornitori. Il concetto di single sign-on è che gli utenti possono accedere a diverse applicazioni attraverso un unico portale di autenticazione. Esistono alcuni modi per ottenere il Single Sign-On.

In primo luogo, le tecnologie basate su cloud come AuthAnvil e OneLogin possono aiutare a abilitare l'SSO per la tua azienda. Ciò funziona facendo in modo che vari fornitori chiamino essenzialmente un server separato (ad es. OneLogin) per determinare se l'utente specificato ha effettuato l'accesso. In tal caso, le chiavi vengono scambiate e l'accesso viene concesso. Ciò può ridurre le chiamate all'assistenza e i problemi di duplicazione delle password, ma è fondamentale collaborare con un provider affidabile e sfruttare l'autenticazione a due fattori, la biometria o le smart card per proteggere il processo SSO.

In secondo luogo, ci sono piattaforme di e-commerce che hanno già costruito relazioni con centinaia di fornitori e il single sign-on può essere ottenuto stabilendo un account con la piattaforma, ottenendo l'accesso a centinaia di altre app attraverso un'unica esperienza in piattaforma. Questo è uno dei tanti vantaggi delle piattaforme di cloud commerce come Vendasta. Dai un'occhiata alla piattaforma Enterprise di Vendasta per saperne di più.