22 wskazówki, jak zapobiec zhakowaniu Twojego bloga Wordpress

Opublikowany: 2011-02-22Jak uniknąć zhakowania witryny WordPress?

Niezależnie od tego, czy używasz środków bezpieczeństwa w swojej witrynie lub blogu teraz, czy nie, faktem jest…

Rozsądni blogerzy poważnie traktują bezpieczeństwo witryny i robią wszystko, co w ich mocy, aby zapobiec zhakowaniu ich bloga WordPress.

Bezpieczeństwo w sieci to bardzo realny problem.

Wiele osób zapomina o aktualizacji wtyczek i nie korzysta z najnowszej wersji WordPressa. Niewykonanie tego może oznaczać katastrofę, jeśli nie podjęto kroków, aby zapobiec włamaniu się na bloga.

Utrata zawartości bloga lub witryny internetowej może zniszczyć firmę, reputację lub po prostu obecność w Internecie, na którą próbujesz zwiększyć skalę; wyobraź sobie, że masz bloga, który zawiera setki postów, komentarzy, a nawet linków afiliacyjnych tylko po to, by odkryć, że został zniszczony już następnego dnia! Nie miłe uczucie. Istnieją jednak sposoby na to, aby bezpieczeństwo Twojej witryny było silniejsze niż lepsze.

Możesz dodawać wtyczki, aktualizować strukturę swojego bloga. Zasadniczo istnieje wiele sposobów na zabezpieczenie swojego bloga lub witryny. Aby Ci pomóc, napisałem ten krótki, ale pouczający artykuł. Mam nadzieję, że to pomoże niektórym z was.

Ten post stworzyłem oczywiście ja, ale także mój genialny przyjaciel blogujący, Julius, który prowadzi And Break! Zajrzyj na jego blog, aby poznać moje świetne wskazówki.

Jak zabezpieczyć witrynę WordPress przed zhakowaniem

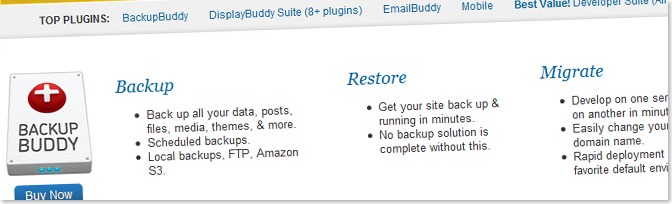

Utwórz kopię zapasową swojego bloga

Przed wprowadzeniem jakichkolwiek zmian w swoim blogu upewnij się, że wykonałeś kopię zapasową swojego bloga. Problem z większością darmowych wtyczek polega na tym, że nie tworzą one kopii zapasowej wszystkich danych. Na przykład, jeśli Twój blog WordPress zostanie usunięty i przywrócisz kopię zapasową z bezpłatnej wtyczki, nadal utracisz wiele danych, takich jak obrazy, ponieważ nie są one archiwizowane za pomocą tych wtyczek. Dlatego polecam korzystanie z programu Backup Buddy, który tworzy kopię zapasową całego bloga WordPress i umożliwia łatwe przywrócenie go w późniejszym czasie.

Jeśli masz wątpliwości, czy Twój blog może zostać zhakowany, zajrzyj do Backup Buddy.

Używaj silnych haseł

Silne hasła są niezbędne dla uprzywilejowanych użytkowników, takich jak administratorzy. Bez nich Twój blog będzie narażony na ataki typu brute force. Zasadniczo są to ataki, w których atakujący próbuje odgadnąć hasło, przechodząc przez wiele haseł – kombinacji użytkowników. Jeśli używasz bezpiecznych haseł, szanse na udane ataki typu brute force stają się bardzo niskie.

Oto kilka wskazówek, jakie bezpieczne hasła powinny zawierać:

- użyj co najmniej 1-2 cyfr użyj wielkich i małych liter

- użyj znaków specjalnych, takich jak !@#…

Nie należy również używać haseł, takich jak data urodzenia lub hobby. Tego rodzaju hasła są bardzo niebezpieczne, ponieważ hakerzy mogą łatwo znaleźć dane osobowe.

Kolejnym ważnym krokiem, który musisz wykonać, jest posiadanie wielu różnych haseł. Fajnie jest mieć tylko jedno hasło i mieć dostęp do wszystkiego za jego pośrednictwem, ale wyobraź sobie, co się stanie, jeśli ktoś zna to hasło. Może w zasadzie uzyskać dostęp do wszystkich twoich kont.

Z tego powodu używaj wielu różnych haseł.

Bądź na bieżąco z poprawkami i aktualizacjami

To kolejny ważny krok w zabezpieczeniu Twojego bloga. Poprawki i aktualizacje tworzone są w celu naprawienia luk w zabezpieczeniach i zwiększenia funkcjonalności oprogramowania. Nie ma powodu, aby ich nie instalować.

Zasadniczo powinieneś również być na bieżąco informowany o zmianach w WordPressie i ogólnie o lukach w zabezpieczeniach. Dlatego radzę śledzić te dwa kanały:

- Programowanie WordPress

- BlogSecurity.net

Pierwszym z nich jest kanał programistyczny WordPress, w którym publikowane są nowe wersje i najnowsze aktualizacje dla WordPressa. Drugi to kanał z BlogSecurity.net. Ci faceci często publikują luki istniejące we wtyczkach WordPress lub w samym WordPressie.

Użyj SSH zamiast FTP

Ogólnie rzecz biorąc, FTP nie jest tak bezpieczny, jak ludziom się wydaje. Twoje poświadczenia FTP zwykle nie są szyfrowane i łatwe do przechwycenia.

Bardzo bezpieczną alternatywą dla FTP jest SSH. SSH używa prostego algorytmu do szyfrowania wszystkich przesyłanych przez niego danych, w tym plików. Przeczytaj tę historię, a być może zmienisz zdanie na temat używania FTP do przesyłania!

Użyj obsługiwanych motywów WordPress

Większość ludzi uważa, że motywy WordPress same w sobie nie stanowią zagrożenia dla bezpieczeństwa, ale niektórzy tak. Motywy mogą stanowić zagrożenie dla bezpieczeństwa, ponieważ nie każdy programista WWW wie, jak napisać bezpieczny kod.

Z tego powodu dobrze jest trzymać się motywu, który jest obsługiwany i aktualizowany od czasu do czasu. Obsługiwane motywy WordPress są ogólnie dostępne za pewne pieniądze, ale lepiej być bezpiecznym niż żałować. Te płatne motywy nazywane są motywami premium. Takie motywy oferują serwisy takie jak Woo Themes czy Thesis.

Kolejną zaletą profesjonalnych szablonów jest to, że gdy wpadniesz w kłopoty, masz miejsce, do którego możesz się zwrócić.

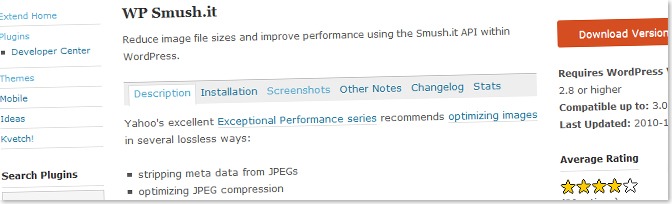

Skanuj wtyczki w poszukiwaniu wirusów po pobraniu

Dziś możesz tak łatwo pobierać wtyczki i instalować je w ciągu kilku sekund na swoim blogu. Ale musisz uważać na to, jakie rozszerzenia pobierasz. Wtyczki mogą zawierać złośliwy kod. Z tego powodu sensowne jest skanowanie w poszukiwaniu złośliwego oprogramowania zaraz po ich pobraniu.

Szczególnie musisz to zrobić z wtyczkami pobranymi w innych miejscach niż katalog wtyczek WordPress.

Do tego zadania najlepiej użyć oprogramowania antywirusowego. Nowsze systemy operacyjne automatycznie sprawdzają obecność wirusów po pobraniu plików. Jeśli używasz starego systemu operacyjnego, sugerowałbym przeskanowanie katalogu pobierania raz w tygodniu lub zaraz po pobraniu nowych plików.

Zmień prefiks tabeli bazy danych

Aby zwiększyć bezpieczeństwo bazy danych, należy zmienić prefiks tabeli bazy danych. Domyślnym prefiksem jest wp_ i należy go zmienić na coś innego, bardziej skomplikowanego i trudniejszego do odgadnięcia, np. 5rt30k_ .

Właśnie tam WP Security Scan jest przydatny, ponieważ zrobi to za Ciebie. Powinieneś i tak zainstalować wtyczkę WP Security, ponieważ pokaże Ci ona potencjalne zagrożenia bezpieczeństwa na Twoim blogu.

Ogranicz dostęp do Wp-Content Directory

Wp-content to ważny katalog Wordpress. Użytkownicy powinni mieć dostęp tylko do niektórych typów plików w tym katalogu. Te typy plików obejmują obrazy ( .jpeg , .gif , .png ), JavaScript ( .js ), CSS ( .css ) i XML ( .xml ).

Dlatego sensowne jest zakazanie dostępu do wszystkich innych typów danych. Poniższy kod umożliwi dostęp do obrazów, plików JavaScript, CSS i XML, ale nie umożliwi dostępu do żadnych innych danych. Poniższy kod należy umieścić w pliku .htaccess w folderze wp-content .

Zamówienie odmówić, zezwolić

Odmowa od wszystkich

<Pliki ~ „.(xml|css|jpe?g|png|gif|js)$”>

Zezwól wszystkim

</Pliki>

To wszystko, co musisz zrobić.

Bezpieczny wp-config.php

Wp-config.php jest bardzo ważnym plikiem, ponieważ zawiera wszystkie informacje dostępu i klucze, które są niezbędne do zabezpieczenia Twojego bloga. Możemy zabezpieczyć plik, dodając te wiersze do pliku .htaccess w katalogu głównym WordPressa (gdzie znajduje się plik wp-config ):

# chroń wp-config.php

<pliki wp-config.php>

Odmowa zamówienia, zezwolenie

Odmowa od wszystkich

</file>

Ten kod uniemożliwia wszystkim dostęp do pliku wp-config.php .

Brak przeglądania katalogów

Kolejną istotną zmianą dotyczącą bezpieczeństwa WordPressa jest uniemożliwienie innym przeglądania struktury katalogów Twojej witryny. Jeśli chcesz zobaczyć, jak to wygląda, po prostu wpisz „indeks” w Google, a Google wyświetli listę wszystkich stron internetowych, które umożliwiają przeglądanie katalogów.

Aby zatrzymać to zachowanie, wystarczy dodać poniższy wiersz kodu do pliku .htaccess w katalogu głównym WordPressa.

Opcje Wszystkie -Indeksy

To zatrzyma to zachowanie raz na zawsze.

Nie pozwól wyszukiwarkom indeksować sekcji administracyjnej

Roboty wyszukiwarek indeksują prawie każdą treść, o ile powiedziano im, aby tego nie robiły. Twoja sekcja administratora indeksowana w wyszukiwarkach może stanowić poważne zagrożenie bezpieczeństwa.

Dlatego dobrze jest trzymać roboty z dala od wszystkich katalogów WordPress. Najłatwiej to zrobić, tworząc plik robots.txt w katalogu głównym. Następnie umieść w pliku następujący kod:

Nie zezwalaj: /wp-*

Zabezpiecz swój katalog wtyczek

Wtyczki, z których korzystasz, mogą wiele powiedzieć złośliwemu użytkownikowi o Twojej witrynie, dlatego warto je ukryć.

Możesz łatwo ukryć wtyczki. Przede wszystkim otwórz edytor tekstu i po prostu utwórz pusty plik o nazwie index.html . Następnie prześlij ten plik do katalogu wp-content/plugins/ .

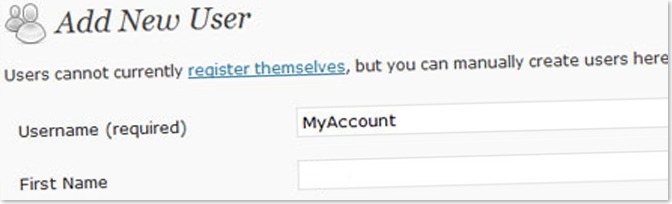

Usuń domyślne konto administratora

Usuwając konto administratora , złośliwi użytkownicy nie poznają tak łatwo Twojej nazwy użytkownika. Ponieważ każda instalacja WordPressa zawiera konto administratora, hakerzy będą mieli łatwiejszy czas na włamanie się na twoje konto, ponieważ znają już nazwę użytkownika.

Nie możesz usunąć swojego konta administratora od razu, jeśli nie masz nowego konta administratora, więc wykonaj następujące czynności:

- Utwórz nowe konto administratora (z nazwą użytkownika trudną do odgadnięcia)

- Wyloguj

- Zaloguj się przy użyciu nowego konta administratora i hasła

- Usuń stare konto

Zmień domyślne prawa dostępu dla użytkowników

Domyślne prawa dostępu są dość bezpieczne, ale jeśli chcesz być po bezpiecznej stronie i mieć większą kontrolę nad prawami każdego użytkownika na swoim blogu, jest to niezbędne.

Konfiguracja jest dość prosta. Wszystko co musisz zrobić to:

- Pobierz wtyczkę Menedżera ról

- Prześlij go na swój blog WordPress

- Aktywuj

Następnie przejdź do sekcji Użytkownicy swojego bloga. Tam możesz skonfigurować wtyczkę Role Manager do swoich potrzeb.

Usuń nieaktywne konta użytkowników

Nieaktywne konta użytkowników są irytujące, a także stanowią zagrożenie dla bezpieczeństwa. Niektórzy ludzie wybierają słabe hasła podczas rejestracji w Twoim blogu. Jeśli konto jest nieaktywne, ale nadal znajduje się na Twoim blogu, złośliwi użytkownicy mogą użyć tego konta, aby uzyskać dostęp do Twojego bloga.

Dlatego najlepiej jest po prostu usunąć nieaktywne konta użytkowników w WordPressie (choć musisz się upewnić, że niczego nie zepsuje). W tym celu przejdź do pulpitu WordPress i kliknij Użytkownicy . Spowoduje to przejście do strony, na której zostanie wyświetlony każdy użytkownik.

Następnie śmiało usuń te, o których wiesz, że są nieaktywne.

Dodaj klucze uwierzytelniania WordPress do wp-config.php

Dodanie kluczy WordPress to kolejny ważny środek bezpieczeństwa. Klucze te powinny być losowe i działać jak sole dla plików cookie WordPress, zapewniając w ten sposób lepsze szyfrowanie danych użytkownika.

Użyj generatora kluczy Wordpress, aby wygenerować te klucze i po prostu zastąp w pliku wp-config.php poniższe wiersze wygenerowanymi:

define('AUTH_KEY', 'tu wpisz swoją unikalną frazę');

define('SECURE_AUTH_KEY', 'tu wpisz swoją unikalną frazę');

define('LOGGED_IN_KEY', 'tu wpisz swoją unikalną frazę');

define('NONCE_KEY', 'tu wpisz swoją unikalną frazę');

To właściwie wszystko, co musisz zrobić.

Zapobiegaj atakom na bloga WordPress — zainstaluj zaporę sieciową WordPress

Istnieje wtyczka o nazwie WordPress Firewall 2, która faktycznie chroni Twojego bloga przed złośliwymi hakerami. To, co robi, ostrzega Cię, gdy ktoś próbuje włamać się do Twojego bloga. Zablokuje to również oczywiście próbę hakera.

Problem z tą wtyczką polega na tym, że zbyt dobrze wykonuje swoją pracę. Oznacza to, że zazwyczaj blokuje również możliwość wprowadzania jakichkolwiek zmian na swoim blogu. Jeśli edytujesz plik motywu WordPress, a następnie klikniesz Zapisz, wtyczka zapory go zablokuje. Zdarzyło mi się to również podczas ręcznego korzystania z wtyczki Smush.it.

Jest to bardzo irytujące, ale przynajmniej pokazuje, że wtyczka rzeczywiście działa. Jedyną rzeczą, którą możesz zrobić, jeśli chcesz edytować takie pliki, jest wyłączenie wtyczki i ponowne włączenie jej później.

Upuść ciąg wersji Wordpress

<treść meta=”Wordpress 2.5” />

Ciąg wersji, który WordPress automatycznie dodaje do Twojego motywu, jest ważny, ponieważ daje złośliwemu użytkownikowi informacje o tym, czy blog jest załatany, czy nie. Jeśli jest to przestarzała wersja, atakujący natychmiast zacznie szukać luk w zabezpieczeniach, które zostały upublicznione na temat tej konkretnej wersji WordPressa.

WordPress zwykle automatycznie dodaje ten ciąg wersji do twojego motywu. Poniższy wiersz kodu powie WordPressowi, aby nie dodawał ciągu wersji do nagłówka. Wszystko, co musisz zrobić, to dodać kod do pliku functions.php .

<?php remove_action('wp_head', 'wp_generator'); ?>

Teraz spójrz na kod źródłowy swojej witryny. Jeśli metatag generatora nadal tam jest, powinieneś sprawdzić, czy Twój plik header.php zawiera taką linię:

<nazwa meta=”generator” content=”WordPress <?php bloginfo('wersja'); ?>” />

Jeśli tak jest, to idź dalej i usuń go.

Zapobiegaj hakowaniu bloga WordPress – zawsze używaj protokołu HTTPS podczas logowania do pulpitu nawigacyjnego

HTTPS to bezpieczna wersja protokołu HTTP. Podczas korzystania z protokołu HTTPS Twoje dane, tj. hasła i nazwy użytkowników, nie są przesyłane w postaci zwykłego tekstu, są one zaszyfrowane. Utrudnia to ludziom przechwycenie i prawidłowe odszyfrowanie hasła i nazwy użytkownika.

Jeśli chcesz używać protokołu HTTPS podczas logowania do pulpitu WordPress, możesz użyć jednego z poniższych kodów i dodać je do wp-config.php .

define('FORCE_SSL_LOGIN', prawda);

Powyższy kod wymusza na WordPressie korzystanie z SSL podczas logowania do panelu administracyjnego, ale tylko podczas logowania. Nie wymusza to korzystania z SSL podczas korzystania z pulpitu nawigacyjnego.

Zamiast robić to ręcznie, możesz po prostu dodać wtyczkę, taką jak WordPress HTTPS (SSL)

Aby zapobiec zhakowaniu bloga WordPress – Blokuj próby dostępu do katalogu wp-admin

Folder wp-admin to jeden z najważniejszych katalogów na Twoim blogu. Za jego pośrednictwem możesz uzyskać dostęp do swojego pulpitu nawigacyjnego. Blokowanie innym osobom dostępu do tego katalogu jest niezbędnym krokiem do zabezpieczenia Twojego bloga.

Możesz to zrobić, tworząc plik .htaccess w katalogu wp-admin . Dodaj do niego poniższy kod, ale zmień adresy IP na własne. Jeśli nie wiesz, jaki jest twój adres IP, po prostu odwiedź WhatIsMyIP.

AuthUserFile /dev/null

AuthGroupFile /dev/null

AuthName „Kontrola dostępu”

Podstawowy typ uwierzytelniania

odmowa zamówienia, zezwolenie

Odmowa od wszystkich

# domowego adresu IP na białej liście

zezwól od 64.233.169,99

# Biała lista służbowego adresu IP

zezwól od 69.147.114.210

zezwól od 199.239.136.200

Używanie tego kodu nie ma sensu, jeśli na swoim blogu pisze wiele osób, zwłaszcza jeśli stale się zmieniają. Problem polega na tym, że zawsze musisz dodawać/usuwać adresy IP w zależności od tego, kto w danej chwili potrzebuje dostępu do Twojego bloga.

Inną wadą jest to, że dostawca Internetu przypisuje Ci dynamiczny adres IP, co oznacza, że Twój adres IP stale się zmienia. W takim przypadku nie dodawaj kodu do pliku .htaccess .

Aby zapobiec zhakowaniu bloga WordPress – ogranicz liczbę nieudanych prób logowania do WordPressa

Ograniczenie liczby nieudanych prób uniemożliwia użytkownikom korzystanie z technik brute force na Twoim koncie WordPress. Atak typu brute force to próba odnalezienia hasła użytkownika poprzez wypróbowanie każdego możliwego hasła.

Jako środek zaradczy istnieją wtyczki, które automatycznie blokują użytkownika na godzinę, jeśli trzy razy z rzędu pomylił hasło. Blokada logowania to jedna z tych wtyczek WordPress.

Ukryj błędy logowania do pulpitu nawigacyjnego

Czy zauważyłeś, że przy próbie zalogowania się przy użyciu istniejącej nazwy użytkownika i błędnego hasła pojawia się komunikat Błąd: nieprawidłowe hasło . Jeśli zalogujesz się przy użyciu nieistniejącej nazwy użytkownika i hasła, pojawi się inny komunikat zgłaszający błąd: Nieprawidłowa nazwa użytkownika .

Pomaga to szkodliwym użytkownikom dowiedzieć się, jakie istnieją nazwy użytkowników.

Dlatego radzę dodać następującą linię do pliku functions.php :

add_filter('login_errors',create_function('$a', “return null;”));

Za każdym razem, gdy wystąpi błąd, pojawi się pusta linia. Wypróbuj to.

Polecany artykuł: 10 sposobów na poprawę bezpieczeństwa bloga