Zero Trust mejora la ciberseguridad según el 99% de las empresas que lo adoptan

Publicado: 2022-08-18Casi unánimemente, el 99 % de los que han adoptado Zero Trust dicen que ha mejorado la ciberseguridad de su empresa. Esto es lo que necesita saber para comenzar el viaje de confianza cero de su empresa.

La confianza cero es una estrategia de seguridad, pero también es una mentalidad. No significa falta de confianza, pero sí significa que no hay confianza implícita . ¿Claro? ¿No? Bien, profundicemos en ello.

Nuestra encuesta Zero Trust de 2022 [*] revela que el 84 % de las empresas han decidido adoptar estrategias de confianza cero . Si su empresa está preocupada por las crecientes amenazas a la seguridad, siga leyendo para conocer los beneficios de cambiar a confianza cero y cómo lidiar con los desafíos que conlleva.

¿Qué es la confianza cero y por qué sigo oyendo hablar de ella?

La confianza cero es una estrategia que facilita la optimización de la seguridad de su negocio al identificar explícitamente a los usuarios y otorgarles la cantidad justa de acceso a su red.

La confianza cero reemplaza el modesto lema de confianza implícita de " confía, pero verifica " con la máxima despiadada " nunca confíes, siempre verifica". Si suena cínico, debería hacerlo. La seguridad de confianza cero opera bajo la mentalidad de que una infracción es inevitable o ya se ha producido.

En consecuencia, la seguridad de confianza cero sirve como reemplazo directo de la seguridad de confianza implícita , que históricamente ha sido la predeterminada para la infraestructura de TI. Con la confianza implícita, una vez que alguien está dentro de su perímetro de seguridad, usted confía en ellos implícitamente sin más escrutinio. Esta estrategia ha resultado inadecuada para el entorno moderno de amenazas dirigidas.

Las mejoras de seguridad de Zero Trust, que analizaremos a continuación, son muchas y variadas. Las estrategias de confianza cero ya son recomendadas por organizaciones como CISA [1] y NIST [2] , y ahora están siendo obligatorias para las agencias federales en virtud de la Orden del presidente Biden sobre la mejora de la ciberseguridad de la nación [3] .

Para demostrar aún más el movimiento inminente hacia la confianza cero, el 44 % de las empresas que encuestamos ya ha comenzado la implementación de la confianza cero y otro 40 % planea adoptarlo en algún momento en el futuro; solo el 16 % no lo ha considerado o decidido no hacerlo. De aquellos que planean adoptarlo en el futuro, el 72% tiene la intención de comenzar la implementación dentro del próximo año.

Pero a pesar de la inevitable adopción masiva de la confianza cero, nuestra encuesta encuentra que casi la mitad de los profesionales de TI que encuestamos (47 %) dicen que el liderazgo de su empresa no comprende la seguridad de confianza cero. Para empeorar las cosas, el 40% de nuestros encuestados dicen que enfrentan desafíos para obtener el presupuesto para la nueva tecnología necesaria para implementar la seguridad de confianza cero.

Y si bien estos problemas pueden complicar el viaje de confianza cero de su organización, simplemente no puede mantener la seguridad suficiente utilizando estrategias de seguridad de confianza implícita en el entorno de amenazas en rápido aumento de la actualidad.

¿Qué tiene de malo el enfoque de seguridad que ya estamos usando (es decir, la confianza implícita)?

El modelo de seguridad de confianza implícita fue diseñado para una era pasada y ya no es adecuado para las amenazas de ciberseguridad modernas. En el pasado, cuando la mayor parte del trabajo se realizaba dentro de una red cerrada con poca conexión con amenazas externas, un nombre de usuario y una contraseña parecían suficientes, y era fácil suponer que se podía confiar en cualquier persona que operara dentro de su perímetro de seguridad.

Avance rápido hasta hoy, y las empresas están conectadas a varias plataformas de software como servicio (SaaS), dependen de soluciones de almacenamiento de datos basadas en la nube y cada vez más alojan a trabajadores remotos en todo el mundo. En otras palabras, los perímetros de seguridad se han ampliado y las superficies de ataque han crecido.

Además, las propias amenazas de ciberseguridad han pasado de infecciones de malware generalmente pasivas a ataques cada vez más dirigidos y destructivos dirigidos a empresas o individuos específicos, a menudo lanzados por organizaciones criminales altamente organizadas. Por estos motivos, las empresas necesitan estrategias de seguridad que verifiquen continuamente las identidades y minimicen el impacto potencial de los ataques.

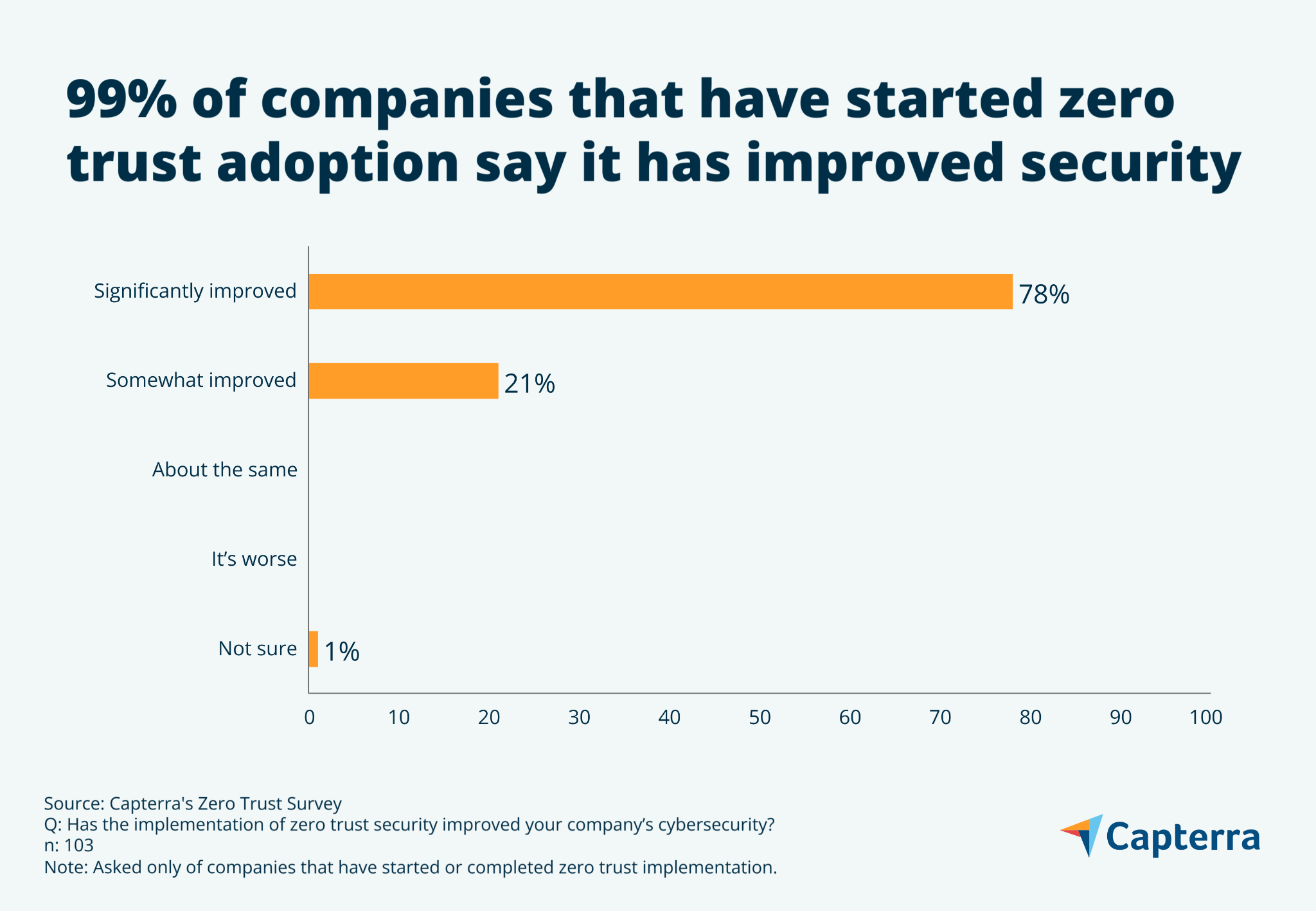

Entonces, ¿la confianza cero es mejor que la confianza implícita? Casi unánimemente, el 99 % de los que comenzaron o completaron la adopción de Zero Trust dicen que ha mejorado la ciberseguridad de su empresa; el 78 % dice que ha mejorado significativamente la ciberseguridad.

¿Cuál es el valor comercial de la confianza cero?

Zero Trust está diseñado para aumentar la resiliencia de su infraestructura de TI y reducir la interrupción del negocio. Esto es importante porque nuestra reciente Encuesta de impactos de ransomware [**] encontró que el impacto más grande de un ataque es en la productividad con más de uno de cada cuatro ataques que duran más de 24 horas (incluido el 8% que dura una semana o más). No sorprende, entonces, que en los ataques de ransomware en los que la víctima no paga el rescate, una de cada tres víctimas (34 %) incurre en pérdidas de más de $50 000.

Zero Trust reduce la amenaza de los ciberataques, como el ransomware, no solo previniéndolos en primer lugar, sino también limitando su capacidad de moverse a través de su red si es atacado. Esto se logra utilizando estrategias como clasificación de datos, privilegios de acceso restringido y segmentación de la red para que el acceso a una parte de su red no signifique acceso a toda ella.

Nuestra investigación encuentra que la principal razón para la adopción de Zero Trust es fortalecer la seguridad de los datos (72 %), seguida de la necesidad de mejorar la gestión de acceso e identidad (63 %). La mayoría de los ataques cibernéticos involucran credenciales comprometidas o contraseñas pirateadas, mientras que una lista creciente de regulaciones de privacidad de datos ha empujado a las empresas a fortalecer las prácticas de seguridad de datos, todo lo cual se aborda mediante la confianza cero.

Además, el entorno de trabajo híbrido moderno debe ser lo suficientemente flexible para admitir trabajadores remotos y evitar el acceso no autorizado. El acceso a la red de confianza cero (ZTNA) admite la seguridad del trabajo remoto al reemplazar la tecnología de red vulnerable, como las VPN.

¿Cuáles son los desafíos de la implementación de confianza cero?

Según nuestra encuesta Zero Trust, restringir el acceso a los datos sin afectar los flujos de trabajo es el principal desafío al que se enfrentan las empresas que ya han implementado Zero Trust (49 %) , seguido de cerca por el desarrollo de nuevas políticas de seguridad (47 %) y la selección de proveedores Zero Trust (46 %). %). Echemos un vistazo a cada uno de estos.

Restricción del acceso a los datos sin afectar los flujos de trabajo

Al adoptar la confianza cero, las empresas deben asegurarse de que los empleados, contratistas y socios comerciales puedan acceder a los datos que necesitan mientras restringen el acceso a los datos que no necesitan.

Es importante reconocer que eliminar el acceso a sistemas o datos previamente disponibles puede causar frustración si se maneja al azar. Es por eso que la confianza cero debe ser parte de la cultura de su empresa para que tenga éxito. Los empleados deben comprender que la confianza cero no significa que no se confíe en ellos y que simplemente tiene la intención de permitir que la empresa tenga éxito en el entorno de amenazas moderno.

Desarrollo de nuevas políticas de seguridad.

La confianza cero generalmente requiere el desarrollo de políticas de gestión de identidad y acceso más amplias junto con una segmentación de red granular que se adapta a cargas de trabajo específicas. Es probable que los controles de seguridad existentes se reemplacen poco a poco, tanto por el costo como por el período de transición necesario. Mientras tanto, el personal de TI suele ser responsable de mantener los estándares superpuestos.

Selección de proveedores de confianza cero

Confianza cero es una palabra de moda y se ha agregado como una característica a los productos de innumerables proveedores de software. Aquí mismo, en Capterra, nuestro catálogo incluye más de 1000 productos que reclaman características de confianza cero. Y si bien eso puede ser, la confianza cero se ha convertido claramente en una herramienta de marketing tanto como una herramienta de seguridad, confundiendo aún más su significado y complicando el proceso de selección.

La confianza cero es un viaje, no un destino

Los ataques de ransomware, los trabajadores remotos y todo lo basado en la nube son solo algunas de las razones por las que las empresas deben comenzar a planificar su eventual transición a la seguridad de confianza cero. Dicho esto, es poco probable que la mayoría de las empresas puedan hacer una transición completa a la arquitectura de confianza cero en el corto plazo, y eso está bien. Todos y cada uno de los hitos que su empresa alcanza en su viaje hacia la confianza cero la hacen más segura.

Metodología de la encuesta

* La encuesta Zero Trust 2022 de Capterra se realizó en junio de 2022 entre 235 encuestados de EE. UU. para obtener más información sobre las tendencias de adopción de Zero Trust. Todos los encuestados se identificaron como profesionales de TI, ejecutivos o propietarios de su empresa.

** La Encuesta de impactos de ransomware 2022 de Capterra se realizó en mayo de 2022 entre 300 líderes empresariales de EE. UU. que sufrieron un ataque de ransomware. Todos los encuestados formaban parte del equipo de respuesta o tenían pleno conocimiento de la respuesta de la empresa.

Fuentes

- Modelo de madurez de confianza cero, CISA

- Arquitectura de confianza cero, NIST

- Orden ejecutiva sobre la mejora de la seguridad cibernética de la nación, La Casa Blanca