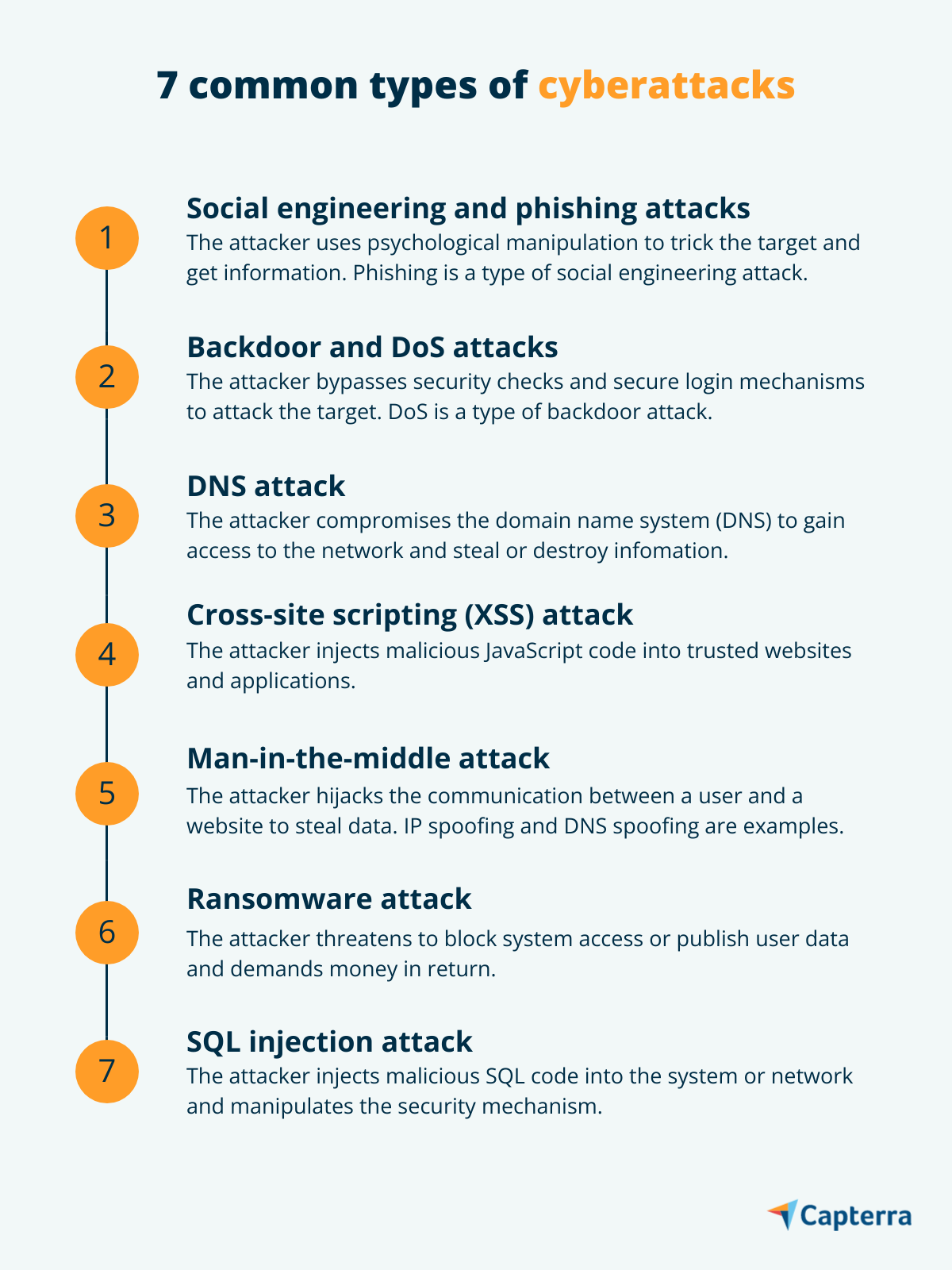

7 种常见的网络攻击类型

已发表: 2022-05-07保护您的企业免受这七种常见的网络攻击。

网络犯罪分子使用不同的工具和技术来攻击企业。 例如,一次网络攻击使捷克共和国繁忙的医院中与 COVID-19 作斗争的所有紧急手术都停止了。 德国的一家食品配送公司成为分布式拒绝服务 (DDoS) 攻击的受害者,因配送中断而造成巨大损失。 在一项救济法案通过后,美国政府官员收到了一系列网络钓鱼攻击。

Gartner 的预测称,到 2025 年,网络犯罪分子将拥有武器化操作技术 (OT) 环境来伤害或杀死人类。 这表明网络攻击技术将继续发展,以提供更好的恶意软件版本,从而给企业带来更大的损失。

这种情况对于中小型企业 (SMB) 来说更为令人担忧,因为它们没有与大型企业相同的资源来应对网络攻击。 作为 SMB 所有者,您需要建立防御机制并让您的团队做好准备,以减少网络犯罪造成的损失。

在本文中,我们列出了七种最常见的网络攻击,并分享了一些防止它们的技巧。 对您自己和您的团队进行有关这些网络攻击的教育,以建立意识并防止网络犯罪。

社会工程和网络钓鱼攻击

社会工程攻击操纵目标以获取机密信息。 攻击者使用心理操纵(即通过情感剥削进行影响)来诱骗目标提供银行详细信息或密码等信息。

网络钓鱼是一种常用的社会工程攻击,其中网络犯罪分子使用电子邮件或网站广告来操纵目标并获取信息。 大多数 SMB 都是网络钓鱼攻击的目标,因为它们的网络很小,攻击者很容易识别出谁更有可能成为猎物并泄露信息。

使社会工程攻击变得危险的原因在于它利用了人为错误而不是技术漏洞。 攻击的形式可能是来自朋友/同事的消息、请求捐款的电子邮件、来自陌生人的消息或带有“好得令人难以置信”的促销电子邮件。

除了网络钓鱼之外,还有一些其他类型的社会工程攻击:

- 诱饵:攻击者植入物理或在线诱饵,例如将受恶意软件感染的闪存驱动器留在公共场所,或张贴引人入胜的广告以引导垃圾邮件网站或登录页面。

- 恐吓软件:攻击者发送威胁通知,提示用户安装可防止网络攻击的软件。

- Pretexting:攻击者创建一个场景来欺骗目标并说服他们披露业务或个人信息(例如,发送一封伪装成业务合作伙伴的电子邮件,询问有关尚未启动的项目的信息)。

- 鱼叉式网络钓鱼:攻击者发送针对个人或企业的电子邮件(例如,发送一封伪装成人力资源合作伙伴的电子邮件,要求员工签署年度手册)。

防止社会工程攻击的提示:

|

后门和 DoS 攻击

后门攻击通过绕过安全检查和登录机制来访问计算机系统或加密数据。 该攻击否定了安全登录的身份验证过程,并允许访问携带敏感信息的应用程序、网络或设备。 该攻击还允许远程启动命令和更新恶意软件。

拒绝服务 (DoS) 攻击是后门攻击可能导致的恶意活动之一。 在 DoS 攻击中,攻击者用异常流量淹没目标系统或网络,从而导致对用户的临时或永久拒绝服务。 当此技术用于入侵企业网络中的多个设备(笔记本电脑、智能手机等)时,它被称为 DDoS 攻击。

其他类型的后门攻击包括:

- 内置后门:为工程师在编写软件工具以直接访问其 HTML 代码并修复错误时创建后门入口。 网络犯罪分子利用此后门入侵系统并访问敏感信息或将病毒植入装有该软件的设备中。

- 特洛伊木马后门:一种恶意软件程序,一旦下载,攻击者就会获得未经授权的系统访问权限。 它专为破解高安全性系统和资源而设计。

防止后门攻击的提示:

|

DNS 攻击

域名系统 (DNS) 就像电话簿,可将机器友好的 IP 地址转换为人类可读的 URL。 这使得 DNS 成为企业的重要组成部分,也是网络攻击的主要目标。

在 DNS 攻击期间,域名系统受到威胁,攻击者可以访问网络并窃取或破坏信息。 以下是涉及 DNS 安全威胁的不同类型的网络攻击:

- DNS 隧道:攻击者使用 DNS 解析器在受害者和攻击者之间创建隧道。 该隧道允许恶意软件通过安全检查并到达受害者。

- 域生成算法:攻击者生成新的域和 IP 地址,因为安全软件会阻止以前的域和 IP 地址。 这有助于他们逃避安全措施并继续尝试攻击。

- 快速变化:攻击者使用多个虚假域和 IP 地址来混淆和逃避 IP 控制并进入安全网络。

- 新注册的域:攻击者创建现有域的变体来欺骗用户。 这些域仅在短时间内可用,因此难以检测。

防止 DNS 攻击的提示:

|

跨站脚本 (XSS) 攻击

跨站点脚本(也称为 XSS 攻击)是一种操纵网络或应用程序以将恶意 JavaScript 代码发送到用户浏览器的技术。 简而言之,攻击者将恶意代码注入受信任的网站和应用程序。

当用户访问受感染的网站时,用户与平台之间的通信路径被攻击者入侵。 这样,攻击者可以窃取重要信息,例如银行详细信息和登录凭据,或代表用户执行操作。

涉及 XSS 的网络攻击类型包括:

- 反射型 XSS:攻击者通过受感染的网络或应用程序向用户的浏览器发送恶意代码。

- 存储型 XSS:攻击者将恶意代码直接注入用户的浏览器。

- 基于 DOM 的 XSS:攻击者在受感染的网络或应用程序上修改客户端代码。

防止 XSS 攻击的提示:

|

中间人攻击

中间人(MITM)是一种网络攻击,攻击者劫持用户与网站之间的通信并秘密监控它以窃取信息。 它创建了一个外观相似的网站,但其代码中包含可以窃听的病毒。

例如,您收到一封来自银行的电子邮件,要求您更新网上银行的 KYC。 您可能会相信沟通并开始按照说明进行操作。 但是,此过程正受到在网站中植入病毒的攻击者的监控,并且您输入的信息(银行详细信息、登录凭据或 KYC 详细信息)对攻击者是可见的。

以下是不同类型的 MITM 攻击:

- IP 欺骗:攻击者掩盖恶意软件的身份,并将其作为合法链接呈现给用户,以获取资源访问权限。

- DNS 欺骗:攻击者拦截 DNS 请求并将用户重定向到与原始站点相似的恶意站点。

- HTTPS 欺骗:攻击者将安全域的字符替换为与原始字符相似的非 ASCII 字符。

- 电子邮件劫持:攻击者未经授权访问用户的电子邮件帐户并出于恶意目的监控通信。

- Wi-Fi 窃听:攻击者通过将其命名为实际的 Wi-Fi 网络来欺骗用户连接到恶意网络。 这种攻击也被称为邪恶双胞胎攻击。

- SSL 剥离:攻击者将两个目标之间的通信降级为未加密格式以发起 MITM 攻击。

防止 MITM 攻击的提示:

|

勒索软件攻击

根据 Gartner 的数据,2020 年报告的恶意软件事件中约有 27% 是由勒索软件引起的。 这使得勒索软件成为威胁发布受害者数据或阻止访问、要求金钱或赎金作为回报的主要网络攻击类型之一。

尽管勒索软件攻击已经很普遍,但随着大流行引起的远程工作环境的出现,勒索软件攻击激增,这让安全和风险领导者们不得不收紧他们的网络安全方法。 虽然不常见,但勒索软件攻击甚至可能导致业务关闭。

以下是勒索软件攻击的类型:

- Locker 勒索软件:攻击者将用户完全锁定在系统之外或锁定基本计算机功能,并在锁定屏幕上显示赎金金额。

- 加密勒索软件:攻击者加密用户的文件和文档。 虽然用户仍然可以在系统上看到他们的数据,但如果没有解密密钥,他们就无法访问它。

防止勒索软件攻击的提示:

|

SQL注入攻击

SQL 注入 (SQLi) 是一种网络攻击,它使用结构化查询语言 (SQL) 代码来操纵网络或系统的安全性并获取信息访问权限。 SQL 代码一旦注入系统或网络,攻击者就可以窃取、删除或修改信息,从而导致数据泄露。

不同类型的 SQLi 攻击包括:

- 带内 SQLi:攻击者使用同一通道发起攻击并收集信息。

- 推理 SQLi:攻击者将数据发送到服务器并观察响应以了解有关其结构的更多信息。

- 带外 SQLi:攻击者利用服务器的容量创建 DNS 或 HTTPS 请求并传输数据。

防止 SQLi 攻击的提示:

|

有助于防止网络攻击的其他资源

在防止网络攻击方面,技术控制和员工意识齐头并进。 有很多网络安全工具和安全意识培训软件可以帮助你建立防御网络攻击的机制。

教育您自己和您的团队成员有关网络安全的知识,并学习确保安全行为的方法,不仅在工作场所,而且始终如此。 查看这些有关网络安全的相关博客:

- 提高小型企业网络安全的 4 个专家提示

- 作为网络攻击目标的小型企业的 5 个经验教训

- 11 项网络安全认证,让您为网络战做好准备

- 为什么在您的网络安全策略中使用人工智能