3 etapas a seguir após uma violação de dados

Publicados: 2022-05-07Siga estas três etapas logo após um incidente de violação para evitar mais perdas.

Operar em um local de trabalho digital significa usar a internet para compartilhar e gerenciar recursos de negócios que podem ser acessados online em dispositivos compatíveis. Mas esse modelo de local de trabalho sempre ativo e sempre conectado tem o potencial de comprometer a segurança do seu negócio e torná-lo propenso a riscos cibernéticos.

Os cibercriminosos estão sempre em busca dessas pontas soltas para invadir sua rede corporativa e roubar informações confidenciais ignorando o mecanismo de segurança. Esse processo é conhecido como violação de dados.

Se você é responsável pelo gerenciamento de segurança de TI em sua empresa, deve saber como lidar com uma violação de dados – a resposta imediata e as etapas de recuperação a serem seguidas e as partes interessadas a serem envolvidas para uma resolução mais rápida.

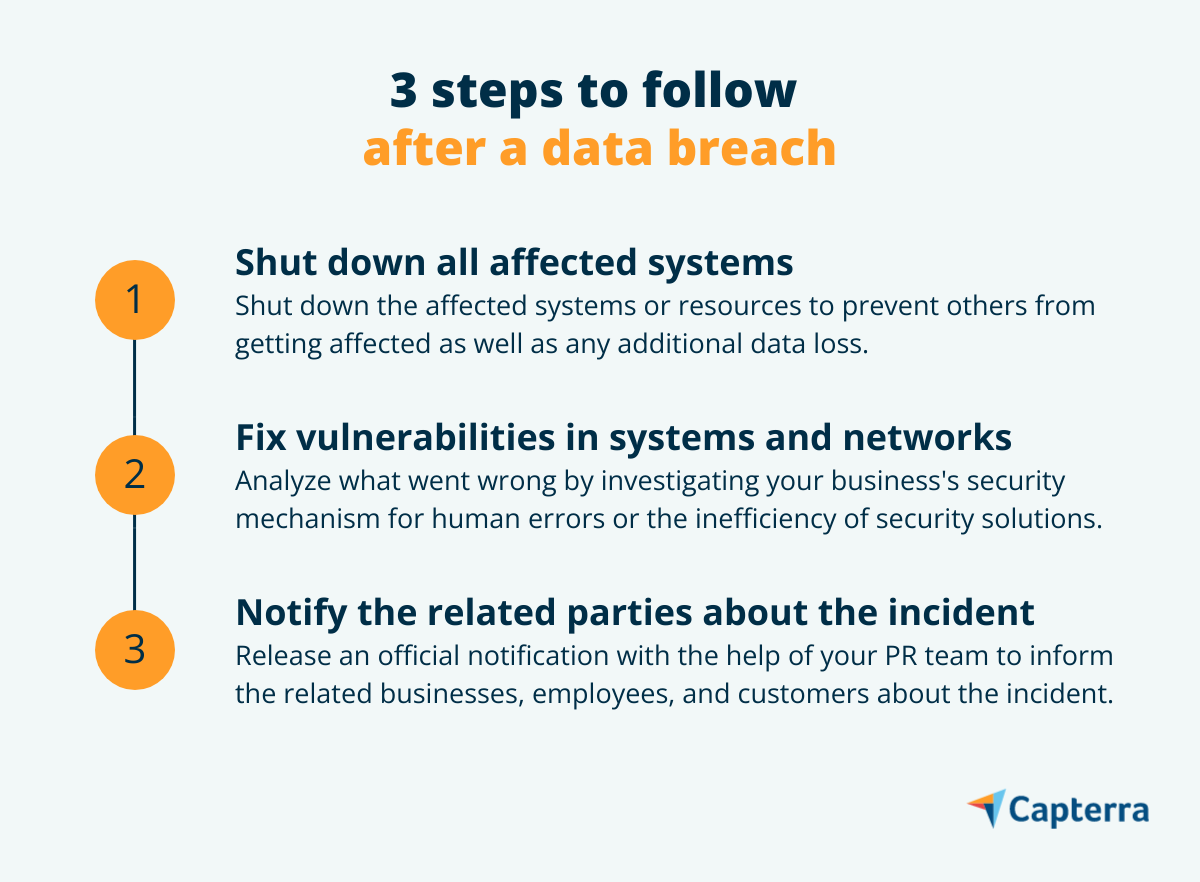

Neste artigo, explicamos as três etapas que você deve seguir logo após um incidente de violação para evitar mais perdas e danos relacionados. Mas antes de chegarmos a isso, vamos primeiro entender o que é uma violação de dados e como isso afeta os negócios em todo o mundo.

O que é uma violação de dados?

Uma violação de dados ou vazamento de dados é um incidente de segurança em que hackers roubam ou obtêm acesso a dados confidenciais ou confidenciais ignorando o mecanismo de segurança. Esses dados podem ser informações comerciais confidenciais (por exemplo, relatório de crédito, credenciais de contas bancárias) ou informações de clientes (por exemplo, endereços de e-mail, números de segurança social).

Os hackers tentam violações de dados usando diferentes tipos de técnicas de ataque cibernético, como roubo de identidade, implantação de vírus em um sistema ou adulteração da infraestrutura de TI para bloquear o acesso do usuário aos recursos de TI.

O impacto de uma violação de dados

A renomada marca esportiva Puma foi recentemente atingida por um incidente de violação de dados que afetou mais de 6.000 indivíduos, incluindo funcionários e clientes. O ataque foi lançado usando ransomware, ou seja, retendo informações por dinheiro. Da mesma forma, a startup de edtech Unacademy perdeu mais de 20 milhões de registros de usuários em um incidente de violação de dados em 2020.

Esses exemplos destacam que as violações de dados podem afetar empresas de todos os tamanhos. Para limitar o impacto, sua empresa deve tomar as medidas corretas de segurança de dados após um ataque, caso você enfrente um.

Passo #1: Desligue todos os sistemas afetados

Comece desligando os sistemas afetados pela violação para evitar que outros sistemas sejam comprometidos. Feito isso, altere as credenciais de login de todas as contas comerciais e servidores que carregam informações confidenciais.

Mobilize uma equipe de especialistas para identificar a causa raiz da violação de segurança, sua origem e se o hacker ainda tem acesso aos seus sistemas. Inclua especialistas de segurança e risco de TI, jurídico, forense, operações, recursos humanos, comunicações e gerenciamento superior nesta equipe, dependendo do tamanho do seu negócio.

Ao tomar essas medidas de segurança, tome cuidado para não destruir nenhuma evidência do incidente; ele auxiliará a equipe forense na investigação e remediação.

Etapa 2: Corrija a vulnerabilidade nos sistemas e redes afetados

Depois de isolar os sistemas, recursos ou redes afetados, identifique os pontos fracos no mecanismo de segurança de sua empresa que abriram as portas para os hackers. Comece investigando como seus funcionários e clientes compartilham informações comerciais, pois os erros humanos são responsáveis pela maioria dos incidentes de violação de dados. De acordo com pesquisas do setor, 22% das violações de dados acontecem devido a erros humanos.

Depois de identificar a causa da violação, execute uma série de testes de segmentação de rede para identificar sub-redes menos seguras. Esses testes executam uma varredura de porta em sua rede corporativa em busca de endereços IP de dispositivos não autorizados. A segmentação de rede é validada como funcionando corretamente quando nenhum endereço IP não autorizado é encontrado.

Caso uma sub-rede seja comprometida, isole-a para evitar que toda a rede corporativa seja infectada. Peça a especialistas forenses para coletar todas as informações sobre o endereço IP ou endereços não autorizados pelos quais o ataque provavelmente foi lançado e prepare um relatório de violação de dados para implementar o plano de recuperação.

Esse relatório deve incluir detalhes sobre os pontos fracos da rede que permitiram o acesso não autorizado e a técnica usada pelo hacker para lançar o ataque. O relatório permitirá que você analise quão forte ou ruim é seu mecanismo de segurança de dados existente, bem como identificar maneiras de fortalecê-lo para evitar ataques futuros.

Etapa 3: notificar as partes relacionadas sobre a violação

A última etapa é notificar todas as partes interessadas afetadas pela violação. Primeiro, fale com as autoridades para identificar se alguma lei federal ou estadual foi violada durante a violação. Se sim, peça que eles sugiram medidas de remediação para evitar ações judiciais.

Em seguida, faça um anúncio formal na mídia informando a ocorrência da violação, a intensidade da perda de dados e as pessoas (clientes e funcionários) afetadas pela violação. Manter a transparência na comunicação das medidas corretivas tomadas para impedir a violação. Isso ajudará você a recuperar a confiança das partes relacionadas.

Considere envolver uma equipe de relações públicas (RP) para entregar a mensagem de forma eficaz. Além disso, antecipe perguntas que as partes relacionadas possam fazer sobre o incidente. Algumas perguntas comuns são:

- Nossas informações pessoais, como contato e dados bancários, vazaram?

- Que medidas de proteção de dados foram tomadas para mitigar o ataque?

- Existem medidas que podemos tomar para reduzir as perdas?

Se suas operações comerciais envolverem a coleta de dados pessoais de clientes – por exemplo, número do CPF, número do cartão de crédito ou informações de saúde – e esses dados tiverem sido comprometidos durante a violação, você deverá informar imediatamente instituições como o banco e a célula local de crimes cibernéticos. Isso permitirá que eles monitorem as contas comprometidas em busca de qualquer alerta de fraude ou rastreiem reclamações semelhantes de clientes.

Fortaleça a segurança de TI para evitar violações de dados

Uma violação de dados pode prejudicar o seu negócio. A empresa americana média perde cerca de US$ 8,2 milhões devido a violações de dados, de acordo com um relatório do Gartner (pesquisa completa disponível para clientes do Gartner).

A implementação de um plano de resposta a incidentes de segurança cibernética pode levar a uma recuperação eficaz. Use o plano para monitorar seus sistemas, detectar incidentes de segurança e implementar métodos de prevenção ou recuperação para reduzir a perda resultante. Você também pode usar ferramentas de software para fortalecer a postura de segurança da sua empresa e evitar ataques no futuro.

Soluções de software para proteger sua empresa contra violações de dados:

- O software de prevenção de perda de dados fornece visibilidade do uso de dados em toda a sua empresa e garante a conformidade com políticas e regulamentos para lidar com ameaças como exposição de dados confidenciais ou perda acidental de dados.

- O software de segurança de rede, combinado com um firewall, monitora constantemente o tráfego de rede para identificar tentativas de intrusão e notifica eventos suspeitos à equipe de segurança de TI para investigação adicional.

- O software de detecção e resposta de endpoint (EDR) monitora, investiga e responde continuamente a ameaças ativas que visam endpoints de rede. Ele ajuda a identificar aplicativos potencialmente prejudiciais e novos malwares em tempo real.

- O software de autenticação multifator protege as credenciais de suas contas comerciais para evitar tentativas de roubo de identidade.

- O software de treinamento de conscientização de segurança educa seus funcionários sobre como identificar ataques cibernéticos, tomar medidas preventivas de proteção de dados e se recuperar efetivamente da perda.

Ainda curioso? Explore os artigos do Capterra sobre segurança cibernética e gerenciamento de TI.