Attacchi ransomware degli studi legali: cosa devi sapere per proteggere il tuo studio

Pubblicato: 2022-05-07Gli studi legali sono i principali bersagli per attacchi ransomware sempre più gravi. È ora di prendere più seriamente la minaccia.

NOTA: questo articolo ha lo scopo di informare i nostri lettori su problemi di natura commerciale negli Stati Uniti. Non è in alcun modo inteso fornire consulenza legale o avallare una specifica linea di condotta. Per consigli sulla tua situazione specifica, consulta il tuo consulente legale.

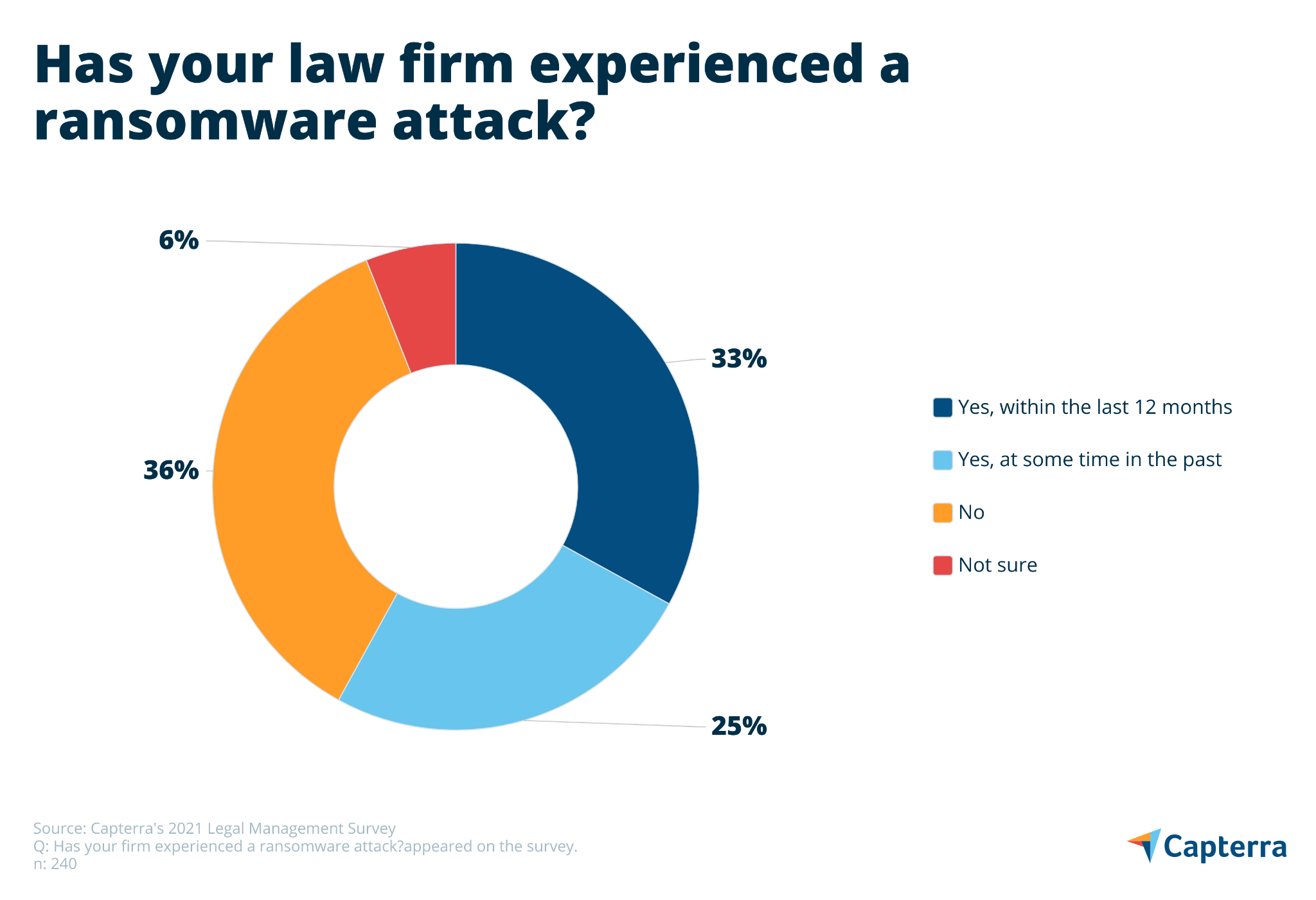

Il tuo studio legale detiene montagne di informazioni altamente sensibili, tra cui qualsiasi cosa, dai documenti fiscali dei clienti ai segreti commerciali dell'azienda. Questo fa di te un obiettivo primario per gli aggressori ransomware che diventano ogni giorno più aggressivi e lo scenario è più probabile di quanto potresti pensare. Il nostro recente sondaggio ha rilevato che un terzo completo degli studi legali è stato attaccato nell'ultimo anno.

In questo rapporto, riveleremo i risultati del nostro recente sondaggio sulla sicurezza dello studio legale, ti aiuteremo a capire perché la minaccia ransomware sta crescendo così rapidamente e forniremo strategie per mitigare tale rischio per la tua pratica.

Cos'è il ransomware?

Il ransomware è una forma di malware che crittografa i dati e impedisce l'accesso a tali dati fino a quando non viene effettuato un pagamento. I pagamenti di riscatto vengono quasi sempre effettuati sotto forma di criptovalute come Bitcoin e Monero. Il ransomware crittografa i file utilizzando chiavi simmetriche e asimmetriche generate casualmente. Al pagamento del riscatto, alla vittima viene inviata la chiave asimmetrica che viene (si spera) utilizzata per decifrare i propri file.

Il ransomware dello studio legale è una minaccia grave e in aumento

Il 4 giugno, l'amministrazione Biden ha paragonato la minaccia del moderno ransomware a quella del terrorismo internazionale e ha incoraggiato tutte le aziende a prendere la minaccia molto più seriamente. Ciò è seguito all'attacco di May al Colonial Pipeline che ha portato a una carenza di gas lungo la costa orientale e al successivo attacco a JBS, il più grande produttore di carne del mondo.

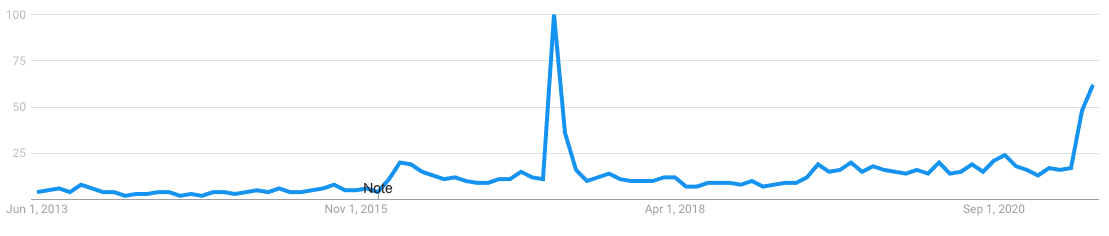

Il ransomware è in circolazione dalla fine degli anni '80, ma potresti non averne sentito parlare fino a quando gli attacchi WannaCry del 2017 non hanno portato lo schema sotto i riflettori globali. Nel giro di pochi giorni, centinaia di migliaia di attacchi WannaCry si sono verificati in più di 150 paesi, bloccando qualsiasi cosa, dal Servizio sanitario nazionale del Regno Unito alla più grande società di telecomunicazioni spagnola, Telefonica.

Otto anni di dati di Google Trends per il termine di ricerca ransomware. Il grande picco nel 2017 è WannaCry: il recente picco è iniziato con l'attacco al Colonial Pipeline di May. ( Fonte )

Ma nel 2017 c'è stato un altro ceppo di ransomware grave, ma meno noto, chiamato NotPetya, che ha causato perdite globali per oltre 1,2 miliardi di dollari. NotPetya era una minaccia ancora più sofisticata di WannaCry, paralizzando innumerevoli grandi aziende, tra cui DLA Piper, uno dei tre migliori studi legali del mondo.

La rete di DLA Piper è stata colpita per più di una settimana, lasciando gli avvocati senza accesso ai dati dei clienti, alla posta elettronica e persino ai sistemi telefonici. Alla fine, l'attacco è costato a DLA Piper circa 300 milioni di dollari e ha richiesto diversi mesi di riparazione affinché l'azienda tornasse pienamente operativa.

Se DLA Piper non è in grado di prevenire un attacco ransomware, come possono aspettarsi di cavarsela le piccole e medie imprese come la tua?

Secondo gli studi legali che abbiamo intervistato, non così bene.

Uno studio legale su tre attaccato da ransomware negli ultimi 12 mesi

La nostra ricerca rileva che il 58% degli studi legali di piccole e medie dimensioni ha subito un incidente di ransomware. Più sorprendentemente, la nostra ricerca rileva che uno su tre (33%) è stato attaccato solo negli ultimi 12 mesi .

In contrasto con i ceppi di ransomware a diffusione automatica come WannaCry e NotPetya, le nuove varianti di ransomware gestite da persone come Ryuk e REvil sono sempre più rivolte a organizzazioni specifiche. Gestiscono modelli di ransomware-as-a-service che consentono agli affiliati di lanciare attacchi in cambio di una riduzione dei profitti.

Ecco perché abbiamo assistito a un forte aumento degli attacchi ransomware altamente mirati contro entità note per possedere dati preziosi e sensibili al fattore tempo, inclusi ospedali, comuni e studi legali . I gruppi di ransomware sanno benissimo che queste organizzazioni hanno poca tolleranza per i tempi di inattività e sono altamente motivate a ripristinare le operazioni il più rapidamente possibile.

Ma peggiora. Ora sono emersi attacchi ransomware su due fronti che non solo bloccano i tuoi dati, ma minacciano anche di rilasciare una copia dei file rubati su Internet se il riscatto non viene pagato, utilizzando una potenziale violazione dei dati per esercitare ancora più pressione.

Gli attacchi altamente mirati si traducono anche in richieste di riscatto astronomiche. Una banda di ransomware nota come DarkSide (un affiliato di REvil) ha raccolto quasi $ 5 milioni dall'attacco Colonial Pipeline mentre gli aggressori di JBS hanno raccolto ben $ 11 milioni. Ma anche quelle somme impallidiscono rispetto allo scioccante pagamento di un riscatto di 40 milioni di dollari del colosso assicurativo CNA Financial a marzo dopo un attacco ransomware durato settimane.

Come rispondono gli studi legali a un attacco ransomware?

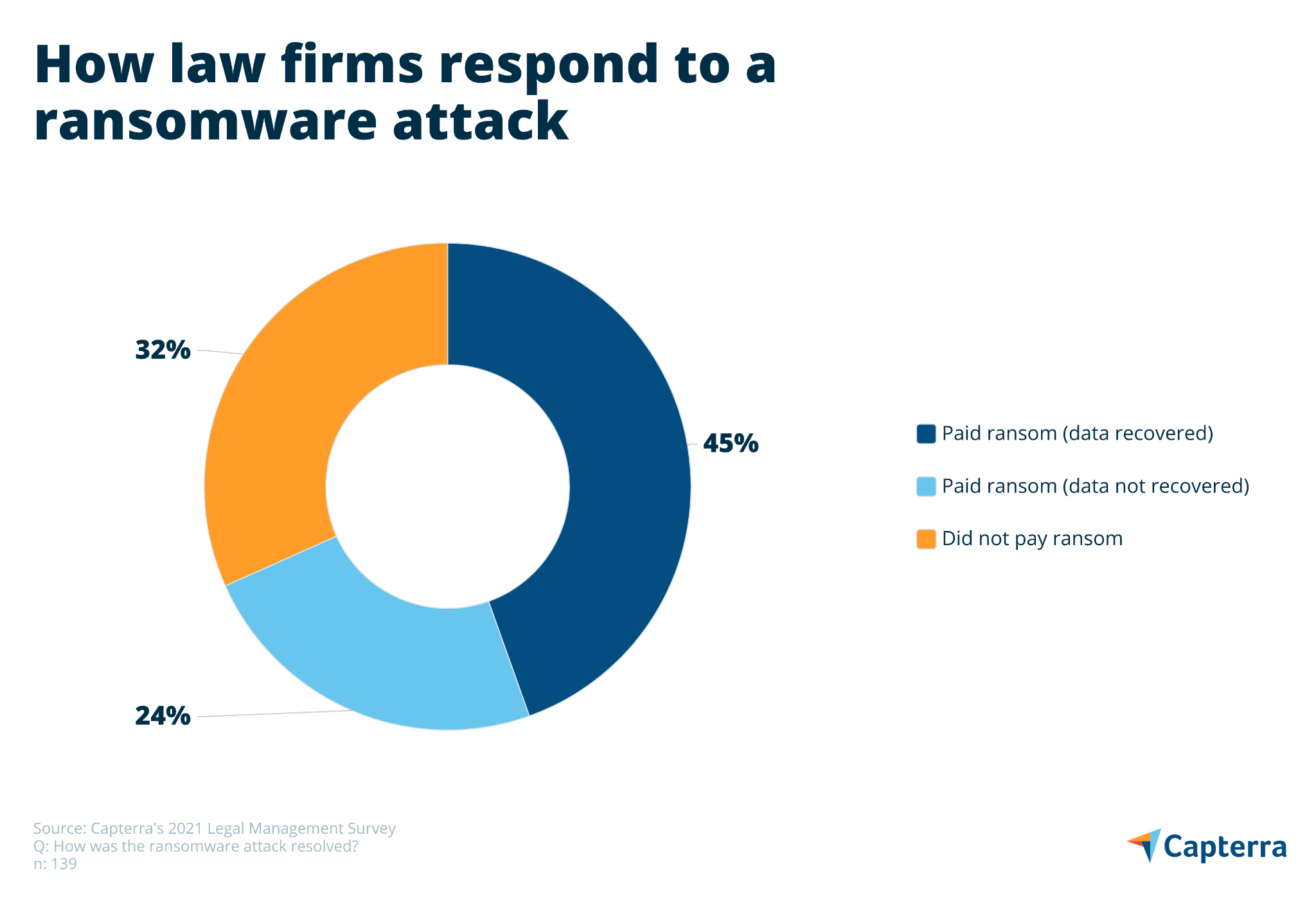

Secondo il nostro sondaggio, il 69% degli studi legali paga il riscatto. Di quelle aziende che pagano un riscatto, circa due su tre (65%) sono in grado di riottenere l'accesso ai propri dati. Ma ciò significa anche che il 35% delle aziende paga un riscatto solo per non ottenere nulla in cambio.

Di quegli studi legali che si sono rifiutati di pagare un riscatto, il 57% è stato in grado di decifrare o rimuovere in altro modo il malware. Un altro 32% delle aziende che non hanno pagato è stato in grado di riprendersi dall'attacco utilizzando un backup dei dati, una strategia chiave per prevenire una perdita totale di dati, lo scenario peggiore di un attacco ransomware.

Puoi anche cercare risorse gratuite come ID Ransomware e No More Ransomware Project per capire esattamente con quale tipo di malware hai a che fare e trovare una chiave di decrittazione che potrebbe consentirti di rimuovere il ransomware senza effettuare un pagamento.

Se tutto il resto fallisce, tutti gli studi legali dovrebbero avere una solida strategia di backup e ripristino dei dati su cui fare affidamento. In caso contrario, assicurati di controllare l'elenco dei software di backup dei dati di Capterra per trovare lo strumento che funziona meglio per la tua azienda.

5 consigli per proteggere il tuo studio legale da un attacco ransomware

Alcune varianti di ransomware raccolgono le credenziali di rete mentre altre entrano nella tua rete tramite porte non sicure o dispositivi remoti. Ma la maggior parte delle infezioni da ransomware deriva da sicurezza della rete inadeguata, schemi di phishing e scarsa igiene della sicurezza dei dipendenti. Ecco alcuni passaggi che puoi intraprendere per mitigare la minaccia di un attacco ransomware alla tua azienda.

Suggerimento n. 1: migliora la tua posizione di sicurezza

Conduci una valutazione del rischio di sicurezza informatica per comprendere appieno le risorse informative della tua azienda e identificare le vulnerabilità della sicurezza che le mettono in pericolo. Alcune aziende scelgono di fare un ulteriore passo avanti e impiegano test di penetrazione (cioè, hacking controllato) per identificare e correggere le vulnerabilità della rete.

Fortunatamente, l'83% delle aziende nel nostro sondaggio ha condotto una valutazione della sicurezza dei propri sistemi digitali in passato, ma solo il 39% lo ha fatto nell'ultimo anno. La natura dinamica delle minacce informatiche richiede che le valutazioni della sicurezza vengano eseguite ogni anno.

Se desideri migliorare la sicurezza ma non sai da dove iniziare, un'opzione è utilizzare il framework ISO/IEC 270001 per stabilire un punto di riferimento per la tua azienda, indipendentemente dal fatto che tu scelga o meno di ottenere la certificazione. Gli standard forniti da ISO/IEC 270001 possono aiutare la tua azienda a identificare i punti deboli della sicurezza e sviluppare le politiche e i controlli necessari per proteggerla dalle minacce alla sicurezza informatica.

Suggerimento n. 2: assicurati che tutto il software sia aggiornato

Gli attacchi WannaCry e NotPetya hanno sfruttato l'exploit EternalBlue per infettare i dispositivi Windows che non erano ancora stati patchati. In modo frustrante, Microsoft aveva reso disponibile la patch mesi prima dei primi attacchi WannaCry e qualsiasi organizzazione che avesse aggiornato correttamente i propri sistemi avrebbe facilmente evitato l'infezione.

La semplice lezione qui è assicurarsi che tutto il software sia sempre aggiornato. Abilita gli aggiornamenti automatici sul software che lo offre e controlla periodicamente gli aggiornamenti sul software che non lo offre. Tieni presente che il tuo software potrebbe raggiungere uno stato di fine vita dopo il quale non è più supportato con gli aggiornamenti. In queste situazioni, è necessario eseguire l'aggiornamento a un nuovo software o sostituire i dispositivi non supportati.

Suggerimento n. 3: utilizzare password complesse e metodi di autenticazione

Utilizza password complesse o passphrase composte da almeno 12 caratteri (includi sempre numeri, lettere maiuscole, lettere minuscole e caratteri speciali) e assicurati di utilizzare una password univoca per ogni account. Per rendere tutto più semplice, molte aziende optano per un software di gestione delle password che crea automaticamente password complesse e le archivia in modo sicuro.

Ma le password non bastano da sole. Assicurati che l'autenticazione a due fattori (2FA) sia abilitata per tutte le applicazioni aziendali (ad esempio, richiedi misure di sicurezza secondarie come un codice inviato al tuo telefono cellulare). Questo è il modo più efficace per prevenire la maggior parte dei metodi utilizzati dai criminali informatici per compromettere le reti, acquisire account e infine installare ransomware.

Sfortunatamente, solo il 54% delle aziende intervistate utilizza 2FA per tutte le applicazioni aziendali. Questo numero è troppo basso e significa che quasi la metà di tutti gli studi legali fa stupidamente affidamento solo sulle password per proteggere i propri dati. Vale la pena notare che l'attacco Colonial Pipeline è stato il risultato di una singola password compromessa per un accesso VPN aziendale che non aveva l'autenticazione a due fattori abilitata.

Suggerimento n. 4: proteggiti dagli schemi di phishing

Gli schemi di phishing rimangono un vettore di attacco primario per gli attacchi ransomware. In effetti, l'attacco ransomware DLA Piper è stato ricondotto all'ufficio dell'azienda in Ucraina, dove un amministratore ha fatto clic su un collegamento in un'e-mail di phishing.

È fondamentale che tutto il personale dello studio legale sia aggiornato sui sofisticati schemi di phishing che prendono di mira i singoli dipendenti e li ingannano facendo clic su un collegamento dannoso, scaricando un allegato carico di malware o inserendo le proprie credenziali in un sito Web fasullo. Conduci test di phishing per determinare la vulnerabilità del tuo personale alle tattiche di ingegneria sociale e agli schemi di phishing.

La nostra ricerca rileva che il 52% degli studi legali si affida all'e-mail come mezzo principale di comunicazione interna. Ciò significa che la protezione dalle minacce e-mail deve essere tra le tue priorità principali. Visita il nostro catalogo di sicurezza e-mail per trovare lo strumento migliore per la tua azienda.

Suggerimento n. 5: condurre una formazione regolare di sensibilizzazione alla sicurezza

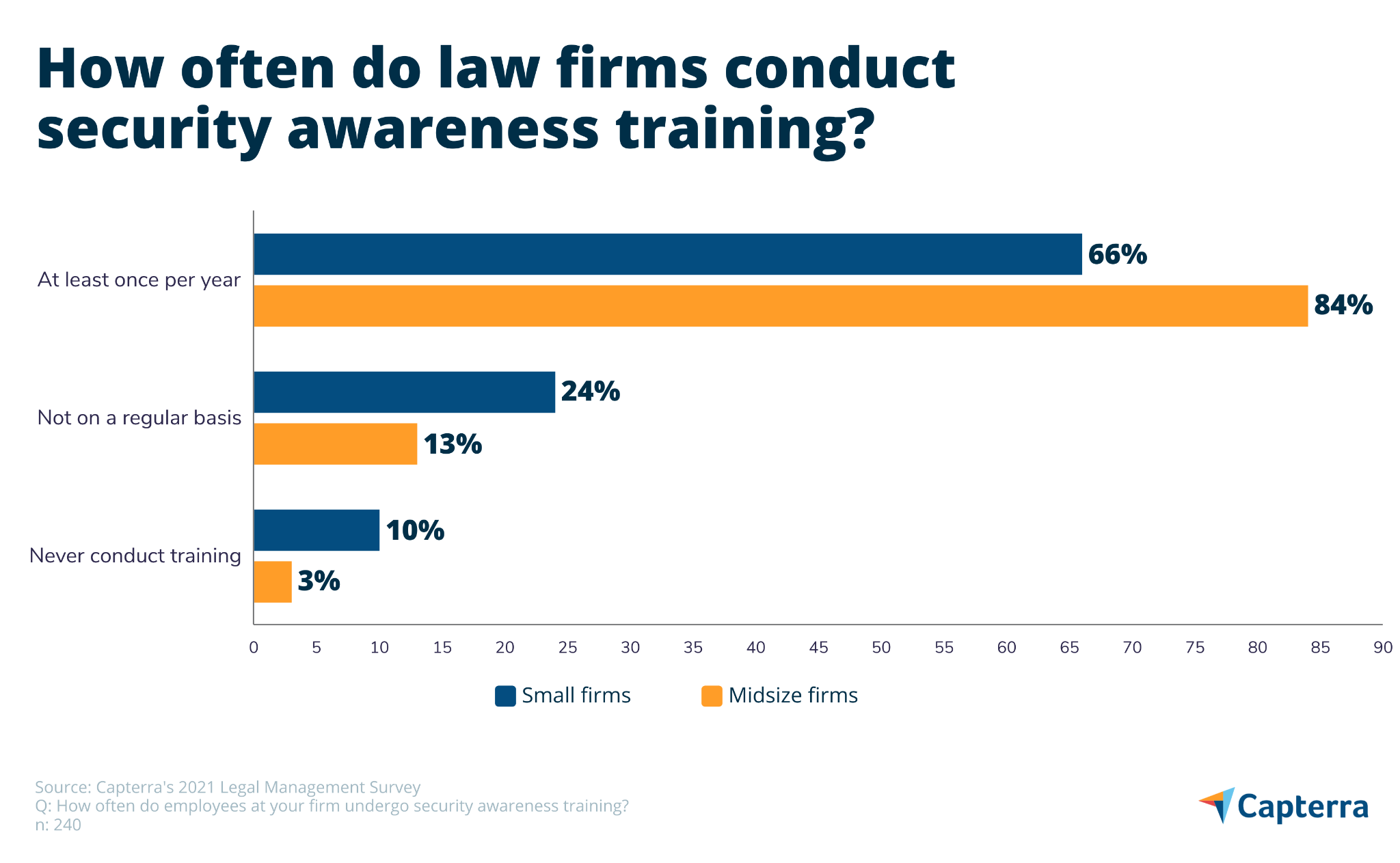

La chiave per prevenire tutti i tipi di minacce alla sicurezza informatica è la formazione sulla consapevolezza della sicurezza. Il nostro sondaggio ha rilevato che il 75% delle piccole e medie imprese conduce regolarmente corsi di sensibilizzazione alla sicurezza.

E mentre tre su quattro non sono male, un esame più attento rileva che le piccole imprese sono molto indietro rispetto alle medie imprese. Solo il 65% delle piccole imprese conduce regolarmente corsi di sensibilizzazione alla sicurezza rispetto all'84% delle medie imprese. Inoltre, un allarmante 1 piccola impresa su 10 afferma di non fornire mai corsi di sensibilizzazione alla sicurezza.

Se hai bisogno di aiuto per iniziare un programma di formazione sulla sensibilizzazione alla sicurezza dei dipendenti, dai un'occhiata al nostro elenco delle migliori piattaforme software di formazione in base a una raccolta di dati imparziali e recensioni degli utenti. Se hai solo pochi dipendenti, dai un'occhiata al nostro elenco di software gratuiti e open source per il sistema di gestione dell'apprendimento (LMS) per trovare soluzioni di formazione a basso costo.

Un grammo di prevenzione vale una libbra di sicurezza

Nel 2018, l'American Bar Association ha emesso un parere formale 483 che ha ampliato il dovere di competenza degli avvocati all'uso sicuro della tecnologia e ha stabilito l'obbligo di monitorare e rispondere efficacemente alle violazioni dei dati.

Ciò significa che l'adozione di misure preventive di base per proteggere i dati della tua azienda non è solo la migliore pratica, è un obbligo.

Alla fine, la decisione di pagare o non pagare un riscatto spetta a ciascuna impresa e alle sue circostanze uniche. Sebbene la nostra ricerca scopra che pagare il riscatto funziona più spesso di quanto non funzioni, il pagamento incentiva gli attori delle minacce a continuare i loro schemi e potrebbe anche incoraggiare successivi attacchi alla tua azienda.

Metodologia

Il sondaggio sulla gestione legale del 2021 di Capterra è stato condotto a maggio 2021 tra 401 professionisti legali (di cui 240 avvocati) per saperne di più sull'automazione, la sicurezza e altre pratiche degli studi legali. Gli intervistati sono stati selezionati per un impiego a tempo pieno presso studi legali di piccole dimensioni (1-14 avvocati) e di medie dimensioni (15-49 avvocati). L'indagine ha escluso i professionisti indipendenti senza dipendenti.