¡Las contraseñas son lo peor! Es hora de adoptar la autenticación sin contraseña

Publicado: 2022-05-07En lugar de tratar de hacer que las contraseñas sean más seguras, es hora de que su empresa comience a deshacerse de ellas por completo.

Todo el mundo sabe que las contraseñas son inherentemente vulnerables a las amenazas de ciberseguridad. Es por eso que se le insta constantemente a usar la autenticación multifactor (MFA), que hasta hace poco significaba agregar una capa o más de protección a sus contraseñas. Pero en los últimos años, la creciente diversidad y disponibilidad de métodos de autenticación alternativos han hecho que usted, como líder empresarial, pueda comenzar a implementar MFA sin contraseñas.

Nuestra reciente Encuesta de autenticación sin contraseña de 2022 encontró que el 82% de los líderes empresariales están listos para adoptar métodos sin contraseña. Entonces, hablemos sobre cómo su empresa puede comenzar a aumentar su seguridad al deshacerse de las contraseñas, incluso si es solo una parte de ellas.

1. La gran mayoría de los líderes empresariales (82 %) están dispuestos a adoptar métodos de autenticación sin contraseña.

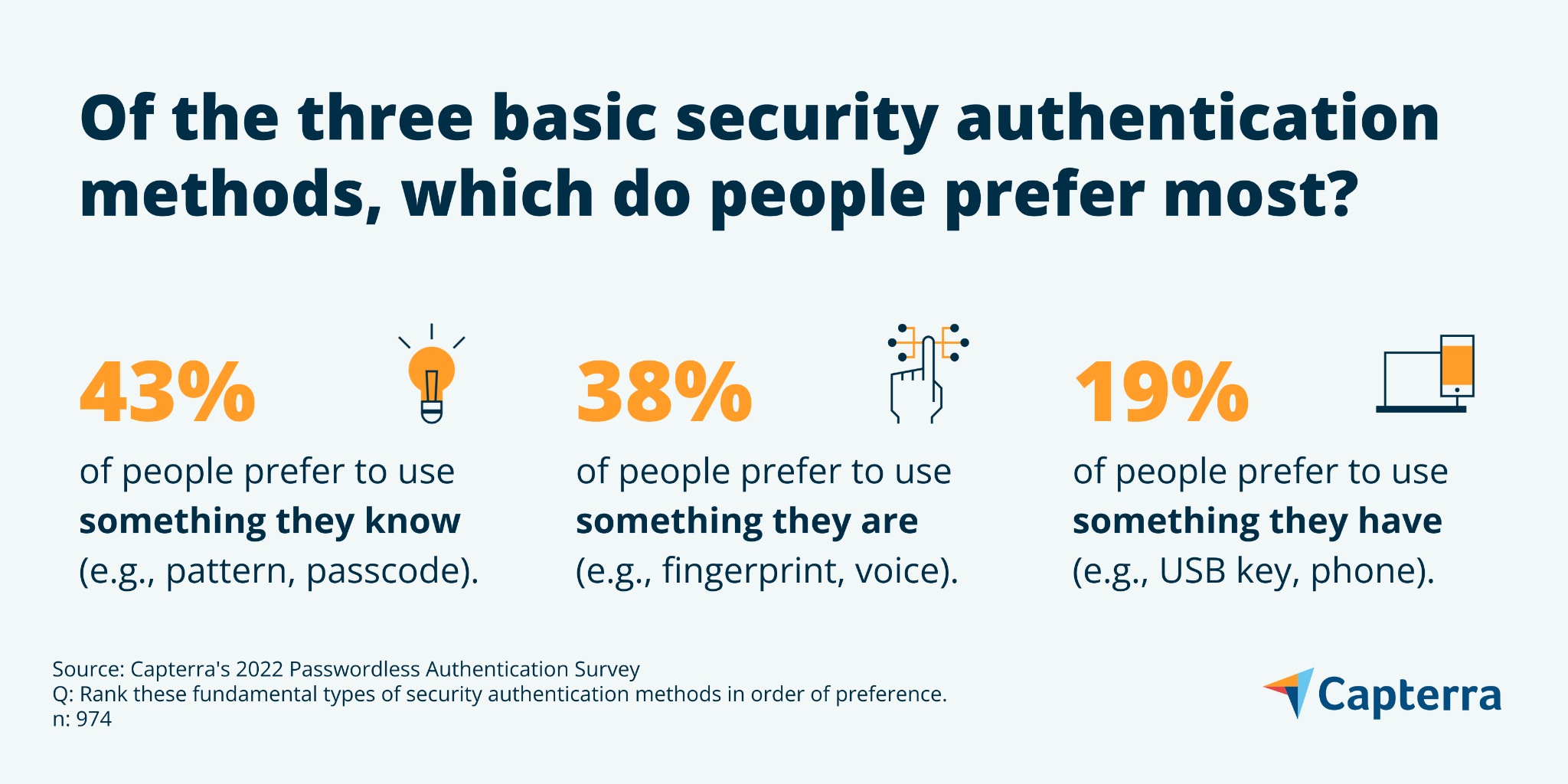

2. El método de autenticación más popular (43 %) es usar algo que conoce (p. ej., un código de acceso), pero usar algo que ya conoce (p. ej., huella digital) está solo unos pocos puntos porcentuales por detrás (38 %).

3. La regulación ahora exige que la mayoría de las empresas (56 %) usen la autenticación de múltiples factores y una parte significativa (17 %) debe usarla para cumplir con una póliza de seguro cibernético.

Las contraseñas causan fricción para los usuarios, lo que lleva a una seguridad aún más débil

Para que una contraseña valga algo, debe ser fuerte. En 2022, eso significa al menos doce caracteres, incluida una combinación de números, caracteres especiales y letras mayúsculas y minúsculas. Y asegúrese de usar una contraseña única para todas y cada una de las cuentas. Ah, y deberías cambiarlos regularmente. Si olvida una contraseña, simplemente pase por un complicado proceso para crear una nueva o permanezca en espera con la mesa de ayuda.

En otras palabras, las contraseñas ofrecen una experiencia de usuario deficiente, razón por la cual la mayoría de los usuarios no se molestan en seguir los protocolos básicos de contraseñas.

Un alarmante 77 % de nuestros encuestados usa la misma contraseña para varias cuentas al menos una parte del tiempo ; casi la mitad (46 %) de ese porcentaje admite que reutiliza las contraseñas con frecuencia . Este es un problema grave porque la reutilización de contraseñas es el principal impulsor de los ataques de apropiación de cuentas y las filtraciones de datos. Cuando se les preguntó cómo recuerdan sus contraseñas, el 26 % las escribe en papel, el 25 % las almacena en un documento en línea y el 21 % usa información personalmente significativa.

Las contraseñas ofrecen una seguridad relativamente débil en las mejores circunstancias, pero como muestra nuestra investigación, muchos usuarios se dejan a sí mismos (y a su empresa) casi indefensos. Esto hace que su empresa sea vulnerable a esquemas de phishing, keyloggers, ataques de fuerza bruta y muchas otras tácticas que utilizan los ciberdelincuentes para burlar las contraseñas.

Entonces, ¿qué es exactamente la autenticación sin contraseña?

Es exactamente lo que parece: autenticación sin el uso de contraseñas. Pero no es tan simple. No puede llamar a alguien y decir "Me gustaría solicitar una autenticación sin contraseña". No piense en la ausencia de contraseñas como un destino; considérelo como un objetivo, y cualquier progreso que realice hacia su objetivo de deshacerse de las contraseñas hará que su empresa sea más segura.

Antes de continuar, analicemos las alternativas y lo que la gente piensa sobre ellas. Hay tres tipos fundamentales de autenticación:

|

Hoy en día, más de dos de cada cinco personas (43 %) aún prefieren usar algo que conocen; esto no es sorprendente ya que el uso de contraseñas, PIN y preguntas de seguridad han sido los métodos de autenticación más comunes durante décadas. Lo que podría sorprender es que más de uno de cada tres (38%) prefiera usar algo que son, también conocido como autenticación biométrica. Completando nuestros resultados, aproximadamente uno de cada cinco (19%) prefiere usar algo que tienen.

Considere estas preferencias a medida que profundizamos en las alternativas de contraseña y las opciones que podrían funcionar mejor para los empleados de su empresa.

Mejore la seguridad al adoptar la autenticación sin contraseña

Si la autenticación sin contraseña puede mejorar la seguridad, ¿estaría dispuesto a hacer el cambio? Hicimos esta pregunta a 389 líderes empresariales y un 82 % dijo que sí. Y aunque la autenticación sin contraseña se puede realizar como un factor único (por ejemplo, usar su huella digital para desbloquear su teléfono), las empresas deben usar MFA para proteger el acceso a sistemas críticos y datos confidenciales.

Afortunadamente, casi todos los líderes empresariales (95 %) afirman que su empresa utiliza MFA para al menos algunas aplicaciones empresariales; el 55 % afirma que lo utilizan para todas las aplicaciones. Esos números han ido aumentando constantemente durante los años que hemos estado haciendo esa pregunta. Una de las razones es que MFA no es solo la mejor práctica, es cada vez más necesaria. Más de la mitad (56 %) de los líderes empresariales que encuestamos dicen que su empresa está obligada a utilizar MFA por normativa (p. ej., HIPAA, PCI DSS, SOX), y el 17 % está obligada a hacerlo por una póliza de seguro cibernético.

Con todo eso en mente, echemos un vistazo a cómo funciona MFA sin contraseña.

Habilite MFA sin contraseña con tokens de autenticación

Un token de autenticación es un dispositivo de hardware (u objeto de datos) que está conectado con la identidad de una persona para permitir el acceso a los activos digitales. Se supone que el token, generalmente un teléfono inteligente o una llave de hardware USB, está en posesión personal de la identidad a la que está vinculado.

Phone-as-a-token existe desde hace muchos años y comprende fuera de banda (OOB), contraseña de un solo uso (OTP) y, cada vez más, autenticación de código QR. Recientemente, los tokens de clave pública han ganado terreno y muy bien podrían ser el futuro de la autenticación basada en tokens. Echemos un vistazo a cómo se utilizan estos diferentes tipos de fichas.

Autenticación fuera de banda (OOB)

Algunos métodos OOB envían un código a su correo electrónico o simplemente envían un "enlace mágico" en el que puede hacer clic para obtener acceso instantáneo al servicio. Vale la pena señalar que el uso de correo electrónico y enlaces mágicos dentro de un esquema sin contraseña es cuestionable porque la mayoría de las personas usan una contraseña para acceder a la cuenta de correo electrónico desde la que reciben su contraseña o enlace de un solo uso.

La autenticación OOB está diseñada para usar dos canales diferentes para la autenticación, como una conexión a Internet y una red inalámbrica. Un ejemplo común de autenticación OOB es cuando recibe un mensaje SMS o una llamada de voz automatizada en su teléfono con un código que luego ingresa en un sitio web. Otros métodos incluyen notificaciones automáticas que son más seguras que los mensajes SMS.

Autenticación de contraseña de un solo uso (OTP)

La autenticación OTP generalmente se realiza utilizando una aplicación de autenticación en un teléfono móvil (aunque existen dispositivos OTP de hardware) para generar un código temporal, que luego se ingresa para obtener acceso a un activo digital.

Códigos de respuesta rápida (QR)

Los códigos QR están en todas partes, desde restaurantes hasta anuncios de Super Bowl, y cada vez más, se utilizan con fines de seguridad. Al usar un teléfono inteligente para escanear un código QR que se muestra en el panel de inicio de sesión de un sitio web, puede autenticarse. Por supuesto, el inconveniente es que los códigos QR no se pueden usar para acceder a un sitio desde el propio teléfono.

Tokens de clave pública

Los tokens de clave pública se autentican mediante criptografía asimétrica (es decir, un par de claves pública y privada) y, a menudo, utilizan un certificado X.509. Los tokens de clave pública pueden estar basados en software o hardware, incluidas llaves de hardware USB, tarjetas inteligentes y teléfonos inteligentes y dispositivos portátiles con Bluetooth o NFC.

Quizás el futuro de la autenticación sin contraseña, Fast Identity Online (FIDO) es un conjunto de protocolos que incorpora tokens de clave pública y está diseñado específicamente para reducir la dependencia de las contraseñas. La autenticación FIDO utiliza dos pasos, uno para desbloquear el autenticador y el siguiente para generar las claves criptográficas necesarias para la autenticación con un servicio en línea.

El factor utilizado en el primer paso, para desbloquear en el dispositivo local, se puede seleccionar desde cualquier opción disponible, como una huella digital, ingresar un PIN o insertar un dispositivo de hardware dedicado (por ejemplo, YubiKey). Después de desbloquear el autenticador FIDO, el dispositivo proporciona la clave privada correcta que se corresponde con la clave pública del proveedor de servicios. La información proporcionada en el primer paso permanece privada y nunca sale del dispositivo del usuario.

Autenticarse con algo que sabes (¡pero no una contraseña!), algo que eres y todo lo demás

La autenticación sin contraseña puede usar algo que conoce, siempre que no sea una contraseña. La alternativa más común es un PIN. Y aunque un PIN puede parecer similar a una contraseña, es bastante diferente. Los PIN generalmente se usan para desbloquear un dispositivo local, como una tarjeta de débito. Sin un PIN, su tarjeta bancaria es inútil. Por el contrario, las contraseñas se comparan con la información almacenada en una base de datos central y son vulnerables en sí mismas.

Otros métodos comunes en este ámbito incluyen el reconocimiento de imágenes y patrones. Durante el registro, algunos servicios le pedirán que seleccione una imagen. Luego, al autenticarse, selecciona su imagen entre varias opciones. De manera similar, la autenticación de reconocimiento de patrones requiere que recuerde puntos preseleccionados en una imagen o cuadrícula.

La autenticación biométrica se vuelve más aceptada

La autenticación biométrica utiliza características físicas únicas, como su rostro o su huella digital, para autenticar su identidad. La tecnología biométrica se está generalizando, especialmente cuando se utiliza con fines de seguridad. Nuestra encuesta encuentra que el 76% de los consumidores se sienten cómodos usando el reconocimiento facial para acceder a su computadora o teléfono. Quizás lo más sorprendente es que el 64 % se siente cómodo usándolo para iniciar sesión en una cuenta en línea.

La autenticación biométrica se está integrando rápidamente con los métodos de teléfono como token. Los teléfonos inteligentes tienen micrófonos, cámaras y escáneres de huellas dactilares, todos los cuales se pueden usar para admitir una variedad de modos de autenticación biométrica que confirman simultáneamente la posesión del dispositivo.

La autenticación contextual ofrece flexibilidad para usuarios sin contraseña

Más allá de confirmar activamente su identidad, los métodos de autenticación contextual detectan el riesgo de forma pasiva utilizando factores como la ubicación, la actividad y los identificadores de dispositivos. También conocido como autenticación basada en señales, este proceso puede permitir el último escenario sin contraseña conocido como autenticación de factor cero (0FA), mediante el cual se otorga acceso al usuario si no hay señales de riesgo presentes. Si el sistema no está seguro, simplemente se solicita al usuario una medida de autenticación, como un PIN o un rasgo biométrico.

Los modelos avanzados, como la confianza adaptativa continua (CAT), utilizan el aprendizaje automático para analizar conjuntos de variables aún más ricos sobre el usuario para determinar el riesgo, como medir la presión de las teclas o reconocer el movimiento específico de un usuario cuando camina con un dispositivo.

Tres pasos que puede seguir para implementar la autenticación sin contraseña

Como se mencionó, la contraseña sin contraseña es una aspiración (al menos por ahora), y cada paso que da hacia ello aumenta su postura general de seguridad. Con ese espíritu, echemos un vistazo a tres pasos que puede seguir para comenzar a reducir la cantidad de contraseñas en su empresa.

Colaborar con las partes interesadas para identificar prioridades y preferencias.

Obtenga la aceptación de las partes interesadas clave explicando exactamente cómo el abandono de las contraseñas beneficiará a sus equipos y facilitará su trabajo. Determine las prioridades para las mejoras de seguridad, aprenda cómo se pueden ver afectados los flujos de trabajo e identifique las preferencias para los nuevos métodos de autenticación.

Optimice las herramientas existentes que permiten métodos sin contraseña

Haz un balance y explota las opciones sin contraseña que ya tienes a tu disposición. Por ejemplo, si su empresa ya usa Windows 10, puede usar Windows Hello for Business, que combina un método de autenticación local, como la autenticación biométrica o basada en dispositivos.

Haz las siguientes preguntas:

- ¿Qué opciones sin contraseña ya tenemos disponibles?

- ¿Podemos modificar los flujos de autenticación actuales para evitar las contraseñas?

- ¿Estos cambios finalmente reducirán la fricción para los usuarios?

Cambie las inversiones futuras hacia herramientas listas para usar sin contraseña

Para preparar a su empresa para la adopción universal de la autenticación sin contraseña, es importante simplificar su ruta de migración con el tiempo cambiando las inversiones actuales y futuras cuando sea posible. Al adquirir software nuevo, considere la disponibilidad de opciones de autenticación que aprovechen la biometría, el teléfono como token y protocolos emergentes como FIDO2.

Nuestra dependencia de las contraseñas pronto pasará

Eventualmente llegaremos a un futuro en el que no necesitará recordar una contraseña, los servidores no tendrán que almacenarlas y los piratas informáticos no podrán explotarlas. Ese es un mundo digital mucho más seguro que el que vivimos hoy. Pero sucederá poco a poco y requerirá nuevas formas de pensar sobre la seguridad, como pruebas de conocimiento cero y modelos de seguridad de confianza cero (en los que nos sumergiremos en los próximos informes de investigación).

La tendencia es alejarse de las contraseñas y adoptar formas de autenticación más personales, contextuales y sin fricciones.

Metodología

Capterra realizó la Encuesta de autenticación sin contraseña de 2022 en enero de 2022 entre 974 consumidores, incluidos 389 líderes empresariales que informaron responsabilidades administrativas o superiores para conocer las actitudes hacia varios métodos de autenticación y su uso por parte de las empresas estadounidenses.